Los ciberataques ya no son eventos únicos, sino una campaña sostenida de atacantes cada vez más sofisticados que utilizan una combinación de ingeniería social y habilidades técnicas para penetrar en su red y obtener acceso a los activos más importantes. Este aumento en la complejidad y el nivel de habilidad del adversario significa que no hay una solución única para prevenir los ciberataques.

El gasto de seguridad tradicional se centra en la introducción de otro producto protector, pero esto ya no es efectivo de forma aislada. Es necesario que haya una estrategia general de ciberseguridad centrada en la resiliencia cibernética e impulsada por un enfoque basado en amenazas que se centre en los activos clave de la organización y en las motivaciones y capacidades de los atacantes más probables.

Los presupuestos de seguridad son limitados, y este enfoque permite enfocar estos recursos limitados de manera más efectiva para proteger los activos que con mayor probabilidad serán dirigidos.

Con el fin de establecer una línea de base para una estrategia cibernética dirigida a amenazas, es útil realizar un ejercicio de análisis de amenaza y riesgo . La inteligencia de amenazas se usa para obtener una imagen del estado actual y los métodos que usan los atacantes. A largo plazo, esta información se puede comprar como una fuente de inteligencia de amenaza que nos proporcionara un análisis específico de nuestro sector.

Sin embargo, esto requiere contar con personal que pueda comprender esta nformación, diseminarla en forma digerible a las personas adecuadas y actuar en consecuencia en términos de la estrategia general de ciberseguridad.

En su lugar, podemos utilizar la consultoría para reemplazar la inteligencia de amenazas, aprovechando el conocimiento del consultor para proporcionar la inteligencia y el análisis específico. Este proceso debe ser colaborativo, trabajando junto a las personas clave del negocio que tienen el mayor conocimiento sobre cómo opera, qué activos se poseen y su criticidad para el mismo.

El objetivo del proceso es establecer los activos clave, probables de ataques, sus motivaciones y capacidades, los controles que defienden estos activos y cómo podemos mitigar las vulnerabilidades que los afectan.

Análisis estático

El primer paso es establecer cuáles serían los posibles objetivos de un ciberataque. Es probable que estos activos sean muy específicos para nuestra organización, y es por eso que es importante que el proceso de análisis de amenaza y riesgo sea colaborativo. Los atacantes cibernéticos sofisticados no se infiltran en nuestra red sin una intención específica, y esa intención generalmente es acceder a los datos almacenados que les interesan.

El valor de esta información es relativo a la motivación del atacante. Por ejemplo, para un atacante nacional, la propiedad intelectual es un objetivo principal. Esto puede tener un valor limitado para un grupo de hacktivistas que se dirige a nuestro negocio porque su motivación es causar daño a nuetsra marca ó a la reputación. Para ellos, un activo clave podría ser el sistema de administración de contenido de nuestra web, que si se comprometiera les permitiría publicar su logotipo en nuestro

sitio orientado al cliente.

Una vez que se ha establecido una lista de activos clave, debemos determinar dónde están almacenados y quién tiene acceso a ellos. Es probable que los activos estén almacenados en muchos más lugares de lo que pensaríamos en un principio. Nuestros datos pueden almacenarse en un servidor de archivos en la red principal de la organización, pero este servidor también se respaldará en otro servidor.

Habiendo mapeado la ubicación de los activos clave, ahora debemos establecer quién tiene acceso a ellos. Idealmente, queremos asegurarnos de que la cantidad mínima de personas tenga acceso a esta información. Esto se debe a que cuantas más personas tienen acceso, mayor es la superficie de ataque potencial, ya sea a través de un ataque interno (alguien con acceso legítimo a los datos lo compromete) o debido

a un atacante externo que compromete la cuenta de un usuario.

El número de personas que tienen acceso a los datos casi siempre es más estrictamente necesario; por ejemplo, el personal de TI generalmente tiene cuentas de superusuario que les permiten acceder a todos los datos en la red.

Actores en las amenazas

Los atacantes cibernéticos, o actores de amenazas, tienen distintas motivaciones y capacidades que impulsan los activos que buscarán comprometer y los métodos que utilizarán para lograr su objetivo. Los principales grupos de actores de amenazas son ciberdelincuentes, estados o nacionales, hacktivistas y expertos. Estos grupos se pueden expandir en subcategorías, y cada entidad distinta en estos grupos puede tener motivaciones y capacidades sutilmente diferentes.

También es probable que haya agentes de amenazas adicionales que sean específicos de nuestra organización o sector, y estos pueden identificarse y analizarse durante el análisis de amenazas y riesgos. Luego, estos actores de amenazas se clasifican por orden de motivación, capacidad y probabilidad de que se dirijan a nosotros, asignando a cada uno un valor para determinar su amenaza general para la organización.

Tomando como ejemplo a los ciberdelincuentes, están motivados principalmente por las ganancias y pueden ser altamente capaces,implementando malware personalizado para penetrar en nuestra red. Los activos a los que se dirigen serán cualquier información valiosa que pueda cifrarse , especialmente si también pueden encriptar las copias de seguridad.

Su principal método sería mediante envío de correo electrónico phishing , utilizando técnicas de ingeniería social para engañar al personal y hacerle creer que el correo electrónico es una factura de proveedor legítima que debe pagarse, o un archivo adjunto que debe abrirse para luego encriptar la red con ransomware .

Una vez completado, el análisis nos proporcionará una lista de los actores de amenaza más probables que se dirigirán a nuestra organización, y los métodos que emplean. Esto permitirá que la próxima etapa del análisis, que identifica controles y vulnerabilidades, se aborde con un enfoque en las amenazas más directas y viables.

Controles y vulnerabilidades

La resiliencia cibernética requiere que la organización tenga la capacidad de detectar y mitigar amenazas, pero también de poder monitorizar y responder a ataques cibernéticos exitosos. El análisis de amenazas y riesgos ha establecido los activos vitales de la organización y una lista priorizada de los actores amenazados, su motivación y sus capacidades.

El siguiente paso es determinar los controles que ya existen para prevenir, detectar y responder a estas amenazas. Esto implica hablar con los sistemas TI y seguridad de la información. Al comparar estos controles con las capacidades y los métodos utilizados por los probables actores de amenaza, podemos identificar las vulnerabilidades que existen en ambos en los controles de procesos de la organización.

El resultado del ejercicio es una lista de recomendaciones sobre cómo la organización puede abordar las vulnerabilidades que se identificaron para que puedan estar mejor preparadas para los ataques que es más probable a los que nos enfrentemos, utilizando la evaluación basada en amenazas de los diversos actores potenciales de amenaza.

Estas recomendaciones también deberían formar la base de un marco de seguridad cibernética específicamente adaptado a nuestra organización, que pueda usarse para planificar la estrategia y el gasto de seguridad para los próximos años.

Conclusiones del análisis estático

Un análisis de amenazas y riesgos proporciona a la organización la información que necesita para enfocar correctamente la estrategia y presupuesto de seguridad. Ninguna organización puede defenderse contra cada amenaza concebible, y por lo tanto, tiene sentido priorizar las amenazas por los más propensos a enfocarse en nuestro negocio, y luego tomar decisiones informadas sobre cómo prevenir y detectar esas amenazas.

Este enfoque debe integrarse en una estrategia de resiliencia cibernética que no solo permita a la organización prevenir estas amenazas, sino que también responda apropiadamente cuando sean atacadas las medidas de defensa.

Pero el análisis de amenazas estatico no tiene en cuenta ciertas variables altamente cambiantes y de gran importantia, y por ello debemos buscar un punto acorde y adecuado entre este análisis y el análisis dinamico de amenazas que veremos a continuación.

Análisis de riesgos dinámicos

Es necesario para la empresa hacer una adecuada gestión de riesgos que le permita saber cuáles son las principales vulnerabilidades de sus activos de información y cuáles son las amenazas que podrían explotar las vulnerabildades.

Concepto de evaluación de riesgos y gestión de riesgos

La gestión de riesgos tiene como objetivo ayudar a las organizaciones, estableciendo prioridades y enfocando los recursos de seguridad para reducir la exposición al riesgo. Los riesgos, siendo muy diferentes en su naturaleza, pueden alcanzar una gran importancia cuando afecta a los sistmas de información, ya que hoy en día esto apoya en gran medida el estado de bienestar de nuestra sociedad.

El proceso de gestión del riesgo se basa en la técnica de análisis de riesgo, definiéndose este, como el proceso que trata de identificar, analizar y evaluar, a través de una amplia gama de variables involucradas, eventos potenciales con un impacto medible en los objetivos de una organización.

Implica un ejercicio de previsión, basado en datos históricos y racionales de análisis de eventos. Los resultados de los análisis de riesgos no están destinados a reemplazar las evidencias empíricas, pero por lo general no hay suficientes para proporcionar una buena idea sobre la exposición al riesgo. El juicio experto a menudo es una fuente relevante de información de gestión de riesgos sobre el tema, y los modelos basados en la teoría de probabilidad tradicional son comúnmente herramientas donde asumir el riesgo es un concepto dinámico que fluctúa con el

tiempo en respuesta al entorno de evolución, donde se espera que la gestión de riesgos haga un seguimiento de los cambios para monitorizar sus efectos. Se puede hacer en base a una evaluación reiterada que permita contrastar los resultados posteriores de forma coherente.

Evaluación de riesgos metodológicos de los sistemas de información

La complejidad del análisis de riesgos crece junto con el entorno y la complejidad del sistema de información. La comprensión y la evaluación de los factores del análisis de riesgos conlleva cierto grado de subjetividad, siempre que no sea impulsado por datos objetivos u observación de hechos. Sin embargo, para que un análisis de riesgos sea más útil, debe ser preciso y permitir contraste y comparaciones con evaluaciones previas, en contra de evaluaciones hechas en entornos

similares. Esta es la razón principal para adoptar un enfoque metodológico, que también disminuya el impacto de la subjetividad del analista en la evaluación.

En todo el campo de las tecnologías de los sistemas de información, las metodologías de vanguardia, principalmente compatibles o patrocinadas por las siguientes organizaciones, son:

- ISO 27005: 2011 (IEC - Internacional)

- MAGERIT (Ministerio de la Administración Pública - España)

- OCTAVE (Universidad SEI Carnegie Mellon - EE. UU.)

- CRAMM (Siemens Insight Consulting - Reino Unido)

- EBIOS (DCSSI - Francia)

- IT Baseline Protection Manual (BSI - Alemania)

- NIST SP800-30 (NIST - USA)

Existen varias herramientas que aplican implícitamente algunas de estas metodologías y ayudan al proceso de análisis de riesgos. Tienden a ofrecer características tales como bases de conocimiento, flujos de trabajo, así como computación automática (Machine Learning) . El Inventario de la Agencia Europea de Seguridad de las Redes y la Información (ENISA) sobre evaluación de riesgos y las metodologías de gestión compilan las metodologías más reconocidas y sus herramientas asociadas. Estas interactúan y se interrelacionan por:

- Bienes: No son solo hardware, redes o software (siempre relacionados con un sistema de información), sino también todo aquello apoyando por la infraestructura subyacente, como el personal (administradores, operadores, usuarios ...) o instalaciones. Puede incluir incluso cosas mucho más intangibles como la información, la imagen de marca o la reputación. Los bienes tienen un valor relativo para una organización, y a menudo están vinculados entre ellos, generando una jerarquía

- Amenazas: Los eventos o causas raíz que pueden provocar un incidente, con resultados no deseados para una organización con objetivos materializados en daño o pérdida de activos.

- Defectos: O debilidades en los procedimientos, diseño, implementación o controles de seguridad interna en los sistemas de información, que pueden ser explotado deliberadamente o accidentalmente

- Impacto: Es el resultado de una amenaza que aprovecha las vulnerabilidades de los activos y, por lo tanto, causa una cierta degradación o pérdida del valor del activo.

- Frecuencia: Probabilidad de que ocurra una o varias veces una amenaza durante un período de tiempo determinado.

- Riesgo: Es la posibilidad de que una amenaza determinada explote una vulnerabilidad de un activo y por lo tanto cause daño a la organización. Las salvaguardas y el tratamiento de riesgos permiten reducir el riesgo a un cierto valor restante

- Mitigación : Son medidas de seguridad (recursos o procedimientos) que de alguna manera mitigan el riesgo. Dependiendo de su naturaleza, pueden enfocarse en la

prevención, protección, detección, aislamiento, confrontación, recuperación, etc.

Análisis dinámico de riesgos

Los cambios que suceden en los sistemas de información, modifican de alguna manera la imagen inicial. Esto implica que las primeras entradas en el análisis de riesgos no sean la mejor opción o sean distintas a las utilizadas para evaluar posteiormente la exposición al riesgo de los sistemas. Por lo tanto, la precisión de los resultados de los análisis de riesgos disminuyen y la incertidumbre aumenta con el tiempo. La gestión de riesgos necesita conocer esos cambios para poder ser efectivos al mitigar la exposición al riesgo y los estándares conocen este requisito.

Internacional, la norma ISO 27001 obliga a hacerlo, bajo el concepto PDCA (Planificar, Hacer, Verificar, Actuar). Eso establece un ciclo donde el análisis de riesgo se repite durante períodos definidos de tiempo, y la planificación de la gestión de los mismos se adapta a el nuevo escenario de riesgo. El NIST (Instituto Nacional de Estándares y Tecnología) también define una metodología de seis pasos o procesos para gestionar los riesgos, la cual se itera durante todo el ciclo de vida de los sistemas informáticos. Sin embargo, este es un falso sentimiento de dinamismo ya que estas iteraciones tienen lugar en períodos de tiempo discretos (y generalmente largos).

Evaluación dinámica del riesgo y su gestión

Hay varios factores que deben tenerse en cuenta en gestión del riesgo, que están sujetos a aleatoriedad y dinamismo. Los cuales se pueden agrupar en 4 conjuntos:

- Cambios en los sistemas de información: Principalmente adición, modificación o supresión de activos, así como alteraciones en los servicios de mantenimiento, recursos, proveedores y, por lo tanto, encendido, apoyando el sistemas de información;

- Vulnerabilidades de día cero o nuevas amenazas detectadas: Pero también amenazas desconocidas y vulnerabilidades, que afectan los activos de la Organización.

- Evolución de las amenazas ya conocidas y finalmente amenazas monitorizadas que causan un incidente

- Medidas de seguridad o implementación de salvaguardas: Modifican el impacto esperado o la probabilidad de que una amenaza dañe un activo.

Varios autores los definen como la simple reiteración discreta de riesgo de amenaza en períodos de tiempo definidos, de la misma manera que los estándares lo promueven con ciclos de gestión del riesgo. Cuando algo en el sistemas de información o su entorno sufre un cambio, las entradas del análisis de riesgos pueden ser alteradas para reflejarlo, arrojando nuevos resultados que puedan ayudar a asignar mejores

recursos de seguridad en la organización.

Dicha terminología la podemos ver en otros autores con términos como "Evaluación de riesgos en línea" o "Evaluación de riesgos en tiempo real" como sinónimo de la "Evaluación de riesgo dinámica". Aunque el Analisis de Riesgo Dinamico es el término más repetido, todos ellos se basan principalmente en una actualización periódica de las variables del análisis de riesgos que se definen el sistema de información y su

ambiente. Ocasionalmente, la atención se traslada a la dinámica durante la fase de tratamiento de riesgo. Como vemos , tanto el el análisis estandar como en el dinámico los conceptos están mezclados o interrelacionados a veces.

Evolución dinámica de la evaluación del riesgo

- Entrada de Base de Datos

La recopilación masiva de datos fidedignos y reales es realmente difícil de lograr, siendo uno de los principales inconvenientes del análisis de riesgos, y dificultando obtener un resultado realista del proceso. Debe estar especializado y ubicar fuentes de información confiables, que además deban actualizarse periódicamente. Hoy en día existen formatos estandarizados para intercambiar estos datos, dependiendo de la investigación tales como: CVE, NVD, CPE, OVAL, KML, CVSS, etc.

Hoy en día existen varios repositorios de datos para uso abierto, incluso con el apoyo del gobierno, como es la Base de datos nacional de vulnerabilidad proporcionada por NIST. Básicamente se centra en la difusión de vulnerabilidades de los sistemas informáticos. Otras iniciativas intentan promover el intercambio de información (anónimamente cuando sea requerido) sobre amenazas, vulnerabilidades, intrusiones, incidentes de seguridad, etc. a través de CERT (Equipo de respuesta ante emergencias) o CSIRT (Equipos de respuesta a incidentes de seguridad informática).

- Graficos de ataques

Este enfoque intenta definir los patrones de ataque que un atacante podria seguir contra los sistemas . Los patrones capturan la dinámica de un ataque y las etapas que tiene que atravesar para alcanzar el objetivo final.

Cuando se habla de seguridad física, cualquiera puede concebir una arquitectura defensiva con varias capas posteriores de protecciones (Muros, puertas blindadas, cajas de seguridad, etc.). y el atacante debe vencerlos a todos, o al menos a todos los que bloquean su camino, para alcanzar su objetivo. Los árboles de gráficos y de ataque muestran a su manera los caminos que conducen desde un atacante a un objetivo probable. Estas rutas están compuestas de nodos interconectados, y cada uno de los nodos es un paso (acción a ser hecho, vulnerabilidad a ser explotada, etc.) que

el atacante debe completar para llegar al siguiente nodo. Puede haber varios caminos o ramas que llegan al mismo objetivo final. Cada nodo tiene una probabilidad asociada si el atacante tiene éxito, y el encadenamiento de probabilidades en todos los nodos y caminos da la probabilidad de que se logre el nodo objetivo final. Este tipo de análisis de riesgos se puede aplicar desde dos diferentes puntos de vista:

-

- Simulación de crisis, donde hay escenarios de ataque con fines de entrenamiento. Se pueden usar para emular situaciones reales y dejar que el personal técnico o la administración desempeñen su papel. Esto no está contemplado en el análisis de riesgo dinamico.

-

- Gestión dinámica del riesgo basada en la respuesta en tiempo real a incidentes de seguridad. Por lo tanto, no ha ser un marco de seguridad con sistemas capaces de detectar eventos de seguridad tales como IDS / IPS, dejando que la herramienta de análisis de riesgos sepa en qué etapa de desarrollo está el ataque (es decir:

nodo exacto dentro del árbol / gráfico que el atacante ya logró). Este enfoque permite prever los próximos pasos esperado del atacante, donde el camino se puede endurecer para evitar su progreso.

- Gestión dinámica del riesgo basada en la respuesta en tiempo real a incidentes de seguridad. Por lo tanto, no ha ser un marco de seguridad con sistemas capaces de detectar eventos de seguridad tales como IDS / IPS, dejando que la herramienta de análisis de riesgos sepa en qué etapa de desarrollo está el ataque (es decir:

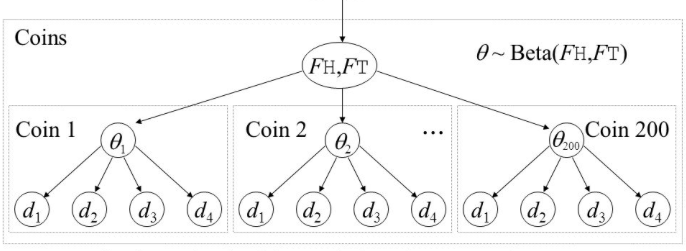

Aquí la estimación del riesgo se realiza comúnmente mediante el uso de

Redes Bayesianas . Haciendo uso directo de Gráficos acíclicos (DAG) para

establecer relaciones probabilísticas entre variables. El modelo hibrido

jerárquico bayesiano coordinado (HCBM) también se puede aplicar para

evaluar la probabilidad de eventos extremos, integrando varias bases de

datos de conocimiento con respecto a esos eventos.

- Enfoque conjunto

Las soluciones anteriores se centran en algunos asuntos importantes con respecto a la estimación del riesgo de sistemas de información, pero dejan el resto aparte. Algunas iniciativas se centran en el uso de árboles de ataque seguido de la planificación de mitigación basada en costo-beneficio (ROI), pero también tomando datos de la base de datos CVSS sobre vulnerabilidades y sus factores de explotación.

- Control del estado de la seguridad de los sistemas

La tendencia actual en la gestión de la seguridad de los sistemas es principalmente mediante un SIEM (Security Information and Event Management ). El SIEM ofrece características tales como gestión de registros, informes de cumplimiento, monitorización online y manejo de incidentes. Las arquitecturas SIEM generalmente se basan en IDS / IPS (intrusión Sistemas de Detección / Prevención) desplegados en toda la red, con el fin de rastrear actividad maliciosa dentro. La información recopilada puede ser útil para actualizar los árboles de ataque como ya indiqué. Sin embargo también puede ser valioso si se usa para evaluar metodológicamente el riesgo en tiempo real, según los cambios detectados y notificados por esos sistemas. Este empleo de análisis dinamico del riesgo es mucho más que un enfoque de alto nivel que los árboles de ataque, que básicamente están orientados al administrador del sistema. Bien repartidos, los IPS (DIPS) están personalizados para predecir los niveles de amenaza y actualizar la exposición al riesgo de los activos afectados mediante el uso de lógica difusa. El hecho de que DIPS monitorize la red en una arquitectura distribuida puede mejorar la predicción de amenazas, evaluando el riesgo basado en un estado de seguridad dado (Normal, Intento de Intrusión, Intrusión en Progreso o ataque exitoso). Esto, caracteriza un sistema dinámico donde la evolución futura solo depende de su estado actual, independientemente de los anteriores.

Con ello, por ejemplo, nos encontramos con modelos como el IDAM & IRS, donde se evalúa cuantitativamente el riesgo en una intrusión. En primer lugar, dicho modelo filtra y correlaciona las alertas de IDS, luego evalúa el estado de riesgo de los activos (considerando el volumen, la relevancia, la confiabilidad y la tipología de las alertas).

Finalmente, un administrador o sistema de respuesta de intrusión automática puede usar la evaluación para proporcionar mejores decisiones de respuesta. El riesgo se calcula en base a la combinación de diferentes pruebas para reducir la incertidumbre (teoría de la evidencia de DS).

Tratamiento de riesgo dinámico

-

Optimización de riesgos con árboles de decisión

Los árboles también se pueden utilizar para la selección de estrategias de mitigación de riesgos después de un cambio si ocurrer en nuestro entorno. Los árboles ya no reflejan el riesgo relacionado con un ataque.

En su lugar, muestran la ruta más efectiva a seguir de mitigación, para minimizar el impacto causado por una alteración conocida. Hay caminos que se mueven a lo largo de diferentes acciones disponibles que se aplican en momentos en el tiempo. La mejor secuencia de acciones a seguir es la que termina en el nodo de menor riesgo. La generación de árboles de decisión podría requerir una proceso de aprendizaje

supervisado. -

Respuesta automatizada a incidentes basada en la percepción del riesgo

La detección de incidentes a través de IDS / IPS (o cualquier otro sistema de seguridad) debería ser seguida idealmente por una reacción efectiva e inmediata siempre que sea posible. La automatización de esa reacción es el objetivo de Sistemas automatizados de respuesta de intrusiones (AIRS). La principal dificultad ha demostrado ser la capacidad de garantizar una respuesta más efectiva que la humana. Concebido para reaccionar automáticamente a las alertas de IDS, mediante la

autorización de ejecución del sistema restricciones, basadas en el riesgo percibido. Estas restricciones se aplican al proceso afectado por el ataque.

La respuesta automatizada a eventos tiene que lidiar con una debilidad importante como el tratamiento de los falsos positivos. Las medidas aplicadas sobre la base de un incidente de seguridad falso podrían dar lugar a un desperdicio de recursos, o incluso tener un impacto no deseado en los objetivos comerciales. Algunos esfuerzos intentan evitar este revés implementando el llamado modelo de fusión que pasa por

tres consecutivos Fases o niveles:

El primero es un algoritmo de fusión de alerta en línea que reduce la redundancia de alertas en orden para encontrar la causa raíz del incidente; El segundo maneja con factores de incertidumbre para obtener un mayor evaluación precisa; Y el último nivel evalúa dinámicamente el riesgo de la red al aplicar HMM (Hidden Markov

Model)

Análisis híbrido de riesgos

Hay varios enfoques que intentan enfrentar los desafíos del análisis dinamico de riesgos y la gestión dinámica de los mismos, con diferentes puntos de vista. Tienden a enfocarse en un dilema específico, dejando otras pistas importantes desatendida, aunque algunas corrientes intentan solventar el problema desde un enfoque holístico. Idealmente, todos los cambios que sucedan en los sistemas de información, así como

a los que afectan a nuestro entorno, deben tenerse en cuenta cuando evaluamos el riesgo, para que sea completo y efectivo.

Los sistemas de análisis estáticos de riesgos, podrían mejorarse integrando los análisis con herramientas de monitorización de eventos en tiempo real, y finalmente automatizando las medidas de respuesta en línea con las políticas de gestión de riesgos. Desde el punto de vista de los sistemas de información, los IDS / IPS son las herramientas más extendidas que ofrecen características que permitirán una

monitorización en tiempo real de las redes. De hecho, a veces ofrecen su propia evaluación del riesgo, vinculada a los eventos detectados. El principal inconveniente es la estrecha comprensión de todos los sistemas de información y su entorno global. Por otro lado, el análisis de riesgos tradicional, tiende a capturar un nivel superior del dominio de sistemas de información que permite la toma de decisiones en alineación con los objetivos de la organización, políticas de seguridad, etc.

Finalmente, la integración de un análisis de riesgos dinámico en un dashboard de seguridad, traería la monitorización de riesgo de los sistemas de información y la toma de decisiones relacionadas con él (basado en análisis de riesgos en tiempo real), más cercano a la administración en el desafortunado caso de un escenario de crisis. Pero para ello, se requiere que las herramientas de análisis de riesgos sean

alimentadas con entradas continuas sobre el estado de seguridad de los sistemas.

Armonizar el análisis estático con un análisis dinámico de una forma sensata, será la mejor opción, optando por un análisis híbrido