La superficie de ataque a las empresas es masiva y crece rápidamente. La red extendida tiene una variedad desconcertante de activos. Cada elemento de Internet puede ser atacado de cientos de formas. Los usuarios pueden ser objeto de phishing. Contraseñas débiles, vulnerabilidades de software, configuraciones erróneas y muchos otros vectores pueden ser aprovechados para comprometer algún activo de la empresa y obtener un punto de apoyo inicial dentro de nuestra red. Una vez dentro, el adversario puede moverse rápidamente a través de la empresa para localizar y comprometer un activo importante, y es así cómo se inicia brecha de seguridad. Hay literalmente millones de permutaciones y combinaciones de métodos por los cuales el adversario puede atacar y comprometer nuestra red.

Casi el 90% de todas las brechas de datos ocurren debido a malas practicas de ciberseguridad. Desafortunadamente, las organizaciones sólo tienen una vaga comprensión de su superficie de ataque y del riesgo de ciberseguridad. Si nuestra organización representa el 99% de todas las empresas, no sabríamos realmente dónde se encuentra en el espectro de posturas de ciberseguridad del coste/riesgo. Como resultado, es muy difícil razonar sobre la probabilidad general y el impacto de una brecha de datos exitosa, es decir, el riesgo general de incumplimiento.

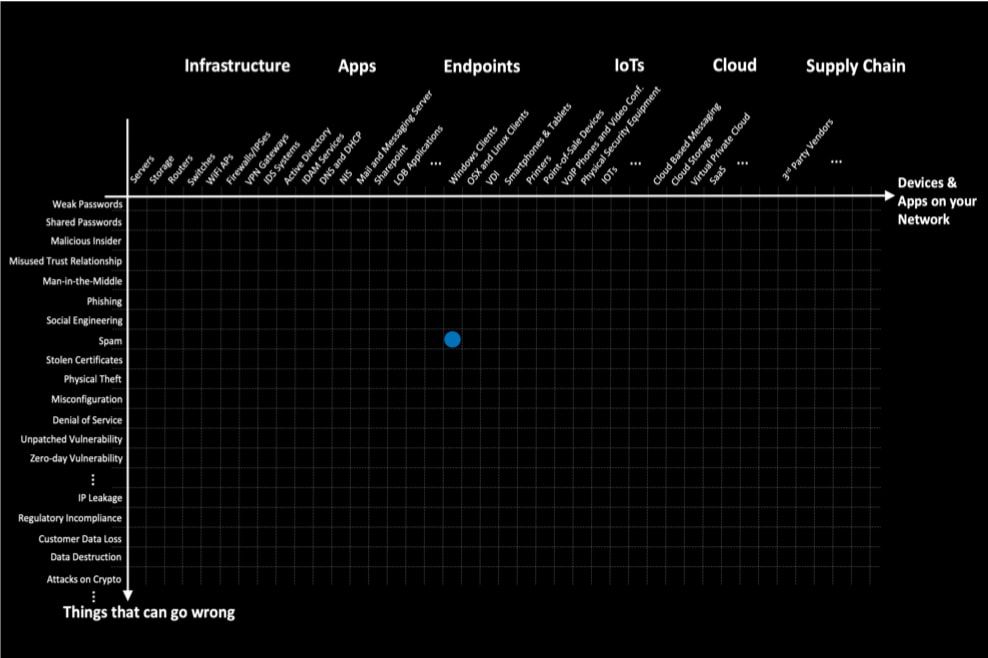

La superficie de ataque en ciberseguridad

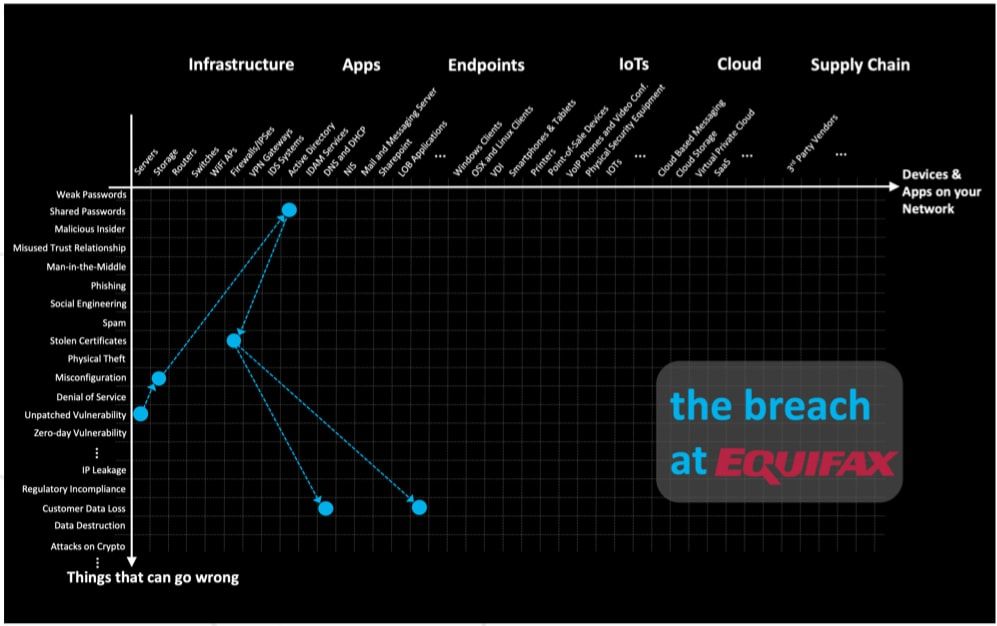

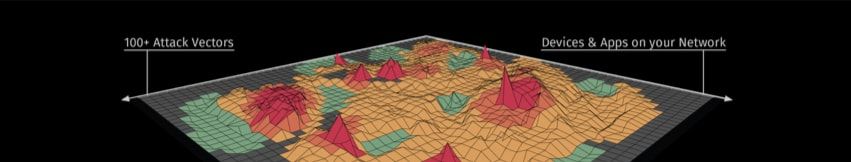

Si nos fijamos en la imagen, en el eje x tenemos las diferentes partes del "mundo" donde las cosas pueden salir mal desde el punto de vista de la ciberseguridad. Y en el eje y tenemos formas específicas en las que estas cosas pueden salir mal, conocidos como vectores de ataque.

En el eje x tenemos una infraestructura tradicional, servidores, bases de datos, switches y routers, etc., y sus aplicaciones, sus endpoints gestionados o no, BYOD, teléfonos móviles y tablets, IoTs. También tenemos nuestras aplicaciones cloud, aplicaciones personales de nuestros empleados, Google, Gmail, LinkedIn, etc., aplicaciones SaaS oficiales, sitios web públicos. En el extremo derecho del eje x, tenemos a nuestros proveedores terceros que traen riesgos a nuestra red debido a ciertas relaciones de confianza. Generalmente es bastante difícil para la mayoría de las organizaciones incluso enumerar su eje x pudiendo realizar un inventario de activos preciso y actualizado.

En el eje y, tenemos los diferentes métodos de ataques: desde cosas sencillas como contraseñas débiles y predeterminadas, contraseñas reutilizadas, contraseñas almacenadas incorrectamente en el disco o transmitidas de forma clara, hasta cosas más complejas como phishing, ingeniería social y software no parcheado. Más abajo en el eje y, tenemos vulnerabilidades zero day, fallos de seguridad que son "desconocidos" hasta que se utilizan por primera vez. Hay literalmente cientos de elementos en el eje y en docenas de categorías. Este gigantesco diagrama x-y es tu superficie de ataque. En una infracción típica, el adversario utiliza algún punto de esta superficie de ataque para comprometer un activo (frente a Internet). Otros puntos se utilizan para moverse lateralmente a través de la empresa, comprometer algún activo valioso y luego extraer datos o provocar daños. De esta forma, en la imagen, vemos cómo se desarrolló la brecha de seguridad de Equifax.

No es fácil entender el mapa de calor de riesgo de incumplimiento para nuestra empresa, pero es algo crítico, nuestros adversarios generalmente, irá tras tu eslabón más débil.

¿Cómo podemos poner foco en aquello que ni siquiera podemos visualizar correctamente?

Los puntos más importantes, son:

- Determinar qué riesgo es aceptable

- Qué pasos son necesarios para cambiar en nuestro Mapa de calor de riesgo, los rojos-amarillos a verdes

Existen varios desafíos específicos para descubrir y analizar la superficie de ataque para el riesgo en ciberseguridad:

- Inventario inexacto. La mayoría de las organizaciones luchan por enumerar su inventario, es decir, los dispositivos, aplicaciones y usuarios presentes en la red de su organización

- Problemas de contraseña. En casi todas las organizaciones (Yo diria que todas), existen numerosas instancias de contraseñas débiles, predeterminadas y reutilizadas, a menudo almacenadas y/o transferidas en claro.

- Sistemas sin parchear. Los parches de seguridad necesarios (Instalados en tiempo y forma) son un desafío, ademas, el volumen semanal de nuevos CVE es abrumador, lo que hace muy difícil priorizarlos basándolos en el riesgo.

- Phishing y ransomware. Suele existir poca concienciación de seguridad entre los empleados y una falta de herramientas y controles de seguridad en el endpoint.

- Denegación de servicio. La red empresarial no está diseñada para disponibilidad bajo un ataque de denegación de servicio (distribuido) o un compromiso / fallo de activos importantes.

- Gestión de Identidad y Control de acceso. La gestión de identidad y acceso , suele se descuidada, ya que muchos usuarios tienen excesivos privilegios en los sistemas y la red.

- Problemas de encriptación. Hay una gran cantidad de comunicaciones no cifradas o cifradas incorrectamente. Los datos a menudo se almacenan sin cifrar o cifrados incorrectamente. Hay quien dice , que las comunicaciones intraCPD no seria necesario cifrarlas, por mi parte, creo que es necesario.

- Configuraciones por defecto. Existen numerosas configuraciones erróneas en la configuración de aplicaciones y sistemas operativos en toda la empresa. No existen mecanismos para buscar continuamente tales instancias y solucionar los problemas.

- Redes planas. No hay segmentación de red. Los atacantes pueden moverse rápidamente a través de la red desde un activo comprometido inicial, mediante normalmente , los denominados movimientos laterales y los sistemas comprometidos individualmente,se convierten fácilmente en importantes brechas de datos.

- Insider malicioso. La visibilidad y los controles son inadecuados para detectar y evitar que usuarios deshonestos filtren o destruyan datos clave.

Cómo nos puede ayudar Balbix

Para comprender con precisión la postura de seguridad, necesitamos (repetidamente) resolver un problema matemático hiperdimensional que involucra más de decenas de miles de activos en el eje xy (Los más de 100 vectores de ataque en el eje y de la imagen anterior ).

Para cada punto, que es un vector, necesitamos estimar el riesgo incorporando información sobre:

- amenazas

- vulnerabilidades

- exposición

- acciones atenuantes

- criticidad del negocio

- elasticidad al impacto

- Tiempo de recuperación

Posteriormente a la obtención de todos estos datos, se debe razonar sobre qué acciones traerán la mayor reducción del riesgo general de incumplimiento para nuestra organización, y es en esta parte donde podemos ver el potencial de Balbix: La evaluación de vulnerabilidades o las pruebas de pentesting pueden analizar menos del 5% de la superficie de ataque de una empresa (Bien es cierto indicar, que suelen ser de los mas importantes). Estos métodos "anticuados" producen resultados voluminosos, sin priorización y, a menudo, irrelevantes. Debido a esta falta de estrategia, esto deriba en un amplio equipo, requiriendo mucho esfuerzo, para detectar y reaccionar, con agilidad a dichas vulnerabilidades. Una comprensión deficiente de la superficie de ataque masivo resulta en frustración y ansiedad a este equipo.

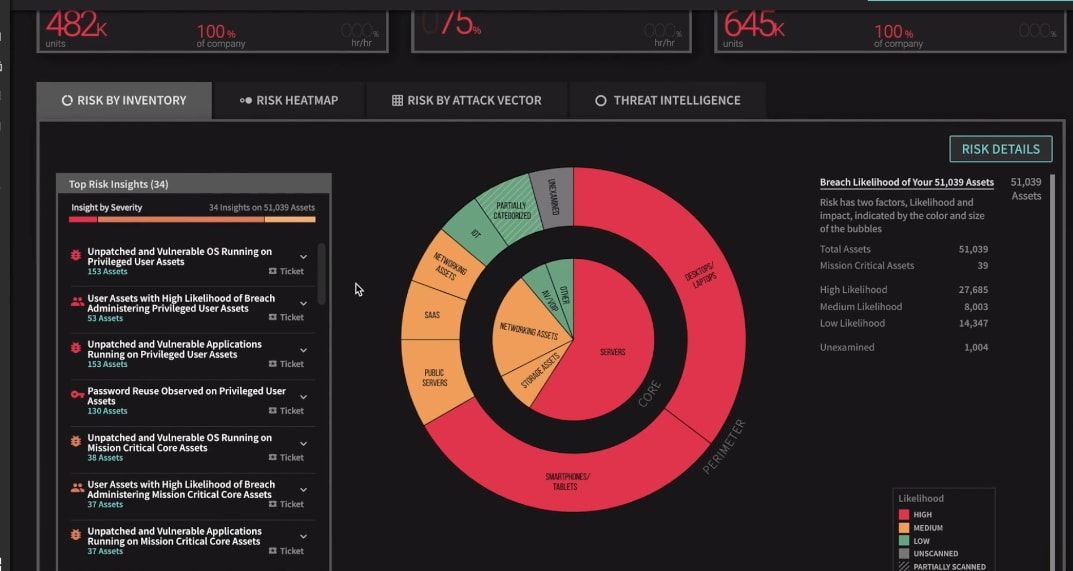

Balbix utiliza deep learning y algoritmos avanzados de inteligencia artificial para que este cálculo sea factible, permitiendonos así transformar nuestra postura de seguridad. Esto se consigue en tres fases:

- Es necesario entender la superficie de ataque del negocio. Balbix observa continuamente la red empresarial extendida (Esto de extendido es importante) de adentro hacia afuera y de adentro hacia afuera, para descubrir la superficie de ataque y analizar los cientos de millones de puntos de datos que pueden afectar a nuestro riesgo.

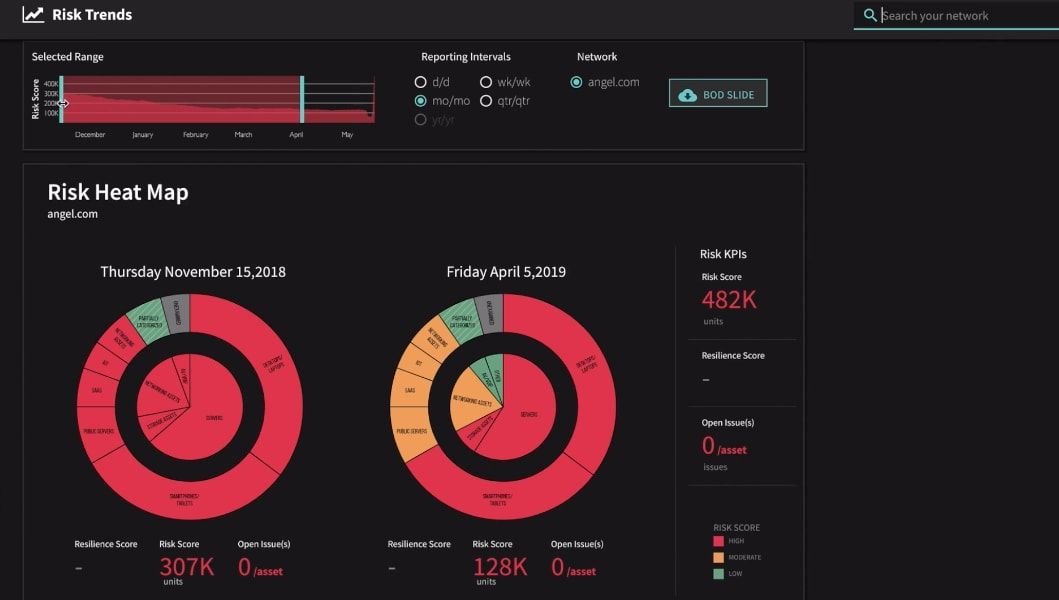

- Posteriormente, calcula en tiempo real, teniendo en cuenta las vulnerabilidades abiertas y la criticidad del negocio, las amenazas aplicables y el impacto de los controles compensatorios. Para ello, es necesario analizar todos los posibles escenarios de incumplimiento (las diversas combinaciones de puntos de inicio de ataque, sistemas de destino y rutas/métodos de propagación) y determinar los escenarios con mayor riesgo. Balbix presenta este modelo de riesgo en tiempo real a las partes interesadas relevantes en forma de mapas de calor de riesgo altamente detallados y una búsqueda en lenguaje natural similar a Google. Pudiendo así hacer preguntas como "dónde comenzarán los ataques" o "cuál es el riesgo para los datos del cliente".

- Y en la última fase, es donde vendria toda la mágia. Balbix genera una lista priorizada de acciones para reducir el riesgo de manera significativa. Para cada problema, Balbix (con un poco de supervisión humana) identifica a los propietarios responsables correctos para los activos correspondientes (Siempre digo que la ciberseguridad debe empezar por un buen inventario de activos - Principio del NIST) y luego genera tickets priorizados que contienen todo el contexto relevante y los asigna a estos propietarios. Algunas entradas requieren acciones de mitigación tácticas, mientras que otras acciones requeridas corresponden a proyectos estratégicos.

Los pasos 1-3 se repiten continuamente en un bucle. En cada instante, Balbix está observando la red y recalculando el riesgo de incumplimiento, así como las acciones más apropiadas para mejorar la postura de seguridad.

Es así como podemos trabajar la ciberresiliencia :

- Visibilidad 100x con IA. Inventario de activos en tiempo real y una noción de riesgo. El cálculo de riesgo continuo incorpora datos sobre vulnerabilidades, criticidad de negocio, amenazas, exposición y controles de mitigación.

- Compromiso de la dirección y de los empleados. Debe existir un claro mandato de arriba hacia abajo para lograr y mantener los objetivos de la postura en ciberseguridad. Las notificaciones e informes generados automáticamente y los incentivos alineados hacen que todos los interesados participen activamente en la reducción y gestión del riesgo de ciberseguridad.

- Gestión de vulnerabilidades basada en el riesgo. Las vulnerabilidades en más de 100 vectores de ataque se corrigen de manera proactiva y continua en orden de prioridad según el riesgo.

- Controles de protección verificados. Todos los controles de seguridad de protección endpoint y basados en la red están continuamente verificados y funcionando correctamente. A medida que la empresa evoluciona, las brechas emergen rápidamente para llamar la atención y todos los nuevos controles propuestos pueden evaluarse pro forma para el ROI antes de la implementación.

- Fuerte Gestión de Identidad. Existen mecanismos para identificar a los usuarios que intentan acceder a algún recurso o aplicación empresarial, incluso si el adversario tiene acceso a credenciales robadas.

- Acceso basado en el riesgo. Se implementa una segmentación de red dinámica basada en el riesgo. Como resultado, el movimiento lateral es difícil para el adversario y los ataques no se extienden. Este punto, no os voy a engañar, es muy dificil, si nuestra red no tiene una cierta segmentación, conseguirla, puede darnos muchos dolores de cabeza.

- Operaciones de seguridad conscientes del contexto. Nuestro SOC procesará las alarmas y los indicadores de compromiso en orden de prioridad según el riesgo y el contexto integral, pudiendo responder y realizar una remediación rápida.

- Orquestación de seguridad automatizada. Los Playbook automatizados pueden generar respuesta casi instantánea.

Conclusiones

Alineación con el pensamiento del negocio

Como se ha indicado anteriormente, la alta dirección se preocupa principalmente por la ciberseguridad como un conjunto de elementos de riesgo, cada uno con una cierta probabilidad de que ocurra con algún impacto en el negocio. Con Balbix podemos definir áreas de riesgo apropiadas para nuestro negocio, asignar un cálculo automático y un seguimiento de la postura real de la ciberseguridad.

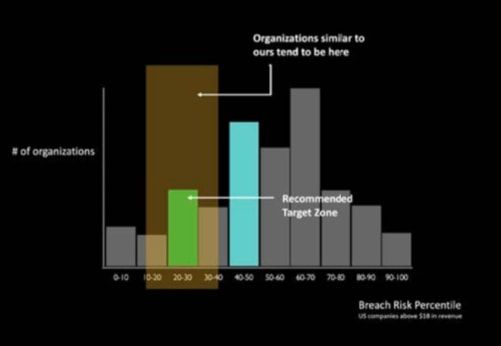

Benchmarking externo

Nos ayuda a evaluar nuestra postura de seguridad frente a organizaciones similares, y utiliza esta información para ayudar a comprender las recomendaciones sobre objetivos de riesgo de ciberseguridad para nuestro negocio.

En este sentido, existe una herramienta super potente (Bitsight), de la cual me gustaría hablaros otro día. Como punto fuerte, Balbix tiene la capacidad de "visualizar" de puertas para adentro, mientras que Bitsight se basa en datos externos de la organización, ambos podrian ser complementarios, pero una alianza entre Babix y Bitsight seria espectacular.

Ambos , pueden mostrar el percentil de riesgo de incumplimiento en el que se encuentra nuestra organización y dónde se ubican organizaciones similares a la nuestra, cómo podemos ver en la imagen.

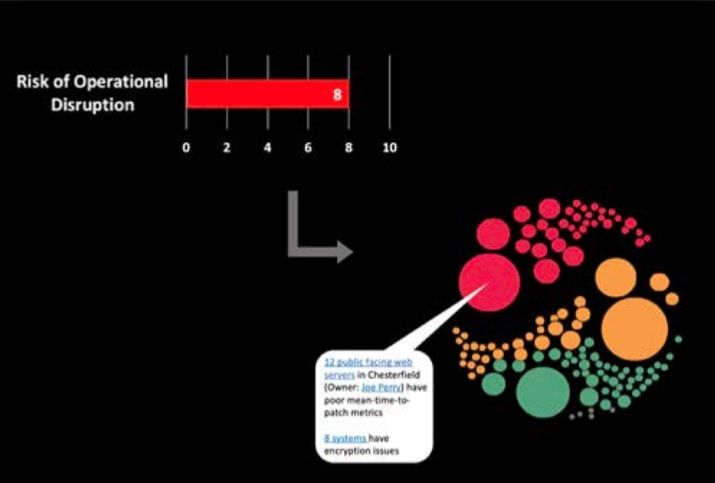

Benchmarking interno y mapa de riesgos

Para mejorar la postura de seguridad, podemos profundizar desde una métrica o puntuación de riesgo de nivel empresarial que hemos definido en un mapa de calor de riesgo para la muestra de activos que impulsan la métrica de riesgo.

Con la información interna de evaluación comparativa, podemos comprender y mostrar a la direción y a sus ejecutivos la forma en que se distribuye el riesgo en nuestra organización, qué equipos están detrás de tener el mayor riesgo. También podemos ver y explicar los tipos de acciones necesarias para remediar estas "burbujas" de riesgo.

Un plan estratégico de ciberseguridad

Nuestra junta directiva espera que tengamos un plan de ejecución bien pensado para transformar la postura de ciberseguridad de nuestra organización al nivel de riesgo recomendado.

De esta forma, podemos ver acciones prioritarias que podemos tomar para mejorar la "resistencia" en ciberseguridad de nuestra red y disminuir el riesgo de incumplimiento. Este plan de acción nace a partir de los cálculos de riesgo hiperdimensional que se realizaron (Matriz que vimos al inicio) para analizar nuestra postura en ciberseguridad.

Reports e informes del plan estratégico de ciberseguridad

La próxima revisión trimestral de ciberseguridad con la junta, entenderá con facilidad el progreso en esta materia. Podemos generar diapositivas e informes, mostrar tendencias durante 90 días, 6 meses, año tras año o cualquier período personalizado. Los datos de respaldo que necesitamos para explicar cualquier métrica o tendencia están guardados, pudiendo ver nuestra evolución.

Tuve la oportunidad de descubrir Balbix en el Security Innovation Day de 11Paths, y me parecio una herramienta muy necesaria. En muchos casos, empezamos a crear la casa por el tejado, cuando lo principal es conocer que es lo más critico para nuestro negocio, y en base a esto, empezar a tomar decisiones. Balbix, me parece una evolución a Bitsight, pero con ciertas carencias, que podemos complementar con el mismo, uno enfocado de puertas para adentro, y el otro de puertas hacia afuera.

La fusión de Balbix y Bitsigth daria como resultado un producto de gestión del riesgo impresionante.

¿ Os parece un producto tan interesante como yo lo veo ?