Acceso privilegiado: Ventajas y Riesgos

Cuando se trata de acceder y manipular sistemas TI de alto valor para el negocio, los usuarios privilegiados, como los administradores, suelen tener los requisitos de administración más altos. A menudo, los usuarios más capacitados técnicamente en una organización, son los operadores de TI, los cuales suelen ser responsables de desplegar y gestionar la funcionalidad de las que depende la empresa, desde mantenimiento diario, hasta capacidades estratégicas que permiten a la empresa mantener su ventaja competitiva. También pueden tener una responsabilidad considerable en las actividades del negocio, como la gestión de aplicaciones del mismo.

Pero hay un importante riesgo dentro de tanto poder. La complejidad informática implica que, incluso cuando las tareas son realizadas por personal altamente cualificado, cualquier cambio erróneo puede llegar a tener impactos no intencionados y graves en la disponibilidad del servicio, el rendimiento y la integridad de los recursos. Un acceso no autorizado dentro de la organización, puede capitalizar el acceso privilegiado y causar daños graves e incluso irreparables al negocio. Dada la creciente sofisticación y sigilo de los ataques modernos a través del malware y otros métodos, es común que los atacantes obtengan y exploten tales privilegios al personificar a un personal confiada.

La Gestión Privilegiada de la Identidad (PIM): Sola no es una buena idea . . .

Las organizaciones, buscan cada vez controles más fuertes sobre el acceso privilegiado en las infraestructuras TI por distintas razones.

Por cumplimiento

Una serie de medidas normativas recomiendan o exigen controles específicos para la gestión de los riesgos del acceso privilegiado en TI. Normativas como Sarbanes-Oxley Act ("SOX"), requieren que las empresas que cotizan en bolsa Americana implementen procesos y controles para asegurar una gobernabilidad responsable de los activos y la información.

La Normativa sobre Seguridad de Datos en la Industria de las Tarjetas de Pago (PCI DSS) versión 3.0 requiere medidas similares para proteger los datos de los titulares de tarjetas, particularmente en la separación de deberes (Buenas Prácticas y Requisito 6) y en el monitoreo y control del acceso privilegiado. 8).

En el sector de los servicios públicos, las normas de Protección de Infraestructura Crítica (CIP) de la Corporación de Fiabilidad Eléctrica de América del Norte (NERC) exigen no sólo autenticación, control de acceso, delegación de acceso y separaciones de roles, sino que también requiere monitorización completa y continua, y auditorías de acceso.

En el gobierno, la ley de Publicación Especial 800-53A Rev 4 de los Institutos Nacionales de Estándares y Tecnología de los Estados Unidos (NIST) hace amplias referencias a dichos accesos y también aborda los controles sobre acceso privilegiado en las estructuras TI, separación de roles y una atención especial hacia los accesos de administrador.

¿Por qué estas normativas y leyes hablan constantemente sobre la necesidad de la monitorización y los control de acceso privilegiado?

Asegurar la competencia de las prácticas empresariales

El acceso privilegiado controla muy a menudo los aspectos más fundamentales de las infraestructuras TI, desde el despliegue y la configuración hasta los matices de la gestión de aplicaciones y la experiencia del usuario final, tomando esto más importancia con los tan de moda DevOps. Sin ninguna restricción, esta capacidad puede resultar un daño real, no sólo en los sistemas TI críticos para la empresa.

La Ley Sarbanes-Oxley y el PCI DSS, por ejemplo, hacen hincapié en la separación de funciones para asegurar un control responsable de los procesos empresariales.

La gestión de privilegios y la monitorización en TI ayuda a asegurar que los sistemas empresariales no pueden ser manipulados para defraudar al negocio o sus clientes, robar o comprometer activos a través del control sobre los sistemas que los manejan.

La separación de funciones en el control de usuarios administradores de TI ayuda a asegurar que los registros de desempeño del día a día, no puede ser comprometido ocultando actividades irresponsables o ilegales, o haciendo que los sistemas que supervisan y aseguran prácticas empresariales responsables, no pueden ser cegados u ocultados. O al menos imposibilitándolo lo máximo posible.

Debido a que los que ciertos usuarios tienen privilegios de administrador de TI pueden crear y modificar dichas separaciones en los sistemas que manejan transacciones y datos críticos para el negocio, la monitorización y el control de usuarios privilegios administrativos.

El control y segregación de funciones de los usuarios privilegiados nos ayuda a asegurar que la integridad de las políticas y la aplicación de estas separaciones puedan permanecen inalteradas.

Beneficios para el negocio

Además de las razones anteriores, las organizaciones deben considerar el control de accesos privilegiados como un medio para evitar o reducir los costes del mismo.

Reducción de costes

Personal autorizado ... pero cambio no autorizado

- Muchas organizaciones adoptan procesos de control de cambios y control de incidencias, mucho más si la empresa es de gran tamaño, para así minimizar las interrupciones debidas a los cambios de TI. Pero, sin embargo, en momentos de emergencia o cierta urgentes, el personal que no es conscientes de las restricciones de cambios, haciendo uso de sus identificadores privilegiados, o siendo conscientes, pero por una mayor "Agilidad”, se termina haciendo uso de dichos privilegios. Estos factores deberían hacer que las organizaciones volviesen a pensar cómo manejar sus procesos de cambio TI. La complejidad de las infraestructuras TI hace que sea difícil prever el control de cada posible escenario, pero las restricciones sobre los administradores, en casi todos los casos pueden ayudar a las organizaciones a identificar preocupaciones, colocar controles granulares en los cambios y mantener una alta visibilidad en las actividades de administración apoyando a un análisis más preciso de la causa raíz ciertas problemáticas.

Personal autorizado ... Cambio autorizado...pero consecuencias inesperadas.

- Los administradores y técnicos autorizados evalúan e implementan los cambios como se esperaba, pero el resultado del cambio tiene un efecto no deseado. Los cambios de configuración y el despliegue de parches son ejemplos frecuentes. Los cambios pueden ser aprobados por los departamentos de "Gestión del cambio", pero los matices de los entornos de producción pueden variar de un objetivo a otro. El alcance del cambio puede no estar alineado con las intenciones, dando como resultado cambios en los sistemas involuntarios o fuera del alcance esperado del cambio. Los cambios pueden conciliarse con las configuraciones existentes indocumentadas que causan inestabilidad e interrupciones en los servicios. Incluso cuando todos los aspectos de los cambios están bien documentados, probados y anticipados, es posible que algunos cambios no se implementen como se esperaba. La implementación puede estar incompleta o puede producirse un desglose en una secuencia de dependencias. Los cambios que deben ser respaldados y reevaluados debido a degradaciones de rendimiento, disponibilidad o cortes son contribuciones significativas de incremento en los costes de TI para el negocio. El control de accesos privilegiados puede ayudar a contenerlos mediante la definición granular de los objetivos de acceso, el registro de la actividad de administradores o la limitación / contención del ámbito del acceso privilegiado y los usuarios autorizados para realizar tareas administrativas. La visibilidad granular en la actividad privilegiada también apoya la capacidad de identificar la causalidad específica en estos casos.

Según una investigación de EMA , con un estudio de más de 200 empresas en todo el mundo, sólo alrededor de una cuarta parte de los encuestados logró los cuatro hitos de la gestión del cambio de TI "Plan-Do-Check-Act" (PDCA). Cuando se comparó con el otro 75% de este estudio, tuvieron como resultado:

- La mitad de la incidencia mediana de eventos de seguridad que requieren una respuesta no planificada.

- Menos incidentes de cambio de TI sin éxito que requieran remediación

- Mayor proporción de administradores en los sistemas.

- Más proyectos TI terminados a tiempo, dentro del presupuesto, con las características esperadas.

Redución en la fuga de datos

Datos del 2014, nos muestran que el 29% de los profesionales de TI encuestados se sienten frustrados por la necesidad de contar con herramientas para identificar actividades para el uso indebido de acceso privilegiado, conduciendo a brechas de datos e interrupciones en los accesos. Casi el dos por ciento de los mismos profesionales de TI dijeron que sus organizaciones tienen dificultades para identificar controles de seguridad funcionales y disfuncionales.

La gestión de accesos privilegiados nos proporciona una mejora para abordar estas preocupaciones, la monitorización, el cumplimiento y los controles que regulan el uso del acceso privilegiado.

Cuando se puede emplear un método común para administrar y hacer cumplir las políticas de auditoría, la autorización y autenticación en los centros de datos on-premises, los costes operativos de TI pueden reducirse aún más a través de un control más consistente de las acciones mediante una amplia visibilidad de las acciones, acelerando la resolución de problemas.

Identidad autorizada ... pero uso no autorizado al acceso de datos y su extracción.

- Una vez en el entorno, el malware utiliza la identidad de una víctima para moverse lateralmente dentro del entorno para realizar reconocimientos, proporcionar a los agentes de amenazas externas acceso interno y finalmente eliminar datos. Estas actividades aumentan directamente los costos de mantenimiento y soporte de TI. Peor aún, cuando los datos de los clientes se involucran, las brechas generan millones en costes de limpieza y notificaciones. De acuerdo con un estudio de IBM sobre el coste de los datos en 2014, el costo promedio pagado por registro de una infracción en la ley de datos es de $145 USD y el costo total promedio ascendía a $3.5M USD. Las organizaciones deben reconocer cómo la gestión de los accesos privilegiados puede ayudar a reducir estos costos a través de un control más efectivo de los privilegios, la monitorización y la proporcionar de información cuando las identidades se usen de manera sospechosa.

Características de una solución efectiva

¿Qué debería tener una solución eficaz a estos problemas? ¿Cómo pueden las tecnologías de Gestión de Accesos Privilegiados ayudar a capitalizar la oportunidad de reducir los costos operativos de TI y las pérdidas de negocios a través de un mejor rendimiento en las identidades?

Un enfoque integral debería:

-

Habilitar a las organizaciones para definir una serie de parámetros flexibles para controlar el acceso privilegiado, tales como ventanas de tiempo, restricción a individuos específicos u objetivos de acceso y limitar el acceso a roles o funciones específicas necesarias para una tarea concreta.

-

Consolidar identidades creando una "identidad" unificada y heterogénea en todos los sistemas y entornos operativos. Mejorando los informes y reduciendo el tiempo de auditoría y las investigaciones forenses.

-

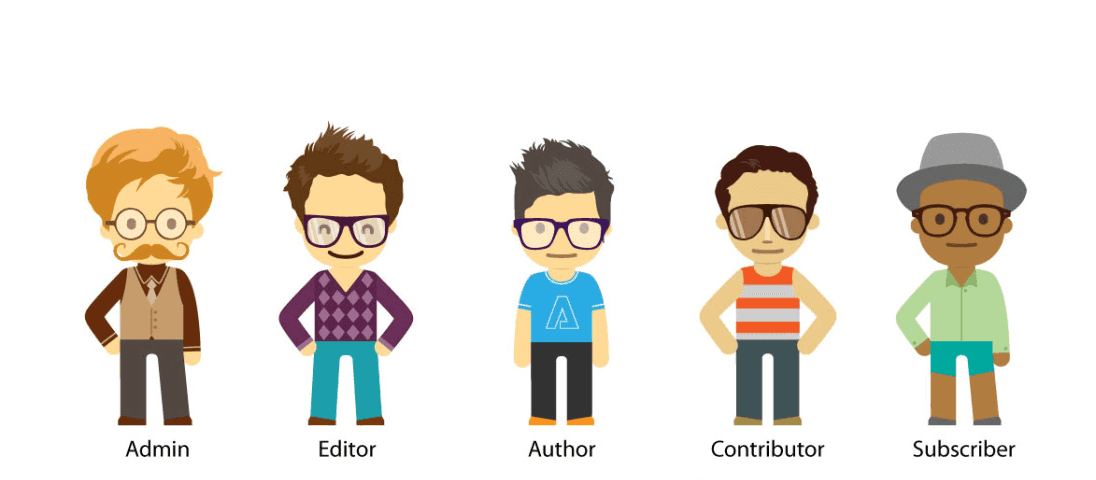

Vincular el control basado en roles del acceso de los usuarios a los sistemas, aplicaciones y servicios críticos con identidades de usuario específicas.

-

Apoyando la vinculación de las cuentas administrativas, que a menudo son compartidas entre un grupo de profesionales cualificados, a la rendición de cuentas individuales o personales, mejorando la granularidad de la visibilidad y el control de las mismas.

-

Proporcionar una solución de auditoría y generación de informes amplia, fácil de controlar y consultar y completa para actividades de usuarios en sistemas críticos, incluyendo la capacidad de reproducción de sesiones de línea de comandos y sesiones gráficas de usuario ("reproducción de vídeo").

-

Centralizar la visibilidad y el control de los privilegios a través de un "único panel de control" para la administración, la creación de política y la generación de informes en todos los servidores y sobre todos los usuarios administradores o privilegiados. Esto significa principalmente un aumento de la eficiencia (lo que ayuda a reducir aún más los costos) y ofrece un enfoque coherente de la gestión en todo el entorno.

-

Integrar la auditoría de actividad del usuario con syslog y generar informes con la información de seguridad y la gestión de eventos (SIEM) para aprender del comportamiento de los usuarios.

-

Hacer cumplir las normas del mínimo privilegios, con un control granular de los mismos, al mismo tiempo que se puede facilitar la elevación de privilegios controlada sin necesidad de conceder acceso completo de administrador o root.

-

Escalabilidad en sistemas o empresas con decenas de miles de identidades en sistemas operativos, soportando decenas de miles de sistemas distintos.

Necesidad de integración de Latch con soluciones Privileged Access Management

Ya conocemos, como hemos visto en el resto de post, alguna de las principales ventajas de las soluciones PAM y las mejoras sustanciales asociadas a una buena gestión de accesos privilegiados.

Pero ahora, empecemos a dar más potencial a las mismas, empecemos a vitaminar esas aplicaciones "comerciales" como CyberArk , CA o similares, dotándolas de mayores funciones gracias a Latch.

Hemos visto que una de las mejoras o beneficios, hace referencia a la gestión de cambios y el ciclo de vida de las incidencias, y es aquí, donde vamos a poner nuestro primer foco del uso de Latch, debido a que nuestro primer caso de uso potencial, es de gran importancia para grandes empresas, ya que dependiendo del principal activo que venda la empresa o la actividad a la que se dedique, veamos momentos de congelaciones de cambios, provenientes directamente del CIO o las direcciones de Producción. Un ejemplo de ello, podría ser la congelación de cambios en los entornos de producción debido a las campañas navideñas, asociadas a un aumento disparado del número de ventas y contrataciones de servicios.

Normalmente, estas congelaciones en los cambios se deben a que será más perjudicial para el negocio estar X tiempo sin servicio, lo que conlleva no vender, a estar un tiempo Y sin aplicar un parche que se puede postponer.

Es en este punto, donde podemos crear un valor añadido, si juntamos Latch de una forma "Multivaluada" en distintos sistemas y con distintos Personajes, generando uno de los primeros casos de valor añadido gracias a Latch en las soluciones PAM:

- Si el presidente de la compañía ó nuestro CIO ó nuestro director de Producción ó nosotros tenemos cerrado Latch, no podemos acceder a la aplicación de gestión de usuarios privilegiados, y por ende , realizar ningún tipo de cambio.

Ahora, vamos a ir un punto más allá, un punto que cada vez está tomando más fuerza y que cada vez es más importante en las grandes empresas, que hace referencia a las múltiples capas de seguridad existentes en las grandes organizaciones multinacionales, en las que disponemos de CISO Nacional, un CISO Corporativo, departamentos de Seguridad, departamentos de Fraude y muchos más en algunos casos. El segundo caso de uso podemos aplicarlo a la criticada de las plataformas de acceso privilegiado y los distintos roles o capas de seguridad dentro de la organización.

Evitaremos la manipulación o acceso a los sistemas en casos de crisis o problemas de seguridad

Podríamos decir que los sistemas PAM y debido al uso que hacen de los usuarios privilegiados en los sistemas, y más específicamente en los críticos, se convierte en uno de los sistemas más importante y de mayor criticidad. Por esta misma criticidad, debemos tener un control más exhaustivo en la seguridad de los mismos. Si tenemos en cuenta la "Multivaluación" de Latch y trabajamos la misma con una cierta lógica externa en las aplicaciones PAM, podríamos cortar los accesos por sistemas críticos, haciendo que en un caso de "ataque" , se bloqueen los accesos a traves de las soluciones Privileged Access Management , que deberían ser el único puno de acceso de los usuarios privilegiados a los sistemas. Pero pensemos en otro caso de uso:

- Debido a una vulnerabilidad, ataque , fuga de datos ... podemos hacer que los responsables de seguridad, puedan tomar la decisión de cortar el acceso a los sistemas. Si nuestro CISO o nuestro CSO o nuestro CEO creen oportuno cortar el acceso a los sistemas, pueden hacerlo desde su telefono, en unos segundos posteriores a recibir una llamada de crisis.

De la forma tradición, desde que disponemos de la información hasta que se toman las decisiones oportunas, podemos llegar a tener horas en los que estamos expuestos a riesgo. En este caso, podemos llegar a reducir la respuesta ante incidentes hasta incluso 4 veces.

Y por último y para no extenderme demasiado, que ya creo que lo he conseguido, os voy a trasladar un caso de uso hiper conocido, "La compartición de las contraseñas". Reducimos drásticamente dichas contraseñas compartidas con el uso en las soluciones PAM del identificador personal, ya que somos mas reticentes a compartir dicho identificador, más aún si está sincronizado con nuestras cuentas como el correo, otros aplicativos o sistemas. Pero la realidad, es que esto solo se cumple cuando hablamos de usuarios que cumplen esta premisa. Si este usuario pertenece a una consultora que adquiere vía RFP la adquisición de servicios, es probable que el identificador y su contraseña, sean distintos a su identificador de empresa y su contraseña en el correo, dándonos una mayor facilidad de "cuentas compartidas".

La premisa del administrador de sistemas/BBDD/Red, es sacar trabajo adelante, pasando "por alto" la seguridad de una cierta forma.

Debido a ciertas restricciones de seguridad, se generan o se fomenta que se compartan contraseñas. Se debe implementar la seguridad, teniendo siempre en cuenta la operación de los activos. Debido a esto, tenemos ciertos usuarios que son utilizados por varias personas ya que disponen en algunos casos de un mayor número de accesos a los sistemas o accesos más privilegiados, y es aquí donde y por lo que aplicaremos Latch:

- Si forzamos a los usuarios, un bloqueo en Latch tras 5 minutos, sin entrar a hablar de un segundo factor, vamos a reducir drasticamente que se compartan contraseñas, ya que el compartir la Passwd va asociada a Latcheos en inactividad, que se daran muy seguro debido a que es imposible trabajar de una forma continua.

Si a esto queremos implementar un TOTP (Segundo Factor basado en tiempo) , Latch podrá ayudarnos, disponiendo de dicha característica incorporada en la aplicación, pero todo eso, nos llevaría otro post.

Al final, me he liado, siempre me pasa, creando un post que, a simple vista, es infumable, y del que, o estas muy interesado en el tema o directamente se pasa por alto debido a la extensión, pero en el que os quería contar, alguna de las bondades y beneficios de las soluciones de Privileged Access Management, vitaminadas con una de las soluciones de 11p y cómo la misma se añade como una capa extra de seguridad.