El Framework NIST es un enfoque basado en el riesgo para gestionar la ciberseguridad, y está compuesto por tres partes: el núcleo del marco, los niveles de implementación del marco y los perfiles del mismo. Cada componente del framework refuerza la conexión entre los impulsores del negocio y las actividades de ciberseguridad.

-

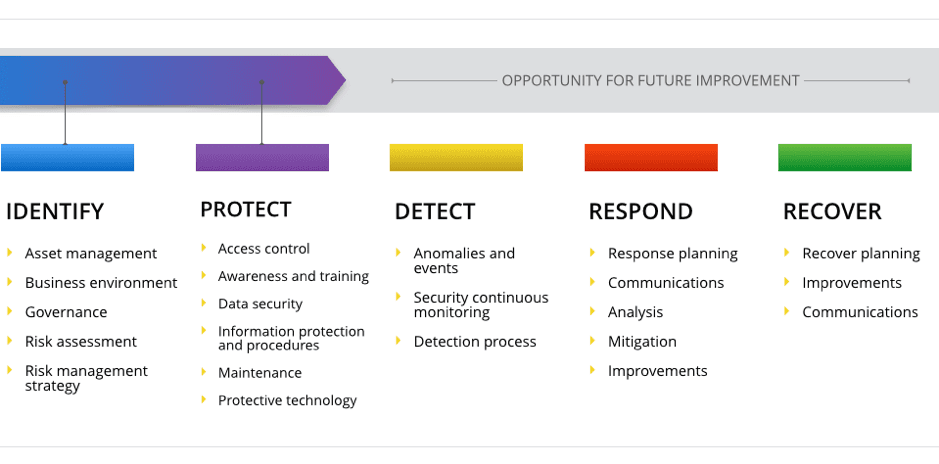

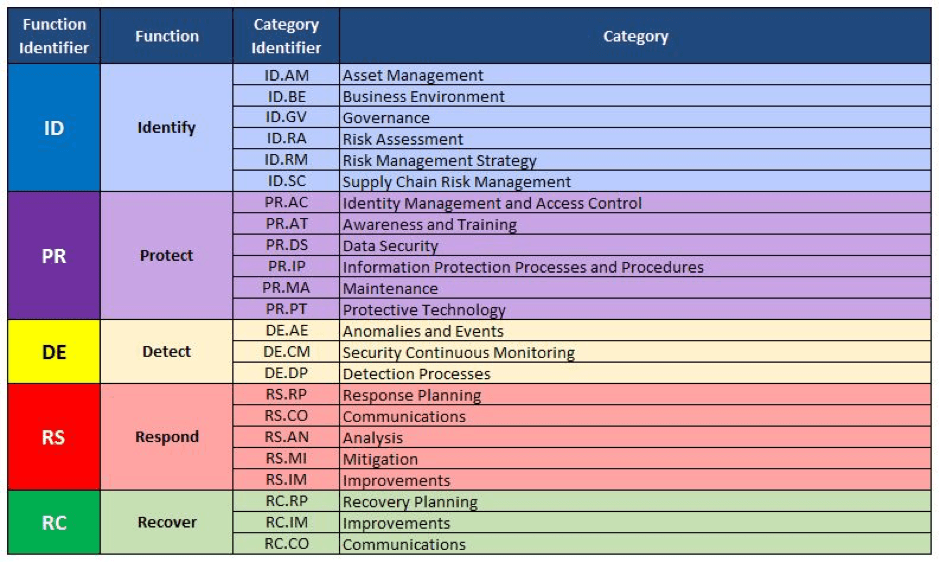

El núcleo del framework es un conjunto de actividades de seguridad cibernética, resultados deseados y referencias aplicables que son comunes en todos los sectores de infraestructura críticas. El núcleo presenta estándares, directrices y prácticas de la industria de una manera que permite la comunicación de las actividades y los resultados de ciberseguridad en toda la organización desde el nivel ejecutivo hasta el nivel de implementación / operaciones. El Core consta de cinco Funciones simultáneas y continuas: Identificar, Proteger, Detectar, Responder, Recuperar. Cuando se consideran juntas, estas funciones proporcionan una visión estratégica de alto nivel del ciclo de vida de la administración de riesgos de ciberseguridad de una organización. El núcleo del framework identifica categorías y subcategorías clave subyacentes para cada función y las compara con ejemplos de referencias informativas, como estándares, directrices y prácticas existentes para cada subcategoría.

-

Los Niveles de Implementación del framework ("TIERs") proporcionan un contexto sobre cómo una organización considera el riesgo de ciberseguridad y los procesos establecidos para gestionar ese riesgo. Los niveles describen el grado en que las prácticas de gestión de riesgos de ciberseguridad de una organización exhiben las características definidas en el framework (por ejemplo, consciente de riesgos y amenazas, repetible y adaptativo). Los Niveles caracterizan las prácticas de una organización en un rango, desde Parcial (TIER 1) hasta Adaptativo (TIER 4). Estos Niveles reflejan una progresión de respuestas informales y reactivas a enfoques que son ágiles y están informados sobre riesgos. Durante el proceso de selección de niveles, una organización debe considerar sus prácticas actuales de administración de riesgos, el entorno de amenazas, los requisitos legales y reglamentarios, los objetivos comerciales / de la misión y las limitaciones organizacionales.

-

Un Perfil del framework ("Perfil") representa los resultados basados en las necesidades comerciales que una organización ha seleccionado de las Categorías y Subcategorías del Marco. El perfil se puede caracterizar como la alineación de estándares, directrices y prácticas con el núcleo del framework en un escenario de implementación particular. Los perfiles se pueden utilizar para identificar oportunidades para mejorar la postura de ciberseguridad comparando un perfil "actual" (el estado "tal cual") con un perfil de "objetivo" (el estado "a ser"). Para desarrollar un perfil, una organización puede revisar todas las categorías y subcategorías y, en función de los impulsores del negocio y una evaluación de riesgos, determinar cuáles son los más importantes; pueden agregar categorías y subcategorías según sea necesario para abordar los riesgos de la organización. El perfil actual se puede usar para apoyar la priorización y la medición del progreso hacia el Perfil objetivo, al tiempo que se tienen en cuenta otras necesidades comerciales, incluida la rentabilidad y la innovación. Los perfiles se pueden usar para realizar autoevaluaciones y comunicarse dentro de una organización o entre organizaciones.

Gestión de riesgos

La gestión de riesgos es el proceso continuo de identificación, evaluación y responder al riesgo. Para administrar el riesgo, las organizaciones deben comprender la probabilidad de que ocurra un evento y el impacto resultante. Con esta información, las organizaciones pueden determinar el nivel aceptable de riesgo para la prestación de servicios y pueden expresar esto como su tolerancia al riesgo.

Con una comprensión de la tolerancia al riesgo, las organizaciones pueden priorizar las actividades de ciberseguridad, permitiendo a las organizaciones tomar decisiones informadas sobre los gastos de esta. La implementación de programas de gestión de riesgos ofrece a las organizaciones la capacidad de cuantificar y comunicar los ajustes a sus programas de seguridad cibernética. Las organizaciones pueden optar por manejar el riesgo de diferentes maneras, incluida la mitigación, la transferencia, la prevención o la aceptación del riesgo, según el impacto potencial en la prestación de los servicios críticos.

El framework NIST utiliza procesos de gestión de riesgos para permitir que las organizaciones informen y prioricen las decisiones relacionadas con la ciberseguridad. Es compatible con las evaluaciones de riesgos recurrentes y la validación de los impulsores del negocio para ayudar a las organizaciones a seleccionar estados objetivo para actividades de ciberseguridad que reflejen los resultados deseados. Por lo tanto, el framework NIST da a las organizaciones la capacidad de seleccionar y dirigir mejoras dinámicas en la gestión de riesgos de ciberseguridad para los entornos de TI e ICS. El Marco es adaptable para proporcionar una implementación flexible y basada en el riesgo que se puede utilizar con una amplia gama de procesos de gestión de riesgos de ciberseguridad, cómo por ejemplo la (ISO) 31000: 20093 o la ISO / IEC 27005: 20114.

Proceso de implantación de Framework NIST

El framewok NIST proporciona un lenguaje común para comprender, gestionar y expresar el riesgo de ciberseguridad tanto internamente como externamente. Se puede usar para ayudar a identificar y priorizar acciones para reducir el riesgo de ciberseguridad, y es una herramienta para alinear los enfoques de políticas, negocios y tecnología para manejar dicho riesgo. Se puede usar para administrar el riesgo de ciberseguridad en todas las organizaciones o se puede enfocar en la entrega de servicios críticos dentro de una organización. Los diferentes tipos de entidades, incluidas las estructuras de coordinación del sector, las asociaciones y las organizaciones, pueden usar el framewok NIST para diferentes propósitos, incluida la creación de Perfiles comunes.

El core del framewok NIST proporciona un conjunto de actividades para lograr resultados específicos de ciberseguridad y referencias de ejemplos de orientación para lograr esos resultados. El core no es una lista de verificación de las acciones a realizar. Presenta los resultados clave de ciberseguridad identificados por la industria como útiles para gestionar el riesgo de ciberseguridad. El core comprende cuatro elementos: Funciones, Categorías, Subcategorías y Referencias Informativas.

Los elementos core del Framework NIST trabajan juntos de la siguiente manera:

- Las funciones (Functions) organizan actividades básicas de ciberseguridad en su nivel más alto. Estas funciones son Identificar, Proteger, Detectar, Responder y Recuperar. Ayudan a una organización a expresar su gestión del riesgo de ciberseguridad organizando información, permitiendo decisiones de gestión de riesgos, abordando amenazas y mejorando y aprendiendo de actividades previas. Las funciones también se alinean con las metodologías existentes para la gestión de incidentes y ayudan a mostrar el impacto de las inversiones en ciberseguridad. Por ejemplo, las inversiones en planificación y ejercicios apoyan la respuesta oportuna y las acciones de recuperación, lo que resulta en un impacto reducido en la prestación de servicios.

- Las categorías son las subdivisiones de una Función en grupos de resultados de ciberseguridad estrechamente vinculados a las necesidades programáticas y las actividades particulares. Los ejemplos de categorías incluyen "Gestión de activos", "Control de acceso" y "Procesos de detección".

- Las subcategorías dividen aún más una Categoría en resultados específicos de actividades técnicas y / o de gestión. Proporcionan un conjunto de resultados que, aunque no son exhaustivos, ayudan a respaldar el logro de los resultados en cada categoría. Algunos ejemplos de subcategorías incluyen "Los sistemas de información externos están catalogados", "Los datos en reposo están protegidos" y "Las notificaciones de los sistemas de detección se investigan".

- Las referencias informativas son secciones específicas de normas, directrices y prácticas comunes entre sectores de infraestructura crítica que ilustran un método para lograr los resultados asociados con cada subcategoría. Las referencias informativas presentadas en el núcleo del marco son ilustrativas y no exhaustivas. Se basan en la orientación intersectorial a la que se hace referencia con más frecuencia durante el proceso de desarrollo del Marco.

Definimos a continuación las cinco funciones básicas del framewok NIST. Estas funciones no están destinadas a formar una ruta serial, o conducir a un estado final deseado estático. Por el contrario, las funciones se pueden realizar concurrentemente y continuamente para formar una cultura operativa que aborde el riesgo dinámico de ciberseguridad.

-

Identificar: Desarrollar la comprensión organizacional para administrar el riesgo de ciberseguridad para sistemas, activos, datos y capacidades.Las actividades en la función identificar son fundamentales para el uso efectivo del framewok NIST. Comprender el contexto empresarial, los recursos que respaldan las funciones críticas y los riesgos de ciberseguridad relacionados permite a una organización enfocarse y priorizar sus esfuerzos, de manera consistente con su estrategia de gestión de riesgos y sus necesidades comerciales. Los ejemplos de Categorías de resultados dentro de esta Función incluyen:

- Gestión de activos

- Ambiente de negocios

- Gobernancia

- Evaluación de riesgos

- Estrategia de Gestión de Riesgos

-

Proteger: Desarrollar e implementar las salvaguardas apropiadas para garantizar la entrega de servicios de infraestructura críticos.La función de protección admite la capacidad de limitar o contener el impacto de un posible evento de ciberseguridad. Los ejemplos de Categorías de resultados dentro de esta Función incluyen:

- Control de acceso

- Conciencia y Entrenamiento

- Seguridad de datos

- Procesos y procedimientos de protección de la información

- Mantenimiento

- Tecnología de protección

-

Detectar: desarrolle e implemente las actividades apropiadas para identificar la ocurrencia de un evento de ciberseguridad.La función de detección permite el descubrimiento oportuno de eventos de ciberseguridad. Los ejemplos de Categorías de resultados dentro de esta Función incluyen:

- Anomalías y Eventos

- Monitorización continua de seguridad

- Procesos de detección.

-

Responder: desarrollar e implementar las actividades apropiadas para tomar medidas con respecto a un evento de ciberseguridad detectado. La función de respuesta respalda la capacidad de contener el impacto de un posible evento de ciberseguridad. Los ejemplos de Categorías de resultados dentro de esta Función incluyen:

- Planificación de respuesta

- Comunicaciones

- Análisis

- Mitigación

- Mejoras

-

Recuperar: Desarrolla e implementa las actividades apropiadas para mantener los planes de resiliencia y restaurar las capacidades o servicios que se vieron afectados debido a un evento de ciberseguridad. La función de recuperación admite la recuperación oportuna a las operaciones normales para reducir el impacto de un evento de ciberseguridad. Los ejemplos de Categorías de resultados dentro de esta Función incluyen:

- Planificación de recuperación

- Mejoras

- Comunicaciones

Niveles TIER en el Framework NIST

Los Niveles de Implementación del Framework NIST ("TIERs") proporcionan un contexto sobre cómo una organización considera el riesgo de ciberseguridad y los procesos establecidos para gestionar ese riesgo. Los Niveles van desde Parcial (TIER 1) hasta Adaptativo (TIER 4) y describen un grado creciente de rigor y sofisticación en prácticas de gestión de riesgos de ciberseguridad y hasta qué punto la gestión de riesgos de ciberseguridad está informada por necesidades comerciales y está integrada en el riesgo general de una organización. Las consideraciones de gestión de riesgos incluyen muchos aspectos de ciberseguridad, incluido el grado en que las consideraciones de privacidad y libertades civiles se integran en la gestión de riesgos de ciberseguridad de una organización y posibles respuestas de riesgo.

El proceso de selección de niveles considera las prácticas de gestión de riesgos actuales de una organización, el entorno de amenazas, los requisitos legales y reglamentarios, los objetivos comerciales / de misión y las limitaciones organizacionales. Las organizaciones deben determinar el TIER deseado, asegurando que el nivel seleccionado cumpla con los objetivos de la organización, sea factible de implementar y reduzca el riesgo de ciberseguridad a los activos y recursos críticos a niveles aceptables para la organización.

TIER 1: Parcial

- Proceso de gestión de riesgos: Las prácticas de gestión de riesgos de ciberseguridad de la organización no están formalizadas, y el riesgo se gestiona de forma ad hoc y, en ocasiones, de forma reactiva. La priorización de las actividades de ciberseguridad puede no estar directamente informada por los objetivos de riesgo de la organización, el entorno de amenaza o los requisitos de negocios / misión.

- Programa integrado de gestión de riesgos: Existe una conciencia limitada sobre el riesgo de seguridad cibernética a nivel organizacional y no se ha establecido un enfoque de toda la organización para gestionar el riesgo de ciberseguridad. La organización implementa la gestión del riesgo de ciberseguridad en forma irregular caso por caso debido a la experiencia variada o la información obtenida de fuentes externas. La organización puede no tener procesos que permitan compartir información de ciberseguridad dentro de la organización.

- Participación externa: La organización puede no tener los procesos establecidos para participar en la coordinación o colaboración con otras entidades.

TIER 2: Riesgos de información

- Proceso de gestión de riesgos: Las prácticas de gestión de riesgos son aprobadas por la administración pero no pueden establecerse como políticas de toda la organización. La priorización de las actividades de ciberseguridad está directamente relacionada con los objetivos de riesgo de la organización, el entorno de amenazas o los requisitos de negocios / misiones.

- Programa integrado de gestión de riesgos: Existe una conciencia del riesgo de ciberseguridad a nivel organizacional, pero no se ha establecido un enfoque de toda la organización para gestionar el riesgo de ciberseguridad. Los procesos y procedimientos informados por el riesgo, aprobados por la gerencia, se definen e implementan, y el personal cuenta con los recursos adecuados para realizar sus tareas de ciberseguridad. La información de ciberseguridad se comparte dentro de la organización de manera informal.

- Participación externa: La organización conoce su rol en el ecosistema más grande, pero no ha formalizado sus capacidades para interactuar y compartir información externamente.

TIER 3: Repetible

- Proceso de gestión de riesgos: Las prácticas de gestión de riesgos de la organización se aprueban formalmente y se expresan como políticas. Las prácticas de ciberseguridad organizacional se actualizan periódicamente en función de la aplicación de los procesos de gestión de riesgos a los cambios en los requisitos empresariales / de la misión y un panorama cambiante de amenazas y tecnología.

- Programa integrado de gestión de riesgos: Existe un enfoque de toda la organización para gestionar el riesgo de ciberseguridad. Las políticas, procesos y procedimientos informados sobre riesgos se definen, implementan según lo previsto y se revisan. Se han implementado métodos consistentes para responder de manera efectiva a los cambios en el riesgo. El personal posee el conocimiento y las habilidades para realizar sus roles y responsabilidades asignados.

- Participación externa: La organización entiende sus dependencias y socios y recibe información de estos socios que permite la colaboración y las decisiones de gestión basadas en riesgos dentro de la organización en respuesta a los eventos.

TIER 3: Adaptable

- Proceso de gestión de riesgos: La organización adapta sus prácticas de ciberseguridad en función de las lecciones aprendidas y los indicadores predictivos derivados de las actividades de ciberseguridad anteriores y actuales. A través de un proceso de mejora continua que incorpora prácticas y tecnologías avanzadas de ciberseguridad, la organización se adapta activamente a un entorno cambiante de ciberseguridad y responde a las amenazas cambiantes y sofisticadas de manera oportuna.

- Programa integrado de gestión de riesgos: Existe un enfoque de toda la organización para gestionar el riesgo de ciberseguridad que utiliza políticas, procesos y procedimientos informados sobre riesgos para abordar posibles eventos de ciberseguridad. La gestión del riesgo de ciberseguridad forma parte de la cultura organizacional y evoluciona a partir de la conciencia de las actividades previas, la información compartida por otras fuentes y el conocimiento continuo de las actividades en sus sistemas y redes.

- Participación externa: La organización gestiona los riesgos y comparte activamente la información con los socios para garantizar que la información precisa y actualizada se distribuya y consuma para mejorar la ciberseguridad antes de que se produzca un evento de seguridad.

Cómo usar el Framework NIST

Una organización puede usar el Framework NIST como una parte clave de su proceso sistemático para identificar, evaluar y administrar el riesgo de ciberseguridad. El Framework NIST no está diseñado para reemplazar los procesos existentes. Una organización puede usar su proceso actual y superponerlo en el Framework NIST para determinar las brechas en su enfoque actual de riesgo de ciberseguridad y desarrollar una hoja de ruta hacia la mejora. Utilizando el Framework NIST como una herramienta de gestión de riesgo de ciberseguridad, una organización puede determinar actividades que son más importantes para la prestación de servicios críticos y priorizar los gastos para maximizar el impacto de la inversión.

El Framework NIST está diseñado para complementar las operaciones comerciales y de ciberseguridad existentes. Puede servir como base para un nuevo programa de ciberseguridad o un mecanismo para mejorar un programa existente. El Framework NIST proporciona un medio para expresar los requisitos de ciberseguridad a los socios comerciales y clientes y puede ayudar a identificar las lagunas en las prácticas de ciberseguridad de una organización. También proporciona un conjunto general de consideraciones y procesos para considerar las implicaciones de privacidad y libertades civiles en el contexto de un programa de ciberseguridad.

Implementar o mejorar el programa de ciberseguridad

Estos pasos ilustran cómo una organización podría usar el Framework NIST para crear un nuevo programa de ciberseguridad o mejorar un programa existente. Estos pasos deben repetirse según sea necesario para mejorar continuamente la ciberseguridad.

- Priorizar el alcance. La organización identifica sus objetivos de negocios / misión y las prioridades organizacionales de alto nivel. Con esta información, la organización toma decisiones estratégicas con respecto a las implementaciones de ciberseguridad y determina el alcance de los sistemas y activos que respaldan la línea o proceso comercial seleccionado. El Framework NIST se puede adaptar para admitir las diferentes líneas de negocio o procesos dentro de una organización, que pueden tener diferentes necesidades comerciales y la tolerancia al riesgo asociada.

- Orientar. Una vez que se ha determinado el alcance del programa de ciberseguridad para la línea de negocio o el proceso, la organización identifica los sistemas y activos relacionados, los requisitos reglamentarios y el enfoque de riesgo general. La organización identifica las amenazas y vulnerabilidades de esos sistemas y activos.

- Crea un perfil actual. La organización desarrolla un perfil actual al indicar qué resultados de categoría y subcategoría del núcleo del Framework NIST que se están logrando actualmente.

- Realizar una evaluación de riesgos. Esta evaluación podría estar guiada por el proceso de gestión de riesgos general de la organización o actividades previas de evaluación de riesgos. La organización analiza el entorno operativo para discernir la probabilidad de un evento de ciberseguridad y el impacto que el evento podría tener en la organización. Es importante que las organizaciones intenten incorporar los riesgos emergentes y los datos de amenazas y vulnerabilidades para facilitar una sólida comprensión de la probabilidad y el impacto de los eventos de ciberseguridad.

- Crea un perfil de destino. La organización crea un Perfil objetivo que se centra en la evaluación de las Categorías y Subcategorías del Framework NIST que describen los resultados deseados de ciberseguridad de la organización. Las organizaciones también pueden desarrollar sus propias categorías y subcategorías adicionales para tener en cuenta los riesgos únicos de la organización. La organización también puede considerar las influencias y los requisitos de las partes interesadas externas, como las entidades del sector, los clientes y los socios comerciales, al crear un perfil objetivo.

- Determinar, analizar y priorizar brechas. La organización compara el Perfil actual y el Perfil objetivo para determinar las brechas. A continuación, crea un plan de acción priorizado para abordar esas brechas que se basa en los impulsores de la misión, un análisis de costo / beneficio y la comprensión del riesgo para lograr los resultados en el Perfil objetivo. La organización determina los recursos necesarios para abordar las lagunas. El uso de perfiles de esta manera permite a la organización tomar decisiones informadas sobre las actividades de ciberseguridad, respalda la gestión de riesgos y permite a la organización realizar mejoras específicas y rentables.

- Implementar un plan de acción. La organización determina qué acciones tomar con respecto a las brechas, si las hay, identificadas en el paso anterior. A continuación, supervisa sus prácticas actuales de ciberseguridad contra el perfil objetivo. Para obtener más orientación, el Framework NIST identifica ejemplos de referencias informativas sobre las categorías y subcategorías, pero las organizaciones deben determinar qué normas, directrices y prácticas, incluidas aquellas que son específicas del sector, funcionan mejor para sus necesidades.

Conclusiones

El NIST es un framework de seguridad integral y flexible que es de naturaleza universal. Si bien su origen está en los EE.UU., es reconocido a nivel mundial como un estándar que vale la pena considerar por todas las organizaciones. Los controles proporcionan una base sólida para un programa de seguridad sólido y defendible que cumple con los requisitos de muchos otros estándares de cumplimiento. Los CISO pueden seleccionar funciones y controles que satisfagan sus necesidades específicas, independientemente de la industria o la geografía.