Las APIs han pasado de ser un componente técnico secundario a convertirse en el principal vector de amenaza para las organizaciones modernas. Si eres CISO o profesional de ciberseguridad, esta realidad debería mantenerte alerta: 99% de las empresas sufrieron incidentes de seguridad en sus APIs el último año, y el 22% reportó brechas de datos directamente relacionadas con fallos en la protección de APIs.

Pero aquí está la parte que realmente debería captar tu atención: mientras los ataques evolucionan exponencialmente, las herramientas de defensa también están experimentando una revolución silenciosa. Desde WAF potenciados con inteligencia artificial hasta técnicas de detección que aprenden del comportamiento de los atacantes, el panorama de la seguridad APIs está cambiando más rápido de lo que muchos profesionales pueden seguir.

La revolución silenciosa en la protección de APIs

El nuevo paradigma: de WAF tradicionales a WAAP inteligentes

Algo fundamental está cambiando en la ciberseguridad en APIs. Los firewalls tradicionales de aplicaciones web (WAF) están evolucionando hacia soluciones WAAP (Web Application and API Protection) que no solo bloquean amenazas conocidas, sino que aprenden y se adaptan a nuevos vectores de ataque.

La diferencia es revolucionaria. Mientras un WAF tradicional como ModSecurity depende de reglas predefinidas para detectar inyecciones SQL o XSS, las nuevas generaciones de herramientas incorporan machine learning para identificar patrones anómalos que nunca antes habían visto.

Un ejemplo real que cambió todo: Cuando apareció la vulnerabilidad Log4Shell en 2021, los WAF tradicionales no podían detectar la cadena ${jndi:ldap://...} porque no existía una regla específica para ello. Sin embargo, herramientas como open-appsec, que utilizan modelos de IA, pudieron bloquear automáticamente estos ataques de día-cero sin necesidad de actualizaciones manuales de reglas.

La amenaza invisible: shadow APIs y el 90% desconocido

Aquí tienes un dato que debería preocupar a cualquier CISO: solo el 10% de las organizaciones documentan completamente sus APIs. Esto significa que el 90% restante opera con endpoints potencialmente desprotegidos, lo que la industria denomina "Shadow APIs" o "Zombie APIs".

Estas APIs fantasma representan uno de los mayores riesgos de seguridad actuales porque:

- Son invisibles para los controles de seguridad tradicionales

- Carecen de monitorización y políticas de acceso

- Operan con versiones obsoletas que pueden contener vulnerabilidades conocidas

- Procesan datos sensibles sin la supervisión adecuada

La solución emergente combina descubrimiento automatizado con protección inmediata. ( Quedaros esto en la cabeza ) Herramientas como OWASP APIClarity, teniendo en cuenta también los WAAP/WAD comerciales, pueden escanear el tráfico en Kubernetes y detectar patrones de API no documentadas, aplicando automáticamente políticas de seguridad por defecto hasta que se gestionen adecuadamente.

Herramientas de próxima generación: más allá de ModSecurity

Antes de profundizar en las herramientas específicas, es importante aclarar nuestro enfoque. Si bien existen soluciones comerciales robustas de proveedores como Cloudflare, Imperva, Akamai,Forti, CheckPoint, A10 ... o F5 que ofrecen capacidades avanzadas de protección de APIs, en este análisis nos centraremos en alternativas open source por una razón fundamental: la democratización de la ciberseguridad. Las herramientas de código abierto permiten que organizaciones de cualquier tamaño desde startups hasta grandes corporaciones accedan a tecnologías de ciberseguridad de nivel enterprise sin las barreras económicas de las licencias comerciales. Es crucial entender que las funcionalidades que exploraremos detección con inteligencia artificial, validación de esquemas, protección contra ataques día-cero no son exclusivas del mundo open source, por el contrario, estas características están ampliamente disponibles en las soluciones comerciales, a menudo con interfaces más pulidas y soporte empresarial dedicado. Sin embargo, la flexibilidad, transparencia y capacidad de personalización que ofrecen las herramientas open source, combinadas con comunidades activas que impulsan la innovación continua, las convierten en opciones extraordinariamente viables para implementar estrategias sólidas de ciberseguridad en APIs.

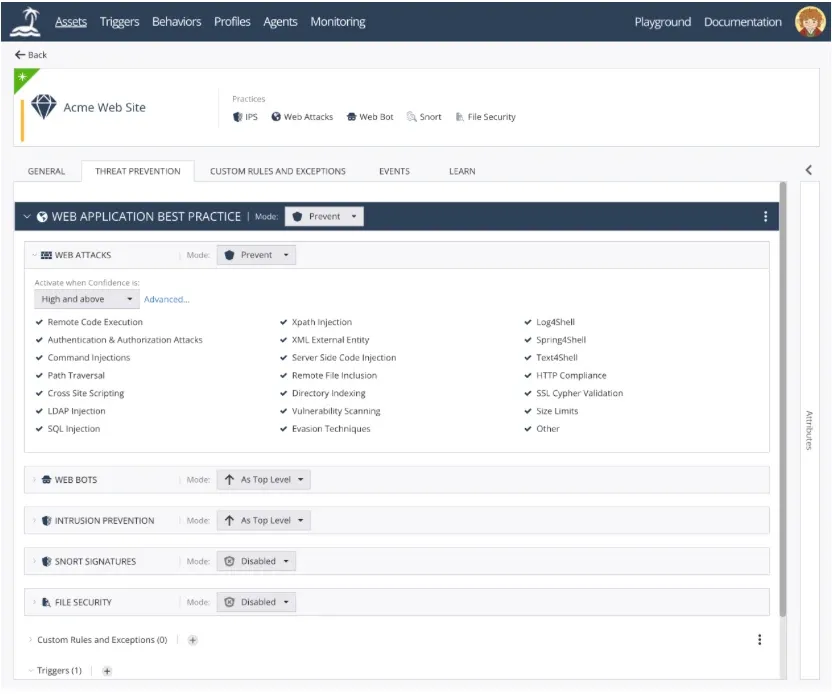

Open-appsec: cuando la IA revoluciona la protección de APIs

Si aún confías únicamente en reglas estáticas para proteger tus APIs, estás luchando con herramientas del pasado. Open-appsec ( De CheckPoint pero Open Source ) representa una nueva generación de WAF que utiliza machine learning para detectar amenazas que nunca han sido catalogadas.

Lo impresionante de esta aproximación es su capacidad de prevención proactiva. Mientras ModSecurity con OWASP CRS detecta aproximadamente el 70% de patrones maliciosos conocidos, open-appsec ha demostrado detectar ataques Zero Day como Log4Shell sin necesidad de firmas específicas.

¿El secreto? Su motor ML aprende del tráfico benigno normal y bloquea automáticamente cualquier desviación sospechosa, funcionando como un modelo de seguridad positiva adaptativo.

Coraza WAF: la evolución moderna de ModSecurity

Con el fin de vida (EoL) de ModSecurity en varias plataformas durante 2024, Coraza emerge como la alternativa moderna que mantiene compatibilidad con OWASP CRS mientras ofrece rendimiento superior y mayor facilidad de integración en arquitecturas cloud-native.

Desarrollado en Go, Coraza puede ejecutarse como contenedor en Kubernetes o embeberse en proxies, ofreciendo la flexibilidad que demandan las arquitecturas de microservicios modernas. Su capacidad de procesar reglas existentes de ModSecurity garantiza una migración sin disrupciones.

Wallarm API Firewall: seguridad positiva basada en esquemas

Una de las innovaciones más interesantes en protección de APIs es el enfoque de validación de esquemas. Wallarm API Firewall implementa un modelo de seguridad positiva que solo permite tráfico que cumple exactamente con la especificación OpenAPI/Swagger o el esquema GraphQL definido.

Esta aproximación es revolucionaria porque:

- Bloquea ataques Zero Day automáticamente si no se ajustan al contrato de la API

- Descubre APIs shadow al detectar peticiones a endpoints no documentados

- Valida JWT para autenticación OAuth2 y mantiene denylists de tokens comprometidos

- Previene la manipulación de datos rechazando campos o tipos inesperados

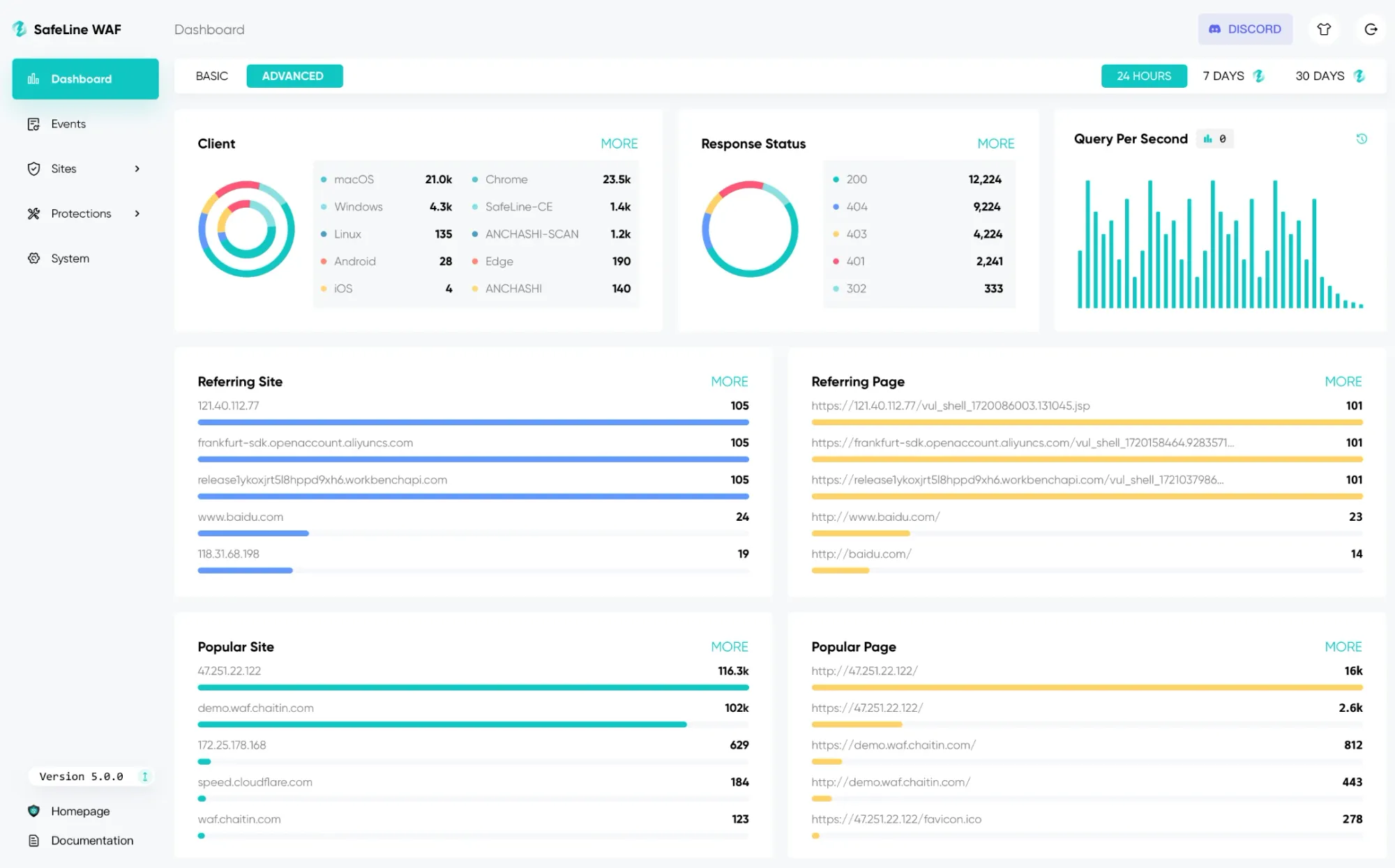

Chaitin SafeLine: el WAF asiático que está conquistando occidente

Con más de 17,000 estrellas en GitHub, SafeLine representa una nueva generación de WAF open source que combina protección tradicional con funcionalidades avanzadas de WAAP. Sus capacidades van más allá del filtrado básico:

- Detección de bots sofisticados con desafíos CAPTCHA adaptativos

- Ofuscación dinámica de código HTML/JS para dificultar la automatización maliciosa

- Métricas de eficacia superior: detecta más del 76% de muestras de ataque con menos del 0.3% de falsos positivos

La integración con gateways como Apache APISIX ha demostrado resultados excepcionales, bloqueando el 100% de intentos de inyección y XSS en APIs públicas durante períodos de monitorización de 3 meses.

La paradoja de GraphQL: mayor flexibilidad, mayores riesgos

Por qué los WAF tradicionales fallan con GraphQL

GraphQL presenta un desafío único para la seguridad de APIs tradicional. A diferencia de REST, donde cada endpoint tiene una función específica, GraphQL utiliza una única URL donde los clientes construyen consultas complejas y dinámicas.

El problema fundamental: los WAF tradicionales ven las consultas GraphQL como blobs de texto opaco. Pueden detectar patrones obvios como inyecciones SQL dentro de las consultas, pero no entienden la lógica GraphQL ni pueden evaluar si una consulta es abusiva por su complejidad estructural.

ATENTOS : Estudios han demostrado que muchos WAF generan tantos falsos positivos con tráfico GraphQL que los administradores terminan excluyendo completamente la URL /graphql del filtrado, dejando las APIs completamente desprotegidas.

Ataques únicos de GraphQL que debes conocer

Los vectores de amenaza en GraphQL van más allá de las vulnerabilidades web tradicionales:

- Abuso de introspección: Los atacantes pueden usar consultas

__schemapara obtener el mapa completo de la API, incluyendo operaciones ocultas y campos sensibles que no deberían ser públicos. - Ataques de complejidad: Consultas anidadas profundamente pueden consumir recursos exponenciales del servidor. Un ejemplo real: una consulta que solicite usuarios → posts → comentarios → respuestas en 10 niveles de profundidad puede generar millones de operaciones de base de datos.

- Denegación de servicio por volumen: Un atacante puede solicitar listas enormes sin paginación, extrayendo potencialmente toda la base de datos en una sola consulta.

Estrategias de protección avanzadas para GraphQL

La protección efectiva de GraphQL requiere un enfoque multicapa:

- Validación de esquemas en tiempo real: Herramientas como Wallarm API Firewall pueden validar cada consulta contra el esquema GraphQL conocido, rechazando automáticamente cualquier campo o tipo no autorizado.

- Límites de complejidad algorítmica: Implementar análisis de costes que asignen "puntos" a cada campo solicitado y establezcan un límite máximo por consulta. Apollo Server, por ejemplo, puede configurarse para rechazar consultas que excedan 1000 puntos de complejidad.

- Persisted queries: Para aplicaciones móviles o clientes controlados, limitar el servidor a aceptar solo consultas pre-registradas con hash conocido, eliminando completamente las consultas arbitrarias.

gRPC: el desafío invisible para la seguridad tradicional

La brecha de visibilidad en APIs binarias

Mientras REST y SOAP utilizan texto legible (JSON/XML), gRPC intercambia mensajes binarios usando Protocol Buffers sobre HTTP/2. Esta diferencia fundamental crea una brecha significativa en las herramientas de ciberseguridad tradicionales.

La mayoría de WAF open source no pueden analizar el contenido de mensajes gRPC porque requieren decodificar ProtoBuf usando el esquema .proto específico de cada API. Para un WAF tradicional, el tráfico gRPC aparece como un flujo HTTP/2 con payload opaco.

Estrategias emergentes para proteger gRPC

- API gateways con transcoding: Usar proxies como Envoy que conviertan gRPC a REST/JSON en el borde, permitiendo aplicar WAF tradicional sobre la representación textual. (Aunque esto seria una arquitectura muy compleja , podria funcionar perfectamente )

- Validación a nivel de aplicación: Utilizar bibliotecas como

protoc-gen-validateque generan automáticamente validadores para cada campo del mensaje, actuando como un firewall embebido en la aplicación. - Autenticación mTLS robusta: Aprovechar que gRPC se basa en HTTP/2 para implementar autenticación mutua de certificados, garantizando que solo clientes autorizados puedan establecer conexiones.

RASP: la última línea de defensa que está cambiando el juego

Cuando el WAF no es suficiente

Los Runtime Application Self-Protection (RASP) representan una evolución fundamental en la protección de APIs. Mientras los WAF actúan como un perímetro externo, RASP se integra directamente en la aplicación, monitorizando llamadas sensibles desde el interior.

OpenRASP de Baidu ha demostrado en casos reales su capacidad para detectar ataques que logran evadir WAF perimetrales. En un ejemplo documentado, un payload de inyección SQL ofuscado pasó desapercibido para ModSecurity, pero OpenRASP lo detectó al momento de ejecutarse la consulta en la base de datos.

La precisión quirúrgica del RASP

La ventaja distintiva del RASP es su conocimiento del contexto interno de la aplicación. Puede distinguir entre una consulta SQL legítima generada por el código y una manipulada por un atacante, logrando detección con prácticamente cero falsos positivos.

Caso real de Baidu: En una aplicación financiera que manejaba APIs REST internas, OpenRASP detectó intentos de deserialización maliciosa interceptando clases peligrosas al momento de carga, incluso cuando el ataque había eludido las defensas perimetrales.

El overhead de rendimiento reportado fue de apenas 4%, considerado aceptable para la seguridad añadida, especialmente en aplicaciones críticas donde el costo de una brecha puede ser devastador.

El factor humano: detección de anomalías basada en comportamiento

Más allá de las firmas: entendiendo patrones de uso

Una de las innovaciones más prometedoras en ciberseguridad de APIs es el análisis de comportamiento del usuario y entidad (UEBA) aplicado específicamente a APIs. Esta aproximación reconoce que muchas brechas exitosas no explotan vulnerabilidades técnicas, sino fallas en la lógica de autorización.

El problema de BOLA (Broken Object Level Authorization) sigue siendo el riesgo #1 según OWASP API Top 10 2023. Un atacante con credenciales válidas puede acceder a datos de otros usuarios simplemente modificando IDs en las peticiones. Esto es prácticamente imposible de detectar con WAF tradicionales porque la solicitud es técnicamente válida.

Detección de anomalías con machine learning

Las soluciones emergentes utilizan algoritmos de aprendizaje no supervisado para modelar el comportamiento normal de cada usuario o sistema:

- Patrones de acceso típicos: Si un usuario normalmente accede a 10-15 recursos por sesión, un acceso súbito a 1000 recursos diferente indica posible scraping o enumeración.

- Secuencias de endpoints: Los usuarios legítimos siguen patrones predecibles (login → perfil → datos). Desviaciones significativas pueden indicar automatización maliciosa.

- Análisis temporal: Accesos desde múltiples ubicaciones geográficas simultáneamente o actividad fuera de horarios normales.

Elastic Stack con ML puede implementar estas capacidades usando sus módulos de detección de anomalías, analizando logs de API para identificar desviaciones estadísticamente significativas en el comportamiento de usuarios.

DevSecOps: la seguridad de APIs desde el código

Shift-left: detectar vulnerabilidades antes del despliegue

La tendencia hacia "API Security as Code" está transformando cómo las organizaciones abordan la protección de APIs. En lugar de depender únicamente de controles perimetrales, la seguridad se integra en cada fase del ciclo de desarrollo.

Schemathesis representa esta nueva generación de herramientas. Utiliza especificaciones OpenAPI para generar automáticamente casos de prueba que buscan vulnerabilidades específicas de APIs, incluyendo:

- Fuzzing inteligente basado en tipos de datos definidos en el esquema

- Pruebas de autorización verificando que cada endpoint requiere autenticación apropiada

- Validación de respuestas asegurando que no se filtren datos sensibles accidentalmente

Testing de seguridad continuo

La integración de escáneres como OWASP ZAP en pipelines CI/CD permite detectar regresiones de seguridad automáticamente. Cada commit puede desencadenar pruebas que:

- Verifican que nuevos endpoints siguen políticas de seguridad establecidas

- Detectan APIs shadow introducidas inadvertidamente

- Validan que cambios no rompan controles de autorización existentes

Purple teaming para APIs: Los equipos de desarrollo (blue) colaboran con pentesters (red) para crear y mantener suites de pruebas maliciosas que evolucionan con las amenazas.

Casos reales que están definiendo el futuro

El caso Kubernetes: ModSecurity en la era de microservicios

Una implementación particularmente exitosa involucra el uso de Ingress NGINX con ModSecurity y OWASP CRS en clústeres Kubernetes. Esta configuración permite que cada petición a microservicios pase primero por un filtro de seguridad centralizado.

Resultados documentados: Tras implementar esta arquitectura, una serie de ataques de escaneo automatizado buscando vulnerabilidades como phpMyAdmin fueron detenidos con códigos 403, reduciendo significativamente la carga de procesamiento en los microservicios backend.

El desafío inicial fueron los falsos positivos: payloads JSON legítimos que contenían etiquetas SVG codificadas fueron interpretados como XSS hasta ajustar las reglas específicamente para esos casos de uso.

Integración Apache APISIX + Chaitin SafeLine

Un estudio detallado de API7.ai documentó la integración de Apache APISIX como gateway con SafeLine como WAF externo. Los resultados fueron impresionantes:

- 100% de detección de inyecciones SQL y XSS durante 3 meses de monitoreo

- Latencia mínima añadida (milisegundos por llamada)

- Gestión centralizada de políticas sin necesidad de reiniciar servicios

Un caso específico: un payload de ejecución remota de código (RCE) ofuscado en base64 que el gateway por sí solo no habría detectado fue identificado y bloqueado por SafeLine, demostrando el valor de la defensa en profundidad.

OpenRASP en entornos financieros críticos

Baidu documentó la implementación de OpenRASP en una aplicación financiera que procesaba transacciones móviles. A pesar de contar con WAF perimetral, querían una última línea de defensa.

Resultado: OpenRASP detectó intentos de explotación que habían eludido el firewall externo, incluyendo ataques de deserialización Java que fueron interceptados antes de ejecutarse, previniendo potenciales compromisos del sistema.

Las nuevas tendencias que ya estan aquí

IA generativa como arma de doble filo

La explosión de IA generativa está creando un panorama de amenazas completamente nuevo. Los atacantes pueden usar herramientas como GPT-4 para generar variaciones sofisticadas de ataques que evadan WAF tradicionales.

Pero la IA también está potenciando las defensas. Las soluciones emergentes utilizan Large Language Models (LLMs) para revisar automáticamente definiciones de APIs y código en busca de errores de seguridad, actuando como asistentes de seguridad que entienden tanto el contexto técnico como las mejores prácticas.

APIs event-driven: el próximo desafío

El crecimiento de arquitecturas event-driven con WebSockets, Kafka y MQTT está expandiendo la definición de "API Security" más allá de HTTP tradicional. La seguridad de canales persistentes y mensajería asíncrona requerirá nuevos enfoques:

- Autenticación en canales de larga duración

- Autorización de suscripciones a tópicos

- Validación de mensajes asincrónicos

Regulación y compliance: el impulso definitivo

La presión regulatoria está acelerando la adopción de controles de seguridad API. PCI DSS 4.0 incluye requerimientos más explícitos para componentes de aplicaciones, y iniciativas como la Guía NSA/CISA sobre Seguridad API están estableciendo estándares gubernamentales.

Esta tendencia hacia compliance obligará a las organizaciones a demostrar controles documentados sobre sus APIs ( Recordemos que solo lo hacen un 10% ), incluyendo inventarios completos, pruebas de seguridad regulares y monitorización continua.

Construyendo tu estrategia de protección de APIs

El enfoque múlticapa

La protección efectiva de APIs requiere una estrategia integral que combine:

- Descubrimiento continuo: Identificar y catalogar todas las APIs, incluyendo shadow APIs

- Validación perimetral: WAF/WAAP modernos con capacidades de IA para detección proactiva

- Controles de aplicación: RASP y validación de esquemas para protección interna

- Monitorización de comportamiento: Detección de anomalías basada en patrones de uso

- Testing continuo: Integración de pruebas de seguridad en el ciclo de desarrollo

Métricas que importan

Para medir la efectividad de tu programa de seguridad API, enfócate en:

- Tiempo de detección de APIs shadow nuevas

- Tasa de falsos positivos en controles automatizados

- Cobertura de testing de endpoints críticos

- Tiempo medio de respuesta a incidentes de seguridad API

Conclusión: la seguridad de APIs como ventaja competitiva

La ciberseguridad de APIs ha evolucionado de ser un requisito técnico a convertirse en un diferenciador estratégico. Las organizaciones que implementen estrategias avanzadas de protección no solo reducirán su riesgo de brechas, sino que podrán innovar más rápidamente al tener confianza en la ciberseguridad de su infraestructura digital.

Las herramientas y técnicas open source que hemos visto a lo largo del post, representan una oportunidad única: acceder a capacidades de seguridad de nivel enterprise sin los costes prohibitivos de soluciones comerciales. Pero esto requiere inversión en conocimiento especializado y configuración cuidadosa.

El futuro pertenece a las organizaciones que combinen herramientas inteligentes con procesos maduros, creando ecosistemas de APIs que sean tanto ágiles como seguras.

En un mundo donde las APIs procesan más del 80% del tráfico web, no protegerlas adecuadamente no es solo un riesgo técnico es un riesgo existencial para el negocio.

La pregunta ya no es si necesitas una estrategia avanzada de seguridad APIs, sino cómo de rápido puedes implementarla antes que tus competidores o de que los atacantes tomen ventaja de tus vulnerabilidades.