En un mundo donde las organizaciones necesitan estar observando o monitorizando sus redes continuamente, saber qué buscar es fundamental. En este post trataremos de discutir cómo detectar incidentes de manera temprana al identificar "precursores de ataques" y otros indicadores principales que ayudarán a proteger nuestra organización y pueden detener un ataque.

Tipos de amenazas de ataque

Existen varias fuentes de actores amenazantes, por ejemplo:

- Molestos - Los ataques son oportunistas

La organización está dirigida porque es vulnerable - Insider - La información privilegiada de confianza roba datos

Difícil de prevenir pero la detección y atribución es posible - Hacktivistas - Motivado por una causa

Determinado pero no siempre sofisticado - Propiedad financiera e intelectual (PI) - Ataques más sofisticados

Típicamente, información de destino para ganancia financiera o competitiva - Patrocinado por el estado - Persistente y dirigido

Los ataques continúan hasta que se obtienen datos específicos

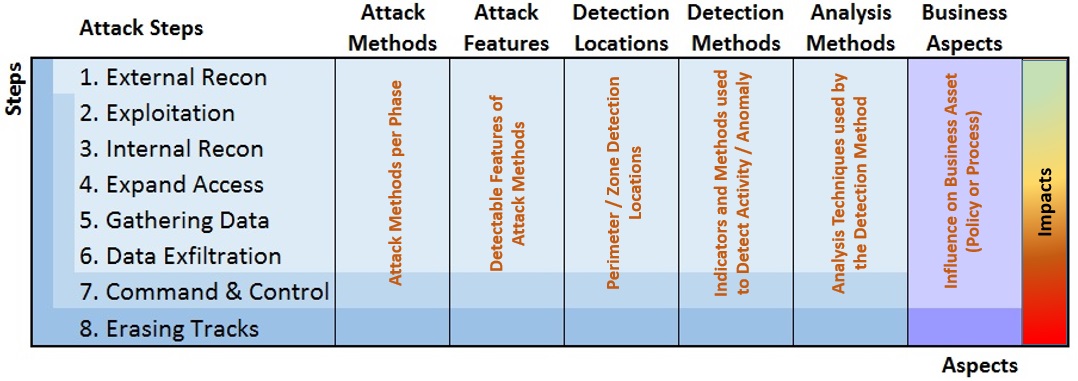

Anatomía de un ataque

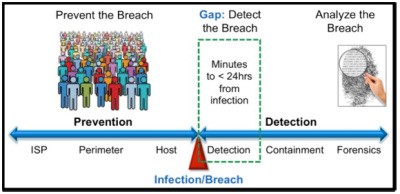

Con suficiente tiempo y recursos, un atacante experto siempre encontrará una manera de entrar. Entonces, ¿cómo lidian las empresas con esto? Las empresas deben tener un Programa de Respuesta a Incidentes (IRP) en su lugar. Se requiere un IRP exitoso para juntar los recursos necesarios de una manera organizada para detectar y enfrentar un evento adverso relacionado con la seguridad del personal, los sistemas y los datos. Un IRP debe analizarse exhaustivamente para evaluar la respuesta de una organización a los incidentes que ocurren en su entorno.

La mayoría de las organizaciones no están preparadas para detectar y responder a intrusiones específicas, la mayoría de las veces porque ...

- Las defensas tradicionales no funcionan

- Visión enfocada en vulnerabilidades y prevención de Zero Days

- Procesos de respuesta a incidentes insuficientemente desarrollados

- Compromiso de los recursos humanos con las habilidades necesarias, la capacitación y la preparación

Las organizaciones necesitan una nueva estrategia de defensa en profundidad, " Defense-in-Depth + ", diseñada y desplegada como una postura de seguridad defendible que permite la capacidad de ...

- Detectar

- Contiene

- Investigar

- Erradicar

- Recuperar

Ningún producto o productos por si solo puede detener a los atacantes humanos innovadores que pueden evolucionar a medida que surge la necesidad, alterando las tácticas y desarrollando niveles cada vez mayores de sofisticación.

Indicadores de compromiso

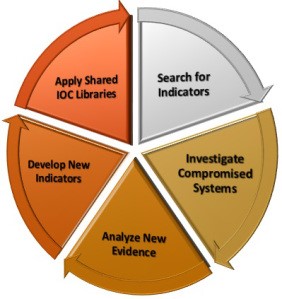

En el entorno de amenazas actual, la comunicación rápida de la información de amenazas es la clave para detectar, responder y contener rápidamente ataques dirigidos. La búsqueda de indicadores de compromiso (IOC) es una forma efectiva de combatir a los atacantes avanzados. Los IOC son artefactos forenses de una intrusión que se pueden identificar en un host o red.

Los IOC vinculados a “observables” se relacionan con eventos cuantificables o propiedades con estado que pueden representar desde la creación de una clave de registro en un host (evento medible) hasta la presencia de un mutex (propiedad con estado). Por ejemplo, después de usar el Framework de Detección APT para optimizar y verificar cualquier brecha, una organización debe monitorear y detectar continuamente cosas como:

- Tráfico de red saliente inusual

- Actividad geográfica o de campo a través de inicios de sesión inusuales o patrones de acceso

- Intentos de ocultar u pistas u oscurecen su presencia en sus sistemas

- Señales de envenenamiento de caché ARP, suplantación de ARP y otros ataques de hombre en el medio

- Cambios sospechosos en los puertos de escucha, los servicios del sistema y los controladores, las tareas de inicio y las tareas programadas

- Anomalías en la actividad de la cuenta de usuario privilegiado o cambios de permisos

- Cambios en las configuraciones locales de Firewall y cuentas de usuario locales

- Cambios en los servidores DNS o el enrutamiento de IP

- Síntomas o presencia de rootkits

Todos estos elementos pueden proporcionar indicios tempranos de malos actores y ayudarlo a identificar y contener incidentes de seguridad antes de que resulten en pérdida para el negocio. Aunque no están presentes en todos los escenarios de respuesta a incidentes, los IOC están presentes con mayor frecuencia si el analista de seguridad tiene los ciclos y la oportunidad de aprender dónde y cómo identificarlos. La capacidad de un analista de seguridad, que trabaje en el CSIRT o investigador / cazador de amenazas para recopilar, registrar y anotar IOC de manera detallada es un factor de éxito crítico.

La fórmula de alto nivel en la búsqueda de indicadores de compromiso es:

**Detección **

- Herramientas y metodología del atacante del documento (también conocido como inteligencia)

- Red DNS, IP y patrones de protocolo de tráfico (de salida)

- Entradas del archivo de registro

- Alojar artefactos forenses y memoria viva

- Metadatos

- Analiza las herramientas del atacante para crear IOC altamente efectivas

- Usa la inteligencia para buscar proactivamente actividad de atacante

Contención

* Cuarentena en la red

* Realizar una Respuesta ante Incidentes en vivo para identificar lo que sucedió y su actividad relacionada

Investigar

* Investigar incidentes para aumentar el compromiso de inteligencia y alcance

* Llevar a cabo sesiones de escenarios de amenazas basadas en la inteligencia recolectada

Erradicar y recuperar

- Identificar todo

- Cuentas y servidores comprometidos (usuario, servicio, todos AD, etc.)

- Puertas traseras activas (balizas) y pasivas (escuchas)

- Otros puntos de entrada como servidores web, VPN y servicios de terminal

- Debemos :

- Restablecer contraseñas

- Eliminar puertas traseras

- Separar los sistemas vulnerables que están explotando para poder acceder

- Continuar buscando IOCs para garantizar que la reparación funcionó e identificar si el atacante regresa

- Llevar a cabo las lecciones aprendidas y las sesiones post mortem

Limpiar y repetir

Los indicadores comienzan simplemente buscando firmas específicas. Estos pueden ser los artefactos forenses tradicionales como las sumas de comprobación MD5, los tiempos de compilación, el tamaño del archivo, el nombre, la ubicación de las rutas, las claves de registro, etc. Se pueden combinar muchos tipos diferentes de indicadores específicos en una IOC, de modo que cualquiera de varios conjuntos de firmas de diferentes tipos de complejidad podría aplicarse dentro de una IOC particular.

Los casos de uso simple permiten consultar artefactos forenses como:

- Buscar un archivo específico por MD5 sum (hash), nombre de archivo, tamaño, fecha de creación u otros atributos de archivo

- Buscando una entidad específica en la memoria (información de proceso, ejecución de información de servicio)

- Buscando una entrada específica o un conjunto de entradas en el Registro de Windows

- Combinando estos en varias combinaciones para proporcionar una mejor coincidencia y menos falsos positivos que las búsquedas de artefactos individuales.

Al igual que muchas prácticas de seguridad, la autoría del IOC es un arte. Practíca con una mentalidad creativa. En definitiva, los mejores IOC tienen estas propiedades:

- El IOC identifica solo la actividad del atacante

- El IOC es de bajo costo para evaluar, por lo general es simple y evalúa la información que es menos costosa de recopilar o calcular

- El IOC es costoso para que el atacante se evada. En otras palabras, para evadir el IOC, el atacante tiene que cambiar drásticamente las tácticas, las herramientas o el enfoque.

También hay varios estándares emergentes para lo que anteriormente ha sido un enfoque ad-hoc en el peor y organizacional en el mejor de los casos para desarrollar IOCs. Estudiaremos más adelante los estándares emergentes y la I + D realizada por CyBox (cybox.mitre.org), OpenIOC (openioc.org) e IODEF ( IETF RFC 5070), donde los puntos clave son:

- Aceptar que los atacantes maniobrarán más allá de sus defensas

- Contratar o entrenar personas para buscar IOC e investigar alertas es imprescindible

- Tenemos que invertir en tecnologías para apoyar a dichas personas

- Si esto no es una competencia central, debemos asociarnos con un proveedor de servicios de seguridad de confianza.

Las Amenazas Persistentes Avanzadas (APT) típicamente exhiben atributos y patrones reconocibles que pueden ser monitorizadas por herramientas de código abierto fácilmente disponibles. Estas herramientas pueden permitir la detección temprana del comportamiento de APT, especialmente al monitorizar el tráfico inusual entre zonas o tráfico de salida.

Si bien no existe una solución milagrosa en la lucha contra los ataques dirigidos, un marco holístico que incluya una variada metodología y herramientas, al tiempo que adopta tácticas defensivas en capas, puede ser muy útil.

Monitorizar para detectar el comportamiento de APT

Monitorizar una combinación de datos de red y datos de integridad de archivos del host puede ser clave para detectar APT. Una combinación de herramientas de código abierto, como Snort, Splunk, Sguil y Squert, son especialmente adecuadas para monitorizar los patrones de actividad en los datos a lo largo del tiempo para ver un posible ataque.

Los vectores de ataque cambian constantemente y le corresponde al equipo de seguridad mantenerse al tanto de las condiciones que pueden justificar cambios en la estrategia APT o buscar asociarse para adquirir experiencia y la mejor práctica de ayuda.

La firma APT del Malware

- El malware de APT se esconde a plena vista

- Evita la detección mediante el uso de puertos de red comunes, inyección de procesos y persistencia del servicio de Windows

- El malware APT inicia las conexiones de red salientes

- Debes controlar el tráfico de red saliente

- Identifica los intentos de balizamiento de salida de APT

- Evita la detección de anomalías a través de :

- Conexiones HTTP salientes

- Inyección de procesos

- Persistencia del servicio

- Comunicación APT

- El 100% de las puertas traseras APT solo hicieron conexiones salientes

- El 83% usó el puerto TCP 80 o 443, muchos usuarios de Proxy

- Las firmas simples de malware, como los hash MD5, los nombres de archivo y los métodos antivirus tradicionales, generalmente producen una baja tasa de verdaderos positivos

Los factores asociados con los ataques APT incluyen lo siguiente:

- Incrementos repentinos en el tráfico de red, transferencias salientes.

- Patrones de actividad inusuales, como grandes transferencias de datos fuera del horario normal de oficina o en ubicaciones inusuales

- Consultas repetidas a nombres DNS dinámicos

- Búsquedas inusuales de directorios y archivos de interés para un atacante, por ejemplo, búsquedas en repositorios de código fuente

- Archivos de salida grandes no reconocidos que se han comprimido, cifrados y protegidos con contraseña

- Detección de comunicaciones hacia / desde direcciones IP falsas

- Accesos externos que no utilizan proxys locales o solicitudes que contienen llamadas API

- Cambios inexplicables en las configuraciones de plataformas, enrutadores o firewalls

- Mayor volumen de eventos / alertas de IDS

Herramientas de detección y análisis APT

Una APT depende del control y acceso remoto, como tal, la actividad de red asociada con el control remoto se puede identificar, contener e interrumpir a través del análisis del tráfico de red entre zonas y de salida. Las técnicas para la detección de APT se pueden implementar a través de herramientas de software de código abierto y se pueden usar para implementar metodologías, tales como:

- Snort : Un sistema de prevención y detección de intrusiones basado en red de fuente abierta (IDS / IPS) desarrollado originalmente por Martin Roesch. Snort emplea firmas y protocolos, así como inspección basada en anomalías

- Scapy : Un programa de manipulación de paquetes. Scapy puede crear paquetes para una amplia gama de protocolos. Puede enviar y recibir paquetes y hacer coincidir solicitudes y respuestas. Es extensible a través de scripts de Python y se puede utilizar para una variedad de medidas de detección

- OSSEC : Un IDS de código abierto basado en el host, a diferencia de Snort. Su motor de correlación y análisis proporciona análisis de registro, comprobación de integridad de archivos, supervisión de registro de Windows, detección de rootkits y alertas basadas en tiempo, así como respuesta activa, y puede admitir la mayoría de los sistemas operativos.

- Splunk : Una herramienta de búsqueda, monitorización e informes que integra registros y otros datos de aplicaciones, servidores y dispositivos de red. El repositorio de datos está indexado y puede consultarse para crear gráficos, informes y alertas

- Sguil : Incluye una GUI intuitiva que proporciona acceso a eventos en tiempo real, datos de sesión y capturas de paquetes sin formato. Sguil facilita la práctica de la supervisión de la seguridad de la red y el análisis impulsado por eventos

- Squert : Una aplicación web utilizada para consultar y visualizar datos de eventos almacenados en una base de datos Sguil. Mediante el uso de metadatos, representaciones de series temporales, conjuntos de resultados ponderados y agrupados lógicamente, proporciona un contexto adicional a los eventos

Estas herramientas se ajustan a la categoría general de monitorización de seguridad de red ( NSM ), como se describe en varios libros de Richard Bejtlich, como " La práctica de monitorización de seguridad de red , comprender la detección y la respuesta ante incidentes ".

La detección de intrusiones (IDS) por sí sola no es óptima y las organizaciones necesitan una combinación de herramientas como NSM para tratar con varios tipos de datos. Sguil es la implementación de facto de NSM.

- Security Onion : Security Onion (SO) es una distribución de Linux para la detección de intrusos, monitorización de seguridad de red y administración de registros. Está basado en Ubuntu y contiene Snort, Suricata, Bro, Sguil, Squert, Snorby, ELSA, Xplico, NetworkMiner y muchas otras herramientas de seguridad. El asistente de instalación fácil de usar permite a las organizaciones crear en cuestión de minutos un proyecto de sensores distribuidos por la organización. Security Onion está configurado como uso inmediato por defecto. Idealmente, debe instalarse en hardware dedicado, pero tambien puede implementar a través de máquinas virtuales. El primer paso para mejorar SO para una funcionalidad de correlación óptima es agregar Splunk.

Conclusión

Es vital practicar una conciencia operacional elevada en torno a datos y activos críticos, por ejemplo, datos confidenciales, código fuente y propiedad intelectual. Debemos segmentar y ajustar los datos críticos en zonas seguras administradas dentro de la protección más profunda de infraestructura defendible bien monitorizada con flujos de red (NetFlow) y herramientas de registro para aumentar la visibilidad y habilitar la captura de paquetes bajo demanda.

Es imposible proteger todo por igual. Los esfuerzos incrementales, dirigidos a proteger datos de alto valor, generalmente a través de segmentos de red más pequeños y protegidos proporcionan ganancias mucho mayores que los esfuerzos más amplios y menos enfocados en objetivos de menor valor. De forma similar, las tácticas defensivas en capas (capas múltiples y medios de defensa) pueden contener infracciones de seguridad y ganar tiempo para detectar y responder a un ataque, reduciendo las consecuencias de un ataque.

Se trata de comenzar con un Back to Basics: Arquitectura defendible que está bien organizada y administrada según la clasificación de activos y datos y la evaluación de riesgos que definen las políticas, la ubicación y los controles.

Debemos enfocarnos en detectar, contener, investigar, responder, erradicar, recuperar

Incluso la mejor mentalidad y metodología de monitorización puede no garantizar el descubrimiento de un ataque real de APT. En su lugar, debemos utilizar un análisis y una correlación más completa para descubrir comportamientos indicativos de ataques relacionados con APT, movimientos laterales y exfiltración de datos.