El mes pasado, el proveedor de Wifi, Gogo, fue descubierto interceptando sesiones web codificadas de YouTube y otros sitios de video con el fin de acelerar a los usuarios que usaban un alto ancho de banda. Mas tarde, se reveló que Lenovo estaba instalando adware en portátiles que interceptaban todas las solicitudes web codificadas para inyectar anuncios dirigidos en sitios protegidos por encriptación. Se ha escrito mucho acerca de la falta de ética de estas prácticas para la seguridad del consumidor, mas allá de la ética, ¿Son legales estas practicas? La ley está lejos de ser capaz de resolver este dilema, la ausencia de una divulgación clara a los usuarios de que se esta rompiendo el cifrado web, probablemente viola, por lo menos, la ley de protección de datos. Dada la importancia del cifrado robusto para la privacidad de nuestras comunicaciones, incumbe a estos reguladores, el hacer cumplir estas regulaciones en compañías que socavan la información y la seguridad en Internet.

¿Como se supone que funciona el cifrado?

En web, el cifrado se logra típicamente mediante el uso de los protocolos TLS (Transport Layer Security) y Secure Sockets Layer (SSL). Estas tecnologías permiten a los usuarios comunicarse con sitios web en forma privada sin vigilancia por parte de los proveedores de red, hackers maliciosos u otros intermediarios.

En circunstancias normales, cuando un usuario se conecta a un sitio web a través de una conexión SSL cifrada (la dirección web comenzará con "https://" como empieza en nuestro blog de seguridad informática, el navegador del usuario inicia un "handshake" apretón de manos con el servidor del sitio web en el que las dos partes deciden con una variedad de parámetros la comunicación cifrada. Durante este proceso de handshake, el navegador del usuario primero solicita la clave de cifrado pública del sitio y, a continuación, comprueba si la autoridad de certificación confía en el sitio. Las autoridades de certificación son proveedores de terceros de confianza, como Symantec o Comodo , que certifican la identidad del operador de un sitio web y aseguran técnicamente al navegador del usuario que la clave pública del sitio es legítima. Usando la clave pública del sitio, el navegador del usuario envía una comunicación de vuelta al sitio de origen (que sólo puede descifrarse con la clave privada, poseída sólo por el operador del sitio) negociando los parámetros para iniciar una sesión cifrada simétricamente con el sitio, durante el cual las comunicaciones entre el sitio y el usuario están cifradas y no pueden ser vistas por intermediarios.

Al configurar esta sesión cifrada, una red intermedia que transmite las peticiones del usuario y las comunicaciones subsiguientes no debería poder ver el contenido de dicha comunicación. Se podrán discernir algunos atributos básicos de la comunicación, incluyendo la dirección IP de destino y el dominio, pero no se podrá saber la URL real o el contenido de La página visitada.

Los intermediarios que se sitúan entre el usuario y la web tienen la oportunidad de emitir sus propios certificados para varios sitios. Así, la red de Gogo se planteó como YouTube y presentó un falso certificado SSL autogenerado al navegador de los usuario, indicando erróneamente que operaba YouTube y otros dominios web de Google. (Técnicamente, la red de Gogo presentó un certificado falso para cualquier dominio * .google.com, abarcando mucho más que el simple sitio de YouTube de Google). Como resultado, Gogo pudo inspeccionar el tráfico a YouTube y determinar que se trataban de videos (Gogo bloquea los sitios de video debido a las restricciones de ancho de banda en los aviones). Pero peor aún, Lenovo permitió que su socio publicitario Superfish se incluyese como cualquier sitio web para insertar anuncios dirigidos en páginas web cifradas.

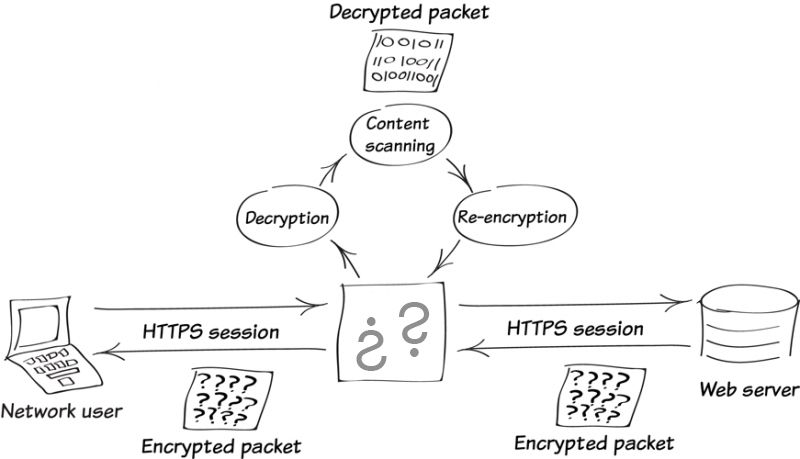

Por lo tanto, los intermediarios tienen la oportunidad de aprovechar su posición privilegiada como intermediarios de la red para presentarse como un sitio web de destino con el fin de interceptar e inspeccionar las comunicaciones cifradas. En seguridad informática, esto se conoce comúnmente como un ataque de "man in the middle" que no es más que una entidad incluida entre otras dos partes que están tratando de comunicarse entre sí para interceptar, inspeccionar y potencialmente alterar las comunicaciones, y presentarse a cada parte como la otra parte. Como resultado, la intervención es capaz de ver las comunicaciones sin cifrar entre los dos de una manera que no podría haber sido si no se hubiesen emitido falsamente certificados para los distintos dominios.

¿Es legítima la intervención SSL?

Hay un par de argumentos para explicar por qué este comportamiento puede considerarse una práctica empresarial "engañosa".

A nivel técnico, estas tecnologías son capaces de interceptar SSL y engañar al navegador emitiendo certificados SSL. En lugar de pasar el tráfico cifrado hacia el destino apropiado, estas tecnologías promulgan el "ataque man-in-the-middle" previamente descrito, obteniendo acceso a la información potencialmente confidencial que debería ser mantenida entre el usuario y, por ejemplo, su Banco o su farmacia online. Aunque estas prácticas no engañan directamente al usuario final, efectivamente engañan el software del usuario que actúa como un "agente".

No está establecido que esto este prohibido por las autoridades como una práctica engañosa, pero en el pasado, ciertos organismos se han mostrado reacios a perseguir casos de prácticas engañosas simplemente por engañar a un navegador.

¿Es ética la intervención SSL?

En Estados Unidos, para ser "injusto" según la Sección 5 del consumidor, una práctica comercial debe cumplir principalmente con tres criterios:

- Causar un daño significativo al consumidor

- No ser razonablemente evitable por los consumidores

- No compensarse con beneficios compensatorios a los mismos

Si romper el cifrado expone a los consumidores a importantes vulnerabilidades de seguridad, es probable que hablemos de un caso grave de violación de injusticia al consumidor. Pero, que pasa si romper el cifrado expone o vulnera la información del consumidor o usuario. Es difícil ver que las vulnerabilidades de seguridad introducidas por la interceptación SSL son compensadas por cualquier beneficio de esta práctica.

Conclusión

Dada la importancia fundamental de la encriptación web, todo esto parece ser un área donde se va a levantar una gran y larga discursión sobre su legitimidad y la ética detrás de ella.

Por mi parte, no apoyo la intercepción SSL más allá de aportar un beneficio mayor de seguridad, pero si trasladamos dicho uso al mundo empresarial, los beneficios son mucho mayores que los inconvenientes.

En la mayoría de las organizaciones, estos dispositivos de "descifrado" SSL normalmente se despliegan en la ruta de salida del tráfico (Proxys de salida), son de baja latencia, permiten bloquear el tráfico que no se puede descifrar, incluyen listas de exclusiones (por ejemplo, bancos legítimos), y en los que se podrá bloquear descargas con firmas concretas, como vimos con la detección basada en firmas , y los más importante, tras un pequeño periodo, son autónomos al 90% , sin necesidad de manipulación humana, lo que ayuda a posicionarse ante dicho dilema ético.

En resumen, si eres responsable de proteger los activos de tu organización, definitivamente debes considerar los pros y los contras de usar esta tecnología. Pero una vez hecho esto, podréis ver como los pros son mucho mas amplios que los contras