Hoy os traigo una impresionante guia descubierta en DeepDotWeb.com hecha por Jolly Roger y cuyo titulo marca "Guía de seguridad de Jolly Roger para principiantes" y creada para los usuarios de Silk Road. Una guia que nos dará los principios de seguridad que todo apasionado de la ciberseguridad debería conocer. Espero que la disfrutéis tanto como yo lo he hecho.

Debido a la extensión del Post, os dejo un pequeño índice, más manejable:

- Introducción a la comunicación segura - TOR, HTTPS, SSL

- Cómo usar PGP

- Usar PGP en TAILS

- Encriptación completa del disco duro y sus archivos

- Vulnerabilidades JavaScript y Eliminación de Metadatos personales desde archivos

- Precauciones generales de seguridad al publicar online, aprender de los errores de otros

- Datos EXIF

- Necesito un abogado, captura e interrogatorio

- Combinando TOR con una VPN

- Montando una TOR sobre una VPN

- Conexión TOR -> VPN para usuarios Windows

- Cookies de rastreo

- Aprendiendo de los errores de los otros. LIBERTAS, DPR, SABU, LULZSEC

- Donde podrías dirigirte si no tienes otra opción

- Asegurar tu cuenta de la monitorización del FBI

- Mentalidad de invencibilidas, tacticas de intimidación del gobierno

- Cómo conectarse a TOR en la parte superior

- Cómo verificar que tus archivos descargados son auténticos

- ¡Un ejemplo realmente malo de OpSec - Smarten Up!

- TOR Chat

- Obtención, envio y receción de Bitcoins de forma anónima

- Clearnet VS Hidden Services : ¿Por qué debemos tener cuidado?

- Te están observando - Virus, Malware, Vulnerabilidades

- Monitoriza con una antena

- Cookies y Javascript, más cookies de Flash y otros seguimientos del navegador

- Algunas recomendaciones de ciberseguridad

- Ataques de arranque frío, extracción de RAM no conectada

- La fuerza de la criptografía y el anonimato cuando se utiliza correctamente

- Direcciones de correo electrónico PGP / GPG

- Una introducción a MD5 Plus y SHA-1

- Cosas obvias cuando estas usando TOR

- ¿Estás usando safe-mail.net?

- Otro ejemplo de cómo la criptografía robusta puede proteger a cualquiera

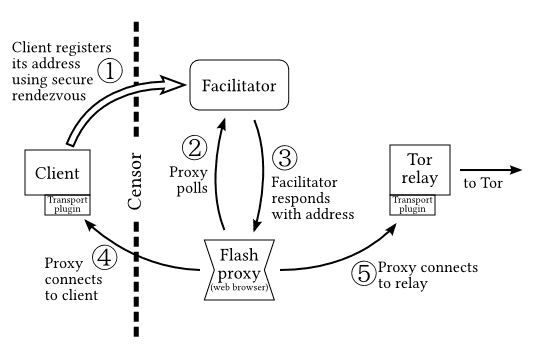

- Escondiendote de tu ISP - Puentes y transporte

- Capacidades de la NSA

- Por qué siempre debemos respaldar las transmisiones

- Hablemos de seguridad

- Configuración segura en Ciberseguridad

Introducción a la comunicación segura - TOR, HTTPS, SSL

Si estás leyendo esto, probablemente seas un usuario de la DarkNet o simplemente un friki de la ciberseguridad, ya que son terminos poco usados en otros ámbitos. Tor proporciona un grado de anonimato utilizando un AES de 128 bits (Estándar de cifrado avanzado). Se ha debatido si la NSA puede descifrar este código, y la respuesta es sí. Por eso, nunca debes enviar nada por Tor que no te resulte cómodo compartir con todo el mundo a menos que estés utilizando algún tipo de cifrado PGP del que hablaremos más adelante.

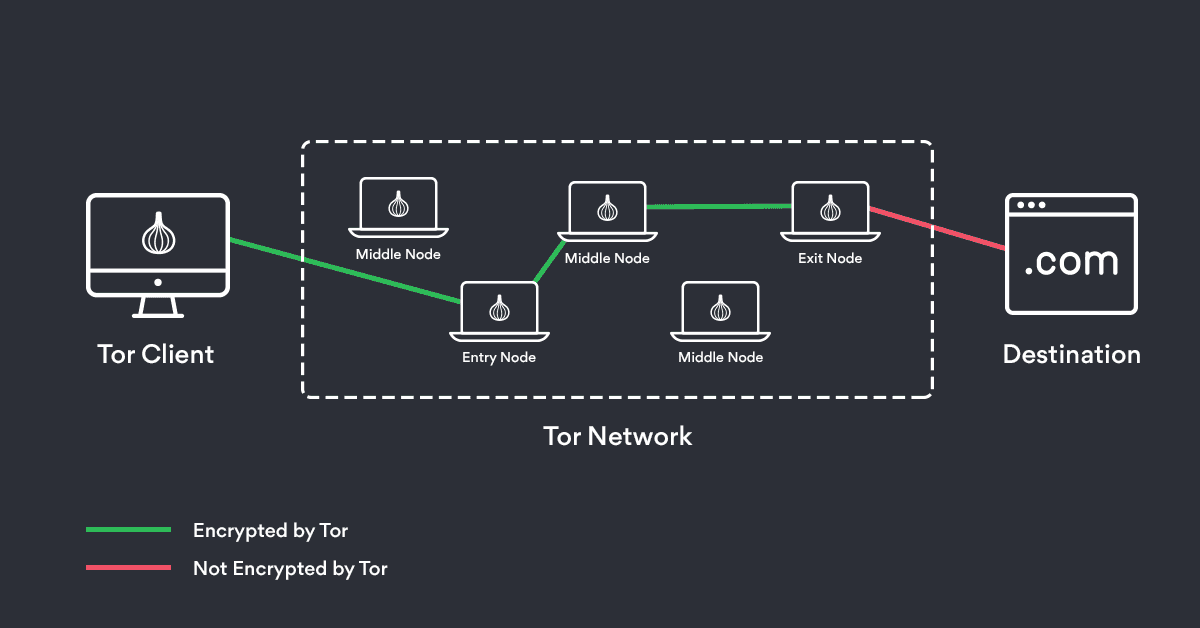

La comunicación desde el ordenador a Internet depende de un nodo de entrada que, básicamente, "ingresa el ordenador" a la red Tor. Este nodo de entrada se comunica con el ordenador, y dicho nodo de entrada conoce la dirección IP. El nodo de entrada pasa la solicitud cifrada al nodo de retransmisión. El nodo de retransmisión se comunica con el nodo de entrada y el nodo de salida, pero no conoce la dirección IP de el ordenador. El nodo de salida es donde la solicitud se descifra y se envía a Internet. El nodo de salida no conoce la IP de el ordenador, solo la IP del nodo de retransmisión. El uso de este modelo de 3 nodos hace que sea más difícil, pero no imposible, correlacionar la solicitud con la dirección IP original.

El problema surge obviamente cuando se ingresa texto sin formato en TOR porque cualquiera puede configurar un nodo de salida. El FBI puede configurar un nodo de salida, la NSA o cualquier otro gobierno extranjero, o cualquier persona malintencionada que desee robar información. No debes ingresar datos confidenciales en ningún sitio web, especialmente al acceder a ellos a través de TOR. Si alguno de los nodos de la cadena está en peligro, o algunos lo están, y las personas que están a cargo de esos nodos comprometidos tienen la capacidad de descifrar la solicitud, es mejor que no haya nada delicado.

Entonces, ¿qué podemos hacer para arreglar esto? Afortunadamente ahora tenemos más y más servidores que ofrecen algo llamado Servicios ocultos. Se puede reconocer fácilmente estos servicios por la dirección .onion . Estos servicios ofrecen lo que se llama cifrado de extremo a extremo. Lo que hace es quitarle el poder a los nodos de salida comprometidos y volver a ponerlos en sus manos. El servidor web del servicio oculto ahora se convierte en el nodo de salida, lo que significa que el sitio web que está visitando es el que descifra el mensaje, no un nodo de salida aleatorio ejecutado por un atacante potencial. Debemos recordar, el nodo de salida tiene la clave para descifrar la solicitud. El nodo de salida puede ver lo que se está enviando en texto claro una vez que lo descifran. Por ello, si estamos ingresando el nombre y la dirección en un campo, el nodo de salida tendría nuestra información. Si estamos colocando una tarjeta de crédito, una cuenta bancaria, nuestro nombre real, incluso nuestra información de inicio de sesión, estamos comprometiendo nuestra identidad.

Otro paso que podemos dar, es visitar sitios web que usan algo llamado HTTP Secure. Podemos saber si el sitio web que se está visitando utiliza HTTP Secure con el prefijo al comienzo de la dirección. Si vemos https://, entonces el sitio web está utilizando HTTP Secure. Lo que hace es encriptar las solicitudes para que solo el servidor pueda descifrarlas, y que nadie "escuche" nuestra comunicación, como un nodo de salida Tor comprometido. Esta es otra forma de encriptación de extremo a extremo. Si alguien interceptara la solicitud a través de HTTP Secure, verían datos encriptados y tendrían que trabajar para descifrarlos.

Otra razón por la que debes usar HTTPS siempre que sea posible es que los nodos maliciosos Tor pueden dañar o alterar los contenidos que pasan a través de ellos de manera insegura e inyectar malware en la conexión. Esto es más fácil cuando se envian solicitudes en texto plano, pero HTTPS reduce esta posibilidad. Sin embargo, debes saber que HTTPS también puede estar agrietado en función del nivel de la clave utilizada para encriptarlo. Cuando visitas un sitio web usando HTTPS, estás encriptando tu solicitud usando su clave pública y la están descifrando usando la clave privada. Así es como funciona la criptografía. Se proporciona una clave pública a quienes desean enviar un mensaje cifrado y el único que puede descifrar es el que tiene la clave privada.

Desafortunadamente, muchos sitios web de hoy todavía usan claves privadas de solo 1.024 bits de longitud, algo que hoy en día ya no es suficiente. Por lo tanto, debemos asegurarnos de averiguar qué nivel de cifrado utiliza el sitio web que estamos visitando, para asegurarnos de que estamos utilizando como mínimo 2.048, o como recomendación 4.096 bits. Incluso hacer todo esto desafortunadamente no es suficiente, porque tenemos otro problema. ¿Qué sucede si el servidor web se ha visto comprometido? Quizás nuestros nodos TOR estén limpios, tal vez hayamos utilizado HTTPS para todas las solicitudes, pero el servidor web del sitio que estamos visitando, ha podido verse comprometido.

Cómo usar PGP

Otro paso que deberíamos seguir, especialmente cuando nos comunica con otros usuarios de Silk Road es mediante el cifrado PGP. Esto no siempre es posible, como en los casos en los que se inicia sesión en un sitio web, se completa un formulario, se inicia una sesión en el correo electrónico, etc.

Debemos considerar que cualquier tipo de información que se ingrese en un sitio web utilizando texto sin formato, posiblemente se vea comprometido. Nunca debemos poner ningún dato sensible, es cualquier tipo de formato de texto sin formato. PGP entra en juego porque usa un método de encriptación muy fuerte llamado criptografía. PGP significa Pretty Good Privacy , y se utiliza para encriptar, descifrar y firmar textos, correos electrónicos, archivos, directorios y particiones de discos completos y para aumentar la seguridad de las comunicaciones por correo electrónico.

Para los usuarios más técnicos, PGP utiliza una combinación en serie de hash, compresión de datos, criptografía de clave simétrica y finalmente criptografía de clave pública. Para los usuarios menos técnicos, el proceso de cifrado de mensajes mediante PGP es el siguiente: Se crea una clave privada y una clave pública. La clave pública es la clave que se les da a las personas que desean que se les envíen mensajes encriptados. La clave privada la guarda de forma privada. Esta clave privada es la única clave que puede descifrar mensajes que anteriormente estaban cifrados con nuestra clave pública.

Si todavía estás conmigo, me alegro de no haberte perdido todavía. Esto se llama criptografía y fue diseñado para que cualquiera que intercepte nuestro mensaje no pueda descifrar el mensaje sin la clave privada. Incluso si nosotros mismoz, perdemos la clave privada, no hay un método de recuperación de clave. Puediendo considerar dicho mensaje cifrado de por vida. Entonces, ¿cómo usasmos PGP?

Antes de llegar a eso, deberíamos conocere un sistema operativo live , que hace que el uso del cifrado y descifrado PGP sea muy fácil. Un sistema operativo live es un sistema operativo que puede ejecutarse sobre un sistema operativo actual. Por ejemplo, si somos un usuario de Windows, tenemos 2 opciones. Podemos descargar el sistema operativo live, grabarlo en un CD o DVD y luego iniciar el ordenador desde ese DVD o CD. Esto asegurará que el ordenador funcione como si tuviera este sistema operativo instalado en el ordenador. Sin embargo, si quitamos el CD o DVD y reiniciamos, el ordenador arrancará normalmente. También puede usar una unidad USB para realizar esta misma función.

En segundo lugar, podemos ejecutar este sistema operativo live en lo que se llama una maquina virtual. Los beneficios de esto son que podemos ejecutar Windows simultáneamente mientras ejecutamos este otro sistema operativo y podemos cambiar fácilmente de uno a otro sin reiniciar el ordenador. Ambos métodos tienen sus pros y sus contras. Las ventajas de ejecutar un arranque de live CD son, que reducen el riesgo de que el ordenador se vea comprometida por virus, malware y keyloggers que dependen de las vulnerabilidades de Windows para ejecutarse.

La razón por la que elijo Tails es porque ya tiene instaladas muchas de las características de seguridad que necesitamos para mantener el anonimato. Algunos usuarios no están contentos con Tails, pero realmente es un gran sistema operativo cargado con funciones de seguridad. Muchos de los que hablaremos en esta serie sobre seguridad.

Hay muchos tutoriales sobre cómo cargar Tails en Virtual Box, así que no entraremos en muchos detalles, asegúrate de ejecutar Virtual Box y Tails desde una unidad USB o tarjeta SD. Sugeriría un dispositivo USB, pero por razones que explicaré más adelante. Pero básicamente cuando Virtual Box se ejecuta directamente en el disco duro, crea un disco duro virtual que se utiliza como un disco duro temporal mientras Tails se está ejecutando. Una vez que se cierra Tails, esta unidad virtual se eliminará, pero no se elimina permanentemente. Como sabemos por el poder de las herramientas de recuperación y el analisis forense, los archivos eliminados son fácilmente recuperables con las herramientas adecuadas. Por ahora, simplemente manten la máquina virtual y las colas desactivadas del disco duro y cárgualo en una unidad USB o en una tarjeta SD.

Lo mismo ocurre cuando se inicia el ordenador directamente en Tails desde un DVD o dispositivo USB. El disco duro se usará para almacenar los archivos utilizados por Tails, así que asegúrate de que los archivos guardados o accedidos usando Tails se realicen desde un dispositivo USB o tarjeta SD, de lo contrario serán recuperables. La mejor opción es usar una Máquina Virtual y ejecutar todo en una memoria USB. Mantén fuera del disco duro real todo cuanto sea posible. Es posible triturar archivos para que sean inrecuperables, pero es mucho más fácil hacerlo en una unidad flash de 16 gb, que en un disco duro de 1 TB.

Usar PGP en TAILS

Bien, ahora supongamos que tenemos Tails funcionando. Vamos a aprender cómo usar PGP dentro de Tails. Lo primero que debemos hacer es crear nuestra propia clave personal, que consiste en la clave pública que se puede entregar a las personas o publicar en sus perfiles onlínea. Como se mencionó anteriormente, esta es la clave que las personas utilizan para cifrar los mensajes que se les envían. La clave personal también consiste en la clave privada que puede usar para descifrar los mensajes cifrados con la clave pública de PGP.

A continuación y una vez creada, debemos guardar la clave privada en una unidad USB secundaria o tarjeta SD. Si está ejecutando Tails desde una unidad USB, debe usar una unidad independiente para almacenar la clave. Nuevamente, nunca almacene las llaves privadas en el disco duro, manténgalas FUERA del ordenador.

Si se pierde la clave privada, nunca podrá recuperarla, incluso si se crea otra clave personal con la misma contraseña. Cada clave privada es única para el momento en que se creó y, si se pierde, se pierde para siempre.

Una vez que se haya hecho esto, se habrá guardado la clave personal para usarla en el futuro una vez que reinicie Tails. Recordando que Tails no está instalado en el disco duro, por ello cada vez que se reinicia Tails se pierden todas las claves que pudiese tener. Al guardar las llaves en una unidad USB o tarjeta SD, se pueden importar para usarlas cada vez que se reinicie Tails.

Ahora, querremos aprender a cifrar y descifrar mensajes con la clave. Bueno, afortunadamente, Tails ya ha hecho un tutorial sobre cómo cifrar y descifrar mensajes.

Encriptación completa del disco duro y sus archivos

Ahora que hemos descubierto PGP, recordamos de nuevo que usar PGP siempre que sea posible es muy, muy importante. Una de las trampas que pusieron a Silk Road es que algunos de los administradores, incluido el propio Ross, no siempre se comunicaban utilizando el cifrado PGP. Una vez que Ross fue arrestado, tenían acceso a los servidores y los portátiles, y todo lo que no estaba encriptado, estaba abierto pudiendo ser revisado. La mayoría de los usuarios de Silk Road creen que Ross había almacenado información personal sobre algunos de los administradores y moderadores en el ordenador en texto plano, lo que se utilizó para realizar 3 arrestos más de usuarios de Silk Road.

Una de las razones por las que se sugiere que se guarden las llaves PGP y otros datos confidenciales en una tarjeta SD es que si llega ese día en que está comprometido y se recibe un golpe en su puerta, tenemos tiempo para deshacernos de una Tarjeta SD o unidad USB rápidamente. Aún mejor, si tenemos una tarjeta micro SD que se conecta a un adaptador SD, podemos incluso esconderla. Estate siempre preparado.

Nuestro siguiente tema nos lleva a algo llamado Whole Disk Encryption o Full Disk Encryption. A partir de ahora nos referiremos a él como FDE (Full Disk Encryption). Tails tiene una función FDE incorporada, que es otra razón por la que recomendamos el uso de Tails. Tiene muchas de estas características para protegerte. Esencialmente FDE protegerá la unidad, ya sea SD o USB de las personas que pueden venir a buscarnos algún día. El método en el que lo hace es formatear la unidad y reescribir el sistema de archivos de forma cifrada, de modo que solo pueda acceder a ella quien tenga la contraseña.

Si olvidamos la contraseña, al igual que pasa en PGP, no podremos recuperarlo. La única opción es formatear el disco y comenzar de nuevo. ¡Así que asegúrate de recordarlo! Y por favor, por el amor de Dios, Alá, Buddah, etc ... no guardes la frase de contraseña en el disco duro. El tutorial sobre cómo podemos cifrar nuestro disco, podemos encontrarlo aqui.

Usa PGP cuando te comuniques con otros en la DarkNet

La trituración de archivos es extremadamente importante y este es el motivo de que sea el próximo tema. Si eliminamos un archivo de el ordenador, solo estamos eliminando el lugar donde se encuentra en la unidad. Todavía está en la unidad real, solo se han eliminado los datos de ubicación. Si utilizamos una herramienta de recuperación de archivos, podemos recuperar virtualmente cualquier archivo que se haya eliminado recientemente. La trituración de archivos combate esto sobrescribiendo archivos en su lugar. La idea es que en lugar de eliminar la ubicación del archivo, debemos sobrescribir el archivo con datos aleatorios para que no se puedan recuperarse.

Hay mucho debate sobre si se puede sobreescribir un archivo una vez, o si se necesita hacerlo varias veces. Supuestamente, la NSA recomienda 3 veces, el Departamento de Defensa recomienda 7 veces, y un documento antiguo de un hombre llamado Peter Gutmann escrito en los 90 se recomienda 35 veces. Personalmente, creo que entre 3-7 veces es suficiente, y varias personas creen que 1 vez hará el trabajo.

El razonamiento detrás de esto es que algunas personas creen que el disco puede perder algunos archivos la primera vez que los escribe y para ser más completos, debe hacer múltiples pasadas. Haz lo que te parezca más cómodo, pero incluso creo que 3 pases serían suficientes, aunque no pasaría de vez en cuando para ejecutar 7 pases y simplemente dejarlo durante la noche.

Estos programas pueden eliminar los archivos de la Papelera de reciclaje, eliminar los archivos temporales de Internet e incluso borrar el espacio libre en disco para asegurarnos de que todo esta limpio. Siempre necesitas pensar, ¿tengo algún material sensible en mi disco duro? Si es así, tal vez debas destruir el espacio libre en el disco. Al vaciar la Papelera de reciclaje, siempre debemos usar una trituradora. Cuando sólo borras menos de 1 GB a la vez, podemos hacer fácilmente 7 pasadas rápidamente.

Para poner esto en perspectiva, el líder de un grupo llamado nombre LulzSec Topiary ha sido excluido como parte de su sentencia de utilizar cualquier tipo de aplicación de trituración de archivos para que si el FBI quiere controlarlo, puedan hacerlo. La trituración de archivos mantiene los archivos borrados , realmente eliminados.

Algunas aplicaciones de trituración de archivos que podemos usar son: dban , fileshredder, priform .

Vulnerabilidades JavaScript y Eliminación de Metadatos personales desde archivos

Antes de comenzar a eliminar metadatos dañinos de sus archivos, quiero hablar sobre otra vulnerabilidad a nuestras capacidades de exploración llamada Javascript.

A mediados de 2013, una persona en Irlanda brindaba alojamiento a personas que hospedaban servicios "ocultos", incluida una plataforma segura de correo electrónico llamada Tor Mail. Desafortunadamente lo arrestaron por un cargo relacionado con la pornografía infantil y confiscaron todos sus servidores. Ya sea que esté o no relacionado con pornografía infantil. Las autoridades terminaron inyectando Javascript malicioso en los servidores para que los usuarios visitaran ciertos sitios, este código malicioso se ejecutaría en sus servidores y revelaría información sobre sus computadoras a las autoridades. Le sugiero que lea el siguiente artículo para obtener más información al respecto.

Dicho esto, es posible que deseemos deshabilitar Javascript en los navegadores, especialmente cuando visitamos ciertos sitios web de las DarkNet que podrían verse comprometidos algún día. Muchos usuarios se niegan a visitar el sitio web original de Silk Road y los foros con Javascript habilitado porque las autoridades probablemente han podido inyectarlo con Javascript malicioso para identificar a los usuarios.

En Tails, el navegador se llama Iceweasel y cuando Tor se ejecuta en Windows, usa Firefox. Ambos navegadores pueden deshabilitar Javascript utilizando el mismo método. Abra una ventana y escriba el siguiente comando en la barra de direcciones, "about: config" y haga clic en el botón que dice "Tendré cuidado, lo prometo". :)

Esto abrirá una serie de configuraciones que incluyen una barra de búsqueda en la parte superior. Buscamos javascript en la barra de búsqueda y sus dos entradas, "javascript.enabled" y "browser.urlbar.filter.javascript". Clic derecho sobre ellos y clic en "Alternar", verá el valor cambiado a falso. Si se desea habilitar Javascript nuevamente, simplemente hacemos clic en Alternar nuevamente y veremos que el valor vuelve a ser verdadero.

De nuevo, recordamos que, cada vez que reiniciemos Tails tendremos que hacer esto de nuevo, así que hágamos el hábito de hacerlo todo el tiempo. Nunca se sabe cuándo nuestro sitio web favorito podría verse comprometido.

Tras ver la importancia de JavaSript, pasamos a los metadatos. Hay una pequeña historia famosa sobre un hacker online llamado w0rmer que tomó fotos de su novia y las publicaría onlínea en un defacement de una página web. Lo que olvidó, o no sabía, era que las fotos tomadas con el iPhone y otros teléfonos inteligentes guardan las coordenadas GPS de donde se tomó la imagen y la almacenan en los metadatos de la imagen.

¡Necesitas eliminar estos metadatos! De lo contrario, podríamos terminar en una prisión federal con w0rmer. Afortunadamente, Tails tiene una solución para esto. ¿Ves por qué amo a Tails?.Podemos ver cómo funciona,aqui.

Ten en cuenta los formatos actualmente compatibles. En términos de imágenes, jpg, jpeg y png. Pero, desafortunadamente, MAT no es perfecto y no solo confiaría en él, por lo que una buena idea sería nunca subir fotos tuyas o de tu pareja onlínea, especialmente alardeando de un hack cometido.

Precauciones generales de seguridad al publicar online, aprender de los errores de otros

Hablaremos a continuación sobre buenas prácticas al usar TOR, Tails y otros servicios de la DarkNet.

En primer lugar, es muy recomendable utilizar múltiples identidades online para diferentes cosas. Si eres es un comprador y un vendedor en Silk Road, es posible que desees tener inicios de sesión separados para esto. Y luego posiblemente un tercer inicio de sesión para los foros. O si quieres ser parte de otro mercado, entonces quizás deberias tener un cuarto acceso.

Bueno, Tails tiene otro buen programa ofrecido por Tails que se llama KeePassX. Cuando tenemos varios inicios de sesión, es difícil hacer un seguimiento de todos ellos, por lo que podría ser una buena idea mantenerlos todos en 1 documento cifrado con una contraseña segura. KeePassX puede ayudarte con esto, como podemos ver.

Nunca deseamos usar apodos o ubicaciones, o cualquier otra cosa relacionandon la vida online con la pública. Otra cosa que debes adoptar son nuevas formas de movernos. Si generalmente eres un tipejo desordenado, que comete los mismos errores de gramática, o los mismos errores de ortografía todo el tiempo, esto puede usarse para identificarte. Siempre verifica todo lo que publiques públicamente o en privado, porque las autoridades siempre encontrarán maneras de relacionarte con ello.

Con Ross Ulbricht, encontraron una publicación anterior que publicó en un foro cuando comenzó Silk Road preguntando a la gente si habían oído hablar de un mercado llamado Silk Road. Obviamente, este es un viejo truco utilizado por las personas que tratan de difundir la conciencia sobre un nuevo proyecto suyo. Más tarde se identificó diciendo que estaba buscando programadores y dio su dirección de correo electrónico privada en el mismo foro con el mismo nombre.

Si siempre escribes mal las mismas palabras, si siempre utilizas los mismos términos de argot, escribes en mayúscula las mismas palabras, usas una cierta cantidad de períodos después de un etc .... o siempre usas la misma cantidad de !!!!! , todas estas cosas dan una sospecha razonable y es más fácil atribuir las cosas a alguien. Una vez que te tienen bajo su radar, solo te costará un par de errores ¿entiendes?.

Piensa en el tiempo que usa el ordenador. ¿Es fácil correlacionar la zona horaria según el momento en que te conectas? ¿O es más aleatorio? ¿Tiene patrones que son predecibles? Siempre piensa en estas cosas cuando publiques online. Siempre piensa en qué tipo de personalidad estas presentando sobre el nombre online.

Espera que cada palabra que escribas online sea leída por las autoridades. Para ellos, esto es mucho más fácil que rastrear a los señores de la droga en las calles. Se sientan en una oficina y leen mensajes en un foro e intentan establecer conexiones. No subestimes a las autoridades. Siempre trata todo como si estuviese comprometido, siempre trata a todos como si estuviesen comprometidos y nunca pienses que alguien va a ir a la cárcel por ti. Si alguien puede evitar 10-20 años al delatarlo, lo hará en un instante.

El ejemplo perfecto es Sabu de LulzSec. Después de que fuera arrestado y se enfrentase a 112 años en la cárcel, le hicieron un trato para ayudarlos a delatar a sus amigos que terminó con múltiples arrestos de los mismos. Incluso las personas que son tus amigos te darán la espalda cuando se trata de su libertad.

Datos EXIF

Olvidé mencionar arriba cuando hablo de metadatos, que cuando se trata de fotos, hay otro riesgo involucrado llamado datos EXIF, esta es otra forma de metadatos específicamente relacionada con las imágenes y no pueden ser eliminado correctamente por Metadata Anonymisation Toolkit mencionado anteriormente.

Los datos EXIF nos cuenta el formato de archivo de imagen intercambiable y afectan a los archivos JPG, JPEF, TIF y WAV. Una foto tomada con una cámara habilitada con GPS puede revelar la ubicación exacta y el momento en que se tomó, y el número de identificación único del dispositivo, todo esto se hace de manera predeterminada, a menudo sin que el usuario lo sepa.

En diciembre de 2012, el programador anti-virus John McAfee fue arrestado en Guatemala mientras huía de una supuesta persecución en Belice, que comparte una frontera. La revista Vice había publicado una entrevista exclusiva con McAfee "en marcha" que incluía una foto de McAfee con un vicepresidente tomada con un teléfono que había etiquetado geográficamente la imagen. Los metadatos de la foto incluían coordenadas GPS para ubicar a McAfee en Guatemala, fue capturado dos días después.

Para evitar esto, solo toma fotos que usen PNG, porque no almacenan datos EXIF. Para verificar si una foto contiene datos EXIF reveladores, visita este sitio.

O podemos descargar una herramienta haciendo una búsqueda rápida online para ver qué datos EXIF pueden contener las fotos antes de subirlas. Ten mucho cuidado con los archivos que cargues online, porque nunca se sabe qué tipo de datos dañinos se pueden adjuntar en ellos. Es útil usar Tails, pero siempre considera todo lo que pongas online como una posible prueba para usar en tu contra y siempre prepárate para el día en que las autoridades lleguen a nuestra puerta.

Necesito un abogado, captura e interrogatorio

Enfrentémoslo. Todos somos humanos y cometemos errores. Desafortunadamente, solo necesitamos cometer un error, y aplicaran la ley. Quizás esperen que hagas algo más serio antes de que te atrapen, pero si te equivocas y sienten que vales la pena, con raras excepciones puedes esperar que te atrapen sin importar dónde vivas.

¿debería tener a mano un teléfono de abogado de emergencia? La respuesta: Si.

Una vez arrestado, pueden confiscar tu dinero basándose en la suposición de que está relacionado con las actividades ilicitas. Por ellos, necesitamos tener un abogado pagado por adelantado. De esta forma, en el desafortunado caso de que recibamos una visita de las autoridades, tendríamos abogado.

A continuación, hablaremos sobre qué hacer en caso de ser interrogado.

Básicamente. Mantenga la boca cerrada. las autoridades van a probar todo tipo de tácticas para que admitas la culpabilidad de los crímenes de los que te acusan. Es probable que usen el policía bueno, el policía malo contigo. Primero le dirán que quieren ayudarlo, y que buscan a los grandes. Solo necesitan tu ayuda para alejar a los grandes. No escuches esto, nunca he cooperado con un buen policía y que termine trabajando a mi favor. Una vez que admitas ser culpable, puede despedirte de tu libertad.

En segundo lugar, si te niegas a cooperar, la actitud cambiará a policía malo. Ellos dirán: "Muy bien, ¿no quieres cooperar? Traté de ayudar, pero ahora vas a tener un montón de problemas. ¿Tiene alguna idea de a qué tipo de cargos te enfrentas? Te vas a ir por un largo tiempo a menos que empieces a hablar".

Intentarán y te asustarán para que admitas tu culpa. De nuevo, mantén la boca cerrada y continúa solicitando un abogado. Nunca hables sin un abogado presente y nunca hagas nada que no tengas que hacer legalmente. Si tiene derecho a permanecer en silencio, entonces utiliza ese derecho. Sé que hay algunas circunstancias en las que no tienes ese derecho, pero a menos que sea así, es mejor que te mantengas en silencio.

Tercero, abandona la actitud. No discutas con los policías sobre no tener nada contigo, o algo por el estilo. Actúa asustado, ansioso y confundido. Actúa como si no tuvieras idea de lo que está pasando y que tienes miedo de tu vida. Dile a la policía que te están asustando y que quieres ver a tu abogado porque no sabes de qué se trata. Necesitan pruebas y pruebas sólidas para acusar de un delito.

Intentarán correlacionar las publicaciones realizadas en los foros, los números de teléfono llamados, tal vez un paquete enviado al hogar, todas las formas de comunicación, transferencias bancarias, etc., hasta que encuentren la manera de vincularte con el delito. Te están acusando. Pero la evidencia más grande siempre será la disposición a admitir la culpa por una pena menor.

Cuando Sabu descubrió que se enfrentaba a 112 años en una prisión federal, rápidamente "largo" todo y comenzó a trabajar para las autoridades. Una vez más, habla con tu abogado, descubre las pruebas en tu contra y solo responde las preguntas que tu abogado te recomiende que respondas, y respóndalas de la manera en que tu abogado te aconseje que las responda.

Trata de ser lo más honesto posible con tu abogado. Tu abogado no puede y no compartirá ninguna admisión de culpa que tengas con los fiscales , esto se llama privilegio de abogado-cliente.

Combinando TOR con una VPN

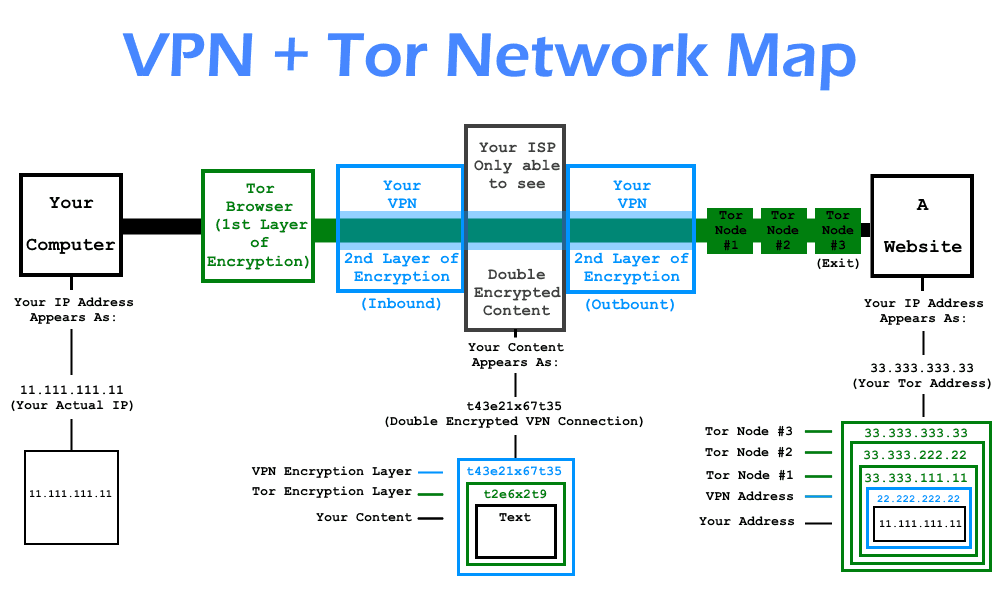

¿Debería usar una VPN con TOR? ¿Debo usar TOR para conectarme a una VPN, o usar una VPN para conectarme a TOR?

Permítanme decir, en primer lugar, que cuando se navega por Internet sin TOR, probablemente deberíamos estar utilizando una VPN, independientemente de si estamos utilizando TOR o no. Debemos asegurarnos de que la VPN también usa alguna forma de encriptación.

Todas las redes, pero especialmente las redes wifi públicas, son vulnerables al análisis del tráfico. Si combinamos esto con el hecho de que algunos proveedores de servicios de Internet controlan tu actividad hasta cierto nivel, podemos ver por qué podría ser una buena idea usar siempre un método cifrado para usar Internet. Por lo menos, para proteger la información personal cuando ingresemos tarjetas de crédito, nombres de usuario y contraseñas, así como otros datos personales online. De nuevo, especialmente si estamos usando una red wifi pública.

Elegir una VPN que use al menos un cifrado de 128 bits como TOR es una buena práctica, y detendrá a la mayoría de los espías. Pero si puedes obtener encriptación de 256 bits, mucho mejor. Antes de entrar en la cuestión de si deberíamos usar una VPN junto con TOR, quiero advertirte brevemente sobre cómo debería usar una VPN.

Si vas a utilizar una VPN para cualquier tipo de lucha de libertad, asegúrate de que tu VPN no mantenga los registros. Esto es realmente mucho más difícil de lo que piensas. Muchos proveedores de VPN alegarán no mantener registros de su actividad para poder ganarte como cliente, porque tienen que competir con los demás proveedores. Los clientes tenderán hacia los proveedores que no ofrecen retención de datos de identificación. Desafortunadamente, este reclamo de ellos no siempre es el caso real y mostraremos un ejemplo.

Existe un conocido proveedor de VPN llamado HideMyAss que anteriormente afirmaba no mantener registros de sus usuarios. Lamentablemente, cuando se vió con una orden judicial del gobierno en el Reino Unido, entregaron pruebas de un presunto Hacker de LulzSec que ayudó a su arresto, como podemos ver.

Una de las citas para llevar a casa de este artículo es la siguiente.

No nos sentimos intimidados por el gobierno de los EE. UU. Como afirman algunos, simplemente estamos cumpliendo con el sistema legal de nuestros países para evitar que nos cierren y enjuicien.

Un hombre muy inteligente que utiliza el manejo online The Grugq, dijo que cuando luchas por la libertad online, nadie va a ir a la cárcel por ti, algo 100% correcto. Cuando se trata de eso, ningún proveedor de VPN va a arriesgarse a ir a la cárcel para proteger a un suscriptor que paga 20€ al mes. No importa cuán duras parezcan, no importa cuánto pretendan cuidar de proteger a sus clientes, cuando se enfrenten con la opción de renunciar o ir a la cárcel, siempre elegirán la libertad.

Otra cosa a tener en cuenta, sin embargo, es el uso de una VPN para ocultar tu actividad de Internet del proveedor de servicios de Internet. Esto también puede ocultar el hecho de que se está utilizando TOR, lo que puede hacer sospechar cuando las autoridades comienzan a pedirles a los ISP que proporcionen datos sobre sus usuarios. Esto puede o no ser relevante, ya que muchas personas usan TOR y podremos argumentar que hay muchas razones legítimas para usar TOR. Pero es solo otro factor para despertar sospechas que pueden o no entrar en juego y deben ser consideradas.

Si eliges utilizar TOR sobre una VPN, los beneficios son que estarías otra vez, ocultando a tu ISP el hecho de que estás usando TOR. Además, tu VPN solo podrá ver que se está conectando a nodos TOR y que está enviando datos encriptados. La VPN no podrá ver qué datos está enviando a través de TOR a menos que lo descifren, recuerda , toda la información retransmitida a través de TOR está encriptada.

Las desventajas, por supuesto, como se mencionó, son que los proveedores VPN pueden o no registrar todo lo que haces en forma de metadatos o incluso contenido si tienen la capacidad de almacenamiento, y mantener esos registros a mano durante mucho tiempo. En este caso, no es mejor que conectarse a TOR a través de un ISP. Otra cosa que debe mencionarse a aquellos que usarán VPN cuando no usen TOR, pero también usarán VPN cuando usen TOR, es recordar cuándo y cuando no están conectados a su VPN. A veces las conexiones VPN pueden desconectar inesperadamente y es posible que ni siquiera te des cuenta de ello. Si la razón por la que estas utilizando una VPN es para ocultar la actividad TOR del ISP, si nuestra VPN cae, el ISP comenzará a ver tráfico TOR.

O tal vez te olvides de que estás conectado a tu VPN y termines indicando tu dirección en Google Maps para encontrar direcciones en algún lugar. Bueno, ¿adivina qué hace Google con todos los datos ingresados en su sistema? Lo conservan, y probablemente lo mantengan indefinidamente. Entonces, si un día la NSA nos identifica en la red TOR ocupando una gran cantidad de nodos y usando el análisis de tráfico para identificarlo en función del análisis estadístico, nos vinculará a nuestra dirección IP VPN.

En este punto, es probable que le pidan a la VPN que entregue datos sobre sus usuarios, pero si la VPN se niega a cumplir porque no están sujetos a la ley de un determinado pais, pueden consultar algunos de los sitios web de mayor monitorización, para ver si navegamos y usamos esa dirección IP para cualquier otra cosa online. Comprobarán los registros de Google, Yahoo, Facebook, Twitter, Netflix y otras compañías de recopilación de grandes volúmenes de datos para ver quién ha estado usando esa dirección IP para conectarse a sus servidores.

Si accidentalmente ingresamos la dirección en Google cuando nos conectamos a esa VPN, somos sospechosos. Así que siempre ten esto en cuenta. El hecho de estar detrás de una VPN no significa que no se pueda rastrear por un error humano. Los beneficios de TOR son que obtienes una identidad nueva cada vez que te conectas. Este puede o no ser el caso con nuestra VPN, así que por favor verica y asegúrate de cómo estas conectado.

Montando una TOR sobre una VPN

Bien, ahora hablemos sobre por qué es posible que deseemos conectarnos a una VPN sobre TOR.

El flujo de datos se vería así. Nosotros -> Tor -> VPN -> Internet

Los beneficios de hacerlo son los siguientes. Eres más anónimo con tu VPN en caso de mantener registros, o si haces algo con la VPN que no debes y un sitio web o servidor toma nuestra dirección IP VPN. En el caso de que esto suceda, incluso si la VPN logra mantener registros de todo lo que hacemos, solo pueden identificarnos como un usuario de TOR anónimo, siempre y cuando no hayamos comprado el servicio como un idiota con nuestra tarjeta de crédito o cuenta de Paypal. Si usamos Bitcoin y nos aseguramos de que el camino de Bitcoin no sea fácil de rastrear, deberíamos estar protegidos. Algunos sitios web bloquean que los usuarios de TOR se conecten a sus sitios web o servidores, al usar nuestra VPN para aparecer como nodo de salida, estamos ocultando nuestra actividad con TOR del sitio web visitado y, con suerte, omitiendo dichos filtros.

Otra ventaja, es que si nuestra conexión VPN cae, su caída será nuestra dirección IP TOR en lugar de nuestra dirección IP real. Y finalmente, si pasamos a través de un nodo de salida TOR comprometido, nuestra información permanecerá encriptada a través del protocolo de cifrado de la VPN hasta que llegue al nodo de salida de la VPN. Esto es bueno si está pasando por un nodo de salida comprometido, pero no olvide que la VPN podría estar registrando todo lo que está haciendo de todos modos.

¡No confíes en nadie que tenga acceso a tus datos no cifrados!

Algunas de las desventajas de hacer las cosas de esta manera, como se menciona anteriormente, es que nuestro ISP sabe que estamos utilizando TOR, cuándo y durante cuánto tiempo. Esto puede o no importarnos, pero es solo algo a considerar. En segundo lugar, no podremos visitar sitios web de servicios ocultos. ¿Recuerdas aquellos sitios .onion de los que hablamos al principio? Debemos estar conectado a la red TOR para visitar esos sitios web de servicios ocultos.

Pero estoy conectado a TOR ¿no? Sí, lo estamos, pero nuestro método final de comunicación con Internet no proviene de la red TOR, proviene de nuestra VPN. Y nuestra VPN probablemente no está configurada para TOR. Para que podamos conectarnos a un Hidden Sevices, debemos estar conectado directamente a TOR o usar una VPN para conectarnos a TOR. TOR debe ser nuestro nodo final de conectividad para visitar sitios web .onion.

La elección depende de ti, y cada persona en cada estado, provincia y país tendrá diferentes motivos para querer usar VPN -> TOR o TOR -> VPN, o simplemente TOR, o simplemente VPN. Cualquiera que sea la elección que hagamos, debemos tener en mente todas las cosas mencionadas. Ninguno de estos métodos nos salvará si ingresamos algo que nos identifique online. No inicies sesión en tu cuenta de Facebook con nuestra VPN. No revises el correo electrónico ni busques una dirección cercana en Google usando la VPN. De hecho, aléjate de Google por completo a menos que sea absolutamente necesario.

Hay otros dos motores de búsqueda ahora que no almacenan información sobre sus usuarios.

- DuckDuckGo.

Tienen una URL de clearnet y una URL de servicios ocultos para ambos tipos de usuarios.

- duckduckgo.com

- 3g2upl4pq6kufc4m.onion - Ten en cuenta que el espejo de Hidden Services no es HTTPS

- StartPage.

Este servidor tampoco almacena ninguna información sobre sus usuarios.

Antes de continuar, quiero volver a cómo elegir una buena VPN. Cuando busque un proveedor de VPN, lo más probable es que encuentre dos protocolos para elegir. Averigüe cuál utiliza su proveedor de VPN antes de registrarse con ellos. PPTP y OpenVPN. En este momento, recomendamos encarecidamente eviter PPTP, quedendonos con los proveedores de OpenVPN. Podemos ver una comparación rápida.

Como podemos ver, PPTP utiliza un cifrado más débil, de 128 bits frente a 160 bits a 256 bits para OpenVPN. Ofrece seguridad básica frente a un alto nivel de seguridad utilizando algo llamado certificados digitales. Esto es básicamente una forma de asegurarnos de que los datos que llegan se envíen desde nuestro proveedor VPN y no sean inyectados por terceros malintencionados porque los datos entrantes y salientes se firman utilizando certificados especialmente obtenidos, similares a mostrar nuestro ID para entrar en un área restringida .

El único inconveniente es que la configuración de OpenVPN puede ser un poco difícil para los usuarios menos técnicos, pero hay muchos tutoriales online para configurar proveedores de OpenVPN y nuestro proveedor de VPN probablemente también nos ayude a configurarlo. PPTP ha sido abandonado por aquellos que exigen el más alto nivel de seguridad, por lo que recomendaría evitarlo. Una tercera opción para los proveedores de VPN es L2TP / IPsec, pero muchos usuarios creen que también ha sido comprometida por la NSA debido a sus niveles más débiles de cifrado y también debemos evitarla. Debemos usar OpenVPN.

Por último, si deseamos saber cómo conectarnos a TOR a través de una VPN. Si estamos utilizando OpenVPN, es realmente simple. Asegúrate de estar conectado a la VPN, verifica tu dirección IP en cualquier sitio web como WhatIsMyIpAddress para asegurarnos que haya cambiado. Luego, abrimos TOR o TAILS y comenzamos a usar TOR y ya estaríamos conectados a TOR a través de una VPN.

Conectarse a una VPN por TOR es más complicado, ya que OpenVPN reconfigura las rutas de la red para que TOR no pueda ejecutarse en el mismo host. Tan pronto descubramos un tutorial, o si alguien puede compartir una forma fácil de conectar una VPN a TOR que la comparta. Actualmente solo los usuarios de Windows pueden usarlo.

Conexión TOR -> VPN para usuarios Windows

Después de una larga búsqueda, hemos encontrado una forma de conectar TOR -> VPN. No es perfecta, y algunos pueden no estar de acuerdo con hacer las cosas de esta manera, pero funciona y se muestra como una opción, pero solo funciona para los usuarios de Windows en este momento.

Si retrocedemos en el post, ya hablamos sobre la combinación de VPN y TOR, donde encontrarás las razones por las que querrías hacerlo y algunas de las razones por las que no querrías hacerlo. Pero no pude proporcionar una forma de conectarse a una VPN usando TOR para que la VPN no sepa quién eres. Cuando se trata de TOR -> VPN, si no puedes confiar en tu VPN, lo cual raramente deberías, mantener la identidad anónima desde nuestra VPN es una buena idea. Además, con cada vez más personas que usan TOR, con alrededor de 4000 nodos de salida TOR, muchas de las direcciones IP del nodo de salida se marcan como spammers en sitios web populares y se limita el uso de usuarios TOR con buenas intenciones para publicar en foros.

La forma en que se descubrio que se puede hacer TOR -> VPN es usando una máquina virtual, preferiblemente Virtual Box y ejecutando otra instancia de Windows, preferiblemente una que usa menos memoria que la versión actual. Deseamos ejecutar TOR Expert y Tortilla en su sistema operativo anfitrión. Configura su Virtual Box para enrutar todo tu tráfico de red a través de Tortilla (adaptador Bridge), que lo enruta a través de TOR. Actualmente, Tortilla solo es compatible con Windows, por lo que esta opción solo está disponible para los usuarios de Windows en este momento.

Ahora que tenemos nuestra máquina virtual de Windows ejecutándose en TOR, podemos instalar una VPN de nuestra elección, preferiblemente una que use OpenVPN en nuestro sistema operativo anfitrión de Windows y se conecte a ella. Verifica la dirección IP antes de la conexión y después, deberíamos ver una dirección IP diferente. Si todo ha ido bien, ahora tenemos una máquina virtual ejecutando TOR -> VPN. Si deseamos agregar otra capa, podemos descargar el paquete de navegador TOR en nuestra máquina virtual y ejecutar eso también, dándole TOR -> VPN -> TOR para otra capa de seguridad. Y, además tenemos la opción de usar este método para usar una VPN en el sistema operativo host, mediante Tor Expert con Tortilla, además de otra VPN en nuestro sistema operativo anfitrión y el navegador TOR, que nos proporciona VPN -> TOR -> VPN -> TOR.

No estoy abogando por ningún método, debes tomar esa decisión por tu cuenta, solo damos el conocimiento necesario para tomar una decisión informada y finalmente poder elegir el método con el que nos sentimos más cómodos. A veces, hacer TOR -> VPN es necesario motivados por los filtros de correo no deseado que mencionados anteriormente y otras veces teniendo TOR, ya que nuestro último nodo en Internet es necesario, como cuando se accede a la red .onion. Depende completamente de ti, sé que estamos tratando de evitar el uso de Windows debido a todos los exploits y otras razones de las que hablamos en las publicaciones anteriores, pero si no tienes otra forma de permanecer anónimo desde tu VPN, es un buen compromiso hasta que tengamos algo como Tortilla que sea compatible con las distribuciones de Linux.

Cookies de rastreo

Un artículo reciente explica cómo la NSA usa cosas como Google Ads y otras cookies de rastreo para identificar a los usuarios por encima de los términos de referencia cuando hacerlo de otra manera no es posible.

Para aquellos que no sepan de lo que estamos hablando, déjenme preguntarles esto. ¿Alguna vez has notado que ciertos anuncios parecen seguirte de un sitio web a otro? Tal vez, ¿algo que buscó en Google o Yahoo ahora aparece en anuncios en otras páginas? Esto fue diseñado originalmente para comercializar cosas en función de nuestras preferencias instalando cookies de rastreo en el navegador.

Afortunadamente, TOR borra todas nuestras cookies cada vez que reiniciamos el navegador sí lo hacemos con Tails, pero eso no significa que no seamos vulnerables dentro de la misma sesión de TOR. Lo que quiero decir con esto es: digamos que fuiste e hiciste un poco de "libertad" luchando en un foro en algún lugar y que luego, usando la misma sesión Tor, visitaste otro sitio web con Google Ads en él.

Google puede usar estas cookies de seguimiento para conocer nuestro comportamiento de navegación. Nuestros términos de búsqueda, nuestros sitios preferidos, etc. Algunas personas son lo suficientemente estúpidas como para usar la misma dirección IP de TOR e ir a comprobar su feed de noticias de Facebook o su correo electrónico. ¿Adivina quién se "acuesta" con las autoridades? Google, Yahoo, Facebook, MSN y todos nuestros proveedores de correo electrónico también. Recuerda, cuando empiecse a dejar patrones, comenzarán a buscar similitudes que empiecen con solo una sospecha.

Tal vez correlacionaron las publicaciones del foro de la lucha por la libertad con nosotros porque ingresamos a nuestro correo electrónico, y comienzan a notar que siempre escribes mal las mismas palabras, cometes los mismos errores de gramática, los mismos términos de la jerga. Tal vez visitaste un sitio web perteneciente a alguien "local" con anuncios de Google en él. No estamos del todo seguro de cómo pueden usar estas cookies de rastreo para identificarnos, pero el punto es que guardan todo. Y si haces algo estúpido como buscar un restaurante local en Google o qué películas se reproducen en tu área local con la misma dirección IP que hiciste algo que no deberías haber hecho antes, Google podrá juntar 2 y 2.

Una vez que están en tu camino, estás jodido. ¡Así que no les des nada para correlacionarte contigo! Pregúntate, ¿no puedo simplemente desactivar todas las cookies? Sí, podríamos hacerlo, pero se requieren cookies para cosas como las sesiones de inicio. Sin cookies, no podríamos mantener un estado de inicio de sesión en ciertos sitios web, ya que utilizan esa ID de cookie para identificar la sesión en el servidor. Una vez más, definitivamente podemos desactivar las cookies, pero no podremos mantener un inicio de sesión en cualquier lugar.

Aprendiendo de los errores de los otros. LIBERTAS, DPR, SABU, LULZSEC

Finalmente se comfirmó, Libertas (Gary Davis), uno de los 3 moderadores detenidos de Silk Road, ha sido liberado bajo fianza recientemente según un artículo.

El motivo por el que menciono esto, es que debemos recordar a todos los usuarios los errores cometidos por Ross y los otros tres moderadores, para poder aprender de ellos. Debemos evitar este tipo de errores, nunca NUNCA le proporcionemos a nadie información personal online. Según la historia, Ross exigió a los moderadores que le dieran copias de sus identificaciones para convertirse en moderadores de Silk Road, y probablemente guardara un registro de estos en el ordenador. Desafortunadamente, estos pasaron a manos del FBI y arrestaron como resultado a 3 moderadores. Y ahora, según el artículo, también persiguen a los vendedores principales.

Utiliza siempre el cifrado PGP en todas tus comunicaciones, lo que lamentablemente en este caso no hubiera importado porque Ross terminó cediendo sus llaves privadas a las autoridades. Pero sigue siendo otro obstáculo en su camino para protegerte de que te quiten tu libertad. Nunca proporciones información personal a nadie online sobre ti. Nunca pongas tu confianza en las manos de otra persona, porque al final del día, nadie irá a la cárcel por ti.

Este mismo escenario ocurrió con Sabu de LulzSec, que fue amenazado con 112 años de prisión, se volvió rápidamente contra sus amigos y trabajó con las autoridades para encerrarlos a todos para ayudar a reducir su sentencia. Sabu tiene 2 hijos y, obviamente, decidió que preferiría sobornar a sus amigos y tener la oportunidad de ser padre en lugar de pasar el resto de su vida encerrado en la cárcel. De nuevo, nadie irá a la cárcel por ti.

SABU se convirtió en hermano de Jeremy, informante del FBI

El día después de Navidad, sup_g tuvo otra conversación online sobre el truco de Stratfor, sobre unos 30,000 números de tarjetas de crédito que se habían robado de la compañía. Su interlocutor, CW-1 , participó con un poco de humor negro sobre lo que podría pasar en caso de que fuesen atrapados.

Pero el ataque ya había sucedido. CW-1 era "Sabu", un Hacker de Anon / LulzSec que en la vida real era un desempleado de 28 años que vivía en viviendas públicas en la ciudad de Nueva York. Su apartamento en el sexto piso había sido visitado por el FBI en junio de 2011, y Sabu había sido arrestado y "convertido". Durante meses, había sido un informante del FBI, observado las 24 horas por un agente, utilizando un portátil del gobierno que registraba todo lo que se hacia.

Es cuando se ve que Sabu está chateando con un usuario sup_g para tratar de hablar con él sobre los ataques que habian tenido lugar.

Sabu se dirigio a sup_g con un nuevo nombre, "anarchaos". Resultó que sup_g tenia por muchos nombres, incluyendo "anarchaos", " quemar ", "yohoho", "PRISIONERO DE GUERRA", "tylerknowsthis" y "amenaza creíble".

CW-1: si me asaltan anarchaos tu trabajo es causar havok en mi honor

CW-1: <3

CW-1: sup_g:

@sup_g: será así

Normalmente, el intento de vincular diversos nombres, hubiese levantado las sospechas del hacker. Como le confió a Sabu, alguien más había intentado vincularle con los nombres "yohoho" y " grabar ", pero el hacker, nunca respondió ... Pero este era Sabu, una especie de semidiós hacker en el mundo de Anonymous. Si no puedes confiar en él, ¿en quién puedes confiar? Sabu incluso había proporcionado un servidor para almacenar los datos robados de Statfor, por lo que no podría estar comprado.

Para identificar a sup_g, las autoridades primero recurrieron a los voluminosos registros de chat almacenados en el portatil de Sabu. Repasaron todos los comentarios que podrían ser plausiblemente vinculados a sup_g o uno de sus alias. El objetivo era ver si el Hacker se había descuidado en algún punto y había revelado cierta información personal.

El 29 de agosto de 2011 a las 8:37 a.m., " burn " dijo en un canal IRC que "algunos camaradas fueron arrestados en San Luis hace unas semanas ... para que funcionen las arenas bituminosas de midwestring". Los agentes del FBI en Chicago pudieron confirmar que un evento llamado Midwest Rising contó con la presencia del hermano gemelo del residente de Chicago, Jeremy Hammond. (Hammond tenía una historia de anarquismo y protestas violentas).

"Anarchaos" una vez indicó que había sido arrestado en 2004 por protestar en la Convención Nacional Republicana en la ciudad de Nueva York. Mucho más tarde, "yohoho" anotó que él no había estado en Nueva York "desde el RNC", uniendo los cabos a la misma persona. El FBI fue a la policía de la ciudad de Nueva York y obtuvo una lista de cada persona detenida en la convención de 2004, supieron que Jeremy Hammond había sido detenido, aunque no había sido arrestado. Las piezas comenzaban a encajar.

" Sup_g " y " quemar " indicaron más tarde que habían pasado tiempo en prisión, con " quemaduras " que indicaban que había estado en una penitenciaría federal. Una búsqueda de los antecedentes penales de Hammond reveló que había sido arrestado en marzo de 2005 por el FBI de Chicago y se había declarado culpable de piratería informática en un "sitio web políticamente conservador y de robar su base de datos informática, incluida información de tarjetas de crédito". Hammond fue sentenciado a dos años de prisión por dicha acción.

En otra conversación, " Anarchaos " le dijo a Sabu que una vez había pasado unas semanas en la cárcel de un condado por posesión de marihuana. También le pidió a Sabu que no le dijera a nadie, " porque podría comprometer su identidad ", e indicó que estaba en libertad condicional. Ambos coincidian con Hammond, que fue puesto en libertad condicional en noviembre de 2010 después de una violenta protesta contra los Juegos Olímpicos y la candidatura de Chicago. Cuando el FBI llevó a cabo un control de antecedentes penales en Hammond, reveló dos arrestos por posesión de marihuana.

El FBI fue tan minucioso que incluso dio seguimiento a un comentario de "POW" diciendo que "bucear en un basurero es bueno, soy una dios freegan". El FBI fue a las autoridades de Chicago, que habían puesto a Hammond bajo vigilancia cuando lo estaban investigando en 2005. Como parte de esa vigilancia anterior, "los agentes vieron a Hammond ir a los contenedores de basura para conseguir comida".

Esta es la razón por la cual todos necesitamos ser extra paranoicos con cada cosa que decimos de nosotros online. He visto a personas hablar sobre el país en el que viven, algunos incluso hablan sobre en qué estado viven. Si crees que el FBI nunca juntará las piezas, es posible que estés tristemente equivocado, como descubrió Jeremy Hammond.

Ver la red WiFi reveló las direcciones de control de acceso a medios (MAC) de cada dispositivo conectado a la red. La mayoría de las veces solo había una, una Computadora Apple, anteriormente había dicho a Sabu que usaba un Macbook.

El 1 de marzo, los agentes obtuvieron una orden judicial que les permitía usar un dispositivo de "registro/trampa y rastreo" que podía revelar solo "información de direccionamiento" y no de contenidos. En otras palabras, si funcionaba, los agentes podían ver qué direcciones IP visitaba Hammond, pero no verían nada más.

Pronto se vio la dirección MAC de su Macbook conectándose a direcciones IP que se sabe que son parte de la red anónima de Tor.

Y aunque esto definitivamente sonaba como su hombre, la Oficina hizo todo lo posible para verificar su objetivo. La técnica principal era observar cuando Hammond salía de su casa, luego llamar a Sabu en Nueva York y preguntar si alguno de los supuestos alias de Hammond acababa de salir del IRC o del sistema de mensajería instantánea Jabber.

Si esto no te abre los ojos a alguno de los errores que muchos de ustedes han estado haciendo online, entonces necesita reevaluar cómo se manejan online. No lo haga, bajo ninguna circunstancia, nunca admita nada online a nadie. Nunca, en ninguna circunstancia, se atribuya el mérito de cualquier lucha por la libertad o hacktivismo en el que haya participado online. ¡Y por el amor de Dios, NUNCA inicie sesión en un servidor, especialmente uno que guarde registros con tu dirección IP real!

Donde podrías dirigirte si no tienes otra opción

No soy un experto de cómo evadir la extradición, ni cómo evadir al gobierno federal, la NSA u otras superpotencias, pero tengo algunas recomendaciones que podrías considerar si decides que no tienes otra opción que no sea la ejecución. Los siguientes países actualmente no tienen un tratado de extradición para los Estados Unidos:

Afganistán, Argelia, Andorra, Angola, Armenia, Bahrein, Bangladesh, Bielorrusia, Bosnia y Herzegovina, Brunei, Burkina Faso, Birmania, Burundi, Camboya, Camerún, Cabo Verde, la República de África, Chad, China, Comoras, Congo (Kinshasa), Congo (Brazzaville), Djibouti, Guinea Ecuatorial, Eritrea, Etiopía, Gabón, Guinea, Guinea-Bissau, Indonesia, Costa de Marfil, Kazajstán, Kosovo, Kuwait, Laos, Líbano, Libia, Macedonia, Madagascar, Maldivas, Mali, Islas Marshall, Mauritania, Micronesia, Moldavia, Mongolia, Montenegro, Marruecos, Mozambique, Namibia, Nepal, Níger, Omán, Qatar, Rusia, Ruanda, Samoa, Santo Tomé y Príncipe, Arabia Saudita, Senegal, Serbia, Somalia, Sudán, Siria, Togo, Túnez, Uganda, Ucrania, Emiratos Árabes Unidos, Uzbekistán, Vanuatu, El Vaticano, Vietnam y Yemen.

Esto no significa que estos países no te extraditen, pero si vas a elegir un país al cual huir, sería favorable elegir alguno de esta lista. Un país notable en esta lista, que es famoso por la extradición de uno de los propietarios de Pirate Bay, Gottfrid Svartholm a Suecia, desde Camboya. Aunque no existe tratado entre los dos países, fue extraditado por el gobierno.

Todos sabemos que Edward Snowden huyó a Rusia desde Hong Kong después de salir de los Estados Unidos desde Hawai y ha permanecido allí desde entonces sin haber sido extraditado por el gobierno, se le concedió un asilo temporal. No está claro si Snowden podrá quedarse más tiempo que sus concesiones temporales de asilo, pero a partir de ahora es más que buscado por el gobierno de los Estados Unidos, y Rusia se niega a entregarlo.

Otra persona involucrada en Pirate Bay llamada Fredrik Neij huyó a Laos en Asia tras ser declarada culpable de "ayudar a poner a disposición contenido de copyright", fue sentenciada a un año de prisión y se le ordenó pagar daños de 30 millones SEK (aproximadamente 2,740,900 €). Esto es, por supuesto, entre Laos y Suecia, pero Laos no ha extraditado a Fredrik, por lo que Laos puede ser una buena opción válida.

A menudo escuchamos a personas de los Estados Unidos afirmar que si "la mierda se dispara", simplemente huirían a Canadá. Ni siquiera lo intentes, ni siquiera cruzarías la frontera. Canadá es como el hermano pequeño de los Estados Unidos. Cuando Estados Unidos dice salta, Canadá dice "¿Cómo de alto?". Manténte alejado de Canadá si nos estás leyendo desde los Estados Unidos. Incluso un activista de marihuana llamado Mark Emery, que era ciudadano canadiense, vivía en Canadá, pero vendió semillas de marihuana por Internet a personas en los EE.UU. Fue extraditado a los EE.UU. Para cumplir una condena de 5 años. Según los otros vendedores de semillas en el área, aquellos que solo vendían dentro de Canadá nunca habían sido arrestados, pero debido a que Emery lo vendió a los Estados Unidos, fue arrestado y extraditado. Y, por supuesto, sabemos que Irlanda y Australia extraditaron a dos de los moderadores de Silk Road a los Estados Unidos.

Aunque no figura en la lista anterior, a una mujer, buscada en Estados Unidos por secuestro parental, llamada Chere Lyn Tomayko, se le concedió asilo en Costa Rica.

Las autoridades de Costa Rica tomaron en cuenta las afirmaciones de Tomayko de que sus acciones estaban justificadas por la violencia doméstica que ella sufría.

Assata Shakur fue acusada de asesinato, intento de asesinato, robo a mano armada, robo bancario y secuestro por parte de Estados Unidos y huyó a Cuba. Cuba en realidad tiene un tratado de extradición con Estados Unidos, pero las relaciones entre los dos países no han sido buenas desde la guerra fría entre los Estados Unidos y la Unión Soviética y por lo tanto las solicitudes no fueron respetadas, incluso para personas con cargos tan graves. Cuba puede ser una opción, pero nuevamente esto es solo algo a considerar ya que no somos expertos de la ninguna manera.

Asegurar tu cuenta de la monitorización del FBI

Algunas personas en el foro Skill Roads nunca se mostraban como online , incluso cuando claramente lo estaban, y otras veces aparecían online. Nos dimos cuenta de que habia una manera de nunca mostrar tu estado como online.

¿por qué querrías hacer esto de todos modos? Por las razones de las que hemos hablado anteriormente, no deseamos dar a las fuerzas del orden público la capacidad de ver cuando iniciamos sesión o cerramos la misma. Es una mala práctica, podemos dejar un rastro, dejar un patrón, y si eres una persona de interés y pueden conocer la hora en la que "fichas" en el foro con el momento en que salgas de tu casa, o te vayas a dormir, das más razones para sospechar y más pruebas para usar en tu contra en los tribunales.

Considera deshabilitar la opción de tu estado.

Mentalidad de invencibilidas, tacticas de intimidación del gobierno

Algunas personas tienen una mentalidad de invencibilidad que nunca podrá vincularse con ellas ni derivarse de sus comunicaciones online.

¿adivinas que? No tienen que usar tus comunicaciones online para descubrir quién eres. Todo lo que tiene que pasar es que hagas algo estúpido y te conviertas en una persona de interés, supervisarán tus actividades online de la mejor manera posible. Recuerda que solo tienes que arruinarlo una vez.

Por ejemplo, tal vez se convierta en una persona de interés y el FBI obtenga una citación judicial en tu cuenta de Facebook en la que estúpidamente alardeaste ante un amigo acerca de su participación en ciertas actividades. Esto le sucedió a uno de los miembros de LulzSec que transfirió un archivo de datos que obtuvo a través de exploits de inyección SQL a un amigo suyo que usa su propio Facebook con su verdadero nombre. No hables nunca de ninguna de tus actividades online en ninguna plataforma de redes sociales.

Incluso si una empresa actualmente no mantiene registros, una orden judicial quizás pueda usarse para obligar a una empresa a comenzar a mantener registros. Hush Mail se vio obligado a entregar 12 CDs de correos electrónicos de tres cuentas de Hushmail, siguiendo una orden judicial obtenida a través de un tratado de asistencia mutua entre los EE.UU. y Canadá. De acuerdo con el siguiente artículo.

Cuando se trata de ser amenazado por una orden judicial del gobierno federal, el 99.99% de todas las compañías cumplirán para evitar el enjuiciamiento o ver su negocio cerrado.

Pero una compañía decidió hacer frente a este tipo de intimidación, llamada LavaBit , nado rio a riba como buen salmón, y no cedio los datos.

El servicio de correo electrónico utilizado por el informante Edward Snowden rechazó las solicitudes del FBI para "mostrar su propio sistema".

El fundador de Lavabit, Ladar Levison , rechazó reiteradamente las demandas de las autoridades de entregar las claves de cifrado de su sistema, frustrando a los investigadores federales que intentaban rastrear las comunicaciones de Snowden.

Levison está ahora sujeto a una orden del gobierno y ha apelado contra las órdenes de registro y las citaciones que exigen el acceso a su servicio. Cerró Lavabit en agosto de 2003 diciendo que no quería ser "cómplice en crímenes contra el pueblo estadounidense".

En julio, las autoridades obtuvieron una orden de búsqueda que exigía a Lavabit entregar las claves de cifrado y las claves SSL que protegían el sitio. Levison fue amenazado con desacato criminal, que podría haberlo llevado a la cárcel, si no cumplía. Tal medida habría dado al gobierno acceso a toda la información de los usuarios de Lavabit.

El tribunal ordenó que Levison fuese multado con $5,000 por día a partir del 6 de agosto hasta que entreguase las copias electrónicas de las llaves. Dos días más tarde, Levison entregó las llaves horas después de que cerrara la puerta de Lavabit.

¿Ves de lo que estoy hablando? El gobierno federal ordenó a este hombre que le entregara todas sus claves de cifrado y claves SSL, lo que comprometió la privacidad de 400,000 usuarios solo para que pudieran obtener más datos sobre un hombre, Edward Snowden. Y usaron tácticas intimidatorias e intentaron llevar a la bancarrota al dueño de Lavabit al multarlo con $5,000 por día hasta que le entregara las llaves. Desafortunadamente, Levison no tuvo más remedio que entregar las llaves o perder todo.

Cualquiera que trate de enfrentarse al gobierno, especialmente en los Estados Unidos, recibirá una justicia rápida, órdenes judiciales y multas escandalosas a menos que cumplan y, además, con órdenes de mordaza para que no puedan contar a nadie la obra del gobierno.

Cómo conectarse a TOR en la parte superior

Me di cuenta de esto mientras trataba de encontrar una forma efectiva de hacer una conexión TOR -> VPN. Puedes hacer una conexión TOR -> TOR con Tails usando el programa llamado Tortilla , agregando así otra capa para que tus adversarios sufran buscandote. Si esto vale la pena o no, depende completamente de ti, pero estamos compartiendo en caso de que sea algo que quieras hacer. Sin embargo, actualmente solo funciona para aquellos que usan Windows porque fue diseñado para ser utilizado por usuarios de Windows. Ten en cuenta también que esto ralentizará notablemente tu conexión ya que está pasando por TOR dos veces. En esta página está el ejecutable autónomo precompilado

La forma de hacerlo es muy simple en realidad. Primero debe descargar TOR Expert Bundle de la página de descargas de TOR Project e instalarlo en el ordenador o, mejor aún, en su unidad USB.

Luego abrimos tor.exe y simplemente déjamos funcionar hasta que diga Bootstrapped 100% Listo . A continuación, ejecutamos el archivo tortilla.exe y nos aseguramos de ejecutarlo con privilegios de administrador. Además, si está ejecutando Windows Vista o posterior, es probable que obtengamos un error de que este programa no tiene un certificado válido, porque en realidad está firmado con algo llamado certificate firmado por prueba. En este caso, debemos permitir que los controladores firmados con prueba se ejecuten en el ordenador.

Para hacer esto, simplemente vamos al Menú de Inicio y escribimos en el cuadro de búsqueda "cmd". Cuando aparezca el comando, hacemos clic con el botón derecho y haz clic en ejecutar como Administrador, se abrirá un símbolo del sistema. Luego escriba el siguiente comando:

- Bcdedit.exe -set TESTSIGNING ON

Esto permitirá a Windows instalar los controladores firmados por prueba. Reiniciamos el ordenador y veremos que en la esquina inferior derecha después de reiniciar el Modo de Prueba de Windows . Ahora podemos ejecutar Tortilla. Y nos permita que se conecte a TOR. Recuerde tener tor.exe de TOR Expert Bundle abierto primero.

Finalmente, abre Virtual Box o cualquier software de Máquina Virtual que estés utilizando y haz clic en Configuración en la máquina virtual de Tails. Haz clic en la pestaña Red y cambia el menú desplegable donde dice Adjunto a : al adaptador bridge y en el menú desplegable a continuación denominado Nombre: Selecciona el Adaptador de tortilla. Ahora nuestra Máquina Virtual, en este caso Tails, siempre se conectará a Internet a través de Tortilla , que se conectará a través de TOR. Y dado que Tails establece su propia conexión con TOR, ejecutará TOR por encima de TOR.

Cómo verificar que tus archivos descargados son auténticos

Como regla general, siempre debemos descargar los archivos de las páginas de inicio de sus respectivos desarrolladores. ( TOR, Tails, VirtualBox)

La razón por la cual esto es tan importante es porque hay personas que alojan versiones modificadas de forma malintencionada de estos programas y que alojarán sitios con apariencia legítima para intentar que descarguen su versión, que puede instalar cosas como puertas traseras en sus computadoras, keyloggers y todo tipos de sorpresas desagradables A veces, los desarrolladores ofrecerán mirrors para sus proyectos, que son simplemente enlaces alternativos para descargar en caso de que el servidor principal sea demasiado lento o inactivo. A veces, estos espejos pueden verse comprometidos sin el conocimiento de los desarrolladores.

Tal vez no tengamos TOR o Tails en el portátil y estémos viajando fuera del país y el hotel en el que nos hospedamos tiene la página principal de TOR bloqueada. Hay momentos en que puede que necesitemos encontrar un mirror alternativo para descargar ciertas cosas. Luego, por supuesto, está el infame ataque de man in the midle , donde un atacante puede inyectar código malicioso en tu tráfico de red y alterar el archivo que estás descargando. Los desarrolladores de TOR incluso han informado que los atacantes tienen la capacidad de engañar a tu navegador para que pienses que estás visitando la página de inicio de TOR, cuando en realidad no lo estás.

Entonces, ¿qué hacemos al respecto? Puedes verificar que el archivo que descargamos es el legítimo. La mejor herramienta para esto es GnuPG.

Podemos instalar este programa en la unidad USB o en el ordenador real, el sistema de operación de el ordenador real se conoce como su sistema operativo host. Descárgualo, ejecútalo, instálalo y te mostraremos cómo usar GnuPG.

Si permanece en la página de descarga de GnuPG verás algo debajo del cuadro verde grande que se llama firma OpenPGP . Descargua eso en la misma carpeta que el archivo GnuPG, este es el archivo con el que se firmó la descarga. Básicamente la firma de alguien diciendo, hice este archivo. Y también necesitamos una clave pública de PGP para verificar la firma. Entonces, para resumirlo hasta ahora, la firma se crea desde la clave privada de PGP, y se puede verificar con la clave pública de PGP. El archivo de firma se usa para verificar el programa en sí. Así que tomemos la clave pública de PGP para GnuPG también.

Si miramos en la misma página de descarga, debajo del título Instalación, veremos un enlace donde dice verificar la integridad del archivo.

En otras palabras, básicamente debemos promover que la clave pública de PGP que descargó está segura al firmar la clave pública de PGP con tu propia clave privada, pero en realidad no necesitamos hacer eso y por ello no lo veremos. Tails nos explica que si nos preocupa una clave pública PGP comprometida, simplemente descargua la clave de varias fuentes y compáralas, si todas coinciden, es muy probable que estémos utilizando una clave legítima de PGP. Ahora pasemos finalmente a TOR porque este será un poco menos directo, pero una vez que lo hagasmos, deberíamos ser capaces de averiguar cómo verificar una app. Navega a la página de descarga de TOR y encuentra el paquete que deseas.

Para mantener las cosas simples, elegimos Tor Browser Bundle, debajo de la casilla de descarga vemos un enlace (sig) el cual nos mostrará la firma PGP:

-----BEGIN PGP SIGNATURE-----

iQIcBAABCgAGBQJa8XKtAAoJENFIP6bDwHE2er0P/REMPOIZmQE8GvSKUxLr8cMn

05p5AmEnOa/uZFYdWbXcSZpJXPneiBonRSocnMAiZoO67KUIwpd1w/QxJ4oLzR7S

uXFDpvG4uGaVU2fnnokvYfzx+4mUZZBCjLBV5FpaVfhM96Qo3UFUTpEbgsGM4HIz

xaOl/aCThfHS+UwdluoUst1sF6Ae1mIoVIqjM5qI6KpaBcQsE7LOaMBX6A08TyVN

51BczWFnZAd/dk9HB+DiK/x62EqYsC3Gl9Mjo7SjmXIny+CVAfd/L4EJhl2MT/Li

mDHeU2f9eFWbYa7i+nh5TZDqQGhAGGHtUty9dQpKvuWBv127RA09CtLqB3BCT2Ey

kx98rqV4AA17fwhVhDWSGPwSzZRQv5qJL8SrK/TDkOdifkGc2OlFVQ8hbrXKjL3q

TY+2BVBYooJSmKYbiHcxlXjds0ujuVzCE6XThP+Op9pcWlhasRhD0C7taNNBH+Ml

q99lfIWHto/y0xttgWhyhm8a/utysp7KZLaEQJXV1rKarA9jB1VMNqN05Xzb1FRK

ALFxOjQtoX1CKYetSJeb0+gHreVeCmb6L0FYl0c7BdvooqitU7Z+kBamaOJo7C/k

jHyejn2Sen0B2Ow8n46zdVFkLyGHPr2z0wa4uwqDpAYkjaQYQVSlNrJK/Oy5fEiK

+0YnruIUTTpxx72Egp+w

=mFrS

-----END PGP SIGNATURE-----

A continuación, necesitamos la clave pública de PGP, ¿verdad? Bueno, resulta que con tantos desarrolladores trabajando en TOR, hay varias claves públicas de PGP, y ciertos paquetes fueron firmados con claves diferentes a otros paquetes. Por ello, necesitamos encontrar la clave pública de PGP que pertenece a nuestro paquete de navegador Tor.

Tenemos una lista de todas las claves de firma que utilizan en TOR, podemos usar estas ID de clave para obtener lo que queremos simplemente haciendo clic derecho en el archivo de firma y haga clic en Verificar. Recibirás una advertencia.

Mantén este número entero en mente para más adelante, se llama huella digital. Por ahora, si comparas los últimos 8 dígitos con la identificación de clave de Erinn Clark ( 0x63FEE659 ) que se encuentra en la página anterior, y dado que ella es la persona que firma los paquetes del navegador Tor, veremos que coinciden. Pero queremos ser un poco más minuciosos, nunca conformarnos con la mediocridad.

Ve a la barra de tareas en Windows(si estamos en Windos) y encuentra el programa llamado Kleopatra , parece un círculo rojo con un pequeño cuadrado blanco. Haz click derecho y ve a Abrir el Administrador de certificados . Vamos a importar las llaves completas usando este administrador. También ten en cuenta que, si vamos a la pestaña que dice Otros Ceriticados , encontraremos las claves de Tails e Intevation (GnuPG) que utilizamos anteriormente almacenadas para el futuro cuando necesite descargar una nueva versión de esos programas y verificarlos de nuevo.

Vamos a seguir las instrucciones de la página de firmas de verificación en el sitio web de TOR Project.

Para importar claves, primero debemos agregar un directorio online donde se almacenen. Entonces, primero agreguemos el directorio online donde se almacenan las claves públicas de PGP según el sitio web de TOR. Hacemos clic en Configuración y luego en Configurar Kleopatra . A continuación, hacemos clic en Nuevo y vamos a ingresar la siguiente URL que tomamos directamente desde la página anterior. pool.sks-keyservers.net , y dejemos todo lo demás como predeterminado, clic en Aceptar para finalizar.

Finalmente, hacemos clic en el botón que dice Certificados de búsqueda en el servidor y buscaremos la clave pública PGP de Errin Clark buscando su huella digital en la página web de TOR, verificando firmas , recuerde que ella es la promotora que firma el paquete del navegador Tor. La huella digital que estamos ingresando es 0x416F061063FEE659 , ¿te resulta familiar este número? Debería, es el número que obtuvimos la primera vez que intentamos verificar pero sin la clave pública de PGP real, si recibes la advertencias que aparecen al hacer una búsqueda, simplemente hacemos clic en Aceptar y aparecerá la clave de Errin Clark, selecciónela y haz clic en Importar. Ahora deberíamos tener su clave en la lista de certificados importados .

Ten en cuenta que hay una advertencia porque no se ha asignado un índice de confianza a esta persona. Esto significa que GnuPG verificó que la clave haya hecho esa firma, pero depende de ti decidir si esa clave realmente le pertenece al desarrollador. El mejor método es conocer al desarrollador en persona e intercambiar las claves de huellas digital.

¡parece que nuestro paquete TOR Browser es legítimo! Ahora que sabemos qué hacer cuando el archivo de clave pública de PGP no está alojado directamente en el sitio, no tenemos más excusas para no verificar nuestras descargas.

Verificar los mensajes firmados y firmar los mensajes propios

Como acabamos de terminar una sección sobre verificación de descargas con firmas y claves públicas, es bueno ver de forma rápida cómo verificar los mensajes utilizando las mismas dos cosas, firmas y claves públicas.

¿Por qué deberímos preocuparnos por esto? ¿Cuál es el significado de firmar un mensaje? La razón es que, en caso de que alguien comprometa la cuenta del autor, debido por ejemplo a que tiene una contraseña débil o posiblemente un exploit en la codificación de un foro, entonces la persona no podría firmar los mensajes sin acceder a la clave privada del autor. Así que veamos cómo podemos verificar este mensaje. Antes de nada, debemos visitar la página de alguien que firme sus mensajes para coger la clave pública.

Entonces, a menos que se comprometiera la clave privada del autor, sabemos que él mismo fue quien escribió ese mensaje. Vemos por qué algunas personas deciden firmar sus mensajes. Es una manera de verificar que su cuenta no se haya visto comprometida al verificar que la persona que controla la cuenta es la misma persona que tiene el control de la clave privada de PGP.

¿Quieres aprender a firmar un mensaje? Es muy fácil. Abre gedit Text Editor y escribe un mensaje. A continuación, seleccione el mensaje y cópielo en el portapapeles (haga clic con el botón derecho - Copiar) y luego haga clic en el icono del portapapeles en la parte superior y seleccione Firmar / Encriptar portapapeles con claves públicas . No elijas una clave de tu lista de claves públicas de PGP a menos que desee encriptar el mensaje. Si desea cifrar el mensaje para enviarlo a la bandeja de entrada de alguien o para que solo una persona pueda verlo, seleccione su nombre y lo encriptas con tu clave pública de PGP. En nuestro caso, solo queremos firmar el mensaje sin encriptarlo, pero podríamos hacer ambas cosas al mismo tiempo si así lo deseamos.

Si miras hacia abajo cerca de la parte inferior, verás dónde dice Firmar mensaje como: haz clic en esto y selecciona tu clave personal. Te pedirá tu frase de contraseña porque recuerde que está firmando esto con su clave privada. Una vez que lo ingrese correctamente, el mensaje firmado de PGP se copiará en tu portapapeles y podrás pegarlo en cualquier lugar.