La historia del malware es una carrera armamentista entre los ciberdelincuentes que buscan nuevas formas de evadir la detección y las organizaciones de seguridad que intentan protegerse. Uno de los ejemplos más notables de esta evolución en los últimos años es la transformación de Bandook, un antiguo troyano de acceso remoto (RAT, por sus siglas en inglés), en una amenaza más sofisticada y evasiva conocida como PocoRAT.

Bandook: un viejo conocido en el mundo del ciberespionaje

Bandook es un malware que tiene sus raíces en 2005, aunque no fue hasta 2016 que se comenzaron a documentar su uso y campañas específicas, cuando salió a la luz en operaciones de espionaje dirigidas a periodistas y disidentes en Europa. Desde ese momento, Bandook se vinculó a campañas de vigilancia, y su versatilidad lo convirtió en una herramienta recurrente en manos de grupos que operan bajo el modelo de malware-as-a-service.

Uno de los aspectos más relevantes de Bandook es su enfoque hacia la exfiltración de información en organizaciones. Sus campañas, como la identificada en 2021 en Venezuela, se centraron en sectores corporativos, desde manufactura y salud hasta retail y construcción, lo que sugiere un interés en espionaje corporativo más que en actividades puramente políticas. Lo interesante de esta campaña es que, a pesar de haber estado activa desde al menos 2015, permaneció sin ser documentada hasta su descubrimiento años después, cuando se le asignó el nombre de Bandook.

El funcionamiento técnico de Bandook

Bandook funciona mediante un dropper que se encarga de desplegar la carga maliciosa y garantizar la persistencia en los sistemas infectados.

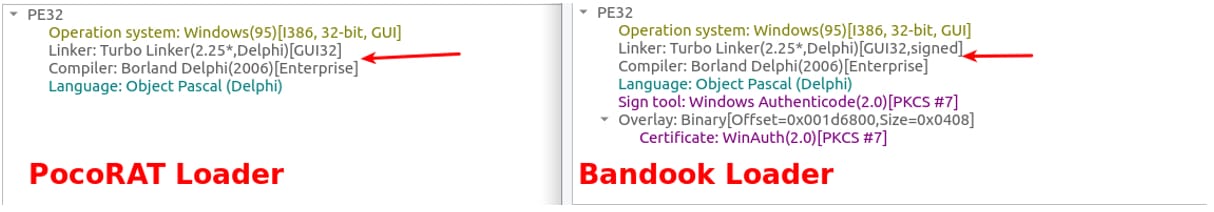

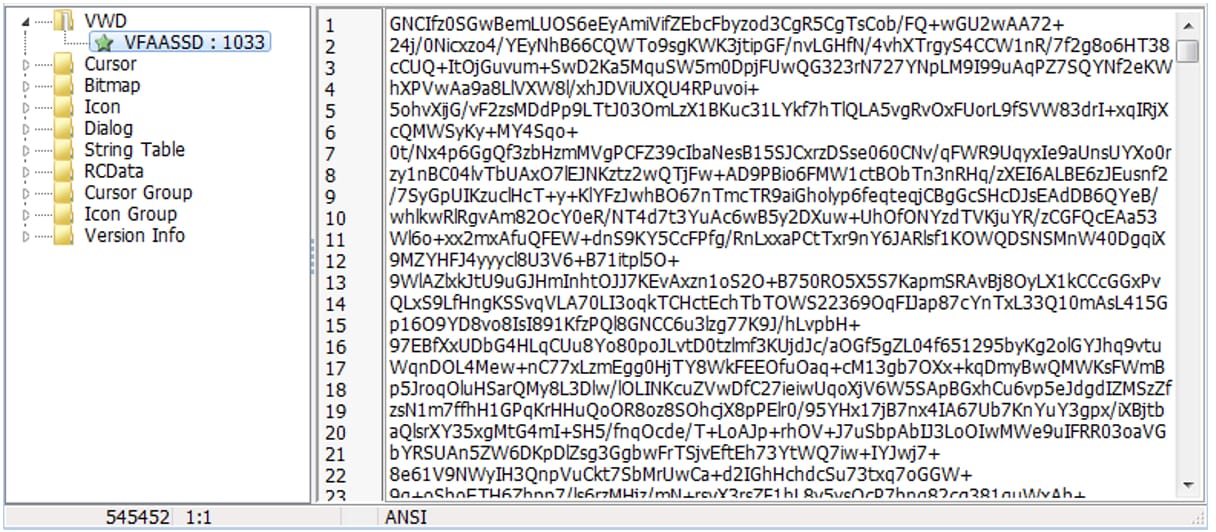

Originalmente codificado en Delphi, el dropper almacena el payload cifrado en la sección de recursos del archivo, utilizando algoritmos como CAST-256, y más recientemente GOST, para proteger el código.

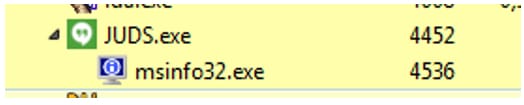

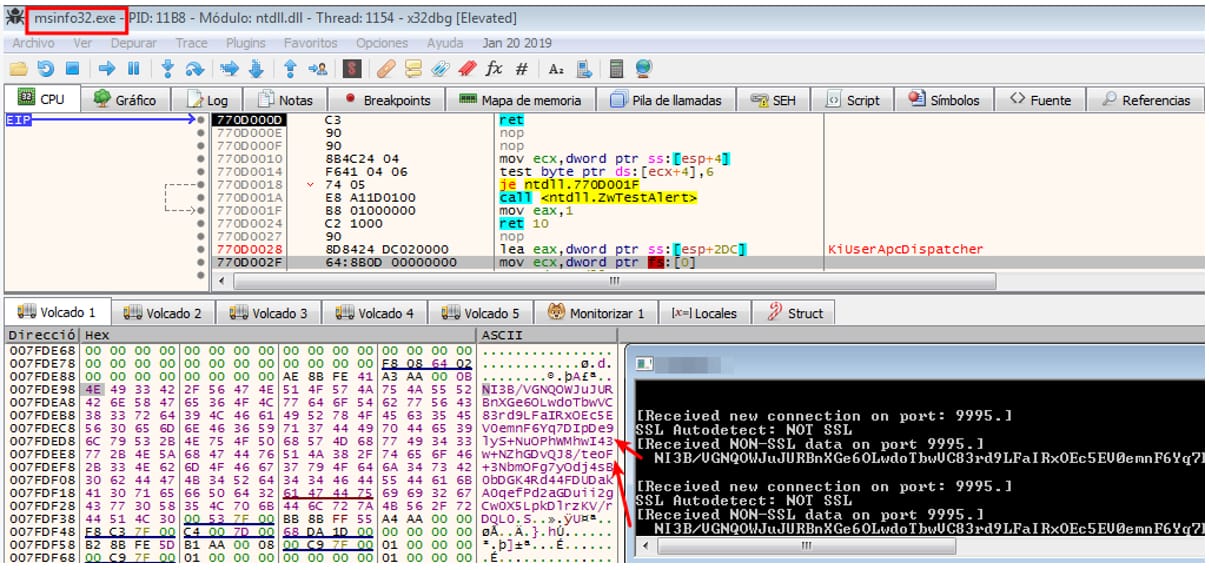

Esta carga, empaquetada con la utilidad UPX 3.01, se inyecta en procesos legítimos, como iexplore.exe, msinfo32.exe u otros, utilizando una técnica llamada Process Hollowing, en la que el malware reemplaza el código de un proceso benigno por el suyo, lo que le permite ejecutar su carga maliciosa sin levantar sospechas.

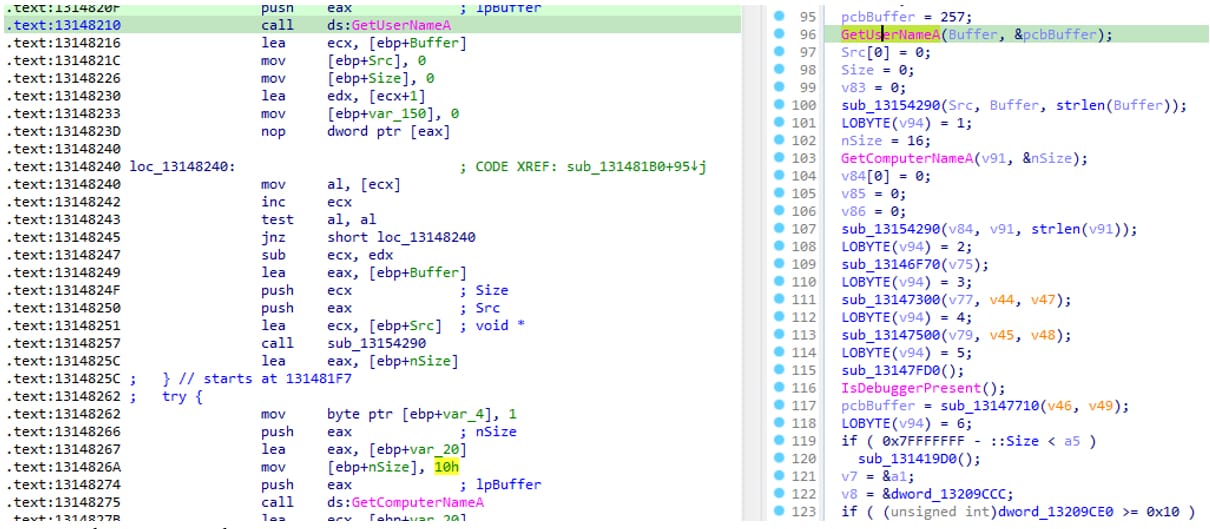

Una vez desplegado, Bandook establece comunicación con un servidor de comando y control (C2) utilizando encriptación AES en modo CFB, lo que asegura que la información exfiltrada (como nombres de usuario, versión del sistema operativo, y más) llegue de manera segura al atacante.

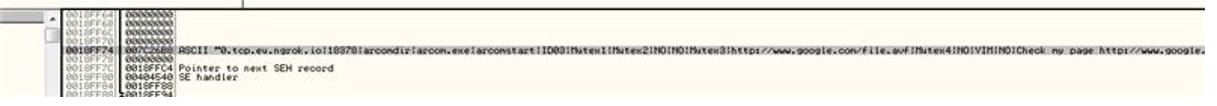

Podemos observar la configuración que será utilizada en otra muestra para la obtención del C2 y posterior comunicación.

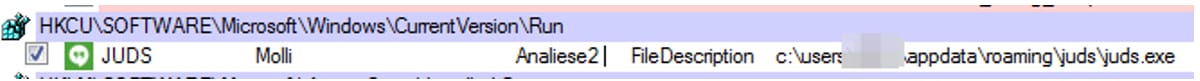

Bandook también asegura la persistencia al crear copias de sí mismo y agregar entradas en el registro de Windows que garantizan su ejecución en cada reinicio del sistema.

Bandook, aunque eficiente y peligroso, tenía sus limitaciones en cuanto a evasión y detección. Era un malware que, aunque difícil de detectar, era posible rastrear y contrarrestar con las herramientas adecuadas. Sin embargo, el panorama cambió con la aparición de PocoRAT, una evolución de Bandook que adopta técnicas más avanzadas para evitar la detección y ampliar su rango de acción.

PocoRAT: la nueva cara del espionaje y cibercrimen financiero

A medida que los grupos cibercriminales continúan adaptándose a las contramedidas de seguridad, PocoRAT surge como una versión más avanzada y sofisticada de Bandook, vinculada al grupo de cibermercenarios Dark Caracal, famoso por sus campañas de espionaje. PocoRAT representa un avance en las técnicas de infección, evasión y persistencia, y ha sido utilizado principalmente para campañas de phishing y espionaje financiero dirigidas a organizaciones de habla hispana en América Latina.

Técnicas de evasión y nuevos métodos de entrega

Uno de los mayores cambios en PocoRAT es su capacidad para evadir las defensas mediante varias capas de ofuscación. Entre las nuevas técnicas que implementa están:

- Resolución dinámica de APIs: PocoRAT oculta las llamadas a funciones maliciosas, haciendo más difícil para los investigadores rastrear su comportamiento.

- Encriptación Twofish con claves únicas por compilación: Los atacantes aseguran que los análisis estáticos sean extremadamente complejos al utilizar un algoritmo de encriptación más avanzado que AES, dificultando la ingeniería inversa del malware.

- Secuestro de manejadores de excepciones: PocoRAT redirige la ejecución del código para evitar que los depuradores y las herramientas de análisis detecten su presencia.

Otra característica clave de PocoRAT es su sofisticado método de entrega a través de señuelos en PDFs maliciosos y el uso de sistemas en la nube, lo que no solo aumenta su capacidad de infección, sino que también ayuda a esconder su actividad detrás de servicios legítimos.

Funcionalidad mejorada y persistencia

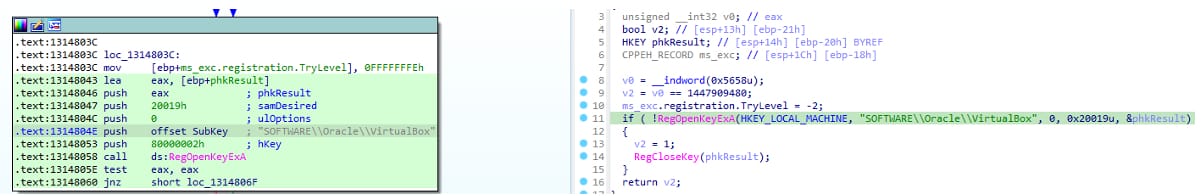

Una vez desplegado, PocoRAT sigue una lógica similar a la de Bandook, también empaquetada con la utilidad UPX 3.01, pero con importantes mejoras. Realiza un perfilado del entorno del sistema infectado, verificando si está ejecutándose en un entorno virtualizado (como VirtualBox o Vmware 0×5658) para evitar ser detectado en laboratorios de análisis.

Además, PocoRAT se dedica a la recolección de una mayor variedad de datos, como nombres de usuario, versiones del sistema operativo y métricas de memoria, que luego envía a su servidor de comando y control.

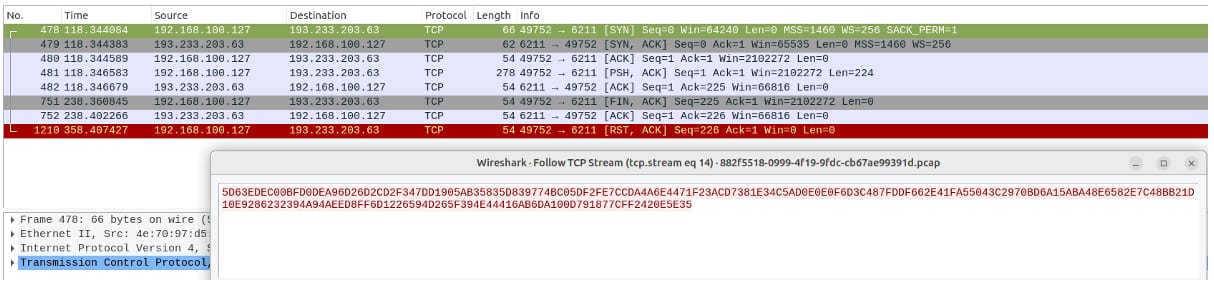

Al igual que Bandook, PocoRAT utiliza cifrado para las comunicaciones con sus servidores, pero ahora implementa mensajes de tipo heartbeat, lo que le permite mantenerse activo y evadir posibles bloqueos o interrupciones en la comunicación. PocoRAT también es más resiliente, ya que cambia de puertos de comunicación frecuentemente (utilizando puertos como 5604, 6211, 6212, 6213, 6215, 6216, 6542, 6543, 6545, 7451, 7455, 7456, 7831, 7832, 7833, 7834, 7835, 7836 o 7458), lo que dificulta la detección y el bloqueo de sus conexiones.

Capacidades avanzadas de ejecución de comandos

Además de su sofisticación en la evasión y persistencia, PocoRAT también ha mejorado en cuanto a la ejecución de comandos en los sistemas comprometidos. Algunas de sus nuevas capacidades incluyen:

- Captura de pantalla: PocoRAT puede tomar capturas del escritorio de la víctima, lo que permite a los atacantes obtener información visual directamente.

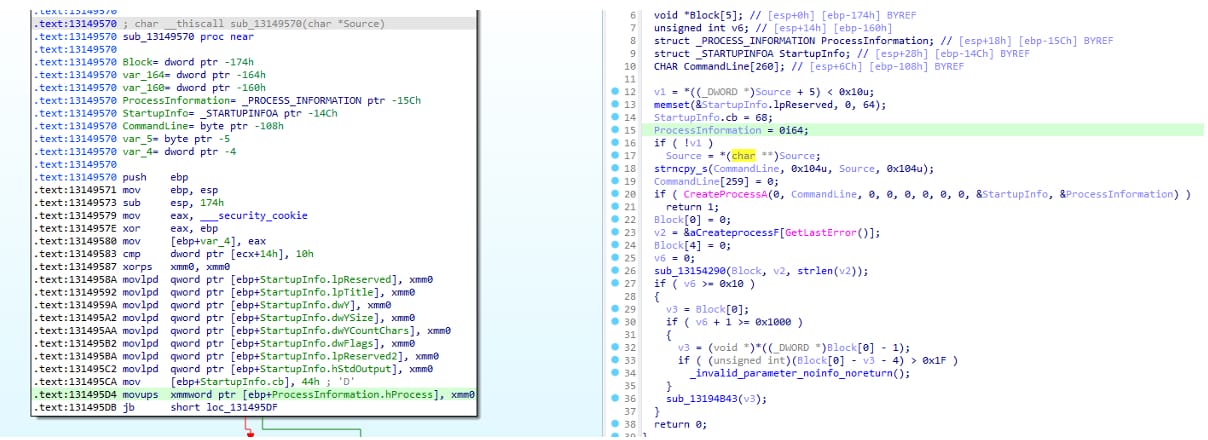

- Ejecución fileless: Este tipo de ataque, conocido como fileless malware, permite a PocoRAT ejecutar comandos en la máquina sin dejar rastros en el sistema de archivos, lo que complica aún más su detección.

- Acceso directo al símbolo del sistema: PocoRAT puede ejecutar comandos directamente en la línea de comandos, otorgando un control más granular sobre la máquina comprometida.

De Bandook a PocoRAT: ¿Qué Cambió?

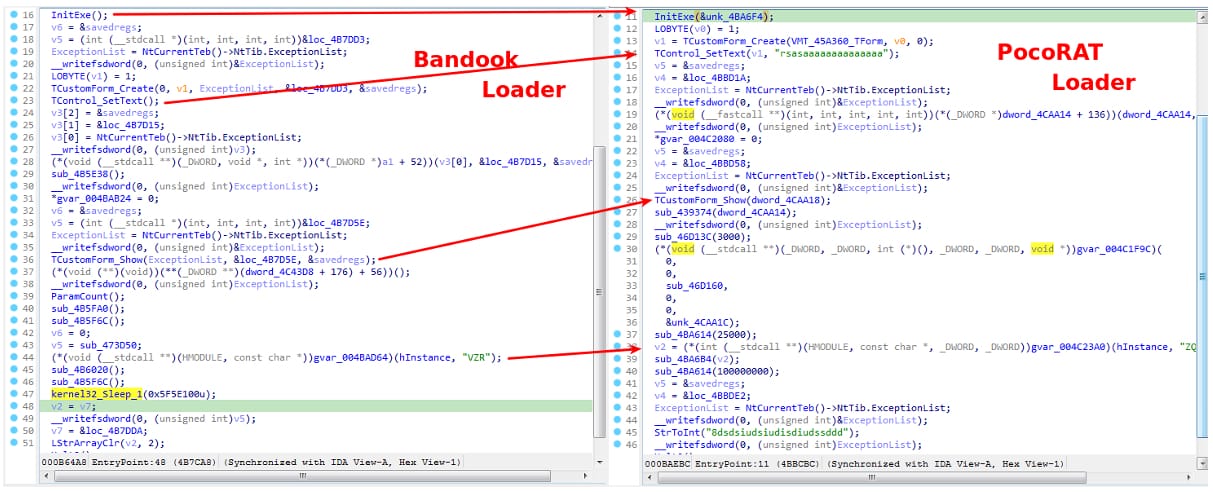

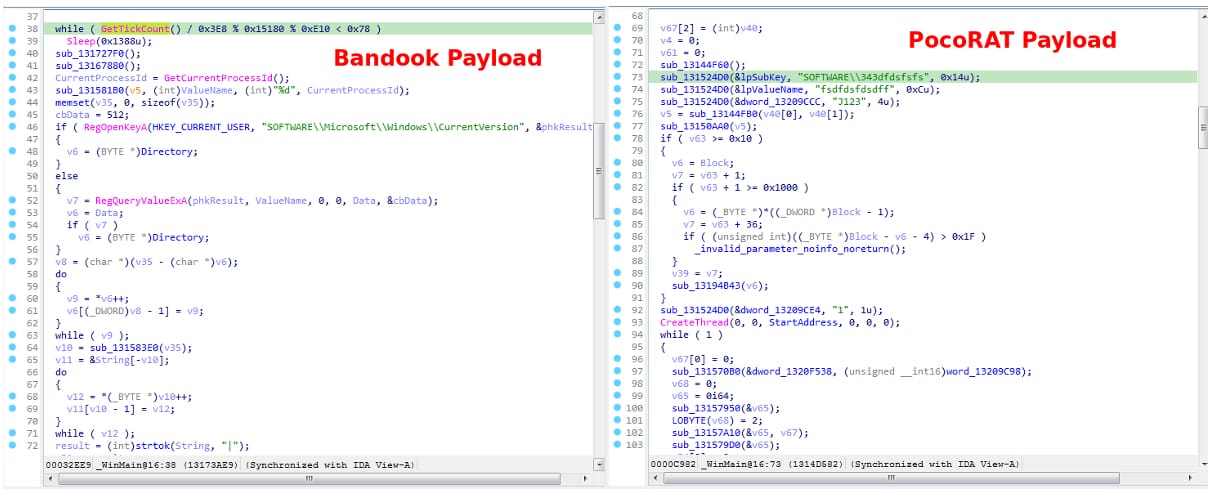

La evolución de Bandook a PocoRAT no solo representa un cambio en las técnicas empleadas, sino también en el enfoque de las campañas. Bandook fue originalmente utilizado en actividades de ciberespionaje, centrándose en objetivos como periodistas y disidentes políticos. Inicialmente programado en Delphi (tanto el loader como el payload) pasó a C++ (el payload) al igual que PocoRAT (continuó con su programación en la payload en C++, manteniendo Delphi para el loader), en cambio, amplía su alcance hacia campañas de phishing y espionaje financiero, adaptándose a un nuevo conjunto de víctimas, como organizaciones corporativas en América Latina, y utilizando señuelos más sofisticados.

Otro cambio importante es la sofisticación técnica. PocoRAT emplea técnicas mucho más avanzadas de evasión y persistencia, como la resolución dinámica de APIs, el cifrado Twofish y el secuestro de manejadores de excepciones, lo que lo convierte en una amenaza más difícil de detectar y neutralizar que Bandook.

Las similitudes entre Bandook y PocoRAT no se limitan únicamente a la campaña general y los objetivos que comparten, sino que también se extienden a aspectos técnicos fundamentales, tanto en el loader como en el payload final.

Ambos malwares muestran un comportamiento sorprendentemente similar en estos componentes clave, lo que indica una clara evolución de Bandook hacia PocoRAT, más que el desarrollo de una herramienta completamente nueva.

Los mecanismos de carga y la estructura del payload final guardan muchas similitudes, desde las técnicas de inyección de procesos hasta los métodos de comunicación con los servidores de control (C2). Esta continuidad en el diseño refuerza la hipótesis de que PocoRAT es una evolución directa del código base de Bandook, adaptado con nuevas funcionalidades y estrategias de evasión para mantenerse relevante frente a las actuales medidas de defensa.

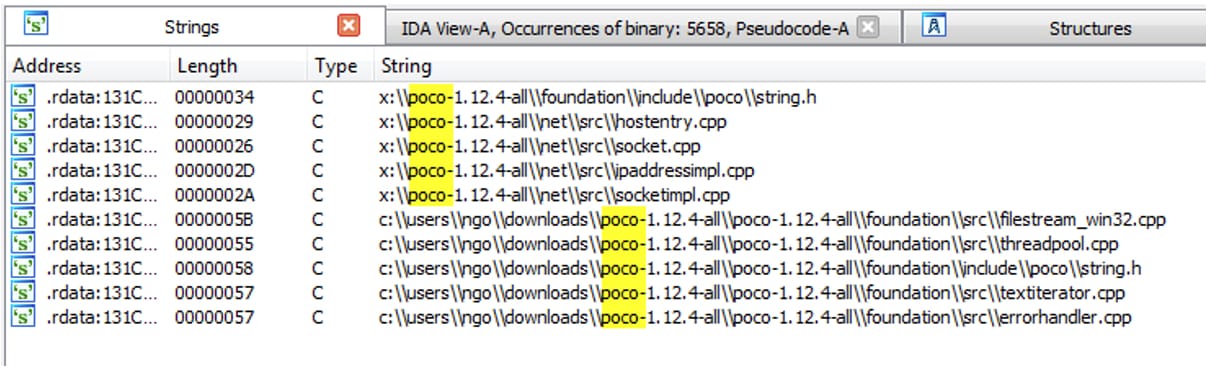

Uno de los aspectos más interesantes de la evolución de Bandook hacia PocoRAT es la incorporación de tecnologías avanzadas en su desarrollo. En particular, se ha detectado que PocoRAT utiliza The POCO C++ Libraries como parte de su arquitectura subyacente.

Estas bibliotecas, conocidas por ser potentes y multiplataforma, están diseñadas para desarrollar aplicaciones basadas en redes e internet que pueden ejecutarse en una amplia gama de sistemas, desde servidores y equipos de escritorio hasta dispositivos móviles, sistemas IoT y sistemas embebidos. La elección de POCO C++ por los desarrolladores de PocoRAT muestra no solo su habilidad técnica, sino también su intención de crear un malware versátil y robusto, capaz de operar en diferentes entornos. Esta decisión tecnológica permite a PocoRAT aprovechar funcionalidades optimizadas para la comunicación en red, facilitando tanto el control remoto como la exfiltración de datos de manera eficiente y silenciosa.

La evolución de Bandook a PocoRAT es un claro ejemplo de cómo las ciberamenazas evolucionan con el tiempo, adoptando nuevas técnicas para evitar la detección y ampliando su espectro de acción. PocoRAT, con sus avanzadas técnicas de evasión y su enfoque en el espionaje financiero, representa una amenaza creciente para las organizaciones de habla hispana en América Latina. Esta evolución nos recuerda que, en el mundo del malware, la innovación es constante, y las organizaciones deben mantenerse alerta y adaptar sus defensas para enfrentar estas nuevas amenazas.

Espero que os haya gustado y nos vemos en el siguiente POST!!