La ciberinteligencia de amenazas es una de las áreas de seguridad de la información más comentadas en la actualidad. Investigaciones recientes revelaron que el 46 por ciento de los profesionales de seguridad esperan que la inteligencia contra amenazas sea una parte muy importante de su estrategia en 2018. Al mismo tiempo, proveedores, proveedores de servicios, consultores e integradores están buscando desesperadamente formas de utilizar "Threat Intelligence", ofreciendo a las empresas ayuda en la aplicación de inteligencia sobre amenazas actuales y emergentes de ciberseguridad para proteger datos y sistemas valiosos.

Pero cuando llega el momento de elegir entre estos servicios y productos, es difícil saber por dónde empezar. Establecer la estrategia de inteligencia en ciberseguridad y como esta nos resultará beneficiosa para nuestra organización será fundamental para obtener el mayor retorno de la inversión (ROI) en este campo emergente.

A lo largo de este post, veremos conceptos como:

- Comprender la importante distinción entre datos de amenaza e ciberinteligencia de amenzas

- Obtener información sobre el valor de diferentes fuentes de ciberinteligencia y cómo trabajar con las mismas

- Aprenderemos sobre la importancia del contexto para la ciberinteligencia de amenazas

- Obtenner mejores prácticas y casos para implementar la ciberinteligencia de amenazas como parte de la estrategia de seguridad de la información en nuestra empresa

En las etapas iniciales de creación de una capacidad de ciberinteligencia de amenazas, es vital desarrollar una comprensión de los servicios, proveedores, herramientas y plataformas que están disponibles actualmente o que usamos o usan nuestros clientes en el día a día. Desafortunadamente, como el interés en esta área de seguridad ha aumentado, el término "ciberinteligencia de amenaza" ha sido adoptado y aplicado en muchos lugares donde quizás no se aplique de una forma correcta. En particular, los términos "datos", "información" e "inteligencia" a menudo se usan indistintamente, lo que puede hacer que las distinciones entre los distintos productos competidores sean caoticas para productos totalmente distintos, pero que se llaman de igual forma o predican que hacen lo mimo. Muchos servicios brindan datos de amenazas en bruto, pero lo etiquetan como ciberinteligencia de amenazas, y esto, de ciberinteligencia tiene poco.

Entonces, ¿cuál es exactamente la diferencia? ¿Y cómo pueden procesarse los datos de amenazas en información y (en última instancia) inteligencia?

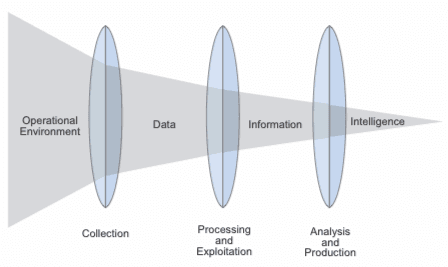

Simplemente, los factores clave a considerar son el volumen y la usabilidad de los datos.

Normalmente, los datos están disponibles en grandes volúmenes, y si bien tiene el potencial de convertirse en información, primero requiere una extracción selectiva, organización, y algunas veces análisis y formateo para su presentación. Por ejemplo, un terminal de punto de venta (TPV) en una tienda minorista con un amplio transito de clientes, recopila grandes cantidades de datos sin formato cada día, pero esos datos no se convierten en información hasta que no se procesa. Los detalles de las solicitudes de conexión individuales son un excelente ejemplo de datos porque son simples declaraciones de hecho que no están abiertas a discusión y que las máquinas pueden procesar fácilmente.

La información se produce cuando se combinan una serie de puntos de datos para responder una pregunta simple. En nuestro ejemplo de compras, los datos recopilados por nuestra terminal TPV pueden indicar qué artículos compra cada cliente, cuándo los compra y a qué precio. Si estos puntos de datos se trazan en un gráfico para determinar los hábitos de compra y el gasto regional, la información resultante es mucho más valiosa que la suma de sus partes. Tenga en cuenta que, aunque este es un resultado mucho más útil que los datos sin procesar, aún no informa directamente una acción específica.

La inteligencia lleva este proceso un paso más allá al machear datos e información para contar una historia (un pronóstico, por ejemplo) que puede usarse para informar la toma de decisiones. Fundamentalmente, la inteligencia nunca responde una pregunta simple, sino que pinta una imagen que puede usarse para ayudar a las personas a responder preguntas mucho más complicadas. Para revisar nuestra analogía de la venta minorista, la información sobre tendencias de compra podría usarse en combinación con la investigación de psicología conductual para ayudar a que los compradores encuentren los artículos que desean. Esta inteligencia no responde directamente a la pregunta de cómo hacer que la gente compre más, pero ayuda en un proceso de toma de decisiones empresariales.

Como era de esperar, a medida que avanzamos en el camino de los datos a la información y a la inteligencia, la cantidad de productos disminuye drásticamente, mientras que el valor de esos productos aumenta exponencialmente. Podemos ver esto del paper publicado por el Departamento de Defensa de EE. UU. "Joint Publication 2-0: Joint Intelligence".

Debordamiento de datos de ciberinteligencia

En muchos casos, acceder a los datos de los feeds de amenazas se considera como el interruptor "encendido" para una capacidad de inteligencia de amenazas. Debido a que estas herramientas a menudo son de código abierto y se ocupan de indicadores técnicos, con frecuencia se promocionan como un buen punto de partida para desarrollar una estrategia.

¿Pero qué haces con tal volumen de datos? Ingerirlo en una solución SIEM (Sistema de información de seguridad y gestión de eventos) parece ser la respuesta más obvia, pero el riesgo que corremos con este enfoque, es que terminemos con cantidades cada vez mayores de datos que no se pueden procesar y terminen en "inteligencia". Cuando esto sucede, el resultado casi siempre es conocido como "fatiga de alertas".

Evitando el bombo

La ciberinteligencia de amenazas es un área relativamente nueva de seguridad de la información, y quienes tienen los servicios y la tecnología necesaria, deben ser los interesados en asegurarse de que las organizaciones comprenden los beneficios que verán con este tipo de capacidades. Pero al igual que con cualquier tecnología emergente, la exageración de vez en cuando supera la realidad, debemos realizar una buena gestión de espectativas.

En la encuesta mencionada anteriormente, el 43 por ciento de los encuestados espera que la ciberinteligencia de amenazas ofrezca "una alerta temprana de nuevas amenazas y tácticas". Si bien una capacidad de inteligencia de amenazas madura y efectiva debería apuntar a entregarla finalmente, hay muchos otros beneficios de la ciberinteligencia de amenazas que se pueden lograr de manera más realista en un corto plazo de tiempo. Las empresas deben ser pragmáticas a la hora de definir cómo se puede aplicar la ciberinteligencia de amenazas como parte de toda su estrategia de seguridad de la información y considerar qué fases se alinearán con sus riesgos más acuciantes, así como con los recursos disponibles y la tecnología existente de ciberseguridad.

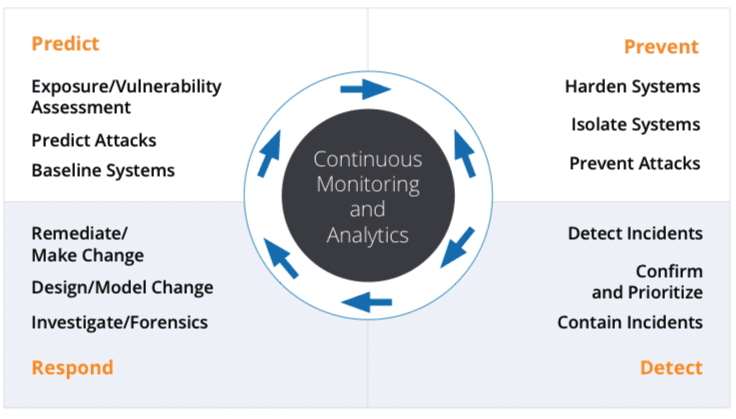

Como vemos en Gartner, en "La arquitectura de seguridad adaptable: 12 capacidades críticas de seguridad" esto es un estado contínuo y cíclico:

Podemos ver este espíritu en la Arquitectura de Seguridad Adaptativa propuesta por Gartner. El diagrama anterior detalla las funciones operativas de seguridad de la información, y sus roles en la reducción del riesgo de ataques entrantes. Pero, por supuesto, estos son solo efectivos cuando se aumentan con los resultados de la monitorización y el análisis continuos. Históricamente, se puede considerar esta monitorización y análisis a partir de datos de registro internos, pero la inteligencia de amenazas moderna tiene un papel importante que desempeñar al traer contexto a todo el ciclo de vida de la seguridad de la información mostrados.

Fuentes de información sobre amenazas

Como hay una cantidad de datos exponencialmente mayor que nunca, también hay muchas más oportunidades para obtener inteligencia de ella. Pero, con tantas fuentes y tantos datos, esto es difícil de hacer manualmente. No solo se tiene que recopilar estos datos de las fuentes correctas, lo que puede requerir una gran cantidad de esfuerzo para identificarlas, también se debe contar con los recursos y la experiencia necesaria para analizarlos.

Muchas veces, el término "ciberinteligencia de amenazas" se usa para describir las fuentes de todos estos datos, pero en realidad son simplemente orígenes de datos que deben procesarse antes de que puedan considerarse inteligencia.

Para ilustrar este punto, considere una gran pila de fotos de reconocimiento como las de la policia de las peliculas. Una vez que han sido revisados por un experto, analizados y utilizados para contar una historia, pueden considerarse inteligencia. ¿Pero hasta entonces? Es solo una gran pila de fotos de reconocimiento. Esta lista, que no es exhaustiva, define ampliamente las fuentes disponibles de datos de amenazas. Pero algo importante, debemos tener en cuenta, una vez más, que en esta etapa lo llamamos datos de amenazas, no ciberinteligencia de amenazas.

-

Datos técnicos (por ejemplo, listas de amenazas, spam, malware, infraestructura maliciosa)

Este tipo de datos está disponible en grandes cantidades, a menudo de forma gratuita. Debido a su naturaleza binaria, es fácil integrarlo con las tecnologías de seguridad existentes, aunque se necesitará una gran cantidad de análisis adicionales para obtener un contexto real. Estas fuentes presentan una alta probabilidad de falsos positivos, y los resultados son frecuentemente desactualizados. -

Datos en médios (por ejemplo, noticias, sitios de seguridad de la información, investigación de proveedores, blogs, descripciones de vulnerabilidades, pastebins)

Estas fuentes a menudo proporcionan indicadores útiles de amenazas nuevas y emergentes, pero será difícil conectarlas con indicadores técnicos relevantes para medir el riesgo genuino de cada una de ellas por si misma. -

Medios de comunicación social

Sin lugar a dudas, hay una gran cantidad de datos potencialmente útiles en los canales de redes sociales, pero es difícil determinar los falsos positivos y la información errónea. Por lo general, encontraremos muchas referencias a las mismas amenazas y tácticas, que pueden representar una pesada carga para los analistas de seguridad. -

Foros

Debido a que estos canales están específicamente diseñados para albergar discusiones relevantes, son una fuente potencialmente valiosa de información sobre amenazas. Dicho esto, se debe dedicar tiempo a la recopilación y el análisis para identificar lo que es verdaderamente valioso de los mismos. -

DarkWeb (múltiples niveles de comunidades subterráneas)

A menudo es la fuente de información muy específica sobre amenazas tácticas y técnicas, pero es increíblemente difícil de acceder, especialmente para las comunidades criminales de nivel superior. Además, como muchas de estas comunidades no hablan inglés, el idioma suele ser un desafío.

Por supuesto, si nuestro objetivo es desarrollar una imagen completa del "paisaje de amenazas", la única ruta es combinar referencias de varias fuentes de inteligencia. Pero como ya hemos mencionado, muchas de las fuentes anteriores presentan habitualmente barreras idiomáticas, lo que puede ser un obstáculo significativo para el análisis efectivo.

Afortunadamente, los avances en el aprendizaje automático y el procesamiento del lenguaje natural (PLN) significan que con la tecnología adecuada, las referencias a las amenazas se pueden convertir en lenguaje neutral y, por lo tanto, analizadas por humanos o máquinas independientemente del idioma original utilizado. Tal vez sea aún más sorprendente que hayamos llegado a un punto en el que las soluciones de inteligencia que incorporan componentes de inteligencia artificial (AI) hayan aprendido con éxito el lenguaje de las amenazas y puedan identificar con precisión los términos "maliciosos".

Claramente, esta combinación de aprendizaje automático, PLN e IA plantea una gran oportunidad para las organizaciones que buscan incorporar ciberinteligencia de amenazas. La reducción de la carga de trabajo de los analistas y la eliminación de barreras idiomáticas en particular son enormemente beneficiosos, y cuando se combinan con la capacidad de considerar múltiples fuentes de información y datos simultáneamente para producir inteligencia de amenaza genuina, es mucho más fácil construir un mapa comprensible del paisaje de amenazas.

La ley de equilibrio de ciberinteligencia de amenazas: tiempo vs contexto

Como con cada aspecto de la seguridad, el desafío es encontrar el equilibrio. Al considerar cómo acceder y aplicar la ciberinteligencia de amenazas, nuestras dos preocupaciones principales serán el tiempo y el contexto.

El tiempo para descubrir un incidente de seguridad se examinó con cierto detalle en el Informe de violación de datos de Verizon del año pasado, que destacó que el descubrimiento rápido de un ataque reducirá sustancialmente el riesgo de una eventual violación de los datos.

Si actualmente no disponemos de acceso a ciberinteligencia de amenazas, dependeremos por completo de las soluciones de seguridad para identificar amenazas y proteger nuetsra organización. Por el contrario, si confíamos en una lista de datos de amenazas, es posible que podamos tomar una decisión rápida si aparece una de nuestras direcciones IP o alguno de nuestros dominios, pero no tendremos contexto. En estas circunstancias, no podemos saber si estamos viendo datos falsos positivos o viejos e inexactos.

Es en este punto del proceso que el tiempo se convierte en un factor clave. Para encontrar en el contexto que necesitamos, deberemos explorar las fuentes disponibles para buscar referencias relevantes y oportunas que confirmen que la infraestructura es maliciosa. Y a lo largo de este proceso, tendremos que lidiar con múltiples herramientas, numerosas fuentes y encontrar diferentes terminologías en diferentes idiomas. Como era de esperar, este proceso puede requerir mucho tiempo, y cuanto más demora, más crece nuestra ventana de riesgo.

La "fatiga de alerta" también es un factor en esta parte, ya que las estaciones de operaciones de seguridad están obligadas a lidiar con una montaña de alertas en constante aumento. Una encuesta de Cloud Security Alliance destacó que el 40 por ciento de los analistas no tienen la inteligencia necesaria para investigar las alertas, y más de un tercio regularmente ignoran las alertas debido a la cantidad de falsos positivos que las mismas generan.

Las mejores prácticas para utilizar la ciberinteligencia de amenazas

Es de naturaleza humana suponer que más de algo siempre es mejor que menos. Pero como ya hemos visto, la enorme cantidad de puntos de datos proporcionados por la alimentación de amenaza típica a menudo puede conducir a nada más que "fatiga de alertas".

Es una pena que tantas organizaciones vean amenazas puras como su mejor oportunidad para "comenzar" con la ciberinteligencia de amenazas. Por supuesto, la realidad es que si su objetivo es producir una inteligencia de amenazas contextualizada y valiosa, en el proceso es necesario obtener cantidades masivas de datos entrantes de diversas fuentes. Pero, y esto es vital, no hay necesidad de que los analistas humanos las vean nunca.

En mi opinión, en lugar de simplemente recopilar flujos masivos de datos de amenazas, una implementación exitosa de la inteligencia de amenazas debería proporcionar a los analistas solo la inteligencia que necesitan para tomar decisiones de seguridad proactivas y reactivas.

Al definir una estrategia para implementar la inteligencia de amenazas, es mucho mejor no comenzar investigando qué tecnologías o proveedores están disponibles. Como ya hemos destacado, existen decenas de fuentes de datos de amenazas, así como muchos proveedores de inteligencia y amenazas.

En cambio, deberemos considerar tres preguntas clave:

- ¿Entiendes cual es tu mayor riesgo?

- ¿En qué áreas de nuestra estrategia de seguridad de la información ya se ha invertido y se planea invertir más?

- ¿Cómo impactarán los recursos humanos y la capacidad de cómo implementar cualquier estrategia?

Al inicio del post, discutíamos la importancia de la ciberinteligencia de amenazas como la pieza central de una arquitectura de seguridad de la información adaptativa. Al responder a las preguntas anteriores, es mucho más fácil determinar qué áreas operativas pueden ser útiles para la inteligencia de amenazas y, a su vez, cómo se puede mejorar nuestro perfil de seguridad general. También es valioso considerar cómo nuestra implementación de la ciberinteligencia de amenazas tiene el potencial de resultar en una mayor eficiencia y un uso más efectivo de los recursos disponibles.

Esta sería una ruta sugerida para implementar la inteligencia de amenazas, aunque, naturalmente, nuestro viaje dependerá en gran medida de cómo se hayan respondido las preguntas anteriores. Los ejemplos proporcionados no son exhaustivos, y hay una multitud de formas de hacer que la inteligencia de amenazas funcione en el contexto de la estrategia y arquitectura de seguridad individual de una organización. Pero si que es cierto que con ellos deberíamos obtener una fuerte indicación de dónde podemos obtener beneficios.

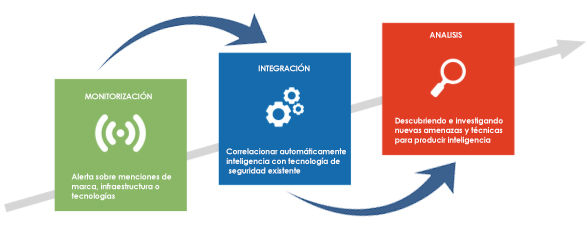

Monitorización de amenazas

A medida que comencemos a desarrollar nuestra capacidad de inteligencia de amenazas, es probable que no contemos con la experiencia relevante o los recursos de tiempo necesarios para respaldar el análisis proactivo de la ciberinteligencia de amenazas. Sin embargo, aún podmeos obtener ventajas significativas y comenzar a recopilar información de diferentes fuentes al monitorizar el contenido que sea relevante para nuestro negocio y responder como parte de nuestra estrategia de seguridad de la información.

Los tipos de inteligencia que podemos descubrir con este enfoque incluyen:

- Credentiales, datos y códigos corporativos filtrados.

- Visibilidad de nuevas vulnerabilidades.

- Amenazas que acentúan los nuevos riesgos potenciales.

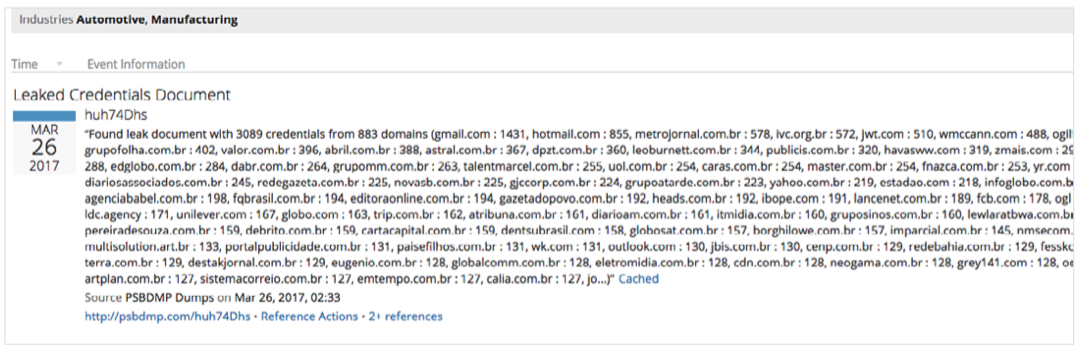

Ejemplo de monitorización de ciberinteligencia

Como se destaca en investigaciones recientes en el Informe de investigaciones de violaciones de datos 2017 de Verizon, "el 81 por ciento de las infracciones relacionadas con el pirateo aprovecharon contraseñas robadas y / o débiles".

La mayoría de los "kiddies de script", hacktivistas y ciberdelincuentes cargan enormes cachés de nombres de usuarios y contraseñas en webs tipo pastebin o la dark web, poniendolos a la venta en mercados ilegales. Estos vertederos suelen incluir direcciones de correo electrónico corporativas y contraseñas que se encuentran cuando los sitios web de terceros se explotan mediante la inyección de SQL u otras vulnerabilidades.

En estos casos, las medidas de seguridad internas a menudo resultan ineficaces, ya que alrededor del 60% de los usuarios admiten reutilizar contraseñas para acceder a sitios web de terceros y otros recursos de TI, propagando así su contraseña corporativa. Y como son muchas las organizaciones que todavía no usan la autenticación de múltiples factores (MFA), estas exposiciones presentan un riesgo altamente significativo. Ejemplo de dataleak en Recorded future :

Los riesgos del correo electrónico corporativo y la reutilización de contraseñas se ilustran claramente en este caso de marzo de 2017.

Recorded Future se ha configurado para alertar cuando se ve un conjunto específico de dominios corporativos en conexión con credenciales filtradas. Podemos ver desde la carga hasta un sitio pegado en sitios como pastebin en el que parece como si varios sitios web de Brasil hubieran sido pirateados. La base de datos de los usuarios del sitio web se ha descartado, incluidas las direcciones de correo electrónico, las contraseñas hash y los nombres.

En esta lista de más de 3000 credenciales, algunas pertenecen claramente a un gran número de usuarios corporativos de gran alcance, y estas credenciales filtradas abren una puerta para los atacantes que buscan apuntar a esa organización con spear phishing u otras formas de ingeniería social.

La monitorización de fuentes externas para este tipo de inteligencia aumentará drásticamente su visibilidad, no solo en términos de descubrir credenciales filtradas, sino también posibles infracciones de datos y código corporativo.

Integración de monitorización de amenazas

Si se ha invertido significativamente en operaciones de seguridad y tecnologías de soporte, hay varias formas en las que podemos utilizar la inteligencia de amenazas externa para ayudar a combatir la "fatiga de alertas" dentro de nuestra organización. Esta inteligencia puede proporcionar una gran cantidad de contexto a los indicadores que se ven desde fuentes internas, que a su vez pueden traer importantes ventajas, incluyendo:

- Catástrofes mucho más precisas sobre la materia de afección.

- Inteligencia enriquecida en indicadores descubiertos.

- Más contexto de fuentes de recursos que se alimentan de forma técnica.

Ejemplo de integración de ciberinteligencia

Naturalmente, deseamos que la inteligencia de amenazas agregue un valor tangible y cuantificable a la seguridad de nuestra organización, y para ello nos esforzaremos en proporcionar beneficios mensurables a nuestros clientes o para nuestro propio beneficio.

En algunos, la ciberinteligencia de amenzas ha ayudado a reducir la cantidad de tráfico malicioso que ingresa a ciertas redes en un 63 por ciento.

En un entorno controlado, un analista de SOC experimentó aumentará hasta 10 veces su productividad en materia de prevención de seguridad después de disponer de médios para la ciberinteligencia de amenazas en tiempo real integrada con soluciones SIEM.

Análisis de amenazas

A medida que nuestra función de inteligencia de amenazas comience a madurar, no hay dudas de que buscará maneras de identificar proactivamente las amenazas emergentes, y examinará más de cerca las tendencias que presentan riesgos para nuestra industria, competidores, proveedores y cadena de suministro. Y con este nivel de capacidad de inteligencia contra amenazas, obtendremos el tipo de información que no solo descubrirá nuevas amenazas y riesgos, sino que también mostrará valor estratégico. Por ejemplo:

- La inteligencia que informa nuestra estrategia de seguridad.

- Descubriendo nuevas amenazas, métodos y planes.

- Analizando las tendencias de tráfico relacionadas con nuestra industria.

A lo largo del desarrollo de nuestras capacidad de inteligencia de amenazas, este debería ser nuestro objetivo. Después de todo, si bien es increíblemente valioso poder identificar el tráfico malicioso (por ejemplo) y responder de forma instantánea, el verdadero valor de la ciberinteligencia de amenazas solo puede realizarse si se tiene una visión más estratégica.

Al inicio del post, veiamos que deberiamos hacernos tres preguntas:

- ¿Entiendes el mayor riesgo de tu negocio?

- ¿En qué áreas de nuestra estrategia de seguridad de la información ya se ha invertido o se planea invertir más?

- ¿Cómo impactarán los recursos humanos y la capacidad de cómo implementar cualquier estrategia?

Ahora, con el beneficio de la inteligencia de amenazas altamente contextualizada, podemos continuar considerando estas preguntas a medida que ampliamos el alcance de nuestras operaciones de seguridad. Naturalmente, con el tiempo, nuestras prioridades bien pueden cambiar, particularmente si la organización o industria está creciendo o cambiando. Pero con una poderosa capacidad de inteligencia de amenazas, estaremos en una posición única para adaptar nuestra estrategia de seguridad de la información y nuestras operaciones de acuerdo con las necesidades de la organización.

Visibilidad de vulnerabilidades

Muchas veces, las organizaciones adoptan un enfoque volumétrico de la seguridad, particularmente cuando se trata de abordar vulnerabilidades. Y, por supuesto, sin la ciberinteligencia de amenazas para informar sobre nuestra estrategia, solo tiene sentido priorizar las vulnerabilidades según la cantidad de sistemas susceptibles.

Pero con un sólido programa de inteligencia de amenazas, que proporcione análisis de vulnerabilidades de una gran variedad de fuentes disponibles, podremos adoptar un enfoque mucho más estratégico y basado en los riesgos. En lugar de pintar por números, podemos consultar un rango de fuentes y recibir alertas sobre los indicadores específicos que aumentan el riesgo de que se explote un CVE.

Pero dado que la revelación de vulnerabilidades y los informes son esporádicos (por decir), ¿cuáles son las fuentes correctas para recopilar esta inteligencia?

El 75 por ciento de las vulnerabilidades divulgadas desde el comienzo de 2016 aparecen en sitios web y redes sociales un promedio de siete días antes de los canales de información primarios. Y a medida que aumentan las referencias a las vulnerabilidades divulgadas, también aumenta la probabilidad de explotación.

La naturaleza de las fuentes también se convierte en un factor en estos términos. Un hilo en las referencias en foros criminales o comunidades dark web también contribuiran a una mayor puntuación de riesgo, a medida que los actores amenazantes comiencen a discutir y compartir métodos para explotar. El riesgo aumentará una vez más cuando los indicadores muestren que la vulnerabilidad forma parte de un Exploit kit.

Un CVE se agregará a un escáner, lo que permitira a los actores de amenazas identificar fácilmente los sistemas vulnerables con antelación. Después de esto, se agregó el código de prueba de concepto (POC) a GitHub, lo que llevó rápidamente a que el exploit se discutiera activamente en foros criminales y comunidades dark web:

Claramente, tener este tipo de inteligencia hace que la tarea de priorizar las vulnerabilidades sea mucho más simple y más poderosa. Después de todo, no importa cuán pocos de sus activos puedan verse afectados, si un exploit está siendo activamente discutido en foros de dark web, y está siendo "armado" a un ritmo alarmante (como lo fue en este caso), debería saltarnos inmediatamente a la cima de su lista de prioridades de remediación de vulnerabilidades.

Y este proceso no es exclusivo de la gestión de vulnerabilidades. Con una poderosa capacidad de ciberinteligencia de amenazas, este nivel de contenido se puede recopilar, analizar y usar constantemente para informar una estrategia de seguridad de la información basada en riesgos. Pudiendo identificar las amenazas más importantes para nuestra organización en cualquier momento y asignar los recursos necesarios en consecuencia.

Haga un caso de negocios y mida el ROI en inteligencia de amenazas

Si has llegado hasta este punto, es posible que esté convencido del valor que la ciberinteligencia de amenaza contextualizada puede aportar a nuestra organización. Desafortunadamente, convencer a otros tomadores de decisiones podría ser un desafío, particularmente cuando se trata de desarrollar una justificación comercial y medir el ROI de ciertos puntos de la seguridad.

En nuestro ejemplo anterior de integrar la inteligencia de amenazas con la tecnología SIEM, las métricas hablan por sí solas: una clara ganancia en el uso efectivo del tiempo del analista y una reducción drástica en el impacto de la "fatiga de alertas" en las operaciones de seguridad.

Cuando llega el momento de desarrollar nuestro propio caso de negocios, entonces, este elemento de inteligencia de amenaza casi se resuelve solo. No solo puede señalar un estudio imparcial que demuestre el valor de una poderosa instalación de inteligencia de amenazas, en última instancia, podemos utilizar las mismas métricas posteriores a la implementación para evidenciar las ganancias de eficiencia.

Pero cuando se trata de monitorizar y análisis, el ROI puede ser más difícil de probar. Después de todo, a diferencia de la prueba SIEM, que se puede medir de una manera puramente cuantitativa, las mejoras en la supervisión y el análisis arrojan beneficios predominantemente cualitativos y dicifilmente medibles.

En pocas palabras, el pensamiento claro desde el principio es lo que permite el desarrollo de una poderosa capacidad de inteligencia de amenazas. Y, en última instancia, si elefimos enfocarse predominantemente en métricas fáciles de rastrear o beneficios más esotéricos, dependerá por completo de los requisitos únicos de nuestra organización.

Con ese fin, te sugiero encarecidamente que sigas estos dos pasos clave:

- Conoce tus metas (y demuestra que puede cumplirlas).

Cuanto más claro seas, las áreas que creen que la ciberinteligencia cambiará el perfil de seguridad, es más probable que tengamos éxito. No tengas miedo de ser muy específico desde el principio para garantizar que maximizas el valor en solo algunas áreas clave. - No busques un proveedor, encuentra un compañero.

Para desarrollar la capacidad de inteligencia, estaremos controlando los nuevos objetivos cuando empezemos a alcanzar los objetivos establecidos inicialmente. Un proveedor de ciberinteligencia de amenazas que invierte en el éxito de sus trabajos y trabaja con nosotros para descubrir nuevos casos de uso potenciales, es de mucho mayor valor para nuestra organización que un proveedor que simplemente ve su organización como otro cheque de pago.

Conclución

Como con la mayoría de las áreas de seguridad, la diferencia entre la inteligencia de amenaza buena y mala es un abismo enorme.

En un mundo ideal, la capacidad de ciberinteligencia de amenazas proporcionaría consistentemente alertas relevantes y contextualizadas que informan directamente a las medidas de seguridad proactivas y reactivas. En el lado de la ip, el peor de los escenarios sería una plataforma que constantemente sature las operaciones de seguridad con alertas obsoletas, irrelevantes e inutilizables, lo que llevaría a un mal caso generando "fatiga de alertas".

Aquí está la cosa. La mayoría de las organizaciones que buscan implementar la inteligencia de amenazas por primera vez creen que las amenazas son la manera de comenzar. Para ello, simplemente implementan una plataforma básica de inteligencia de amenazas (TIP - threat intelligence platform), agregan algunos feeds de fuente abierta y entran directamente en escena. Si está buscando entrar directamente en el escenario de pesadilla descrito anteriormente, eso es exactamente lo que debemos hacer.

En pocas palabras, no hay una forma más rápida de convencer a sus operaciones de seguridad de que la inteligencia de amenazas es una pérdida de tiempo y recursos que obligarlos a usar nada más que feeds de amenazas de código abierto. Porque, como ya hemos explicado, sin el contexto, la inteligencia de amenaza es realmente solo información de amenazas, y las operaciones operativas no tienen tiempo para realizar "descuentos" manuales en miles de falsos positivos.

Debemos aceptar que la inteligencia de amenaza no tiene que ser muy complicada. Si tenemos claros nuestros objetivos desde el principio y tomamos el tiempo de identificar las tecnologías y los proveedores correctos para ayudar a llegar, la realidad cotidiana de utilizar inteligencia contra amenazas puede ser extraordinariamente simple.

Aceptemos que la ciberinteligencia de amenaza no tiene que ser muy complicada. Si tenemos claros los objetivos desde el principio y tomamos el tiempo de identificar las tecnologías y los proveedores correctos para ayudarnos a llegar a ellos, la realidad cotidiana de utilizar inteligencia contra amenazas puede ser extraordinariamente simple.

Para lograr esto, cualquiera que sea nuestra implementación de inteligencia de amenazas, debemos cumplir con cuatro áreas clave:

- Se integra y mejora las tecnologías existentes.

- Explora las fuentes técnicas, pero también la web abierta y oscura, en busca de amenazas, convirtiendo alertas en formatos utilizables.

- Proporciona alertas totalmente contextualizadas en tiempo real sin falsos positivos.

- Mejora de forma constante la eficiencia y la eficacia de sus operaciones de seguridad.

Muchas de las llamadas soluciones de ciberinteligencia contra amenazas ofrecen poco más que datos de amenazas disponibles gratuitamente, que como ya explicamos, probablemente dificultarán más las operaciones de seguridad de lo que ayudan. Por lo tanto, cuando se reúna con los proveedores para identificar la solución perfecta, asegúrese de desafiarlos en estos puntos y pídales que prueben cualquier afirmación que formulen con hechos concretos.

Y lo más importante, tómese el tiempo para encontrar un proveedor que actuará como un verdadero socio en el viaje de inteligencia de amenazas. ¿quién mejor para ayudar a maximizar el valor de la capacidad de inteligencia de amenazas? , una vez maduros ya daremos el salto a crear nuestro propio laboratorio.

Para otro post, me guardo el ver cómo crear un laboratorio de inteligencia de amenazas