Los profesionales de seguridad de la información comúnmente indican que las organizaciones no pueden evitar el 100% de todos los ciberataques. Por esta razón, se anima a las organizaciones a practicar la defensa y lo que ahora está muy de moda, un blue team , de modo que si cualquier medida de seguridad falla, otra reducirá la exposición y mitigará el impacto. Sin embargo, a pesar de invertir innumerables sumas de dinero, mano de obra y tiempo para desarrollar y mantener una sólida infraestructura de seguridad, se tienen dificultades para identificar y responder a las intrusiones de ciberseguridad de manera oportuna. Los equipos de Cyber Threat Hunt han surgido recientemente como un activo de defensa proactivo capaz de detectar y responder metódicamente a las amenazas persistentes avanzadas que evaden las soluciones de seguridad basadas en firmas o reglas tradicionales. Hoy os traigo una serie de prácticas para planificar y llevar a cabo operaciones de búsqueda de ciberamenazas en toda la empresa.

Hay tres hechos absolutos con respecto a la seguridad de la información:

- Una organización no puede prevenir todos los ataques

- La red de una organización se verá comprometida

- No existe la seguridad 100%

Esta declaración refleja, que a pesar de invertir abrumadoras cantidades de recursos para desarrollar, mantener y mejorar la seguridad de la información de nuestra organización, inevitablemente seremos víctimas de intrusiones de ciberseguridad. No se trata de quitar peso a la importancia de mantener una arquitectura robusta de seguridad de la información, sino de resaltar que las soluciones de seguridad tradicionales basadas en firmas no son suficientes para identificar y responder a las intrusiones realizadas por amenazas persistentes avanzadas.

De promedio, se requieren 205 días para que una organización encuentre un intruso en los sistemas" (Sqrrl Whitepaper, 2016).

La realidad es que las organizaciones no pueden permitirse esperar tanto tiempo. En una era donde las intrusiones de ciberseguridad ocurren en minutos, la seguridad de una organización depende de una rápida identificación y acciones de respuesta. Por ello, ¿cómo puede una organización con procesos sólidos de seguridad de la información mejorar las capacidades para identificar "adversarios avanzados" en los sistemas y red? La respuesta la encontramos en que recientemente, las organizaciones han comenzado a buscar proactivamente usuarios avanzados en las redes a través de un proceso conocido como Cyber Threat Hunting.

Cyber Threat Hunting es "enfocado e iterativo para buscar, identificar y comprender a los adversarios internos (Lee & Lee, 2016).

Si bien las soluciones de seguridad tradicionales dependen de reglas y algoritmos preestablecidos, Threat Hunting "enfrenta a los defensores humanos contra los adversarios humanos". La búsqueda de amenazas se basa en la premisa de que las organizaciones no tienen que esperar una alerta automática antes de responder a una amenaza. La caza de amenazas reconoce que las intrusiones giran en torno a las amenazas humanas, y por esa razón, se necesita un ser humano para comprender y responder dinámicamente a indicadores sutiles de compromiso.

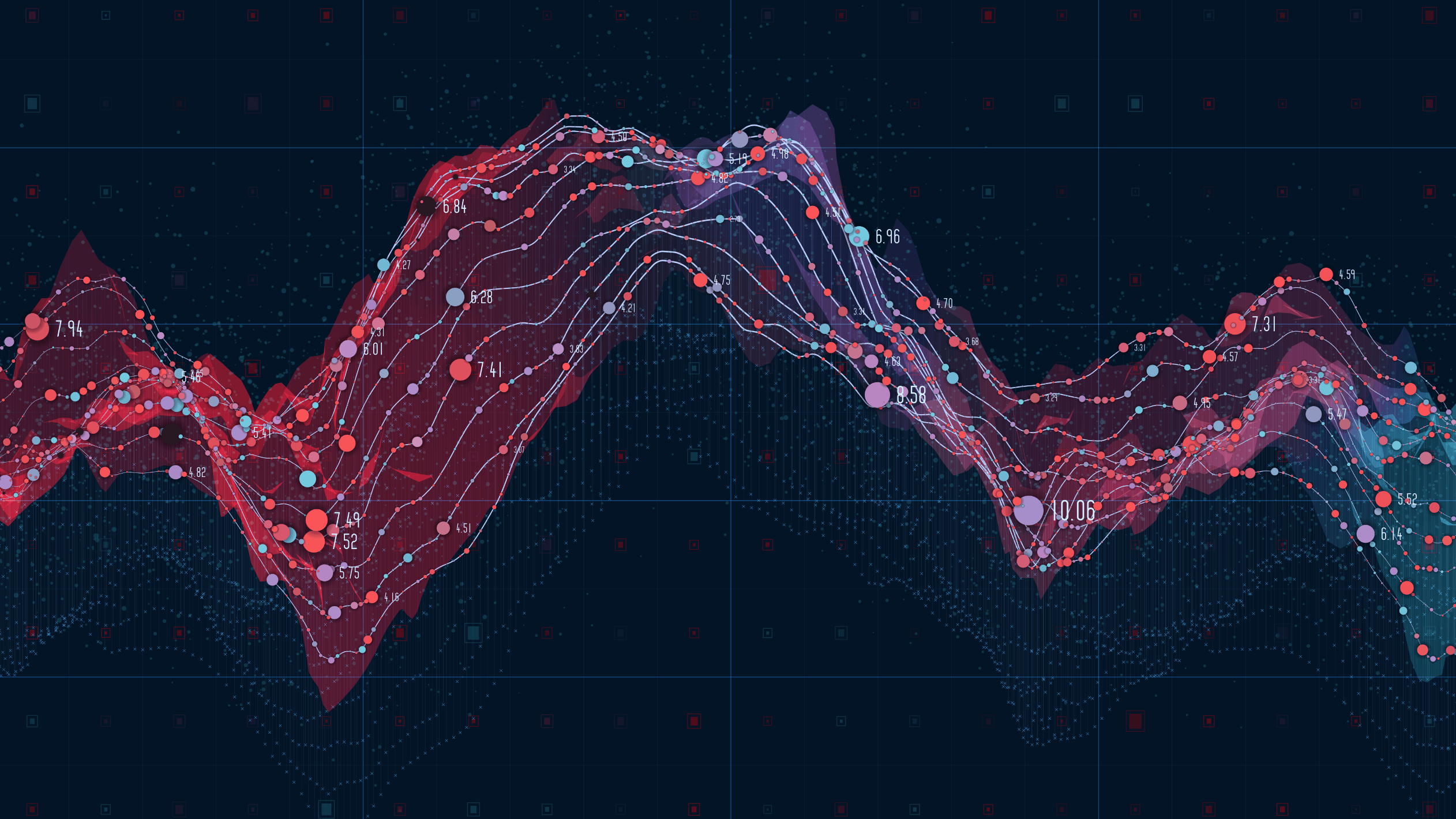

Cazadores de amenazas logran esto mediante el análisis de grandes cantidades de fuentes de datos dispares con el fin de hacer inferencias y correlaciones que en última instancia conduzcan a la identificación de los adversarios avanzados, que de lo contrario es probable que permanezcan sin ser detectados dentro de nuestros sistemas.

Según algunas encuestas “casi el 86% de las organizaciones están involucradas en la caza de amenazas hoy en día, aunque de manera informal, ya que más del 40% no tienen un programa formal de caza de amenazas. Además, de que las organizaciones que realizan caza de amenazas, "menos del 3% siguen una metodología formal, publicada y externa". Estas cifras indican que las organizaciones entienden el valor ofrecido por Threat Hunters, pero que, sin embargo, están en una fase muy poco madura, integrando la caza de amenazas como una capacidad formal dentro del programa de seguridad de la información.

Sin una metodología probada, verificable y repetible, la caza de amenazas se vuelve mucho menos efectiva y consistente.

Metodología de caza de amenazas

Sqrrl Security Analytics Company (Recientemente adquirida por Amazon por su potencial) proporciona un amplio marco para realizar operaciones de búsqueda de amenazas. Este marco incluye cuatro pasos específicos que se realizan cíclicamente (Sqrrl Whitepaper, 2016):

- Crea una Hipótesis

- Investigar a través de Herramientas y Técnicas

- Descubre nuevos patrones y tácticas, técnicas y procedimientos (TTP)

- Informar y enriquecer los análisis

Estos pasos describen la esencia de la realización de operaciones de búsqueda de amenazas de ciberseguridad, sin embargo, los detalles específicos tales como la planificación, implementación y TTP específicos se dejan por determinar a la organización. A lo largo del Post ampliaremos el marco de Sqrrl Threat Hunting indicado (Ya que se nos acabó el chollo con la adquisición por parte de Amazon) , intentado ofrecer orientación específica sobre la realización de operaciones de búsqueda de amenazas de ciberseguridad.

La siguiente lista muestra esta metodología con tareas específicas que deben realizarse al realizar operaciones de búsqueda de amenazas.

Crear Hipótesis

- Evaluar amenazas y vulnerabilidades

- Formular hipótesis

- Análisis de registro

Investigar a través de herramientas y técnicas

- Análisis de red

- Análisis de host

Descubrir nuevos patrones y TTPs

- Descubrimiento y respuesta de intrusión

- Análisis de árbol de ataque

- Desarrollar técnicas automatizadas de búsqueda

Informar y enriquecer análisis

- Generar inteligencia de amenaza

- Mejora continua de seguridad

Prerrequisitos para la caza de amenazas

La búsqueda de amenazas de ciberseguridad es una práctica avanzada que requiere una inversión importante de personal, equipo y tiempo.

Llevar la caza de amenazas a la madurez requiere una postura de seguridad que incluya las herramientas, las personas, los procesos y la aceptación de los responsables de la toma de decisiones que permiten a los defensores cazar (Lee & Lee, 2016).

Las políticas y prácticas de seguridad fundamentales deberían establecerse exhaustivamente y seguirse de manera rutinaria antes de adoptar la caza de ciberamenazas. Además, los altos directivos deben comprender el valor que la búsqueda de amenazas aporta a una organización y extender su apoyo al programa. Antes de que una organización se comprometa con la caza de ciberamenazas, es necesario evaluar el personal disponible, los activos de seguridad y la madurez de la seguridad de la información.

Personal para la caza de amenazas de ciberseguridad

Las organizaciones deben evaluar a su personal y determinar cómo pueden asignar personal a la caza de amenazas de ciberseguridad. Solo el 28% de las organizaciones tienen un programa de caza de amenazas con personal asignado y dedicado en esclusiva. En algunas organizaciones existe personal de áreas tales como Equipos de Respuesta a Incidentes de Seguridad Informática o Centros de Operaciones de Seguridad pero no dedicados en exclusiva. Las organizaciones deben planificar en torno a un marco de capacidades y aplicarlo en función del tamaño de su red y los números y la experiencia del personal. En términos generales, los equipos de caza de amenazas se pueden caracterizar por cuatro roles clave con conjuntos de habilidades como apoyo y conocimientos complementarios:

- Supervisión

El rol de supervisión sirve como el nodo primario del comando de busqueda de amenazas y control, responsable de la planificación y ejecución de las operaciones de búsqueda de amenazas. Este rol se relaciona con el liderazgo, lleva a cabo la planificación de la misión y prioriza y sincroniza las tareas de los cazadores de amenazas subordinados o curritos.

- Host Hunter

Los cazadores de host examinan los sistemas de información y endpoints en busca de indicadores de compromiso. Los cazadores anfitriones se beneficiarán de equipos con experiencia y habilidades diversas en áreas tales como análisis de intrusión de host, administración de sistemas, respuesta a incidentes y análisis de malware.

- Cazadores de red

Los cazadores de red es la contraparte basada en la red de Host Hunters. Los Network Hunters se centran en examinar la actividad de la red a través de flujo de red, análisis de paquetes y registros de dispositivos de red. El cazador de red tendrá experiencia en análisis de intrusiones de red, administración de dispositivos de red, respuesta a incidentes y Network IDS / IPS.

- Analista de inteligencia de amenazas

El Analista de inteligencia de amenazas consumirá y generará inteligencia de amenazas para impulsar las operaciones de búsqueda. Los analistas de inteligencia de amenazas son fundamentales para el éxito de una operación de búsqueda de amenazas. En esencia, el Analista de Inteligencia de Amenazas examinará la inteligencia de amenazas de fuentes privadas y públicas e identificará amenazas que son relevantes para la organización. Esta información se suministrará a los cazadores de amenazas de ciberseguridad para centrar los esfuerzos y aumentar la probabilidad de identificar intrusos en la red. Durante las operaciones de búsqueda de amenazas, el Threat Intelligence Analyst rastreará y correlacionará los indicadores de compromiso encontrados por el personal de analisis de Host y Network Hunt. También consolidarán los resultados de las búsquedas y producir un producto coherente que documente los resultados del equipo de búsqueda de amenazas y al mismo tiempo enriquezca el análisis de inteligencia de amenaza existente.

Un problema al que se enfrentan los nuevos equipos de búsqueda de amenazas es que el personal se retira de puestos existentes, como TI / seguridad o respuesta a incidentes. Para obtener el mayor rendimiento de la inversión, las organizaciones deben utilizar personal cuya principal responsabilidad es la caza de amenazas. Si bien esto requiere una mayor inversión de la organización, el personal dedicado se asegura de que las operaciones de búsqueda de amenazas se ejecuten de manera rutinaria con una calidad constante. Además, la búsqueda de amenazas es una actividad que se vuelve más efectiva con el tiempo a medida que los cazadores de amenazas obtienen una mayor percepción e intuición con respecto a las actividades en la red. Las organizaciones deben evitar asignar amenazas a otros miembros del personal de TI o de seguridad ya que "estos defensores agregan más valor cuando están obsesionados con amenazas reales y no se limitan a responder alertas o problemas de mantenimiento de la red como parches de vulnerabilidades.

Activos y capacidades de seguridad de la información

Las organizaciones deben asegurarse de contar con activos de seguridad adecuados para respaldar la búsqueda de amenazas. Los cazadores necesitan los datos que les permitan pivotar desde datos individuales en enlaces y correlaciones que finalmente revelarán la amenaza concreta. La búsqueda exitosa de amenazas requiere una gran variedad de herramientas y sensores para recopilar, agregar y analizar datos en busca de indicadores de compromiso. La recopilación de datos debe ampliarse para incluir tantas fuentes de datos como sea posible, desde netflow a registros DNS, además de fuentes de enriquecimiento de datos como la inteligencia de amenazas.

El éxito de la búsqueda de amenazas es proporcional a la cantidad de datos que los cazadores de amenazas pueden aprovechar para perseguir a los adversarios, así como el acceso que se les brinda. Los cazadores de amenazas requieren grandes cantidades de información derivada de los registros, sensores, etc. y también requieren acceso sin inhibiciones para examinar los sistemas en busca de indicadores de compromiso. Como mínimo, los Threat Hunters necesita plataformas que faciliten el registro centralizado, la supervisión de la actividad de la red, la protección del end point, la recopilación y agregación de datos.

Madurez organizacional

Para que los cazadores de amenazas sean efectivos, tienen que dedicarse a la caza de amenazas regularmente. Necesitan llegar al punto en que tengan las habilidades y la capacidad para lanzar cacerías de forma automática y de forma regular, sin esperar primero a ver un IOC.

Este estado final requiere un programa maduro de seguridad de la información. Para evaluar la madurez, las organizaciones deben examinar los Controles de Seguridad Críticos para una Defensa Cibernética Efectiva (Center for Internet Security, 2015). Critical Security Controls ofrece una lista completa de las tareas que se deben realizar para crear un programa de seguridad de la información robusto y eficaz. Una vez que estas tareas se ejecutan de manera rutinaria y efectiva, las organizaciones pueden considerar agregar la "caza de amenazas" como una capacidad adicional para mejorar aún más la seguridad.

Controles de seguridad críticos de CIS para una defensa cibernética efectiva:

CSC 1: Inventario de dispositivos autorizados y no autorizados

CSC 2: Inventario de software autorizado y no autorizado

CSC 3: Configuraciones seguras para hardware y software en laptops, estaciones de trabajo y servidores de dispositivos móviles

CSC 4: Evaluación continua de la vulnerabilidad y remediación

CSC 5: Uso controlado de privilegios administrativos

CSC 6: Mantenimiento, monitoreo y análisis de registros de auditoría

CSC 7: Protecciones de correo electrónico y navegador web

CSC 8: Defensas de malware

CSC 9: Limitación y control de puertos de red, protocolos y servicios

CSC 10: Capacidad de recuperación de datos

CSC 11: Configuraciones seguras para dispositivos de red como routers , firewalls y switchs

CSC 12: Defensa de "límites"

CSC 13: Protección de Datos

CSC 14: Acceso controlado basado en la necesidad

CSC 15: Control de acceso inalámbrico

CSC 16: Control y monitorización de cuenta

CSC 17: Evaluación de habilidades de seguridad y capacitación adecuada para llenar vacíos no seguros

CSC 18: Seguridad del software de la aplicación

CSC 19: Respuesta y manejo de incidentes

CSC 20: Pruebas de penetración y ejercicios de red team

Planificación de operaciones de caza de amenazas

La preparación adecuada es esencial para el éxito de cualquier operación. La búsqueda exitosa de amenazas primero depende de la comprensión completa del entorno operativo. Los cazadores de amenazas necesitan tener un conocimiento profundo de los activos autorizados, las configuraciones y los datos críticos ubicados en su red. Los cazadores de amenazas necesitan contar con procesos para garantizar la adquisición y preservación de las líneas de base que documenten las configuraciones y cambios del sistema. Las líneas de base actuales e históricas sirven como un medio para monitorear y comparar los cambios a lo largo del tiempo. Los cazadores de amenazas necesitan automatizar la recopilación y el almacenamiento de esta información, preferentemente en una base de datos para facilitar las consultas y la agregación de datos (Normalmente mediante un SIEM o similar). Finalmente, los cazadores de amenazas deben asegurarse de que la directiva entienda y apruebe el programa de búsqueda. Esto asegurará que las actividades de búsqueda cuenten con el respaldo que requieren y que estén en sintonía con los objetivos y prioridades de la seguridad de la organización.

Análisis de la misión

La caza de amenazas es un proceso impulsado por analistas que está destinado a abordar problemas fuera de lo que una sola alerta o indicador puede revelar. Las Operaciones de Caza de Amenazas deben estar precedidas por un análisis de amenazas.

Para que un adversario sea considerado una amenaza, debe tener tres cosas:

- Intención

- Capacidad

- Oportunidad de causar daño

La caza de amenazas se lleva a cabo sobre la base de que las amenazas de ciberseguridad son fundamentalmente amenazas humanas. La caza efectiva de amenazas implica comprender la amenaza humana. Las Operaciones de Caza de Amenazas deben ir precedidas de una revisión de inteligencia de amenazas, ya sea que eso signifique examinar datos relacionados con incumplimientos / incidentes históricos, revisar registros y alertas o examinar inteligencia de código abierto para amenazas específicas de la organización. Esta información se usa para enfocar a los cazadores de amenazas y finalmente darles la dirección necesaria para cazar a los adversarios que ya están dentro de la red.

Creando una Hipótesis

Transiciones de inteligencia de amenaza como característica definitoria de la caza de amenazas: una hipótesis. Simplemente hablando, la caza de amenazas comienza con una pregunta: ¿qué amenazas pueden existir en la organización? ¿Cómo se infiltraría el adversario en la organización? ¿Cuáles serían los objetivos? Estas preguntas permiten a los Threat Hunters desarrollar una hipótesis específica y cuantificable basada en la comprensión de la amenaza que en última instancia impulsará la operación de búsqueda.

Para que una hipótesis sea efectiva, debe ser comprobable. Una hipótesis de ejemplo podría indicar que la administración ejecutiva tiene un riesgo elevado de compromiso por parte de los actores patrocinados por el estado que buscan información sobre secretos comerciales. Los cazadores de amenazas podrían luego evaluar posibles vectores de amenaza como spear phishing.

El phishing, como acción líder de Ciberespionage, ofrece una serie de ventajas, el tiempo de compromiso puede ser extremadamente rápido y los atacantes pueden atacar a personas específicas. Los cazadores de Amenazas podrían identificar puntos de apoyo, puntos de pivote y credenciales de usuario potenciales que podrían verse comprometidos después de la intrusión inicial. Esta información culmina al proporcionar a los cazadores de amenazas personas, sistemas y técnicas clave que los adversarios probablemente exploten para completar sus objetivos. El resultado final es que los cazadores de amenazas tienen orientación y dirección específicas para realizar de manera eficiente las operaciones de búsqueda de amenazas.

Investigar a través de herramientas y técnicas

Con una hipótesis derivada de la inteligencia de amenazas y los riesgos, el Threat Hunters procede a resolver sus hipótesis invirtiendo a través de herramientas y técnicas. Las hipótesis se investigan a través de diversas herramientas y técnicas, incluido el análisis de datos vinculados y visualizaciones. Las herramientas eficaces aprovecharán las técnicas de análisis de datos en crudo y vinculados, como visualizaciones, análisis estadísticos o aprendizaje automático (Machine Learning) para fusionar conjuntos de datos de ciberseguridad dispares. Para enfatizar las prácticas escalables, esta metodología desglosa las operaciones de búsqueda de amenazas en tres técnicas clave que se realizan concurrentemente y sinérgicamente:

- Análisis de registro

- Análisis de red

- Análisis de host

Análisis de logs

El análisis de registros es una tarea realizada tanto por el host como por los cazadores de redes, aunque con respecto a sus áreas de enfoque. El análisis de registro efectivo ofrece a los Threat Hunters una comprensión detallada de los eventos que ocurren en su red y en sus sistemas. La Guía de NIST para la administración de registros de seguridad informática recomienda recopilar un conjunto diverso de registros como firewalls, enrutadores, IDS / IPS, etc. Diversas colecciones de registros permiten a los cazadores de amenazas analizar de manera holística la actividad en la red y correlacionar y visualizar indicadores sutiles de compromiso. El análisis de registros a menudo sirve como punto de partida para las investigaciones de seguimiento por parte de los Network Hunters y Host Hunters.

El desafío con el análisis de registros implica equilibrar la generación de registros, la cantidad y las limitaciones de retención. Sin embargo, una comprensión precisa de las amenazas cibernéticas debe priorizar el tipo, la cantidad y la rotación de los registros recopilados. Independientemente de los requisitos organizativos, para que un adversario mantenga un acceso persistente a un sistema después del reinicio, inevitablemente tiene que modificar o agregar cuentas de usuario / grupo, procesos y puertos de escucha. Esto proporciona una oportunidad para que los cazadores de amenazas identifiquen eficientemente los indicadores de compromiso al enfocarse en tres áreas clave:

- Integridad del registro

- Acceso a objetos y cambios en los procesos

- Puertos de escucha

Los ciberdelincuentes avanzados, comúnmente cubren sus pistas al modificar o eliminar entradas de registros. La monitorización de la integridad de los registros puede ayudar a identificar rápidamente a los actores amenazados en la red. Los cazadores de amenazas deben analizar las instancias donde se purgan todos los registros y donde los registros locales difieren de las utilidades de registro centralizadas como Syslog, Splunk o ELK.

Los Threat Hunters pueden comparar los registros de los sistemas de destino con los de la solución centralizada y verificar que los datos no se hayan alterado o purgado por completo.

Quizás el factor más importante en el análisis de logs implica monitorizar la actividad y el comportamiento de usuarios y grupos privilegiados.

El 63% de las violaciones de datos confirmadas involucraron contraseñas débiles, predeterminadas o robadas (Verizon, 2016)

Como el acceso de administradores es a menudo un requisito previo para seguir con la explotación del adversario, los cazadores de amenazas deben supervisar y verificar de cerca el acceso de administradores. Los cazadores de Amenazas también deberían expandir su búsqueda a usuarios de alto valor, como ejecutivos de nivel C, personal de TI / IA, y recursos financieros y humanos, que probablemente sean objetivos de adversarios avanzados.

Las amenazas avanzadas son fundamentalmente impulsadas por la información.

El 90% de las infracciones de Ciberespionage capturan secretos comerciales o información patentada (Verizon, 2016).

Junto con la supervisión de usuarios y grupos con privilegios, los Threat Hunters necesita monitorizar de cerca los intentos de acceso a los datos y recursos críticos. Los usuarios casuales generalmente no tienen una cantidad significativa de intentos de acceso fallidos y tienen un comportamiento de acceso relativamente predecible. Los cazadores de amenazas deben utilizar los registros para analizar el número de objetos a los que se accede, la frecuencia de acceso y el éxito o las fallas de acceso. Esto permite a los cazadores de amenazas afinar efectivamente las anomalías que pueden conducir a la identificación de indicadores adicionales que pueden estar vinculados a adversarios avanzados.

Se requiere acceso persistente a los sistemas para la explotación sostenida de los activos de información de una organización. Si bien las amenazas avanzadas pueden ofuscar las actividades a través de medios como los rootkits, tienen que mantener inherentemente el acceso a los objetivos para continuar operando. Esto requiere implícitamente que los adversarios modifiquen los puertos y procesos de escucha de un sistema. El registro puede ser útil para identificar instancias de nuevos procesos y puertos abiertos, particularmente cuando se examinan procesos que fueron iniciados por usuarios con privilegios.

Análisis de red

El enfoque de los Network Threat Hunters es la monitorización y análisis de la actividad de la red. El análisis de red plantea desafíos debido al cifrado, el ancho de banda, el almacenamiento y las limitaciones de procesamiento, y un adversario cada vez más astuto. A pesar de estas limitaciones, el análisis de red ofrece a los Threat Hunters un medio escalable para identificar y reaccionar ante adversarios avanzados en la red. Cuando se utilizan junto con el análisis de registros y de host, los Threat Hunters puede lograr un examen integral y completo de los sistemas para detectar la presencia del adversario.

Los cazadores de amenazas de red analizan un conjunto diverso de actividades de red, como capturas de paquetes y flujo de red, alertas IDS / IPS de red y registros de dispositivos de red. Aunque los requisitos organizativos dictarán las fuentes específicas de información de red, los cazadores de amenazas deberían centrar su análisis en examinar cuatro características clave de la red:

- El número de conexiones de red salientes

- La duración de las conexiones

- La cantidad de datos intercambiados

- La frecuencia de las conexiones

Cuando un host se ve comprometido, estas características casi siempre se desviarán de la actividad normal del usuario de una manera significativa. Usando capacidades tales como análisis de flujo de red, análisis de protocolo y análisis estadístico, los Threat Hunters pueden visualizar e identificar hosts anómalos en la red en función de la forma en que se comunican. Esto puede servir como un trampolín para permitir que los cazadores de Amenazas identifiquen los hosts comprometidos y por extensión los adversarios en su red. Las direcciones IP sospechosas pueden correlacionarse con los hallazgos de los Host Threat Hunters y de la red en general.

Análisis de host

Los Host Threat Hunters se enfocan en examinar el comportamiento y la configuración de los sistemas host. Esto se logra comparando las configuraciones con las líneas base establecidas, revisando las alertas de soluciones de seguridad como antivirus y host IDS / IPS, y verificando la integridad del sistema de archivos. Los cazadores de Amenazas verifican continuamente el estado de estos conjuntos de datos y los comparan con los informes históricos, preferiblemente de una manera que admita la visualización de datos.

Como se indica en la sección Análisis de registro, los adversarios inevitablemente modifican los usuarios / grupos de un sistema, los procesos y las conexiones de red. Los Host Threat Hunters deben centrarse en estas áreas comparando las configuraciones actuales con líneas de base y normas establecidas (Bastionado de los sistemas, por ejemplo). Junto con las comparaciones históricas, los Host Threat Hunters deben monitorizar de cerca y analizar el estado y las actividades de los usuarios y grupos privilegiados. Por ejemplo, los Host Threat Hunters deben observar los períodos de inicio de sesión de los usuarios con privilegios y buscar anomalías que se desvíen del comportamiento tradicional del usuario.

Descubrir nuevos patrones y TTPs

Los equipos de Threat Hunt pueden inclinarse a enfocar sus esfuerzos en la búsqueda de indicadores de compromiso como hash maliciosos, direcciones IP y exploits del sistema de archivos.

Si bien esto puede dar como resultado algunas victorias rápidas, es trivial para los adversarios avanzados modificar estos indicadores. En su lugar, los cazadores de Amenazas deberían concentrarse en comprender las TTP globales que se producen en el indicador a través de un proceso conocido como análisis de árbol de ataque. El análisis del árbol de ataque implica modelar qué pasos puede realizar un adversario para violar los sistemas de la organización. Modelos como la cadena de muerte cibernética de Lockheed Martin o el ciclo de vida de ataque de Mandiant pueden ser útiles para determinar en qué parte del árbol de ataque se produjeron las actividades de los adversarios.

| Tecnica de ataque de hackers | Remediación |

|---|---|

| Tecnica del adversario | Tácticas y procedimientos |

| Reconocimiento | Escaneo de puertos, recolección de direcciones de correo electrónico, etc. |

| Explotación | Aprovechamiento de acoplamiento con puerta trasera en carga útil liberable |

| Entrega | Entregando paquete armado al correo electrónico de la víctima, web, USB, etc. |

| Entregando paquete armado al correo electrónico de la víctima, web, USB, etc. | Explotar una vulnerabilidad para ejecutar código en la víctima sistema |

| Instalación | Instalación de malware en el activo |

| Command and Control | Canal de comando para la manipulación remota de la víctima |

| Acciones en objetivos | Los intrusos logran su objetivo original |

Al determinar dónde encaja un indicador dentro del árbol de ataque, ños cazadores pueden identificar el lenguaje de información y luego intentar resolverlas a través de técnicas de investigación adicionales. A medida que los cazadores de Amenazas descubren el árbol de ataque del adversario, logran una visión holística de los TTP de los adversarios, lo que aumenta la continuación de las cacerías y mejora la postura general de seguridad de la información de la organización.

Los cazadores de amenazas reciben el mayor rendimiento de sus esfuerzos centrándose en descubriendo adversarios mediante TTPs.

Las TTP reflejan el comportamiento de un atacante, y el comportamiento requiere de un tiempo significativo e inversión monetaria para modificarse. (Sqrrl Blog, 2015).

En la práctica, esto se traduce en técnicas de detección y combate como los ataques Pass-the-Hash en lugar de descubrir incidentes sobre los adversarios que llevan a cabo esos ataques. Al enfocarse en detectar y responder a los TTPs de los adversarios, los cazadores de Amenazas obtienen una ventaja operando directamente en eñ comportamientos de los adversarios, en lugar de em el conjunto de herramientas de los mismos.

Descubrir nuevos patrones y TTPs permite a los cazadores de amenazas evolucionar los procesos de seguridad de la información, así como el programa de búsqueda de amenazas en sí. Como defensores,

catalogar las observaciones sobre los TTPs de los atacantes, puntos débiles en las defensas y cualquier obstrucción en el flujo de trabajo de investigación, pudiendo agilizar los tiempos de respuesta y compensación. A medida que los cazadores de amenazas continúan descubriendo nuevos TTPs, los resultados retroalimentan sus procesos y sistemas existentes, refinando la detección, acciones de respuesta y eficiencia. Cuando se incorpora con la visualización de datos, la inteligencia de amenazas y las técnicas de aprendizaje automático, permite al proceso de los cazadores de amenazas estar un paso por delante de los atacantes.

Informar y enriquecer los análisis

Una característica definitoria de CyberThreat Hunting es que la caza exitosa

es la base para informar y enriquecer el análisis automatizado.

Como los cazadores de Amenazas descubren métodos efectivos para identificar TTPs de los adversarios durante las cacerías, deberían desarrollar soluciones automatizadas para contrarrestar los TTP en toda la red de la organización. Hay muchas maneras en que esto se puede hacer, incluido el desarrollo de búsqueda guardada para ejecutar regularmente, creando nuevos análisis utilizando herramientas como Apache Spark,

R, o Python, o incluso al proporcionar retroalimentación a un algoritmo de aprendizaje automático supervisado confirmando que un patrón identificado es malicioso. Esto permite a los cazadores de Amenazas continuar realizando operaciones para descubrir nuevos adversarios de TTPs.

Los cazadores de Amenazas también deberían contribuir al cuerpo de inteligencia de amenaza. Como amenaza los "exámenes" de los cazadores revelan nuevas TTP adversas, necesitando alimentar los hallazgos en sistemas de monitorización existentes. A medida que este proceso continúa, los cazadores de Amenazas maduran más allá de la caza genérica impulsada por hipótesis a cacerías impulsadas por inteligencia de amenazas. Esto resulta en cacerías más eficientes y una mayor seguridad organizacional.

Conclusión

Las soluciones defensivas tradicionales basadas en reglas no son suficientes para permitir a los defensores identificar rápidamente y responder a las amenazas persistentes avanzadas. Mientras que las defensas tradicionales en las prácticas de profundidad son importantes para salvaguardar la red, no abordan el problema de adversarios latentes que permanecen en la red de nuestra organización. El Cyber Threat Hunting tiene como objetivo abordar el problema de la identificación de adversarios avanzados mediante la adopción de ejemplos preventivos y una metodología deliberada de búsqueda rutinaria de intrusión en la red.

El 40% de una encuesta de Eric Cole no tienen una metodología formal de caza de amenazas.

Los cuatro roles definidos anteriormente se desarrollan en un equipo funcional de Threat Hunter después de evaluar cuidadosamente los activos existentes y la madurez de la organización. Fundamentalmente, los cazadores de amenazas requieren grandes cantidades de información para aprovechar analíticas, visualizaciones y aprendizaje automático para descubrir amenazas avanzadas en la red. Los cazadores de amenazas comienzan a operar después de realizar dicho análisis. Empezando por varias preguntas y con una hipótesis: ¿dónde estaría un adversario dentro de la red? ¿Cuál sería su objetivo?

Esta hipótesis debe basarse en el análisis de riesgos, inteligencia de amenazas, y las prioridades organizacionales, con una hipótesis documentada. Tras ello, los Threat Hunters comienzan la caza mediante la investigación a través de herramientas y técnicas.

Los cuatro roles definidos anteriormente se desarrollan en un equipo funcional de Threat Hunter después de evaluar cuidadosamente los activos existentes y la madurez de la organización. Fundamentalmente, los cazadores de amenazas requieren grandes cantidades de información para aprovechar analíticas, visualizaciones y aprendizaje automático para descubrir amenazas avanzadas en la red. Los cazadores de amenazas comienzan a operar después de realizar dicho análisis. Empezando por varias preguntas y con una hipótesis: ¿dónde estaría un adversario dentro de la red? ¿Cuál sería su objetivo?

Esta hipótesis debe basarse en el análisis de riesgos, inteligencia de amenazas, y las prioridades organizacionales, con una hipótesis documentada. Tras ello, los Threat Hunters comienzan la caza mediante la investigación a través de herramientas y técnicas.

Durante esta fase, los Threat Hunters dividen las responsabilidades entre Host y Network Threat Hunters, y un analista de inteligencia de amenazas. Como estos cazadores de amenazas operan, se enfocan en identificar adversarios y descubrir nuevos patrones y TTPs. Sus hallazgos se retroalimentan en el ciclo de búsqueda de amenazas, que tiene el efecto de informar y enriquecer. A medida que los cazadores de Amenazas descubren técnicas exitosas, crean soluciones automatizadas que se pueden implementar en toda la empresa. El ciclo entonces cierra el círculo, ya que el resultado de la búsqueda anterior informa y enriquece al siguiente.

La caza de amenazas puede ser un método viable para reducir el tiempo que se tarda en identificar los adversarios en la red. Al realizar la búsqueda de amenazas deliberada e iterativa, las organizaciones mantienen un estado de preparación más alto y potencialmente mejoran drásticamente su postura de seguridad de la información.