Minar criptomonedas no solo es un negocio muy lucrativo sino una afición para muchos amantes del criptomundo. Cualquier informático puede comprar hoy por hoy, aunque cada vez más escasas debido a la gran demanda, una tarjeta GPU o un minero ASIC y empezar su andadura. Pero, ¿hasta dónde es seguro minar criptomonedas con un ordenador desde tu propia casa? ¿Necesito prestar atención a la ciberseguridad si estoy pensando en crear mi pequeña “granjita” casera? ¿A qué peligros me enfrento?

Mi alias es Deckcard23 y soy un amante hasta la médula de las criptomonedas y la blockchain. Me dedico principalmente en mi faceta de hacker ético a todo lo relativo al criptomundo. Entre investigaciones de ciberestafas entorno a las criptomonedas y mi labor cada vez mayor de recuperación de fondos perdidos algo de tiempo me queda para ir probando cosas nuevas. Minar criptomonedas fue una de esas cosas que como a muchos me llamó la atención y desde que empecé siempre me ha gustado saber si mis fondos están a salvo de intrusos indeseados.

El peligro de minar criptomonedas con Simplemining.

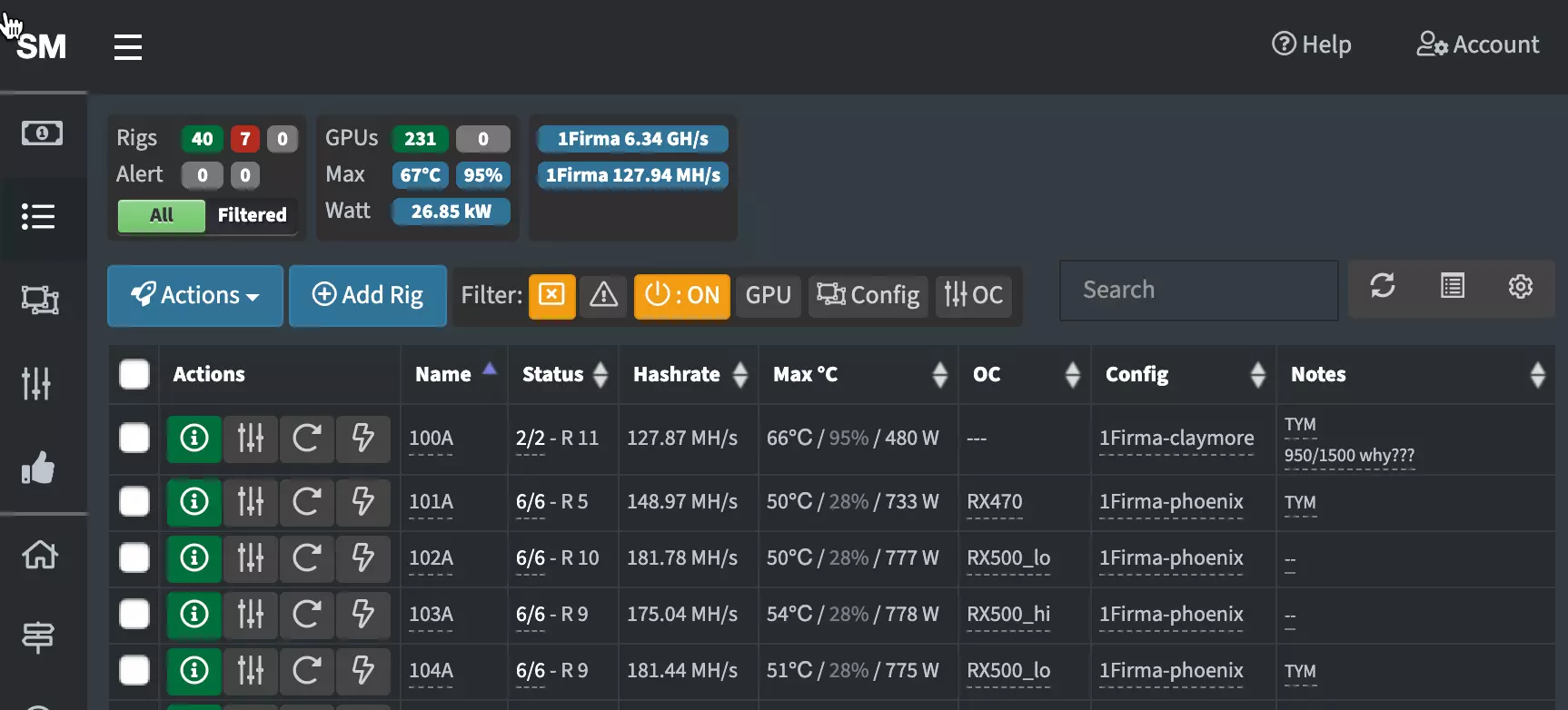

Simplemining es un software que por unos 2 dólares mensuales te permite gestionar de una maravillosa manera los rig de minería. Te permite realizar overclock y undervolt de tus tarjetas gráficas GPU, instalar una gran cantidad de scripts de minería, crear grupos, ver las estadísticas… Lo único que necesitas es un pendrive y arrancar desde él para ponerlo en marcha sin necesidad de un disco duro en tu rig.

Después de unirte a un pool de minería y configurar el minero correspondiente podrás ver en una ventana virtual el estado del mismo. Hasta aquí todo bien, pero hay que configurar correctamente unos parámetros para ahorrarnos disgustos. En primer lugar, tenemos la contraseña del protocolo SSH. Por defecto será nuestra cuenta de correo electrónico, algo relativamente sencillo de conseguir. Con una herramienta como DEPUTY podemos acceder fácilmente.

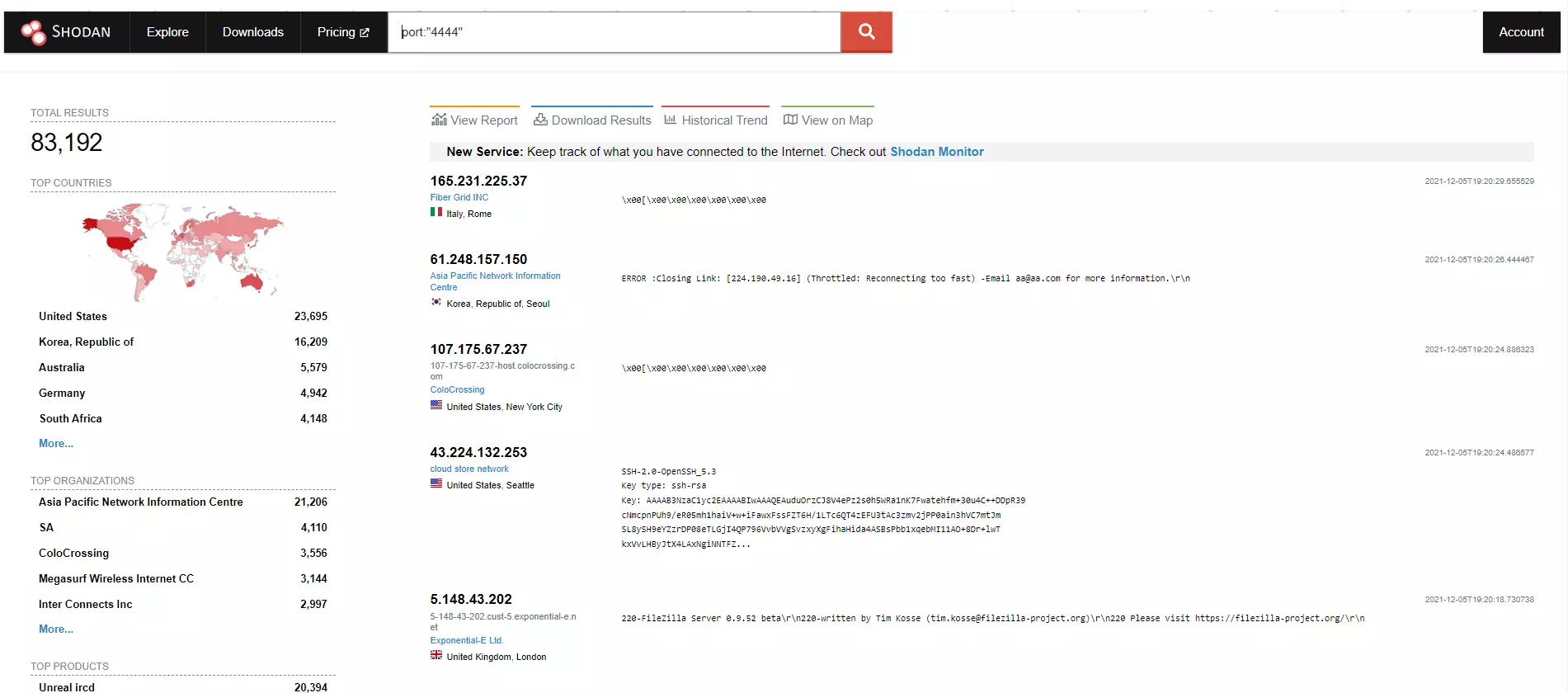

Pero el mayor peligro de simplimining es el buscador Shodan. Cuando alguien empieza a minar criptomonedas desde casa comparte a la mirada de los fisgones su rig. Mediante una simple búsqueda de aparatos que están usando el puerto 4444 (port “4444”) podemos encontrarmuchos equipos de minería. En la web Filter Reference (shodan.io) encontramos filtros para usar con Shodan.

El mayor peligro radica en que nuestro router aparece en los resultados de búsqueda de Shodan.

A parte de información sobre nuestra geolocalización, ISP que nos presta el servicio de internet y otros datos como el modelo de router hay un enlace directo al gateway del mismo. Como tenemos el modelo podemos buscar en Google u otro buscador, encontrar el manual del mismo y localizar el usuario y contraseña por defecto , como podemos ver en esta lista de usuarios por defecto.

¿Cómo puedo minar criptomonedas sin estar expuesto?

La mejor protección es cambiar la contraseña por defecto de nuestro router. Para dicha labor debemos entrar mediante el navegador a la IP asignada al gateway que suele ser 192.168.1.1 o 192.168.1.0. Mediante el comando en cmd “ipconfig” lo podemos localizar fácilmente. Debemos realizar un seguimiendo de forma periódica, ya que en caso de que alguien reinicie el router o realicen modificaciones desde nuestro proveedor de servicios integrados puede revertir nuestro cambio.

Para saber si estamos expuestos a ciberatacantes podemos ejecutarlo de dos maneras. Una es escribir en la barra de direcciones del navegador la web https://me.shodan.io y otra es accediendo al propio buscador Shodan e introduciendo nuestra IP pública. La IP pública la podemos saber visitando cualquiera de las diversas webs que tenemos disponible online, solo debemos escribir en un buscador cualquiera “cuál es mi ip” para que nos arroje multitud de páginas.

Otra medida a adoptar es cambiar la contraseña de acceso mediante SSH. Cómo bien indica el apartado de FAQ de simplemining, el usuario por defecto es miner y el password your@email. Para cambiar el password por defecto primero debemos entrar por SSH y una vez estemos dentro usamos el comando sudo passwd [nuevo password] para cambiar la contraseña del administrador. Después introducimos en la terminal el comando sudo passwd miner [nuevo password] para cambiar la contraseña del usuario miner.

Otra medida de seguridad es realizar un script que controle la integridad del fichero config.json que contiene la configuración del minero. Mediante un sencillo script en Python que verifique que el hash de dicho fichero es el que corresponde y nos avise con algún mensaje en caso de que sea diferente.

Y para terminar este apartado, mencionar que si somos usuario registrado en Shodan podemos tener acceso a más información sobre nuestro rig expuesto.

Un pequeño ejercicio para detectar posibles mineros de criptomonedas.

Ahora vamos a demostrar como puede un atacante llegar a localizar nuestro equipo de minado de criptomonedas. Trasladar , que lo que voy a indicaros, es a modo demostrativo y nunca para hacer mal uso de lo que expongo. Utilizando nuevamente Shodan y mediante los siguientes filtros, se puede empezar la búsqueda.

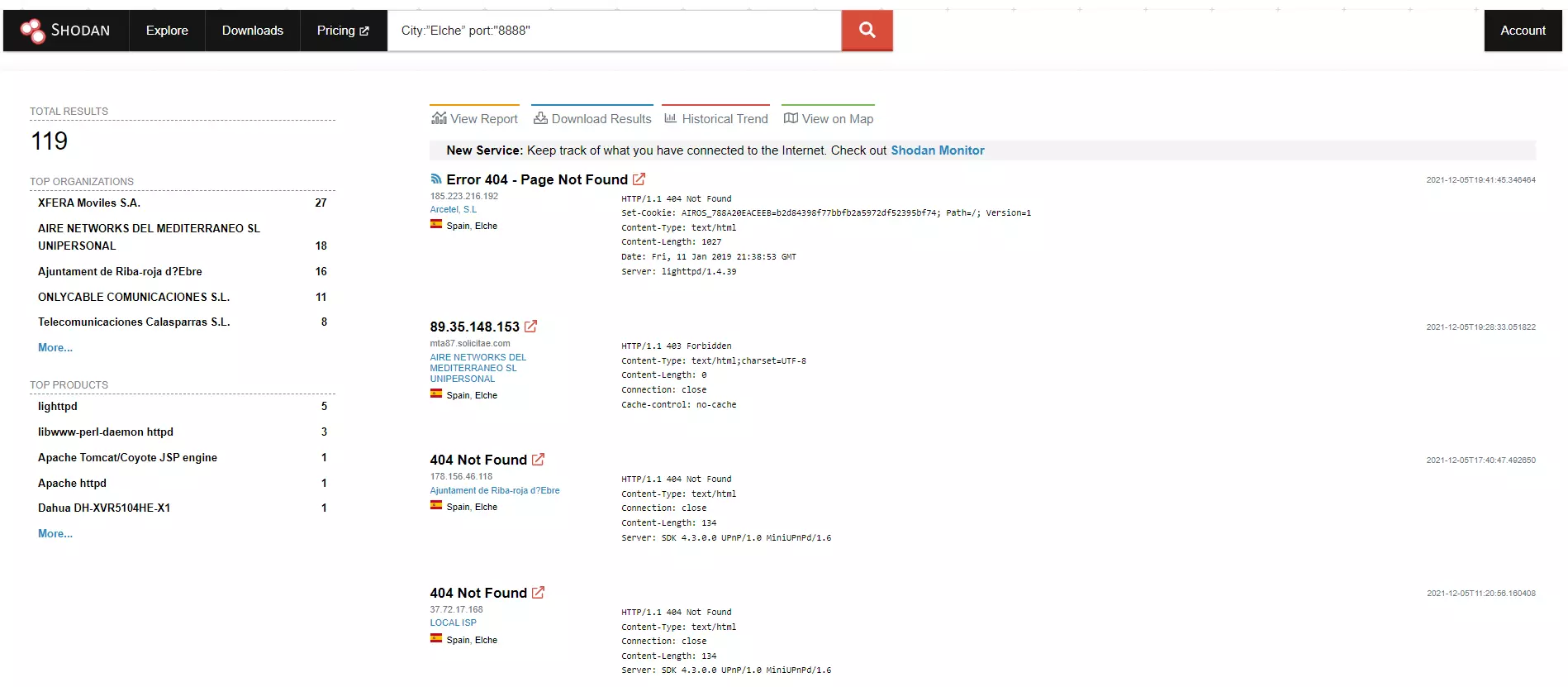

En este ejemplo utilizaremos el filtro de búsqueda City:”Elche” port:”8888” , donde puede ir viendo aquellos equipos conectados en la ciudad de Elche que tienen el puerto 8888 abiertos.

Se puede cambiar la ciudad por la que se quiera, yo aquí la he usado de ejemplo, al igual que el puerto 8888 que es el usado por el software de minería NiceHash. Podemos poner en su lugar el puerto 4444 que pertenece a Simplemining. Podemos ver como nos van apareciendo algunos terminales donde podemos acceder a lo que parecen los típicos routers que se instalan en las viviendas particulares.

Los peligros más comunes a los que un minero se enfrenta.

Minar desde una granja ya sea grande o pequeña al igual que desde casa nos supone ser consciente de una cantidad cada vez mayor de peligros. Voy a enumerar los más comunes y cómo podemos solucionarlos:

- Consumo eléctrico: dependiendo del país donde te encuentres el coste de la energía será mayor o menor. Aquí la solución es realizar un overclock eficiente para que el consumo se reduzca al máximo. También las energías alternativas como placas solares es una solución a tenerla en cuenta, ya que cada vez hay más opciones.

- Virus: Tanto en ASIC como en GPU , los virus están a la orden del día. Los ASIC son más peligrosos porque su firmware suele no actualizarse con frecuencia y quedarse bastante obsoleto con facilidad. La solución en el caso de las GPU es más sencilla, ya que podemos tirar de ciberseguridad mediante muchas técnicas, la más básica es mediante antivirus y firewalls. Pero los ASICS es más complicado además de que fácilmente se puede contaminar una granja entera si uno de ellos es infectado por un malware. Sistemas operativos de minería como HIVE OS ya ofrecen mediante un pago la posibilidad de proteger mejor su infraestructura ante ataques e incluso en caso de infección solucionar en algunos casos el problema.

- Robo de fondos: Como particular no es tan habitual como en grandes granjas que ocurra, pero también hay que estar alerta. Es algo muy sencillo para un empleado, acceder a la configuración de los equipos y añadir una wallet que le pertenezca para desviar fondos sin que nadie se entere.

- Incendios: A más potencia de los equipos, más calor, más sobrecalentamiento por el esfuerzo que sufren los equipos y si no están debidamente refrigerados se pueden producir incendios en el peor de los casos. Se recomienda tener un extintor a mano y configurar algún tipo de alerta o apagado automático que ciertos sistemas de control de minería permiten. Muchos incendios se producen por fallos en el hardware o ambientes muy calurosos. Se recomienda una buena refrigeración de los componentes pues a veces no basta con un simple ventilador.

Vulnerabilidades CVE a la hora de minar criptomonedas.

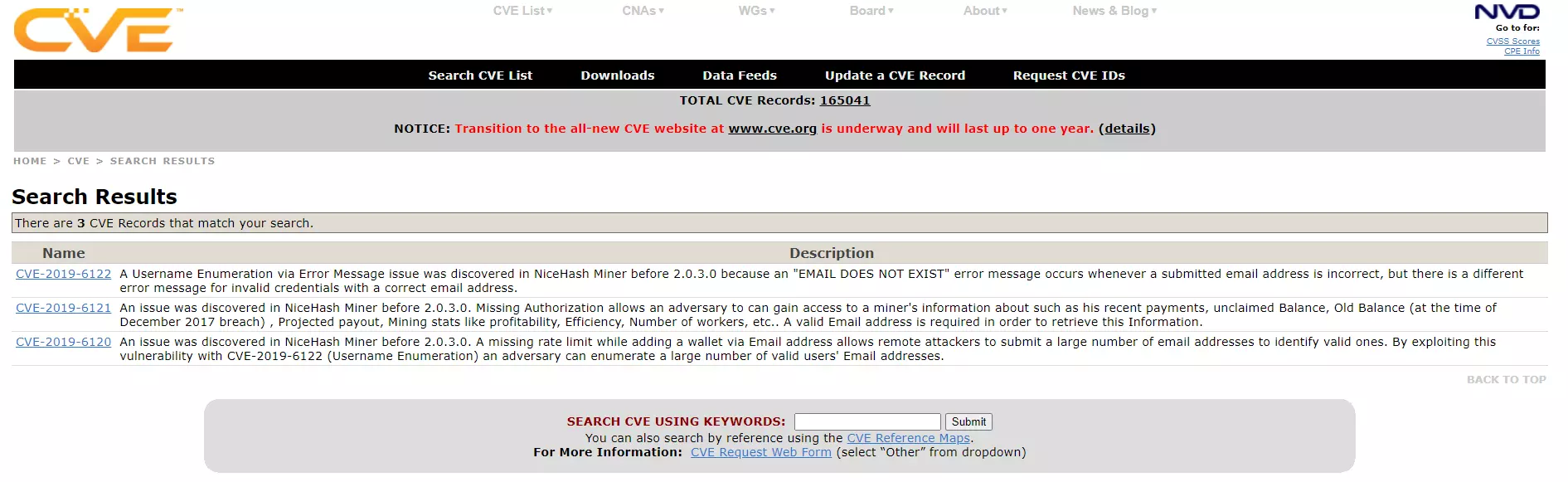

Los que nos movemos en el mundo de la ciberseguridad visitamos a menudo la web de mitre . Es la base de datos por excelencia donde se recopilan las vulnerabilidades que se van descubriendo. Minar criptomonedas es algo relativamente nuevo y desde el punto de vista de la seguridad todavía le queda un largo camino por mejorar.

Si realizamos una búsqueda usando por ejemplo “Nicehash” nos aparecen tres vulnerabilidades descubiertas recientemente donde con una tremenda facilidad se puede conseguir ver los fondos de cualquier usuario registrado.

Aquí podemos consultar utilizando palabras como “hive os”, “miner”, “mining”, “bitcoin”, “wallet”y lo que se nos ocurra relacionado con la minería para obtener una lista de vulnerabilidades encontradas.

MITM y otras técnicas archiconocidas. Despedida.

Para despedir este post, dejar contemplado que las técnicas habituales de los ciberdelincuentes se utilizan en las criptomonedas. El ataque conocido como MITM (Man In The Middle) se está empleando para hacer de intermediario entre los usuarios de hardware o software wallets y de esta manera cambiar la cuenta de destino de los fondos. Phishing , herramientas de minado troyanizadas que se descargan en páginas no oficiales y falsos servicios en cloud, son algunas de las muchas técnicas que se emplean para robar las criptomonedas.

Gracias por leerme y espero te haya sido útil la información para protegerte. Mi agradecimiento al blog y solo decir que puedes seguirme en Twitter y visitarme en mi web si necesitas ayuda con tus criptomonedas perdidas y por supuesto, teneis mi perfil público en MyPlubicInbox.