El otro día, hablando con mi compañero Pedro Valor, me percaté de una de las tareas, tal vez más olvidadas, increíblemente necesarias, actualmente muy demandadas , y sobre las que no había realizado nunca ninguna : Una optimización de ciberseguridad de un firewall.

Un nicho de mercado, sobre el que vemos varios player como Algosec, Tufin , Firemon , skyboxsecurity , Firewall Security Audit ... que ayuda a realizar dicha tarea, pero a un cierto coste, pero sobre el que es complicado la prestación de servicios adhoc , por lo que intentaré mostraros dicho proceso con una increíble herramienta Open Source , de las cuales tenemos varias opciones como 360-FAAR Firewall Analysis Audit Repair , pero que nos quedaremos con Springbok por un motivo muy sencillo, solo tengo un Fotigate a mano para las pruebas , soportando los equipos ( Cisco Asa, Juniper Netscreen, Fortinet Fortigate e Iptables ) , mientras que en 360-FAAR , tenemos el gran complemento, al soportar Checkpoint.

Usando Springbok

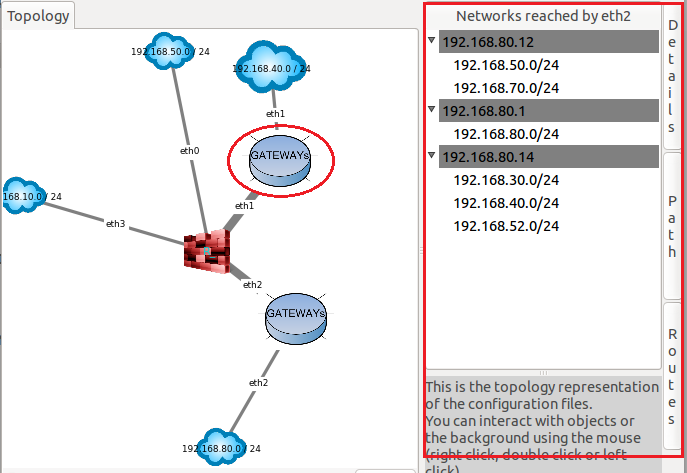

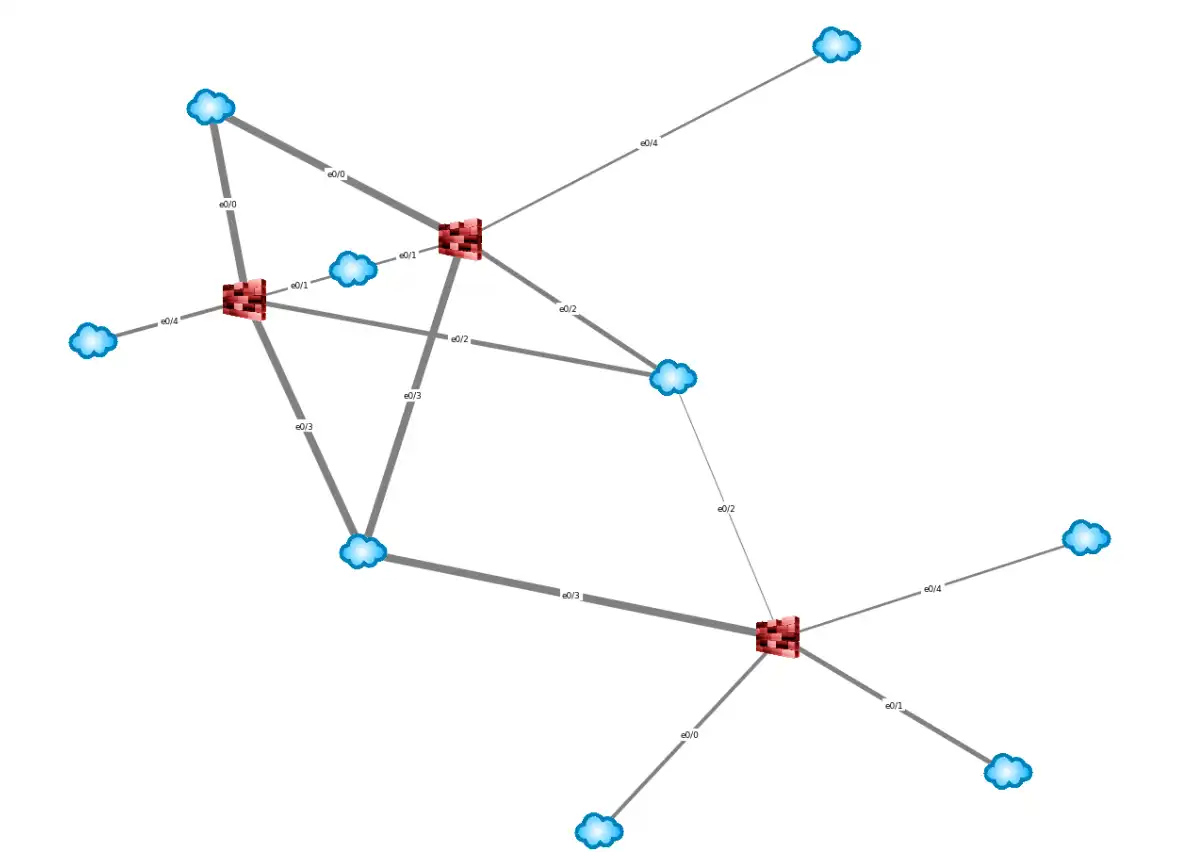

Una vez instalado, y después de cargar el archivo de configuración en la herramienta, es posible mostrar un gráfico de la red en la que se representan los firewalls, así como las máquinas y grupos de máquinas.

Springbok es una herramienta que proporciona varias funciones bastante completas, lo que nos permite realizar una auditoría de firewall automatizada, en la que funciona igual de bien para un entorno con un solo firewall que en un entorno con varios.

Las principales funcionalidades disponibles son:

- La detección de anomalías intra-firewall: Esto se lleva a cabo entre las reglas dentro de un firewall. Esta funcionalidad permite detectar reglas redundantes, reglas ocultas por otros, reglas correlacionadas, etc ...

- La detección de anomalías entre firewalls: Se lleva a cabo entre las reglas de varios firewalls en un entorno más descentralizado.

- La verificación de cumplimiento: Permite verificar el cumplimiento de las reglas de un firewall con respecto a una matriz de flujo, y detectar las diferencias entre ambos.

- Búsqueda de rutas: aquí puede buscar todas las rutas posibles entre dos subredes, basándose en un predicado dado (por ejemplo, "¿podemos pasar de IP - IP Y en el puerto 80?" ), las reglas de filtrado para los cortafuegos cruzados y las reglas de enrutamiento.

Su funcionamiento es bastante intuitivo. Basta con importar los archivos de configuración del equipo para que la herramienta represente la topología de la red simulada en forma de gráfico. Luego, las diferentes funcionalidades se activan interactuando directamente con la topología o utilizando los menús provistos para este propósito.

Springbok ha sido diseñado para reunir todas las funcionalidades de auditoría necesarias para un auditor o administrador de red, y sobre el que podremos aplicar todo nuestro potencial a la hora de realizar una auditoria de seguridad en el Firewall.

Algunas capturas de pantalla para que te hagais una idea de la herramienta:

Búsqueda de rutas entre 192.168.0.42 y 192.168.1.43 en el puerto tcp/3700. Resultado de la investigación. Los caminos encontrados se enumeran a la derecha.

Objetos definidos pero no utilizados y que como veremos más abajo en los principales 6 puntos para una auditoría del Firewall deberemos eliminar.

Detección "descentralizada": anomalías en todos los caminos:

Pero todo este proceso técnico, no sirve de nada, sin tener en cuenta el ciclo completo que debemos llevar a cabo para auditar y optimizar nuestros Firewall en cuanto a ciberseguridad se refiere, por ello, dicha revisión debe ir acompasada de los 6 principales puntos que veremos a continuación.

Optimizando el Firewall

1.Recolectar la información clave antes de empezar a optimizar reglas de Firewall

Una auditoría tiene pocas posibilidades de éxito sin visibilidad de la red, incluidos el software, el hardware, las políticas y los riesgos. Los siguientes son ejemplos de la información clave necesaria para planificar el trabajo de auditoría:

- Copias de políticas de seguridad relevantes

- Acceso a registros de firewall que se pueden analizar con la base de reglas de firewall para comprender qué reglas se están utilizando realmente

- Un diagrama preciso de las topologías actuales de red y firewall

- Informes y documentos de auditorías anteriores, incluidas reglas de firewall, objetos y revisiones de políticas

- Identificación de todos los proveedores de servicios de Internet (ISP) y redes privadas virtuales (VPN)

- Toda la información relevante del proveedor de firewall, incluida la versión del sistema operativo, los últimos parches y la configuración predeterminada

- Comprender todos los servidores clave y repositorios de información en la red y el valor de cada uno de ellos.

Una vez que se haya recopilado esta información, ¿cómo la vamos a agregar y almacenar? Con este acceso de conveniencia, los auditores pueden comenzar a revisar políticas y procedimientos y hacer un seguimiento de su efectividad en términos de cumplimiento, eficiencia operativa y mitigación de riesgos.

2.Revisar los procesos de gestión de cambios

Un buen proceso de gestión de cambios es esencial para garantizar la correcta ejecución y trazabilidad de los cambios en el firewall, así como la sostenibilidad en el tiempo para garantizar el cumplimiento de forma continua. La documentación deficiente de los cambios, incluido por qué es necesario cada cambio, quién autorizó el cambio, etc. y la mala validación del impacto en la red de cada cambio son dos de los problemas más comunes cuando se trata de control de cambios.

- Revisar los procedimientos para la gestión de cambios basados en reglas. Algunas preguntas clave para revisar deberian ser:

- ¿Los cambios solicitados están pasando por las aprobaciones adecuadas?

- ¿Los cambios están siendo implementados por personal autorizado?

- ¿Se están probando los cambios?

- ¿Se están documentando los cambios según los requisitos normativos y/o de política interna? Cada regla debe tener un comentario que incluya el ID de cambio de la solicitud y el nombre / iniciales de la persona que implementó el cambio

- ¿Existe una fecha de vencimiento para el cambio?

- Determinar si existe un proceso formal y controlado para solicitar, revisar, aprobar e implementar cambios en el firewall. Este proceso debe incluir al menos lo siguiente:

- Objeto de negocio para una solicitud de cambio

- Duración (período de tiempo) para regla nueva/modificada

- Evaluación de los riesgos potenciales asociados con la regla nueva modificada

- Aprobaciones formales para reglas nuevas o modificadas

- Asignación al administrador adecuado para su implementación

- Verificación de que el cambio se ha probado e implementado correctamente

- Determina si todos los cambios han sido autorizados y marca los cambios de reglas no autorizados para una mayor investigación. (Sabemos que esto es complicado)

- Determina si la monitorización en tiempo real de los cambios en el firewall está habilitado y si el acceso a las notificaciones de cambio de reglas se otorga a los solicitantes, administradores y partes interesadas autorizadas.

3.Audita la seguridad física y el SO del Firewall

Es importante estar seguro de la seguridad física y del software de cada firewall para protegerse contra los tipos de ciberataques más comunes.

- Asegúrate de que el firewall y los servidores de administración estén protegidos físicamente con acceso controlado.

- Asegúrate de que haya una lista actualizada del personal autorizado que tiene acceso a las salas de servidores del firewall.

- Verifica que se hayan aplicado todos los parches y actualizaciones correspondientes del proveedor.

- Asegúrate de que el sistema operativo pasa las checks de hardening.

- Revisa los procedimientos utilizados para la administración de dispositivos.

4.Limpia y optimiza las reglas base

Eliminar el desorden del firewall y optimizar las reglas base puede mejorar en gran medida la productividad TI y el rendimiento del firewall. Además, la optimización de las reglas del firewall puede reducir significativamente una gran cantidad de gastos generales innecesarios en el proceso de auditoría.

- Elimina las reglas que son efectivamente inútiles.

- Elimina o deshabilita las reglas y objetos caducados y no utilizados.

- Identifica reglas inhabilitadas, inactivas por tiempo y no utilizadas que sean candidatas a ser eliminadas.

- Evalua el orden de las reglas del firewall para determinar su efectividad y su desempeño.

- Elimina las conexiones no utilizadas, incluidas las rutas de origen / destino / servicio, que no estén en uso.

- Detecta reglas similares que se pueden consolidar en una sola regla.

- Identifica las reglas excesivamente permisivas analizando el uso real de la política con los registros del firewall. Ajusta estas reglas según corresponda para las políticas y los escenarios de uso reales.

- Analiza los parámetros de VPN para identificar a los usuarios no utilizados, los usuarios sin conexión, los usuarios caducados, los usuarios a punto de caducar, los grupos sin utilizar, los grupos sin conexión y los grupos caducados.

- Hacer cumplir las nomenclatura de los objetos.

- Documenta las reglas, objetos y revisiones de políticas para referencias futuras.

5.Realiza una evaluación de riesgos

Esencial para cualquier auditoría firewall, una evaluación integral de riesgos, identificará las reglas de riesgo y garantizará que las reglas cumplen con las políticas internas y los estándares y regulaciones relevantes.

-

Identifica todas y cada una de las reglas potencialmente "peligrosas", según los estándares de la industria y las mejores prácticas, y priorízalas por gravedad. Lo que es “peligroso” puede ser diferente para cada organización dependiendo de la red y el nivel de riesgo aceptable, pero existen muchos marcos y estándares que puede aprovechar y que brindan un buen punto de referencia. Algunas cosas para buscar y validar incluyen:

- ¿Existen reglas de firewall que violen nuestra política de seguridad corporativa?

- ¿Hay reglas de firewall con "ANY" en los campos de origen, destino, servicio / protocolo, aplicación o usuario, y con una acción permisiva?

- ¿Existen reglas que permitan servicios de riesgo desde nuestra DMZ a nuestra red interna?

- ¿Existen reglas que permiten la entrada de servicios de riesgo desde Internet?

- ¿Existen reglas que permitan la salida de servicios de riesgo a Internet?

- ¿Existen reglas que permitan el tráfico directo desde Internet a la red interna (no a la DMZ)?

- ¿Existe alguna regla que permita el tráfico de Internet a servidores, redes, dispositivos o bases de datos sensibles?

-

Analiza las reglas y configuraciones del firewall con respecto a los estándares regulatorios de la industria como PCI-DSS, SOX, ISO 27001, así como las políticas corporativas que definen las configuraciones básicas de hardware y software.

-

Documenta y asigna un plan de acción para la corrección de riesgos y excepciones de cumplimiento que se encuentren en el análisis de riesgos.

-

Verifica que los esfuerzos de remediación y cualquier cambio de reglas se hayan completado correctamente.

-

Haz un seguimiento y documenta que se completen los esfuerzos de remediación.

6.Auditoria en curso

Una vez realizada una auditoría exitosa de firewall o de dispositivos de seguridad, se deben implementar los pasos adecuados para garantizar el cumplimiento continuo.

- Asegúrate de que se establece un proceso para la auditoría continua de los firewalls.

- Considera reemplazar las tareas manuales con análisis e informes automatizados.

- Asegúrate de que todos los procedimientos de auditoría estén debidamente documentados, proporcionando una pista de auditoría completa de todas las actividades de la gestión del firewall.

CONCLUSIÓN

Aunque el mercado ha sido impulsado por el cumplimiento, estas herramientas también pueden permitir que las organizaciones mejoren el rendimiento de la red, reduzcan el tiempo de inactividad, mejoren la ciberseguridad y nos eviten ciertos sustos. El único fin de la ciberseguridad, es velar por el negocio.

Este tipo de problemas asociados a los Firewall, son familiares para organizaciones de todos los tamaños, desde aquellas con solo uno o dos cortafuegos ineficientes y sobrecargados, hasta grandes empresas distribuidas con decenas o cientos de Firewalls administrados por muchas unidades de negocio, incluso a menudo teniendo diferentes políticas que pueden haber sido escritas antes, incluso de adquisiciones de empresas, manteniendo en algunos casos distintos niveles de seguridad debido a distintas políticas y excepciones.

Debemos acostumbrarnos , a realizar al menos 1 vez a año, o cada 6 meses si debemos cumplir la normativa PCI-DSS , una exhausta auditoria de ciberseguridad de nuestros sistemas cortafuegos ... pero como he dicho antes, esta es una tarea, cada vez más necesaria y sobre la cual, las empresas ya estan empezando a pedir ayuda.

Y con un bonito y aplicable proverbio chino a nuestras optimizaciones en Firewalls me despido ...

Más difícil que abrir una tienda para comerciar es mantenerla abierta. - Proverbio Chino