Es necesario reinventar la gestión de identidad y acceso, y por ello, a través de este post, intentaremos ver las mejores prácticas y los problemas comunes con los que nos encontraremos. Incluiremos perspectivas sobre temas de gran importancia como el uso de IDaaS o nuevas tecnologias que han llegado para quedarse.

Motivación

- Los requisitos de IAM están evolucionando rápidamente para satisfacer las nuevas necesidades empresariales digitales y para proteger mejor los sistemas de las amenazas digitales y las herramientas IAM existentes a menudo no son suficientes para las nuevas tareas de IAM.

- Segun Gartner, el 63% declaró que sus organizaciones planean actualizar al menos un módulo de IAM en los próximos dos años. La razón más común es que su solución IAM existente no responde a sus nuevos requerimientos.

- A veces los problemas de IAM se deben a las limitaciones de los productos existentes, pero otras veces son inherentes a la dificultad o complejidad de la iniciativa IAM.

- Las herramientas están mejorando, pero es posible que tengamos que tomar decisiones al elegir las ofertas de IAM.

- Muchas organizaciones todavía están usando sistemas de IAM de diseño propio, los cuales están llegando al final de su vida útil. Una organizacion no debe escribir su propio software IAM desde cero, a día de hoy, muchas opciones pueden extenderse hasta el nivel API para satisfacer las necesidades específicas de la organización.

Recomendaciones

- Haz que la agilidad de IAM sea una prioridad. La reimplementación debe mover a la organización hacia el apoyo de los accesos seguros y apropiados desde cualquier lugar a cualquier lugar, por cualquier persona o cualquier cosa.

- Incorpora los últimos avances tecnológicos en IAM ofreciendo capacidades en los proceso de planificación. Algunas nuevas tecnologías están causando que las funciones de IAM converjan (por ejemplo SSO, EMM y MFA). Las tecnologías de análisis de identidad permiten que los procesos de IAM, como la certificación de acceso, se tengan que diseñar completamente, por ello, si hace ya varios años desde que empezaste a implementar funciones IAM, es muy probable todo esto ya haya cambiado mucho.

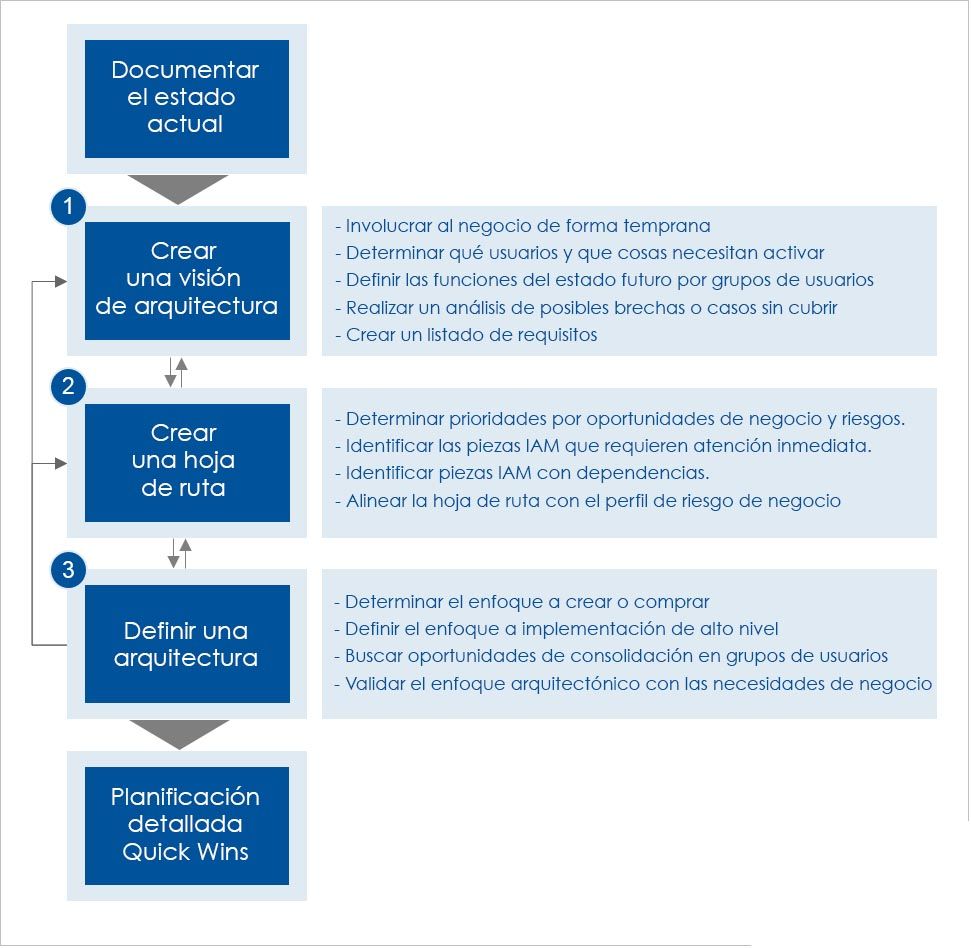

FrameWork de reimplementación IAM

El FrameWork IAM proporciona la estructura para la planificación inicial de una reinvención de Gestión de Identidad y Accesos. Una reinvención IAM es un proyecto para reemplazar las herramientas y procesos existentes de IAM con nuevas herramientas y procesos, donde junto con las tareas de trabajos previo y seguimiento, podemos diferenciar tres principales componentes:

0. Documentar el estado actual

Antes de cualquier reimplementación significativa en TI, es importante entender el estado actual de la implementación existente. Esta práctica de ingeniería de sistemas es un paso especialmente importante para las reinvenciones de la gestión de identidad y acessoc de hoy en día.Muchas organizaciones están tentadas a saltarse este paso porque sienten que ya entienden lo que tienen. Pero pensar esto, es estar miope. No se puede saber a dónde vas si no sabes dónde has estado.

A veces el problema se debe a una limitaciones del producto del proveedor que se está utilizando, pero el problema es a menudo inherente a la dificultad o complejidad de la iniciativa IAM en particular. En tal caso, esto sólo incurrirá en más costos.

1. Crear una visión de arquitectura

El proyecto de reinvención debe llevarse a cabo en el contexto de una visión general de Gestión de Identidad y Accessos. Cada proyecto de IAM no sólo debe proporcionar un valor medible sino también mover a la organización más cerca de las metas generales de IAM. Por lo tanto, el primer paso si tu organización aún no lo ha hecho es crear una visión de la arquitectura para sus capacidades de IAM, incluyendo componentes a corto, mediano y largo plazo. Siendo la visión a más largo plazo , una visión de tres a cinco años que se extienda más allá de la línea del tiempo de la iniciativa actual para proporcionar cierta perspectiva.

Esta visión de la arquitectura servirá como una guía para las decisiones a tomar. Por ejemplo, una visión Cloud de gestión de identidad, primeramente guiaría a la organización a una estrategia de despliegue cloud, donde es probable que tengamos que incluir un soporte robusto para las actuales y futuras aplicaciones SaaS.

Involucrar al negocio de forma temprana

Esta es una buena práctica estándar, pero en un período de transformación digital, este paso se ha vuelto más importante todabía. Al considerar una visión de la arquitectura a largo plazo de la gestión de identidad , es crucial involucrar a la parte comercial para entender las metas y objetivos del negocio, anticipandose a las necesidades futuras de IAM. Los grupos que llevan la gestión de identidad dentro de la organización, se encuentran que a menudo las unidades de negocios ya han tomado decisiones e incluso implementado herramientas de IAM en puntos concretos. Idealmente, las organizaciones deben identificar nuevas iniciativas comerciales en el proceso de planificación que requerieran del apoyo de IAM.

Determinar qué usuarios y que cosas necesitan activar

La definición de funciones de IAM varía según el grupo de usuarios. Por lo tanto, es importante comenzar con un claro entendimiento sobre qué tipos de usuarios o "cosas" necesitan acceso bajo el alcance de las iniciativas de reinvención de la gestión de la identidad y accesos estamos haciendo. Debido a la naturaleza de la transformación del negocio digital, es posible que nuestro próximo sistema IAM tenga que soportar más usuarios y cosas que el último, o tipos de accesos que anteriormente no habiamos planteado.

Definir sus funciones de estado futuro por grupo de usuarios

El siguiente paso es identificar las funciones necesarias para dar soporte a cada uno de estos grupos de usuarios / entidades. En este período de cambio IAM, es importante pensar ampliamente acerca de las necesidades a corto y largo plazo. Es necesario entender todas las dimensiones que han cambiado desde la última implementación de gestión de identidad y acceso. Gartner ha observado que las organizaciones que están decepcionadas con la funcionalidad de una solución que acababan de poner, es por que fallaron en considerar algunos requisitos.

Realizar un análisis de posibles brechas o casos sin cubrir

Aunque muchas organizaciones son conscientes de los costes, ahorrar dinero se queda en un segundo plano en algunos puntos. IDaaS sigue creciendo en popularidad, pero no es la solución correcta para todas las organizaciones o todos los casos de uso. Por ejemplo, algunas industrias todavía prefieren que el software IAM funcione en el local. Una minoría inesperadamente grande de organizaciones están planeando reinventarse usando soluciones de cosecha propia. En este punto Gartner advierte fuertemente de ciertos problemas a las organizaciones que planean este camino.Hay una serie de razones por las que las organizaciones a veces piensan que esto es una buena idea. Algunas creen que, debido a que tienen requisitos especiales, necesitan crear sus propios módulos de IAM. Otras piensan que, debido a que escribieron sus propios módulos IAM la última vez, tienen que hacerlo de nuevo en esta reinvención, o que es más fácil escribir su propio software. La solución, es que la mayoría de las organizaciones deben comenzar con una oferta comercial gratuita, de código abierto o IDaaS y extenderla a través de APIs y configuraciones según sea necesario.

Tener módulos a medida, hará que nos adaptemos más lentamente al cambio y requisitos tecnológicos

Crear una lista de requisitos

Una vez que la organización entiende todas las necesidades que deben ser consideradas como parte de la reinvención de gestión de identidad y accesos, debemos traducir estas necesidades en requisitos para buscar nuestra mejor opción, ya bien sea comercial , open source o similar.

2. Crear una hoja de ruta en fases

Es posible que tu organización tenga una larga lista de requisitos. Por lo tanto, la priorización y el fasear son los pasos clave. Las fases son importantes no sólo porque los presupuestos son siempre finitos, sino porque los proyectos grandes son mucho más difíciles de manejar, teniendo grandes riesgos. Las organizaciones deben administrar su programa IAM como un viaje, no como un destino, estableciendo las expectativas de las iniciativas de IAM que necesitan atención continua. La gestión de identidad es un programa, no un proyecto de una sola vez. Incluso si se seleccionan los "mejores" productos y se realizan implementaciones "perfectas", todavía necesitamos realizar un mantenimiento continuo y desarrollar un despliegue a medida que cambie las necesidades y las tecnologías de la empresa.

Las organizaciones deben adoptar un enfoque medido y realista para las fases de los proyectos de IAM. Una forma de hacerlo es mantener un proyecto de reinvención IAM en particular lo suficientemente pequeño como para lograr los resultados deseados en un marco de tiempo táctico ,por ejemplo, tres meses o menos.

Determinar prioridades por oportunidades de negocio y riesgos.

Las prioridades se establecen en función de factores como la eficiencia operacional de IAM y la habilitación del negocios. A veces, las prioridades de IAM son muy obvias. Puede haber un requisito de IAM que esté en la parte superior de la lista en función de la necesidad de apoyar una iniciativa comercial clave o de mitigar un riesgo inaceptable. Algunos ejemplos son la mejora de la experiencia del usuario consumidor mediante la consolidación de credenciales de inicio de sesión en todas las líneas de los productos y la satisfacción de los requisitos de cumplimiento, proporcionando un mejor control sobre el desprovisionamiento, pero otras veces, se requiere trabajo detras para descubrir todas las prioridades implícitas.

Identificar las piezas IAM que requieren atención inmediata

Antes de que un usuario o entidad pueda acceder a una aplicación, el usuario o la entidad por lo general necesita ser aprovisionado. Y antes de que un usuario pueda ser aprovisionado, la organización necesita crear una identidad para ese usuario o entidad. Esto significa que tener un directorio o una base de datos de usuario apropiada es la primera capa clave de base en IAM. Por lo tanto, uno de los primeros pasos es determinar si un enfoque en directorio es adecuado, si no es así, será difícil optimizar las capas posteriores.

Identificar piezas IAM con dependencias.

Un factor que probablemente ha cambiado desde nuestro último proyecto de IAM es que los módulos de IAM necesitan cada vez más, interoperar con otros módulos de IAM. Muchas funciones de gestión de identidad se están volviendo más inteligentes y, por lo tanto, necesitan comunicarse mucho más profundamente con otros módulos de IAM que antes. Esto significa que muchas implementaciones que anteriormente podrían considerarse por separado ahora necesitan ser coordinadas e interoperar.

Alinear la hoja de ruta con el perfil de riesgo de negocio

Un elemento de la planificación de IAM es la gestión de riesgos. Por lo tanto, las organizaciones deben adoptar un enfoque basado en el riesgo para priorizar los proyectos individuales de gestión de identidad y accesos. La pregunta a hacer es: ¿cuánto se reduce el riesgo por un proyecto de reimplementación de IAM en particular? Debemos defin el riesgo ampliamente al realizar este análisis previo. El riesgo tiene muchos componentes incluyendo el riesgo de acceso, el riesgo de cumplimiento, el riesgo presupuestario, el riesgo de operaciones, el riesgo de insatisfacción del cliente y los riesgos de fraude y amenazas cibernéticas, el riesgo es un pilar clave de este proyecto de reinvención.

3. Definir una arquitectura

Para los propósitos de este análisis, el enfoque arquitectónico tiene dos componentes: la decisión de hacer o comprar y las opciones de implementación. La primera de ellas es la decisión de comprar o poder reutilizar lo que ya tenemos. No siempre es necesario realizar inversión nueva en software o infraestructura.

Determinar el enfoque a crear o comprar

Hay ventajas y desventajas de escribir nuestro propio software IAM desde cero. Las desventajas superan las ventajas. La mayoría de las organizaciones no deberian empezar a escribir su software IAM desde cero.

Entonces, ¿cómo saber cuándo escribir tu propio IAM es una buena idea o una mala idea? En general, es una buena práctica usar software y servicios de IAM apoyados por un grupo especializado en dar soporte a ese software o servicio. Si somos realistas, muchas organizaciones tendrán que escribir algún módulo relacionado con IAM. Muchas organizaciones no son capaces de encontrar todas las características que necesitan en el software de bajo coste u ofertas de software de código abierto y, por lo tanto, necesitan escribir extensiones a las API existentes para proporcionar la funcionalidad que falta. Si no podemos encontrar el software que satisface todas nuestras necesidades, debemos extender el software a nivel de APIs. Pero lo mas importante, es que de nuestro nucleo debemos evitar cambiar el código en sí mismo porque esto puede hacer que el software sea quebradizo y difícil de actualizar.

Definir el enfoque a implementación de alto nivel

Las opciones principales son utilizar soluciones COTS de bajo coste, IDaaS, open-source o homegrown (Yo me lo guiso - Yo me lo como).

Según un estudio realizado por Gartner, el porcentaje de organizaciones que usan o planean usar por lo menos algún software local en cualquiera de las nueve áreas de tecnologías de IAM varió del 22% al 27%. Dado el nivel de madurez de las ofertas de IAM disponibles hoy en día, la mayoría de las organizaciones no deberían comenzar las reimplementaciones de IAM escribiendo una nueva solución propia desde el principio o creando nuevas cosas a medida. Muchas funciones de IAM han estado disponibles como ofertas de bajo coste o de código abierto durante años, y para la mayoría de los casos de uso, no hay ninguna ventaja en reinventar la rueda. De hecho, puede haber desventajas significativas. Muchas organizaciones subestiman los costes y los riesgos asociados con la escritura de su propio software IAM, especialmente en el área de gestión de acceso.

Buscar oportunidades de consolidación en grupos de usuarios

Gartner aconseja a las organizaciones comenzar organizando las nuevas necesidades por parte de los usuarios. A medida que la organización continúa con la definición de reinvención IAM, podemos ser capaces de identificar áreas en las que diferentes grupos de usuarios pueden utilizar una infraestructura IAM común. Muchos proveedores IAM han añadido características a su oferta inicial de IAM para permitirles soportar múltiples grupos de usuarios en una sola plataforma. Algunos proveedores de IAM informan que más del 60% de sus implementaciones soportan múltiples grupos de usuarios, por ellos debemos tener en cuenta que estas implementaciones pueden implicar el despliegue de varias instancias para satisfacer las preocupaciones de seguridad y escalabilidad.

Validar el enfoque arquitectónico con las necesidades de negocio

El uso de los pasos anteriores para desarrollar un framework preliminar, es sólo el comienzo. A medida que se pasa a un diseño más detallado y la selección de proveedores para cada módulo que se está reimplementando, tendremos que validar que las compensaciones necesarias en tiempo de implementación, costo y funcionalidad permanezcan dentro de límites aceptables. La próxima fase de nuestra reinvención en gestión de identidad debe posicionar mejor a nuestra organización para las fases posteriores, incluyendo las metas de IAM a mediano y largo plazo. Los sistemas IAM se están volviendo más inteligentes y más interconectados. Por lo tanto, la planificación del programa de gestión de identidad y accesos debe ser algo estratégico.

Planificación detallada con Quick Wins

Es probable que, a medida que avancemos con la selección preliminar de proveedores para una fase específica, nuestra organización determine que necesitamos hacer compromisos en áreas particulares y si no son pedido, debemos ser nosotros los que marquemos los mismo. Las organizaciones recurren frecuentemente a los planes originales propuestos, y es sobre el mismo donde querran ver pequeños resultados a corto plazo. Como ya sabreis, la gestión de identidad es dificil de extrapolar a beneficios, por lo que deberemos demostrar que los beneficios que la misma nos va aportando, haciendo que el presupuesto apostado en la misma determine beneficios para el negocio.

Reinventar la gestión de identidad y accesos de nuestra organización

es algo dificil, pero no imposible.