Es muy pronto para empezar a "augurar" nuevas tendencias en seguridad para 2018, pero con la llegada de los iSOC 3.0 y el foco puesto en el negocio, las soluciones UEBA con el complemento perfecto para aquellas empresas, ya maduras lo suficientemente para empezar a controlar patrones de comportamiento y que tenga tengan controlados los perimetros y las aplicaciones.

Recordemos por un momento la evolución de los SOC :

- SOC 1.0, 'Asegurar el Perímetro': nivel básico de análisis de seguridad actualmente empleado por la mayoría de los vendedores.

- SOC 2.0, "Proteción sobre la aplicación". El 25% del malware encontrado hasta ahora es nuevo y no ha sido detectado por los métodos tradicionales. Debemos controlar traficos y flujos mediante sondas con comportamiento en red entre otros.

- SOC 3.0, "Asegurar el negocio". El nivel SOC 3.0 aspiracional utiliza análisis predictivo y la base de datos de amenazas para identificar los tipos de amenaza que experimenta un cliente y luego trabajar proactivamente para reducir el número de amenazas del mismo

Ante estos último, las herramientas de las que hoy os hablo, y en la que diría, empezaran a ser el proximo foco cercano, "mojandome ya" creo que seran una de las tendencias 2018 en ciberseguridad.

¿Qué es UEBA vs SUBA vs UBA?

UEBA es el término definido por Gartner para User and Entity Behavior Analytics . El concepto también se puede denominar SUBA por Security User Behavior Analytics , término en este caso acuñado por Forrester Research, así como UBA para User Behavior Analytics, o incluso en muchas web de producto denominados como Analytics Behavioral o incluso Behavioral Analysis.

Estos términos diferentes se utilizan en su mayoría de manera intercambiable y definen UEBA como el analisis del comportamiento de las personas que están conectadas a la red de una organización, así como entidades, o puntos finales como servidores, cuentas, portátiles, aplicaciones, etc. En este caso, la "gente" podrían ser empleados, así como terceros proveedores o contratistas que tengan acceso a diferentes partes de la red.

UEBA se utiliza para la detección de amenazas, tanto para la detección de fallos externos como para la identificación de intrusos . Desde una perspectiva del comportamiento, aprende lo que las personas y las entidades hacen sobre una base "normal", ¿de dónde se conectan normalmente, a qué servidores de archivos y aplicaciones están accediendo, desde qué dispositivos se conectan , qué privilegios tienen, cómo de fuertes son sus contraseñas, etc.... buscando establecer una línea base de lo que es el comportamiento habitual del que no lo es. Al entender lo que es este comportamiento normal de los usuarios y las entidades, cuando algo inusual ocurre, UEBA lo detectará.

Un usuario acceda a un servidor al que normalmente no accede desde una ubicación extranjera.

La mayoría de las soluciones UEBA aprenden el comportamiento de los usuarios, grupos y dispositivos para establecer líneas base y aplicar porcenajes de riesgo adaptativo a lo largo del tiempo basado en dicha actividad. Si se produce un incidente de seguridad, la puntuación de riesgo sube o cambia según el tipo de amenaza. Esto no sólo ayuda a identificar las amenazas, sino que también ayuda a las organizaciones a realizar un seguimiento de quiénes son sus usuarios inseguros y privilegiados, identificar cuentas obsoletas, contraseñas débiles, puntos finales compartidos y mucho más.

Al aprender el comportamiento, permite detectar e identificar riesgos o amenazas de seguridad tales como:

- Compromiso de credenciales

- Insecure Insiders

- Usuarios Privilegiados

- Hackers maliciosos

- Incumplimientos

- Ataques de fuerza bruta a Contraseña

UEBA ha surgido porque la mayoría de las soluciones de análisis basadas en registros, como es el SIEM, son inversas y no se vuelven más precisas con el tiempo, ni aprenden. Es difícil recolectar y correlacionar todos los eventos. A menudo generan un gran volumen de incidentes, o alertas, que requieren cobertura 24x7 y respuesta manual del equipo de seguridad para determinar si existe una amenaza real. Y esa determinación toma un poco de tiempo debido a la falta de recursos, o incluso las habilidades técnicas para identificar con precisión lo que sucedió durante en incidente. Durante ese tiempo, los atacantes son libres de recorrer la red.

Con el aprendizaje constante de la UEBA, se puede proporcionar una mayor visibilidad y conocimientos para no sólo detectar más rápidamente una amenaza potencial, sino también ayudar a una organización a reducir su superficie de ataque mediante la identificación y eliminación de fallas de seguridad aprendidas. Hoy en día, en que las amenazas internas y las violaciones externas crecen fuertemente , las organizaciones tienen que mirar más allá de sus preocupaciones en el perímetro y echar un vistazo a la detección de amenazas internas.

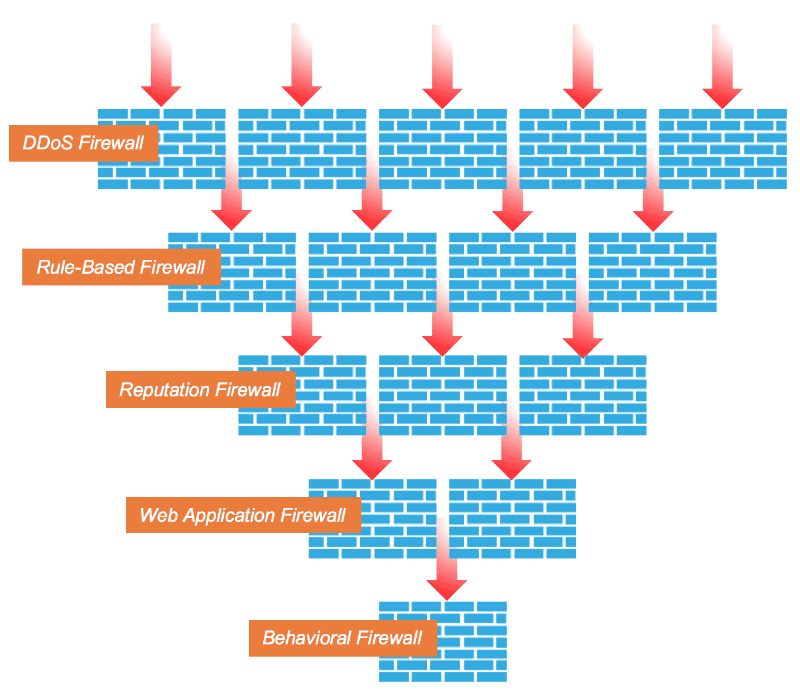

Behavioral Firewall

Las soluciones tradicionales de la UEBA se centran principalmente en la analítica basada en registros y están situadas encima de los sistemas de Gestión de Incidentes y Eventos de Seguridad (SIEM). Los datos proporcionan una visibilidad del comportamiento del usuario mucho mayor y reducen el ruido para las organizaciones que han confiado en solamente en un SIEM.

En primer lugar, las soluciones tradicionales de UEBA miran actividad hacia atrás, lo que significa que a veces los registros aparecen 12-18 horas más tarde de que un posible hacker ya haya entrado y salido de nuestra organización. Aunque hay datos que admiten que se necesita una mediana de 150 a 200 días para que un atacante sea descubierto, hay muchos atacantes que han entrado y se han ido antes de que los registros aparezcan.

En segundo lugar, la recolección de registros de diferentes vendedores y dispositivos es un reto, y esto se aplica a organizaciones de prácticamente todos los tamaños. Hay un nivel de abstracción en los propios registros que pueden no tener los detalles deseados. En esencia, son como registros de terceros porque el SIEM ya lo ha digerido.

Tercero, requiere una cobertura 24x7. Sólo 1 de cada 4 empresas tiene cobertura 24x7. Cuando uno mismo es el analista de seguridad y quien decide si una amenaza es o no un falso positivo, obtenemos una inteligencia que progresará o se hará más inteligente con el tiempo.

Los firewalls conductuales adoptan un nuevo enfoque a las soluciones UEBA. A diferencia de las soluciones tradicionales de UEBA, los cortafuegos de comportamiento se solapan en una capa superior al SIEM. Una de las principales diferencias es que los Firewalls de Comportamiento combinan UEBA y una respuesta adaptativa a políticas flexibles de respuesta de empresas amigables a responder y ayudar a prevenir amenazas de seguridad en tiempo real (CERTs).

Algunas de las capacidades clave de Firewalls conductuales son:

- Comportamiento del usuario y verificación de identidad : La automatización de la mitigación de riesgos sin la intervención directa de los equipos de seguridad, manteniendo la continuidad del negocio, es fundamental para contrarrestar los ataques y evitar compromisos. Detectar cambios sospechosos en la red y el comportamiento del usuario es el principal punto de partida.

Los firewalls de comportamiento analizan continuamente el comportamiento del usuario y desarrollan porcentajes de riesgo. Aprenden lo que están haciendo los usuarios, cuándo lo están haciendo, dónde lo están haciendo, desde qué puntos finales vienen, qué servidores van a utilizar, a qué servicios acceden y mucho más. La respuesta de grano fino en tiempo real permite a las organizaciones elegir cómo quieren validar un comportamiento sospechoso y confirmar la identidad del usuario final.

Por ejemplo, cuando un usuario intenta acceder a varios servidores de la red en un corto período de tiempo, y nunca lo ha hecho antes, un firewall de comportamiento puede confirmar la identidad del usuario de forma instantánea y sin comprometer al analista de seguridad. Una verificación exitosa no interrumpe los negocios al tiempo que garantiza la seguridad. Si la verificación del usuario falla, se impide al usuario acceder a los servidores, de nuevo sin la participación del analista de seguridad.

- Respuestas adaptativas basadas en políticas : Las respuestas activas basadas en políticas pueden resolver si la actividad sospechosa es sólo actividad anormal que no requiere intervención del equipo de seguridad, así como escalar cuando la respuesta identifica un riesgo tangible alimentado por el usuario. Esto permite a los profesionales de la seguridad centrar su atención en escalados y no en anomalías.

Cuando se detecta un comportamiento anormal, un firewall de comportamiento aplica automáticamente una acción a los usuarios como permitir, bloquear, notificar, aislar o desafiar con autenticación de segundo factor o Multi Factores, todo en tiempo real. Resolver actividades sospechosas no es sólo detener a los atacantes, sino también controlar sistemas críticos para la continuidad del negocio con usuarios válidos.

Tener políticas flexibles permite a las organizaciones ajustar las políticas basadas en las necesidades específicas de una organización. Por ejemplo, las políticas pueden estar vinculadas a diferentes vectores de amenaza, como la puntuación de riesgo, el tipo de activo, el tipo de amenaza, el tipo de usuario, el nivel de confianza del incidente, etc. El valor entra en juego cuando se considera cómo responder a cambios que podrían constituir un movimiento lateral por parte de un atacante. Para detectar escenarios más complejos, las políticas adaptativas pueden responder con una combinación de técnicas de prevención. Esto ayuda a las organizaciones a desafiar al atacante potencial y evita que los profesionales de seguridad tengan que dedicar tiempo y recursos a falsos positivos.

¿Dónde se implementan los firewalls de comportamiento?

A diferencia de las soluciones UEBA tradicionales que se sitúa encima de un SIEM, un firewall de comportamiento es un dispositivo virtual que puede ser desplegado en línea, delante de los controladores de dominio o sniffer (cerca de situaciones de tiempo real) en modo de aprendizaje del comportamiento del usuario para que pueda proporcionar ideas e incidentes que pueden ser accionados o disparados con los Triggers indicados anteriormente. Normalmente, los clientes a menudo lo despliegan en el modo sniffer hasta tner la confianza necesaria para implementarlo en línea, aprovechando las capacidades de bloqueo.

Detección más rápida de amenazas

Estamos en una epoca en la que vemos casi todos los días brecha de seguridad. Con el perímetro casi ausente, las empresas no sólo tienen que preocuparse de los atacantes externos, sino que necesitan preocuparse por las amenazas internas. Según Verizon, el 63% de las violaciones de datos confirmadas involucraban a atacantes que se presentaban como usuarios legítimos (usando credenciales robadas) o usuarios legítimos que explotaban maliciosamente su acceso, conocidos como Insiders.

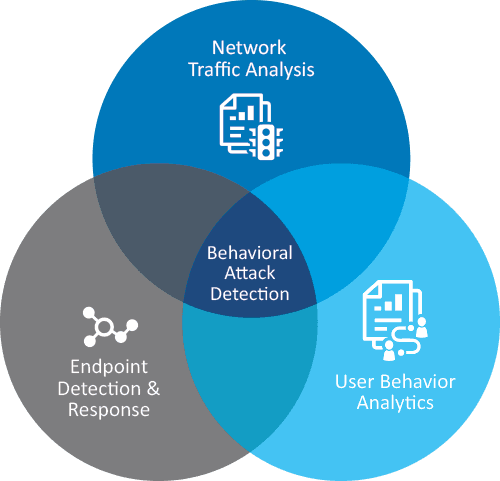

Las soluciones de UEBA ayudan a detectar las amenazas más rápidamente. Con una mayor visibilidad y comprensión de la actividad continua del usuario, es posible detectar más fácilmente comportamientos inusuales.

Podemos ver un par de ejemplos de cómo puede ayudar a detectar mejor las amenazas:

- Detección en tiempo real cuando ocurren actividades inusuales: Debido a que la UEBA está monitoreando continuamente el comportamiento del usuario, puede detectar cuando algo está fuera de la norma y responder en tiempo real a la posible amenaza haciendo una verificación de identidad o escalando el incidente al equipo de seguridad correspondiente (CSIRT)

- Búsqueda de Inteligencia Forense / Amenazas: El aprendizaje automático permite a las soluciones UEBA tener una comprensión multidimensional de los usuarios y los analistas pueden buscar o investigar proactivamente amenazas potenciales. Por ejemplo, un analista podría hacer una búsqueda para que todos los usuarios que hayan iniciado sesión en nuestra VPN de un país específico y hayan accedido a un servidor al que nunca habian accedido.

Respuesta en tiempo real a las amenazas

El tiempo de espera en ciberseguridad (el tiempo que tarda en detectar una amenaza avanzada una vez que ha roto la infraestructura de una organización) de un atacante dentro de una organización pueden ser días, meses o incluso años. Las campañas de phishing mejoradas y otros métodos sofisticados permiten a los atacantes comprometer una organización y hacer daño mucho antes de llegar a ser detectados.

Las soluciones de UEBA, como Firewalls de Comportamiento , pueden adelantarse a esa amenaza y responder activamente al posible incidente en tiempo real en lugar de simplemente enviar una alerta que entrará en una cola de innumerables otras alertas de investigación. Si, basado en el comportamiento del usuario, cuando algo parece inusual o peligroso, un firewall de comportamiento puede responder proactivamente a las amenazas y detenerlas sin la intervención humana. Con las políticas personalizables, una empresa puede responder con un conjunto de respuestas en tiempo real de grano fino, incluyendo Bloquear, Modificar, Notificar, Reautenticar o Autenticación Multi Factor, entre otros como hemos comentado, en la que mediante una de variedades de políticas y mecanismos de respuesta garantizamos que las amenazas reales se detengan mientras se permite a los usuarios legítimos continuar con su trabajo sin parar al negocio.

Menor riesgo y reducción de la superficie de ataque

Una de las grandes ventajas de UEBA es el nivel de conocimientos que un cliente recibe a través del análisis interactivo y las instantáneas del estado de la red. Estos conocimientos permiten a los clientes reducir proactivamente su superficie de ataque, lo que dificulta que los atacantes maliciosos comprometan la red. Los conocimientos que aportan las soluciones UEBA permiten a los equipos de seguridad comprender mejor los puntos débiles y abordarlos antes de que se produzca un incidente, así como ayudar a acelerar la investigación de incidentes.

Algunas áreas donde podemos reducir el riesgo de las organizaciones, son :

- Las actividades de los usuarios privilegiados y su cumplimiento con la política de seguridad

- Usuarios con contraseñas débiles

- Identificación de cuenta obsoletas

- Usuarios compartidos

- Puntos finales de alto riesgo

- Historial de acceso interactivo

- Cronogramas de incidentes de usuario

Reducción de eventos y mejora de la Eficiencia Operacional de ciberseguridad

Con todos los grandes beneficios que ofrece el Big Data, esto puede ser abrumador para los equipos de seguridad y afectar negativamente a su ciberestrategia . Los equipos están sobrecargados y carecen de personal debido a la gran demanda de recursos, y debido a que se pasa persiguiendo una gran cantidad de alertas de seguridad, muchas de ellas, falsos positivos o de gravedad no confirmada , con procesos lentos, repetitivos e insatisfactorios.

Aquí es donde las soluciones más avanzadas de UEBA, como los Firewall de Comportamiento, pueden ayudar a los equipos sobredimensionados a proporcionar una capa de automatización y inteligencia / conocimientos de seguridad. Al detectar un comportamiento inusual, se puede verificar y validar la amenaza sin intervención manual. Con múltiples mecanismos de respuesta automatizados, un firewall de comportamiento puede verificar incidentes o despriorizar la actividad benigna mediante la participación directa del usuario final. Este nivel de automatización permite que un equipo de seguridad se centre en las amenazas reales y menos en la persecución de alertas.

UEBA también puede ayudar con más eficacia, ayudando con las investigaciones de incidentes, proporcionando una visibilidad profunda y un conocimientos sobre el comportamiento del usuario y la entidad. Estos conocimientos también pueden ayudar a los equipos de seguridad a identificar más fácilmente las medidas de seguridad proactivas que pueden implementar para reducir la superficie total de ataque.

¿Cómo de rápido puedo poner en funcionamiento un UEBA y con qué rapidez proporcionaré valor y ROI?

En el entorno de seguridad actual, estas son quizás las preguntas más importantes que debemos hacernos. A pesar de que muchas organizaciones han dedicado más presupuesto a encontrar maneras de asegurar mejor su organización, la realidad es que independientemente de cuánto más presupuesto tienen, la gran mayoría de los equipos de seguridad están sobresaturados. Poner en marcha un nuevo proyecto, puede no ser factible si el tiempo implicado en la puesta en práctica es demasiado largo o complicado. Si ademas, tenemos en cuenta que la seguridad es ahora una discusión a nivel de junta directiva, mostrar un valor rápido es una parte muy importante en la ecuación.

Pero la gran noticia, es que, las soluciones UEBA, puede ser sencillas y fáciles de implementar, obteniendo en una organización tiempos de despliegue y obención de resultados muy cortos en el tiempo.

Desplegar UEBA

UEBA ha existido desde hace tiempo y diferentes soluciones tienen diferentes métodos de implementación. Hay diferentes integraciones y tareas de preparación de datos necesarias para obtener los mejores resultados desde una perspectiva de aprendizaje de la máquina mientras se supervisa el comportamiento del usuario. En algunos casos, la preparación de datos y la creación de reglas antes de un despliegue tradicional de soluciones UEBA puede ser una tarea ardua y que requiera mucho tiempo, lo que puede afectar mucho al tiempo de implantación y obtención de valor.

Las soluciones avanzadas de UEBA actuales, que están realizando detección y prevención, como los cortafuegos de comportamiento , se pueden instalar con bastante rapidez y no tienen los requisitos de preparación de datos de las soluciones UEBA tradicionales. Obteniendo rápidamente, "estamos hablando de unas pocas horas" resultados para la gran mayoría de las empresas.

¿Cómo se instala un firewall de comportamiento?

Los firewalls de comportamiento se implementan en la red. Normalmente se implementan como un proxy en frente de los controladores de dominio a través de la red con una única administración centralizada. Esto permite un fácil despliegue en ubicaciones remotas, así como una mayor escalabilidad y cobertura.

Para aquellos que dudan en implementarlo en línea al comenzar, un firewall de comportamiento también puede implementarse en modo de sniffer pasivo y reconfigurarlo en modo proxy posteriormente. Hay una ventaja en el lado de la prevención, ya que también puede aprovechar los mecanismos de respuesta tales como la autenticación Multi Factor (como Duo , RSA, etc.), bloqueo en tiempo real y capacidades de aislamiento basadas en políticas empresariales. Para aquellas empresas sin el personal de seguridad para responder a cada amenaza (Diría que todas), esta es una gran manera de llegar muy lejos, muy rápidamente, sin interrumpir el proceso de negocio.

El Firewall de Comportamiento también puede integrarse con otras fuentes de datos, como SIEM, inteligencia de amenazas, etc. para enriquecer aún más el análisis de comportamiento, pero las mismas no son un requisitos, por lo que para aquellas pequeñas empresas sin SIEM, esta es una ventaja clave.

Una vez desplegado, se tarda aproximadamente 2-3 semanas en aprender el comportamiento de todos los usuarios, entidades y servidores en toda la red y establecer una línea base. Como comentamos anteriormente, las respuestas específicas se basan en políticas personalizadas. Las políticas listadas de acuerdo con las mejores prácticas de seguridad brindarán valor desde el primer día.

Cada organización puede querer agregar o ajustar las políticas basadas en su organización y entornos con el fin de acotar los permisos acordes a negocio de una mejor forma. La personalización de políticas es muy sencilla y la ventaja de un firewall de comportamiento es que con el tiempo, la política se adapta automáticamente por usuario para integrar automáticamente su comportamiento cambiante (como cuando cambia de rol, de proyecto, de ubicación, etc.).

Retorno rápido de valor

Una vez que el Firewall de Comportamiento haya hecho una linea base de comportamiento de todos los usuarios y entidades, las organizaciones verán en muy poco tiempo, mucho valor añadido.

-

**Identificación inmediata de riesgos **: Una vez que el Firewall de Comportamiento ha completado su aprendizaje de usuarios y entidades, proporciona visibilidad en muchas áreas que una organización puede mejorar rápida y proactivamente para reducir su superficie de ataque y su riesgo general. Puede identificar cuentas obsoletas, usuarios con contraseñas débiles, información detallada sobre cuentas de usuario privilegiadas y mucho más. Una información que se tardaría semanas en reunirse, está disponible en tiempo real.

-

**Reducción de Falso Positivos ** : Las respuestas automatizadas de un firewall de comportamiento pueden reducir significativamente la cantidad de falsos positivos con las que un equipo de seguridad pierde el tiempo. Al verificar la identidad y permitir que las transacciones legítimas ocurran, las empresas mantienen el proceso de negocio en movimiento y los datos se pueden volver a introducir en el análisis de comportamiento para que pueda seguir ajustando las líneas base y mantener al equipo de seguridad consciente de los incidentes más importantes para investigar .

-

Acelerar las investigaciones : Los dashboard fáciles de usar ayudan a los analistas de seguridad a tener una idea rápida de los datos , tniendo una profunda visibilidad de lo que están haciendo los usuarios, lo que puede ayudar a acelerar las investigaciones más grandes.

Estas son sólo algunas de las formas en que las empresas pueden ganar valor de una forma rápida con soluciones avanzadas de UEBA / Behavioral Firewall. Otra área importante que no debe perderse es la de los beneficios de eficiencia operativa que obtienen los equipos de seguridad al tener un firewall de comportamiento. Para los equipos de seguridad sobrecargados esto puede marcar una gran diferencia sobre el día a día.

Gestión de UEBA

Con demasiadas amenazas y una infraestructura de seguridad cada vez más compleja, los equipos de seguridad de hoy en día no tienen tiempo para emprender proyectos complejos , costosos desde una perspectiva operacional.

La innovación avanzada de UEBA facilita la gestión y la eficiencia operativa debido a tres áreas clave: Smart Insights, Integración y Automatización.

Insights inteligentes

- Aprender el comportamiento del usuario solía ser un esfuerzo complejo, que requiere grandes datos. Pero como hemos aprendido, más no significa mejor. Hay más espacio para errores estadísticos que conduce a más falsos positivos.

- Con las ideas inteligentes, debe venir la simplicidad. Las soluciones más innovadoras de la UEBA se enfocan en brindar información de una manera fácil de entender, interpretar y actuar para facilitar a un equipo de seguridad ocupado encontrando maneras de reducir su riesgo y mejorar la seguridad.

Integración

- Las integraciones tampoco tienen que ser complejas. Con las integraciones simples mediante API, un equipo de seguridad puede mejorar tanto la analítica de comportamiento como las soluciones de terceros relacionadas. Los datos de comportamiento del usuario se pueden mejorar fácilmente con fuentes de datos adicionales que utilizan APIs para ajustar más a fondo una vista de 360 grados del usuario. También se puede añadir valor adicional a algunas de las soluciones SSO (Single Sign On) y de autenticación existentes. Por ejemplo, si utilizamos Clearpass, Okta, RSA, Duo, SecureAuth u otros.

Automatización

- Como ya hemos comentado anteriormente, la UEBA como Firewalls de Comportamiento, automatizaran la respuesta a incidentes sospechosos . Mediante la reducción de la cantidad de incidentes y falsos positivos enviados al equipo de seguridad para el seguimiento, esta tarea manual y que consume tiempo que aumenta el costo total se elimina.

- Las políticas listas para usar basadas en las mejores prácticas de seguridad brindarán valor al equipo de seguridad en el primer día. Las políticas se pueden agregar o personalizar si es necesario para habilitar aún más el negocio. Con el tiempo, las políticas se adaptan automáticamente por usuario para integrar automáticamente su comportamiento cambiante (como cambio de rol, proyectos, ubicación, etc.) sin necesidad de intervención de los analistas de seguridad.

Con estos tres principios como base para el UEBA, no sólo se impulsa la facilidad de gestión, sino que también se proporciona un gran beneficio con una reducción de la sobrecarga en los equipos de seguridad y gastos generales. Las soluciones más recientes se enfocan en cómo habilitar mejor a los equipos de seguridad y obtener más valor de lo que se tiene. Con soluciones más avanzadas centradas más en cómo responder a las amenazas, y no empujar más sobre las alertas al SIEM, obteniendo realmente un gran impacto en la productividad del equipo.

Aquí es donde una "solución" avanzada de UEBA realmente brilla. No es sólo otra herramienta, se convierte en una parte virtual del equipo. Cada vez que detecta comportamientos inusuales o de riesgo, inmediatamente toma medidas para verificar las actividades legítimas o ilegítimas de los usuarios y luego responde activamente basándose en los resultados para responder, bloquear, permitir, aislar y más. Al dar tiempo al equipo de seguridad, se puede ser más eficiente y dar seguimiento a investigaciones más importantes.

UEBA no es sólo otra herramienta más, se convierte en una parte virtual del equipo de seguridad