Hace ya más de tres años, realizamos un post con las mejores películas sobre hackers y ciberseguridad, hoy, y tras unas vacaciones de lectura, por qué no hacer una lista de los mejores libros de ciberseguridad. En muchas ocasiones, me preguntan por donde iniciarse en el tema de la ciberseguridad ... creo que éste, podría ser un fantástico punto de partida.

Hay quien tal vez, considere que esta lista debiese ser más técnica ( y puede no faltarle razón en cuanto al fin que queramos obtener ) lo que si esta claro, es que en la lista, hay históricos, libros que deben leerse, como si cuan Quijote o Lazarillo de Tormes se tratase a la lengua española.

Como he marcado en otras ocasiones, no es un listado del mejor al peor, si no que listarlos nos sirve para no perdernos en los mismos ... 33 son muchos libros, empecemos :

1. El arte de la invisibilidad - Kevin Mitnick ( Español )

Kevin Mitnick, uno de los hacker más famoso del mundo, nos enseña ( ciudadanos y consumidores ) en la era del Gran Hermano y el Big Data cómo protegernos de los continuos ojo que observan.

Nos guste o no, todos nuestros movimientos están siendo observados y analizados. Se roban las identidades de los consumidores y se rastrea y almacena cada paso de una persona. Lo que alguna vez pudo haber sido descartado como paranoia es ahora una dura verdad, y la privacidad es un lujo que pocos pueden permitirse o comprender.

Kevin Mitnick ilustra lo que está sucediendo sin tu conocimiento y te enseña "el arte de la invisibilidad". Mitnick es el pirata informático más famoso del mundo y anteriormente el más buscado. Ha pirateado algunas de las agencias y empresas más poderosas y aparentemente impenetrables del país.

Ahora, Mitnick está reformado y es ampliamente considerado como experto en ciberseguridad. Sabe exactamente cómo se pueden explotar las vulnerabilidades y qué hacer para evitar que eso suceda.

En El arte de la invisibilidad, Mitnick proporciona tácticas y métodos económicos para protegernos, en sencillas instrucciones paso a paso. Incluso habla de técnicas de "élite" más avanzadas que, si se utilizan correctamente, pueden maximizar nuestra privacidad. La invisibilidad no es solo para los superhéroes: la privacidad es un poder que se merece y necesita en esta era moderna.

2. Ciberseguridad - Lester Evans ( Inglés )

Una guía esencial de seguridad informática y ciberseguridad para principiantes, que incluye hacking ético, evaluación de riesgos, ingeniería social, estrategias de ataque y defensa y guerra cibernética.

3. Aprendizaje análisis de malware - Monnappa KA ( Inglés )

Explore los conceptos clave del análisis de malware y el análisis forense de la memoria utilizando ejemplos del mundo real, aprenda el arte de detectar, analizar e investigar las amenazas de malware, comprender las tácticas y técnicas del adversario ... así de rompedor es como se describe el libro en su tapa trasera.

Dado que los adversarios se vuelven sofisticados y llevan a cabo ataques de malware avanzados en infraestructuras críticas, centros de datos y organizaciones públicas y privadas, detectar, responder e investigar tales intrusiones es fundamental para los profesionales de la ciberseguridad.

Este libro te enseña los conceptos, técnicas y herramientas para comprender el comportamiento y las características del malware a través del análisis de malware. También nos enseña técnicas para investigar y cazar malware mediante análisis forense de la memoria ... Complementarias claro esta a las que nos trae nuestro experto Rafa.Pedrero con sus maravillosos post.

Nos presentará conceptos básicos del análisis de malware y progresando gradualmente hacia los conceptos más avanzados de análisis de código y análisis forense de la memoria. Utiliza muestras de malware del mundo real, imágenes de memoria infectadas y diagramas visuales para ayudarnos a comprender mejor el tema y equiparnos con las habilidades necesarias para analizar, investigar y responder a incidentes relacionados con malware.

4. Haga clic aquí para matar a todos - Bruce Schneier ( Español )

Pudiese tratarse del inicio de una película de phising ... pero no.

Desde automóviles sin conductor hasta termostatos inteligentes, desde sistemas autónomos de comercio de acciones hasta drones equipados con sus propios algoritmos de comportamiento, Internet ahora tiene efectos directos en el mundo físico.

Si bien este futuro computarizado, a menudo llamado Internet de las cosas, tiene un potencial enorme, el autor Bruce Schneier ( que además cuenta con uno de los blogs más leídos en el mundo de la ciberseguridad ) sostiene que la catástrofe aguarda en sus nuevas vulnerabilidades y peligros.

Olvidaros del robo de datos: los atacantes digitales de vanguardia ahora pueden literalmente bloquear nuestro automóvil, marcapasos y sistema de seguridad del hogar, así como el de todos los demás. En "Haga clic aquí para matar a todos", Schneier explora los riesgos y las implicaciones de la ciberseguridad de nuestra nueva era hiperconectada, y establece políticas de sentido común que nos permitirán disfrutar de los beneficios de esta era omnipotente sin caer en las consecuencias de su inseguridad.

5. Blue Team Field Manual (BTFM) - Alan J White , Ben Clark ( Inglés )

BTFM es una Guía de Respuesta a Incidentes de Ciberseguridad que se alinea con el Marco de Ciberseguridad NIST que consiste en las cinco funciones principales de Identificar, Proteger, Detectar, Responder y Recuperar, proporcionando los pasos tácticos a seguir y los comandos a utilizar cuando se prepara, trabaja y se recupera de un Incidente de Ciberseguridad. La cara opuesta de este libro, es el RTFM ( Red Team Field Manual ) .

6. Piratería informática en redes - Ramón Base ( Inglés )

Una guía definitiva para el hacking ético, proporciona un conocimiento completo sobre la piratería, sus tipos, comenzando con el hacking ético, hacking en redes inalámbricas, la instalación y el uso de Kali Linux, la virtualización de las máquinas y la descripción de los principales programas que se utilizan en el mundo de la ciberseguridad. El libro, se refuerza con la prueba de penetración práctica con Kali Linux y prácticas de ciberseguridad en sistemas.

Pero, además de esto, se ven conceptos básicos necesarios cómo: Qué es el hacking y las diferencias entre hacking y cracking. Tipos de hacking para combatir la fuerza bruta, ransomware, ataques a la red, dos, ddos, phishing, tabnapping, ataque a la web e ingeniería social.

También ayuda a la comprensión de las diversas amenazas en las redes inalámbricas, el cifrado y la seguridad de la contraseña, wep, wpa, wpa2, wpa3, todo tipo de ataque sobre las password, ejemplos para hacer keylogger, obtener acceso en la máquina remota, cliente / servidor o mejores prácticas para hacer un sistema seguro ... muchos conceptos necesarios y un libro muy bueno de partida.

7. Sin un lugar donde esconderse - Glenn Greenwald ( Español )

El reportero de investigación de The Guardian, ofrece una mirada en profundidad al escándalo de la NSA que ha desencadenado un debate nacional sobre la ciberseguridad y la privacidad de la información.

Con más revelaciones de documentos confiados a Glenn Greenwald por el propio Edward Snowden, este libro explora la extraordinaria cooperación entre la industria privada y la NSA, y las consecuencias de gran alcance del programa de vigilancia del gobierno, tanto a nivel nacional como internacional.

8. Ciberseguridad: Estrategias de ataque y defensa - Yuri Diogenes y Erdal Ozkaya ( Inglés )

El libro comienza hablando de la postura de ciberseguridad antes de pasar a las tácticas de Red Team, donde aprenderemos la sintaxis básica de las herramientas de Windows y Linux que se utilizan habitualmente para realizar las operaciones necesarias. También obtendremos experiencia práctica en el uso de nuevas técnicas de Red Team con potentes herramientas como python y PowerShell, que nos permitirán descubrir vulnerabilidades en nuestro sistema y cómo explotarlas. Veremos también cómo los adversarios suelen comprometer un sistema y cómo piratean la identidad del usuario, así como las distintas herramientas utilizadas por el Red Team para encontrar vulnerabilidades en un sistema. Al igual que el anterior libro de análisis de Malware, la editorial Packt cuanta con títulos muy buenos .

9. Jugar con el enemigo - Clint Watts ( Inglés )

Un ex agente especial del FBI, oficial del ejército estadounidense y destacado experto en ciberseguridad ofrece una mirada devastadora y esencial a las campañas de desinformación, las noticias falsas y las operaciones de espionaje electrónico que se han convertido en la vanguardia de la guerra moderna, y cómo podemos protegernos y proteger a nuestro país contra ellas.

Clint Watts electrizó a la nación cuando testificó ante el Comité Selecto de Inteligencia del Senado sobre la injerencia rusa en las elecciones de 2016. En "Messing with the Enemy", el experto en contraterrorismo, ciberseguridad y seguridad nacional nos introduce en un mundo aterrador en el que los terroristas y los ciberdelincuentes no piratean tu ordenador, sino tu mente. Watts revela cómo estos malhechores utilizan la información de tus redes sociales y la de tu familia, amigos y colegas para mapear tus redes sociales, identificar tus vulnerabilidades, dominar tus miedos y aprovechar tus preferencias.

Watts examina una serie de plataformas de medios sociales, desde los primeros foros de Internet hasta los actuales titanes de Facebook, Twitter y LinkedIn, y actores nefastos ,desde Al Qaeda hasta el Estado Islámico, pasando por la granja de trolls de los medios sociales rusos, para aclarar exactamente cómo utilizan los medios sociales occidentales para sus nefastos fines. Explica cómo ha aprendido, a través de sus éxitos y sus fracasos, a relacionarse con piratas informáticos, terroristas e incluso con los rusos, y cómo estas interacciones han generado métodos para contraatacar a los que buscan dañar a las personas en Internet.

10. Blue Team Handbook – Don Murdoch ( Inglés )

BTHb es uno de los mejores libros de ciberseguridad, ya que continuamente se está actualizando, estando por la versión 2.2. El Manual del Equipo Azul es una guía de referencia "cero paja" para aquellas personas detras de los incidentes de ciberseguridad, ingenieros de seguridad y profesionales de InfoSec por igual.

El Blue Team Handbook incluye información esencial en un formato de manual condensado. Los temas principales incluyen el proceso de respuesta a incidentes, cómo trabajan los atacantes, herramientas comunes para la respuesta a incidentes, una metodología para el análisis de la red, indicadores comunes de compromiso, procesos de análisis de Windows y Linux, ejemplos de uso de tcpdump, uso de Snort IDS, cabeceras de paquetes y numerosos otros temas de referencia.

El libro está diseñado específicamente para compartir la "experiencia de la vida real", por lo que está salpicado de técnicas prácticas de la extensa carrera de los autores en el manejo de incidentes.

11. Ciberseguridad para el hogar y la oficina - John Bandler ( Inglés )

Este libro puede ayudar a cualquier persona a hacerse cargo de su ciberseguridad y privacidad, y proporciona una sólida comprensión del ciberdelito, las amenazas a la privacidad, la seguridad de la información, la tecnología y los requisitos legales y reglamentarios en evolución.

Los lectores de cualquier nivel de habilidad técnica pueden apropiarse de su propia ciberseguridad y privacidad de manera metódica. La seguridad de la información puede parecer abrumadora, pero este libro la presenta con un marco simple, los cuatro pilares de la ciberseguridad del propio Bandler :

- Desarrollar conocimiento y conciencia

- Asegurar los dispositivos informáticos

- Asegurar los datos

- Asegurar las redes y el uso de Internet.

Este es un proceso continuo de mejora y requiere tomar decisiones razonadas. El libro también establece el concepto de un dial de seguridad, que las organizaciones y las personas necesitan para seleccionar un nivel deseado de seguridad en función de los riesgos individualizados y su apetito por el riesgo.

12. Ejecución de investigaciones de la línea de comandos de Windows - Chet Hosmer, Joshua Bartolomie, Rosanne Pelli ( Inglés )

El libro Executing Windows Command Line Investigations está dirigido a las necesidades de los profesionales de la ciberseguridad que se centran en la investigación forense digital y la respuesta a incidentes. Estas son las personas que en última instancia son responsables de ejecutar tareas críticas como la respuesta a incidentes, el análisis forense y el triaje, la evaluación de daños, el espionaje u otras investigaciones criminales, el análisis de malware y la respuesta a violaciones de los recursos humanos.

Los autores nos guían a través de la importancia de la CLI de Windows, así como de su configuración y uso óptimos. A continuación, aprenderemos la importancia de mantener la integridad de las pruebas, la volatilidad de las mismas, y obtendremos una visión adecuada de las metodologías que limitan la posibilidad de destruir o alterar las pruebas de forma inadvertida. El libro viene acompañado del software denominado Proactive Incident Response Command Shell (PIRCS), desarrollado por Harris Corporation (Donde trabajaban varios de los autores).

13. Cyber Wars : Hacks que conmocionaron al mundo empresarial - Charles Arthur ( Español )

Cyber Wars nos ofrece las dramáticas historias internas de algunos de los mayores ciberataques del mundo. Estos son los hacks que cambian el juego y que hacen que las organizaciones de todo el mundo tiemblen y que los líderes se paren a pensar en lo seguros que están realmente.

Charles Arthur ofrece un relato apasionante sobre los motivos de cada ataque, las técnicas utilizadas, las consecuencias y la forma de evitarlos. Los ciberataques son una de las amenazas más aterradoras a las que se enfrentan actualmente los directivos de las empresas y este libro ofrece una visión profunda para entender cómo funcionan, cómo piensan los hackers, así como consejos inestimables para mantenerse alerta y evitar los errores y descuidos de ciberseguridad que nos pueden llevar a la ruina.

Ninguna organización está a salvo, pero si comprendemos el contexto en el que vivimos ahora y cómo podríamos ser "los hackeados" del futuro, podremos minimizar la amenaza.

14. El cisne negro - Nassim Nicholas Taleb ( Español )

Un termino aplicable no solo al mundo de la ciberseguridad, pero que nos traslada a momentos vividos como en el Wannacry por múltiples empresas y que es imprescindible conocer, y sobre todo manejar.

Los “cisnes negros” representan eventos profundamente significativos, a veces consecuentes e increíbles, que pueden ocurrir o no en algún momento. Los cisnes negros están etiquetados como un giro desafortunado de los acontecimientos, que no solo son explicables sino también comprensibles. De todos modos, hay que mostrar flexibilidad y mentalidad abierta para aceptar tal dosis de incertidumbre sin caer en la desesperación.

Los cisnes negros son una trampa lógica. No fue posible predecir que existía el Cisne Negro antes de que fuera visto por primera vez. Eventos raros como el primer cisne negro ocurren con más frecuencia de lo que imaginamos y nuestras mentes están programadas para lidiar con lo que hemos visto antes. Sin embargo, los eventos extremos generalmente ocurren y tienen impactos significativos. Nuestra tendencia a ignorarlos proviene del hecho de que la gente tiende a subestimar su ignorancia.

Hay mucho que no sabemos, pero como sentirnos ignorantes es algo que no nos hace sentir bien con nosotros mismos, tendemos a restar importancia a esta característica nuestra.

15. Máxima seguridad en Windows: Secretos técnicos - Sergio de los Santos ( Español )

Tenemos mucho talento español en ciberseguridad, y Sergio, para mí, es uno de esos grandes y reconocidos talentos, de los que pueden pasar desapercibidos por su discreción, pero sobre los que su trabajo habla por ellos. Máxima seguridad en Windows: Secretos técnicos, creo que fue escrito por el 2011, desde entonces y como la propia ciberseguridad, se adaptado a los nuevos sistemas de Microsoft.

Y es que Sergio de los Santos explica a la perfección las diferentes tecnologías y herramientas para fortificar nuestro sistema Microsoft Windows, pasando por todas las capas de seguridad. Un imprescindible en ciberseguridad de sistemas Windows en español.

16. Advanced Penetration Testing : Hacking the World's Most Secure Networks - Will Allsopp ( Inglés )

Pruebas de penetración avanzadas: Hacking the World's Most Secure Networks lleva el hacking mucho más allá de Kali linux y Metasploit para proporcionar una simulación de ataque más compleja. Con técnicas que no se enseñan en ninguna preparación para la certificación ni se cubren en los escáneres defensivos comunes, este libro integra la ingeniería social, la programación y la explotación de vulnerabilidades en un enfoque multidisciplinar para atacar y comprometer entornos de alta seguridad.

Desde el descubrimiento y la creación de vectores de ataque, y el desplazamiento sin ser vistos a través de una empresa objetivo, hasta el establecimiento del mando y la exfiltración de datos, incluso de organizaciones sin conexión directa a Internet

Las amenazas de hoy en día están organizadas, dirigidas profesionalmente y con mucho ánimo de lucro. Advanced Penetration Testing va más allá de Kali linux y Metasploit para proporcionarle pruebas de penetración avanzadas para redes de alta seguridad.

17. The Hackers Playbook 3 - Peter Kim ( Inglés )

A estas alturas, todos estamos familiarizados con las pruebas de penetración, pero ¿Qué es exactamente un Red Team? Los Red Teams simulan ataques avanzados del mundo real para probar la respuesta de los equipos defensivos de nuestra organización. Encontrando respuestas a preguntas como: ¿Tienen nuestros equipos de respuesta a incidentes las herramientas, los conjuntos de habilidades y las personas adecuadas para detectar y mitigar estos ataques? ¿Cuánto tiempo nos tomaría realizar estas tareas ? Aquí es donde, como Red Team, entramos para probar y validar con precisión el programa de ciberseguridad general.

THP3 llevará nuestras habilidades de piratería ofensiva, procesos de pensamiento y rutas de ataque al siguiente nivel. Este libro se centra en campañas y ataques del mundo real, y lo expone a diferentes puntos de entrada iniciales, explotación, malware personalizado, persistencia y movimiento lateral. Este libro basado en gran parte en el laboratorio, incluirá múltiples máquinas virtuales, entornos de prueba y herramientas THP personalizadas.

18. Ciberseguridad : Una Simple Guía para Principiantes sobre Ciberseguridad, Redes Informáticas y Cómo Protegerse del Hacking en Forma de Phishing, Malware, Ransomware e Ingeniería Social - Quinn Kiser ( Español )

Una breve historia de la ciberdelincuencia, los diferentes tipos y su evolución a lo largo de los años, así como la importancia de la ciberseguridad.

A lo largo del libro, podremos aprender a diferenciar los distintos tipos de ciberataques ejecutados a través de Internet, tipos de ciberhackers, o los distintos tipos de malware y sus fascinantes herramientas para identificar y hacerlo frente.

Un libro, que como marca en la portada, se trata de una guía para principiantes.

19. El huevo del cuco - Clifford Stoll ( Español )

Posiblemente, uno de los primeros libros basada con trama de ciberseguridad. Aunque date de 1989, un clásico atemporal imprescindible. Antes de que Internet se convirtiera en una herramienta global para los terroristas, un perspicaz ciudadano estadounidense reconoció su ominoso potencial. Armado con claras pruebas de espionaje informático, inició una búsqueda muy personal para desenmascarar una red oculta de espías que amenazaba la ciberseguridad nacional. Pero, ¿le respaldarían las autoridades?.

Cliff Stoll era un astrónomo reconvertido en director de sistemas del Laboratorio Lawrence Berkeley cuando un error de contabilidad de 75 céntimos le alertó de la presencia de un usuario no autorizado en su sistema. El nombre en clave del hacker era "Hunter", un misterioso invasor que consiguió entrar en los sistemas informáticos de Estados Unidos y robar información militar y de seguridad sensible. Stoll inició su propia cacería: espiar al espía. Fue un peligroso juego de engaños, códigos rotos, satélites y bases de misiles, una operación encubierta de un solo hombre que finalmente llamó la atención de la CIA, y finalmente atrapó a una red de espionaje internacional alimentada por el dinero, la cocaína y el KGB.

20. Kali Linux Revealed Mastering the Penetration Testing Distribution - Rapha'l Hertzog ( Ingles )

Kali Linux no sólo se ha convertido en la plataforma elegida por los profesionales de la seguridad de la información, sino que ha evolucionado hasta convertirse en una distribución de sistema operativo de nivel industrial y de clase mundial, madura, segura y preparada para la empresa.

Se ha creado una comunidad increíble en torno a Kali Linux. Cada mes, más de 300.000 personas descargan una versión de Kali. Sin embargo, el equipo de Kali nunca ha publicado un manual oficial de Kali Linux, hasta ahora.

De la mano de una de las entidades más importantes en el mundo de la ciberseguridad, anos llega este libro centrado en la plataforma Kali Linux en sí, que nos ayudará a maximizar Kali desde el principio. Los desarrolladores nos guiarán a través de las características y fundamentos de Kali Linux, nos proporcionarán un curso intensivo de comandos y conceptos básicos de Linux, y luego nos guiarán a través de los escenarios de instalación más comunes de Kali Linux.

Aprenderemos a configurar, solucionar problemas y asegurar Kali Linux y después nos sumergiremos en el potente gestor de paquetes de Debian. A lo largo de esta amplia sección, aprenderemos cómo instalar y configurar paquetes, cómo actualizar y mejorar la instalación de Kali y cómo crear nuestros propios paquetes personalizados. A continuación, aprenderemos a desplegar nuestra instalación personalizada en redes empresariales masivas. Por último, se nos guiará a través de temas avanzados como la compilación del kernel, la creación de ISOs personalizadas, el cifrado de fuerza industrial, e incluso cómo instalar interruptores criptográficos para salvaguardar nuestra información sensible.

Tanto si eres un veterano, como un absoluto novato, este es el mejor lugar para empezar con Kali Linux, la plataforma elegida por los profesionales de la ciberseguridad. Más adelante, pondremos su homologo en español, de la mano de la editorial de Chema Alonso, aunque, si el ingles no es un problema, yo os recomendaría este.

21. RTFM Red Team Field Manual - Ben Clark

Más arriba os hablaba de su hermano, el manual de defensa BTFM. El Manual de Campo del Red Team (RTFM) es una guía de referencia completa y sin pelos en la lengua para los miembros serios del Red Team que se encuentran rutinariamente en una misión sin Google o el tiempo para escanear una página de manual. El RTFM contiene la sintaxis básica para las herramientas de línea de comandos de Linux y Windows más utilizadas, pero también encapsula casos de uso únicos para herramientas potentes como Python y Windows PowerShell.

El RTFM nos ahorrará repetidamente tiempo buscando los matices de Windows difíciles de recordar, como las herramientas de línea de comandos de Windows wmic y dsquery, los valores clave del registro, la sintaxis de las tareas programadas, las ubicaciones de inicio y los scripts de Windows. Y lo que es más importante, nos enseñará algunas nuevas técnicas de Red Team. Al igual que su hermano BTFM, este y el RTFM, son dos de esos libros que hay que tener cerca del escritorio para poder consultarlos.

22. Threat Modeling Designing for Security - Adam Shostack ( Inglés )

El único libro de seguridad que ha sido elegido como finalista del premio Dr. Dobbs Jolt desde Secretos y mentiras de Bruce Schneier y Criptografía aplicada. Adam Shostack es responsable de la modelización de amenazas del ciclo de vida de la seguridad en Microsoft y es uno de los pocos expertos en modelización de amenazas del mundo.

Ahora, comparte su considerable experiencia en este libro único. Con páginas de consejos prácticos específicos, detalla cómo construir una mejor seguridad en el diseño de sistemas, software o servicios desde el principio. Explora varios enfoques de modelado de amenazas, descubre cómo probar sus diseños contra las amenazas y aprenderemos formas efectivas de hacer frente a las amenazas que han sido validadas en Microsoft y otras empresas de primer nivel.

Los profesionales de la ciberseguridad aprenderán a discernir las amenazas cambiantes y descubrirán las formas más sencillas de adoptar un enfoque estructurado del modelado de amenazas, ya que explica cómo modelar las amenazas y explorar varios enfoques de modelado de amenazas, como el centrado en los activos, el centrado en los atacantes y el centrado en el software.

23. Metasploit para Pentesters - Pablo Gonzalez ( Español )

El marco Metasploit hace que descubrir, explotar y compartir vulnerabilidades sea rápido y relativamente indoloro. Pero mientras que Metasploit es utilizado por los profesionales de la ciberseguridad en todas partes, la herramienta puede ser difícil de entender para los usuarios más noveles. Pablo, mediante este libro, llena este vacío, enseñando cómo aprovechar el Framework.

Si hablásemos de otros idiomas, tal vez no elegiría este como primera opción, pero sin dudarlo, es el primer referente en Español, y por supuesto otro clasico. Junto con el libro de Sergio de los Santos anteriormente tratado y como su cubierta refleja, son oro puro dentro de la editorial 0xWord.

24. Hacking: The Art of Exploitation - Jon Erickson ( Ingles )

El hacking es el arte de resolver problemas de forma creativa, ya sea encontrando una solución no convencional a un problema difícil o explotando agujeros en una programación descuidada. Mucha gente se llama a sí misma hacker, pero pocos tienen la sólida base técnica necesaria para ir realmente al límite.

En lugar de limitarse a mostrar cómo ejecutar los exploits existentes, el autor Jon Erickson explica cómo funcionan realmente las arcanas técnicas de hacking. Para compartir el arte y la ciencia de la piratería informática de una manera que sea accesible para todos, Hacking: The Art of Exploitation, presenta los fundamentos de la programación en C desde la perspectiva de un hacker.

No es un libro para todos. Es un histórico dentro de los libros de ciberseguridad, pero es uno de los libros más técnicos, posiblemente de un listado muy amplio, y solo apto para aquellas personas a las que les entusiasme la programación, este no es mi caso, y tras abrir el libro, en el primer minuto, sabia que no estaba echo para mi.

25. Hacking & Cracking : Redes Inalámbricas Wifi - Luis Angulo ( Español )

Puede ser, uno de los ámbitos en los que uno quiere iniciarse primero, aún me acuerdo cuando hacia mis pinitos con Wifislax para jugar al Ogame, pero de eso ya hace mucho.

Lleva a cabo el pentesting wifi desde las utilidades que ofrece la interfaz Kali Linux y detalla los equipos necesarios para las pruebas. Muestra el crackeo de WEP y del WPA/WP2, el ataque de los Access Point y sus usuarios. El manual está dirigido a un público general, a alumnos y expertos en ciberseguridad.

26. Improving your Penetration Testing Skills Strengthen your defense against web attacks with Kali Linux and Metasploit - Gilberto Najera Guitierrez ( Inglés )

Las pruebas de penetración o hacking ético son una forma legal y a prueba de errores de identificar las vulnerabilidades de nuestros sistema. Con una prueba de penetración exhaustiva, podemos asegurar nuestros sistemas contra la mayoría de las amenazas.

Packt es una de las editoriales que más me gusta en materia de ciberseguridad, con grandes títulos y mucho que aprender. Pero en este en concreto, obtendremos un profundo conocimiento de los clásicos fallos de inyección de comandos y SQL, y descubriremos formas de explotar estos fallos para asegurar nuestro sistema. También aprenderemos a crear y personalizar payloads para evadir los antivirus y eludir las defensas de una organización. Estos son alguno de los ejemplos de lo mucho que podremos obtener a través de este título.

27. Ingeniería social. El arte del hacking personal - Hadnagy ( Español )

La ciberseguridad tienen muchas ramas, y cada vez tendrá más. Para mí, la ingeniría social, es una de las que más me llama la atención, la persona como vector de ataque, el engaño ... En el libro, se revela el lado más astuto del repertorio de los hackers: ¿ por qué hackear algo cuando se puede simplemente pedir el acceso ? Curioso verdad. Indetectable por los cortafuegos y el software antivirus, la ingeniería social se basa en el fallo humano para acceder a espacios sensibles. Hadnagy explica las técnicas más utilizadas que engañan incluso al personal de seguridad más robusto, y muestra cómo se han utilizado estas técnicas en el pasado. La forma en que tomamos decisiones como humanos afecta a todo, desde nuestras emociones hasta nuestra ciberseguridad. Los piratas informáticos, desde el principio de los tiempos, han descubierto formas de explotar ese proceso de toma de decisiones y conseguir que tomemos una acción que no nos conviene.

Las redes y los sistemas pueden ser hackeados, pero también pueden ser protegidos. Cuando el "sistema" en cuestión es un ser humano, no hay software al que recurrir, ni actualización de hardware, ni código que pueda bloquear la información indefinidamente. La naturaleza humana y las emociones son el arma secreta de la ingeniería social maliciosa, y este libro nos muestra cómo reconocer, predecir y prevenir este tipo de manipulación.

Puede que lo haya dicho en multiples post, pero, asegurando el puesto de trabajo, asegurando el correo, y concienciando, podemos tener cubierto la ley de pareto en ciberseguridad. Este libro, nos ayuda perfectamente a comprender la ingenieria social, con el fin de concienciar mejor y de una forma más eficiente.

28. Real-World Bug Hunting - Peter Yaworski ( Inglés )

Este libro es muy nuevo (se publicó en 2019) y está actualizado. Peter Yaworski es un profesional de seguridad experimentado que trata de dar un punto de entrada a las personas sin conocimientos en esta área, y creo que lo logra.

Un libro muy bien escrito, que profundiza en todos los temas importantes relacionados con la seguridad de las aplicaciones web y la búsqueda de errores. Después de cubrir los conceptos básicos del Bug Bounty, nos lleva a través de todos los tipos de vulnerabilidad web más comunes.

La última sección del libro cubre la redacción de informes, que creo que es un tema muy importante para comprender y que, aunque no nos guste, es básico e imprescindible. Peter hace un trabajo maravilloso al explicar las cosas y hace que los temas complicados sean bastante fáciles de entender.

29. The Art of Memory Forensics: Detecting Malware and Threats in Windows, Linux, and Mac - Michael Hale Ligh ( Inglés )

Hablamos de un libro, cuya primera edición data del 2014, pero una rama de la ciberseguridad, cuyos principio, podríamos considerar que son los mismos.

Como continuación del éxito de ventas Malware Analyst's Cookbook de 2010, los escritores y expertos en el campo del malware, la ciberseguridad y el análisis forense, nos ofrecen una guía paso a paso sobre el análisis forense de la memoria, que actualmente es la habilidad más solicitada en los campos de la ciencia forense y la respuesta ante incidentes.

El arte del análisis forense de la memoria, se basa en un curso de formación de cinco días que los autores han presentado a cientos de estudiantes. A lo largo de estos "cinco días", podremos ver, por ejemplo, cómo el análisis de la memoria volátil mejora las investigaciones, pasos en investigación adecuados para detectar el malware, herramientas gratuitas

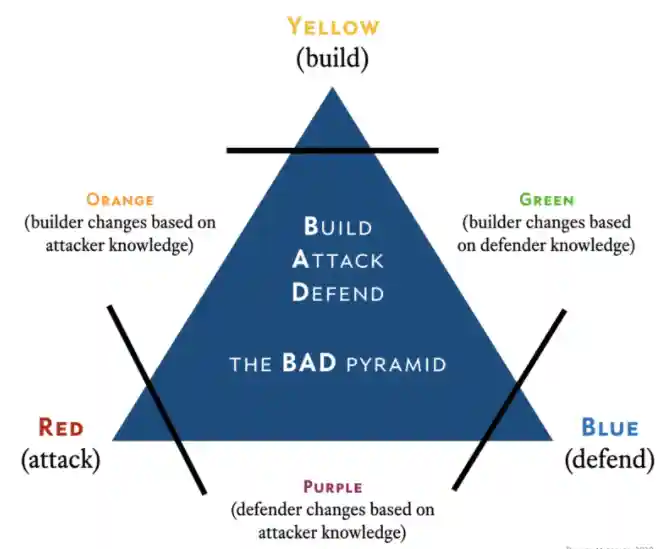

30. PTFM: Purple Team Field Manual - Tim Bryant ( Inglés )

Para entender correctamente el trabajo del Purple Team, veamos de un simple vistazo, donde se encajaría dicho equipo, que podemos transpolar a la mezcla de los colores azul y rojo:

El Purple Team existe para asegurar y maximizar la eficacia de los Read Team y el Blue Team, y para ello, lo hacen integrando las tácticas y controles defensivos del equipo azul con las amenazas y vulnerabilidades encontradas por el equipo rojo en una sola narrativa que maximiza a ambos. Lo ideal sería que el Purple Team no fuera un equipo en absoluto, sino una dinámica permanente entre el Read y el Blue Team.

El libro PTFM: Purple Team Field Manual es una guía totalmente practica, donde nos desglosan la conjunción de comandos y necesidades practicas. El PTFM contiene los comandos de Linux y Windows más utilizados, así como ciertas configuraciónes necesarias. La unión de RTFM+BTFM+PTFM ( vimos todos) nos dará la base de comandos y necesidades imprescindibles y que debemos tener a mano sin dudarlo.

30. Estegomalware - Evasión de antivirus y seguridad perimetral usando esteganografía: Ocultando ciberamenazas avanzadas y malware -Alfonso Muñoz Muñoz ( Español )

Un estreno super reciente, un libro que no he podido disfrutar/leer y que no sé si podré permitirme disfrutarlo ( 260€ a día de hoy en Amazón ), o bien tiene las hojas bañadas en oro, o bien el contenido es oro puro. Me decanto y estoy casi seguro de que es esta última opción ( por eso lo incluí en esta lista), y me encantaría poder leerlo ( he ido del tirón a comprarlo), pero si que es cierto que el precio es un poco prohibitivo, y me echó para atrás . Alfonso, si nos lees .... estaría encantado de publicar una reseña, guiño, guiño ;)

Fe de erratas : Alfonso nos desvela el motivo del precio a la hora de escribir el post .... Dejamos esta parte para aclarar el comentario ... pero dejamos claro, que Alfonso lo ha dejado en unos maravillosos 15.55€

Como indica la descripción, el libro incluye más de 200 referencias sobre los análisis de ataques y APTs . El mismo profundiza en los conceptos de las técnicas esteganográficas, aportándonos una mayor capacidad para enfrentarsenos a los nuevos retos en ingeniería inversa, análisis forense/DFIR o analista de malware. Como os he indicado, no lo he leído, pero os aseguro de que tengo muchas ganas, a ver si baja un poquito, lo que esta claro, es que detrás del libro hay mucho y buen trabajo, en una rama de la ciberseguridad, muy desconocida y con mucho potencial.

31. Solving Identity Management in Modern Applications: Demystifying OAuth 2.0, OpenID Connect, and SAML 2.0 - Yvonne Wilson ( Inglés )

Siempre he marcado y defendido que la gestión de la identidad y los accesos, es una rama primordial de la ciberseguridad, y por ello, era obligatorio que un libro de dicha especialización, estuviese en la lista.

En una época en la que las violaciones de la ciberseguridad dan lugar a sanciones cada vez mayores, es primordial que los desarrolladores y propietarios de aplicaciones comprendan la gestión de identidades y el valor que proporcionan. Solving Identity Management nos lleva desde el aprovisionamiento de cuentas hasta la autenticación y la autorización, y cubre los problemas comunes que hay que evitar. Ofreciéndonos todo lo que necesitamos para diseñar la gestión de identidades y accesos para nuestras aplicaciones, creación de cuentas, gestión de sesiones y accesos, o la terminación y eliminación de cuentas, entre mucho más.

32. Magnetic hiring - Renee Brown ( Inglés )

Uno de los principales problemas dentro del mundo de la ciberseguridad, es cubrir la falta de perfiles, profundizando la problemática, en perfiles especializados. No es un problema de sueldos, de ventajas laborales ... en muchos casos, la problematica viene marcada desde RRHH.

En el Magnet Hiring, podremos aprender, cómo acelerar la brecha de talento en ciberseguridad . Veremos desde guiones reales utilizados para iniciar las conversaciones con los profesionales de ciberseguridad, cómo educar a los líderes de recursos humanos, hasta las formas más rápidas de cubrir la posiciones ciberseguridad. Y algo tan sencillo pero imprescindible como un glosario de términos de ciberseguridad .

33. Women Know Cyber 100 Fascinating Females Fighting Cybercrime - Steve Morgan ( Inglés )

Las mujeres saben ( y mucho ) de ciberseguridad y están muy implicadas en nuestro sector. No dejes que nadie ni ninguna encuesta te diga lo contrario.

Y en caso de no creerlo, este libro te abrirá los ojo. "Women Know Cyber: 100 Fascinating Females Fighting Cybercrime" presenta a expertas en ciberseguridad de todo el mundo, con diferentes trayectorias, que destacan por proteger a los gobiernos, las empresas y las personas de los ciberdelincuentes. Y si estas 100 mujeres destacadas no son prueba suficiente, anímate a mirar la lista de Twitter @WomenKnowCyber y verás a miles de mujeres en el ámbito de la ciberseguridad, desde codificadoras hasta expertas en análisis forense digital y directoras de seguridad de la información en las mayores empresas del mundo.

Creo que este libro, es el mejor para cerrar la lista, e intentarnos abrirnos mucho más el conocimiento en ciberseguridad y el sector. ¿Están las mujeres poco representadas en la ciberseguridad? Sí.

Destaquemos el gran número de mujeres en la ciberseguridad, en un esfuerzo por atraer a más mujeres a un sector que las necesita desesperadamente. Hay una carrera de ciberseguridad esperando a todas las chicas y mujeres que quieran y estén dispuestas a adquirir las habilidades necesarias.