Hola a tod@s!!

Ha pasado algún tiempo desde mi último post, así que ya toca xD. He visto casos similares en Any.Run a este :

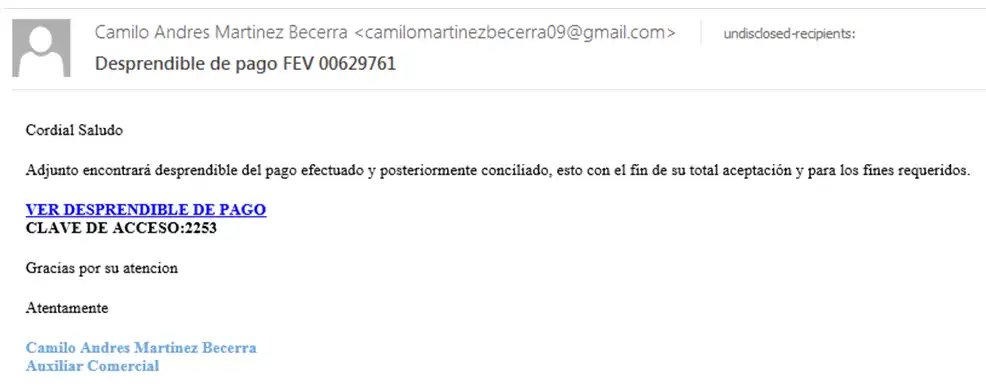

Aparece un enlace y una clave de acceso, ubicado generalmente en Google:

hxxps://docs.google.com/uc?export=download&id=1Lgi_W22Byz5UPx-SlHUBkd3htim2F1Vb

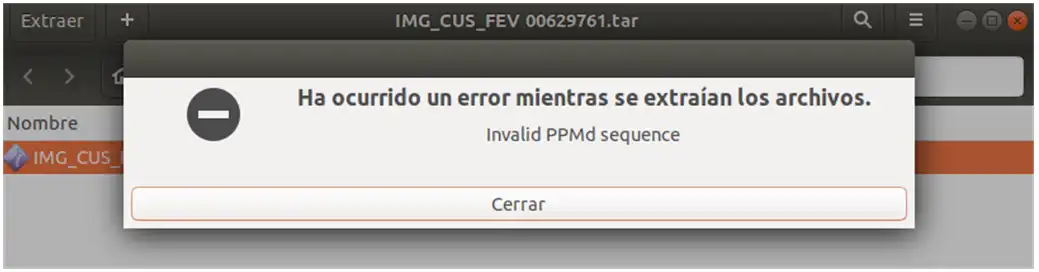

Este descarga un fichero llamado IMG_CUS_FEV 00629761.tar. (No se trata de un fichero tar, sino rar)

$ file "IMG_CUS_FEV 00629761.tar"

IMG_CUS_FEV 00629761.tar: RAR archive data, v4, os: Win32

¿Por qué hacen esto? A veces, la extensión cuenta, en ciertas plataformas de análisis pueden hacer que se confundan sobre el tipo de fichero a analizar o bien al abrirlo, puede dar problemas.

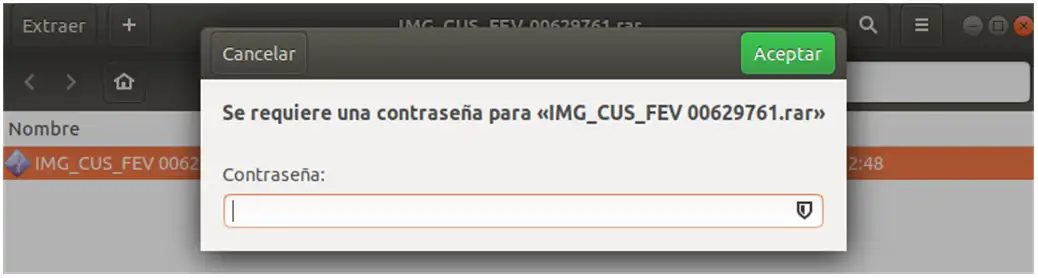

Así que se renombre a rar y volvemos a intentarlo:

Es de extrañar que un fichero tar te pida contraseña, ¿a que sí?

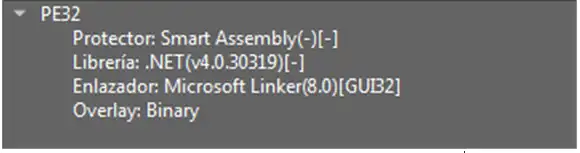

Tenemos un fichero de unos 300 megas programado en .Net

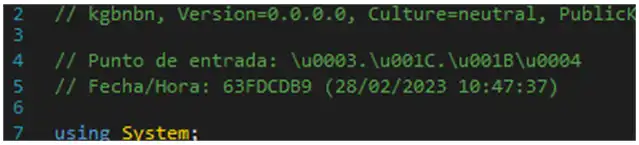

Lo abrimos con DnSpy. Nos fijamos en el punto de entrada:

Si lo ves de esa forma es que el fichero está protegido. Ya nos avisaba DIE o Detect It Easy, utiliza un protector.

Utilizaremos en este caso de4dot para que nos lo deje como estaba antes de que lo protegiesen (habría que ejecutarlo tal cual, sin parámetros, de4dot <fichero_protegido>).

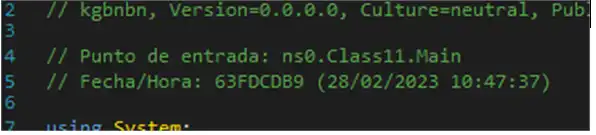

Nos genera otro fichero de unos 700 KB que volveremos a abrir con DnSpy, fijándonos, de nuevo, en el punto de entrada:

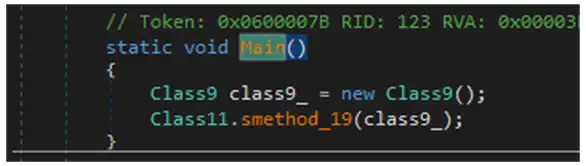

Esto ya es otra cosa, ahora podemos tener acceso al código y entenderlo. Pulsamos sobre Main y vamos a la función.

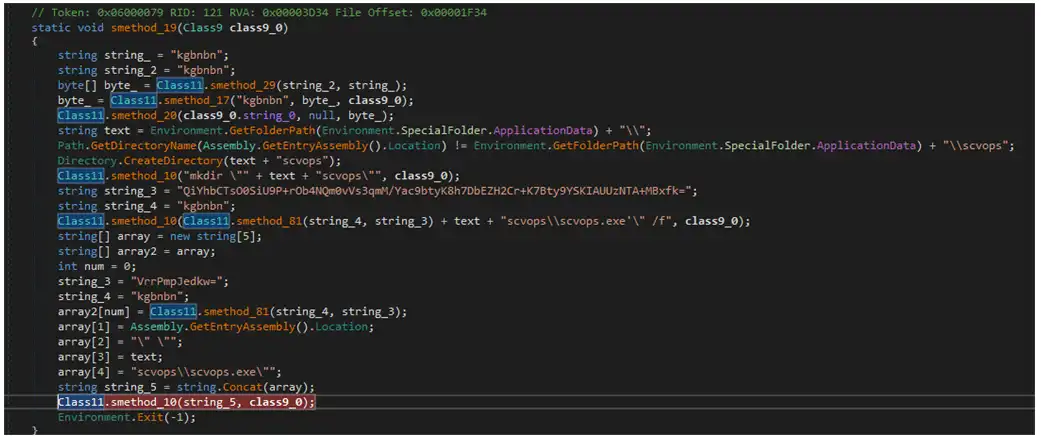

Volvemos a pulsar encima de smethod_19.

¿Qué vemos aquí?

Crea un directorio en %APPDATA% llamado scvops, vemos también un fichero llamado scvops.exe, varias cadenas y un Exit al final.

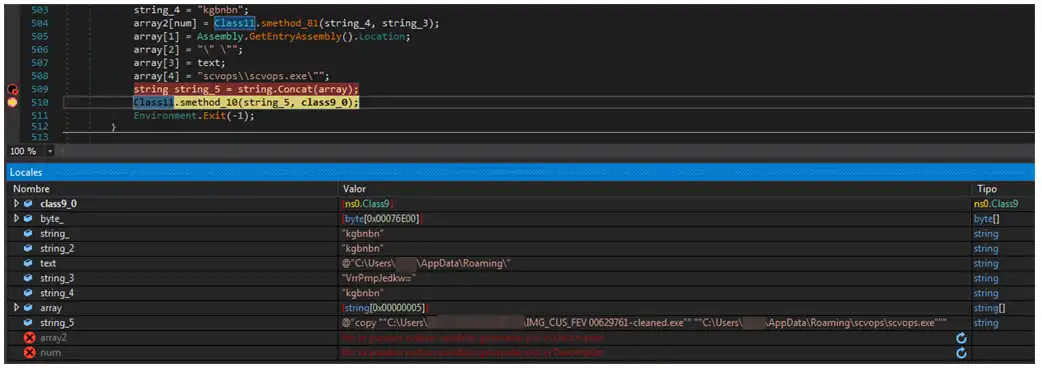

Pongo un par de breakpoint al final y veamos qué ocurre.

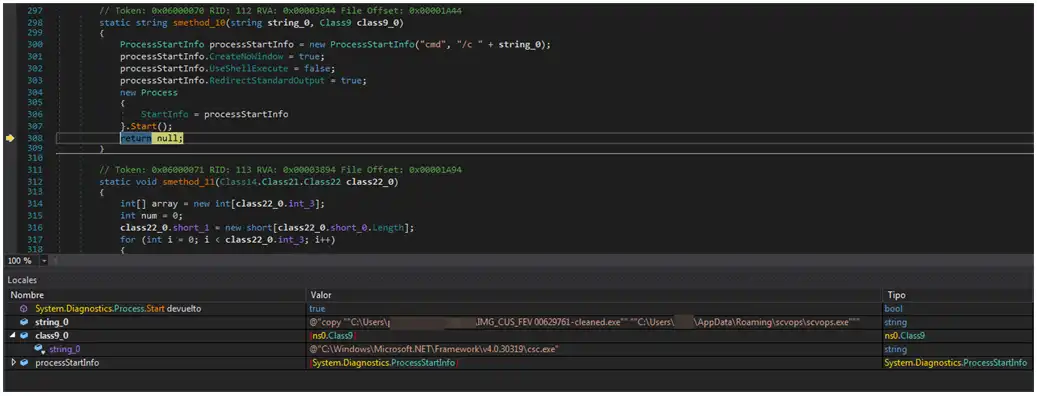

Parece que va a copiar el fichero a donde habíamos visto al principio, entramos dentro de smethod10. Podemos ver como va a crear un proceso y nos fijamos en ese string_0 y esa ruta con csc.exe .

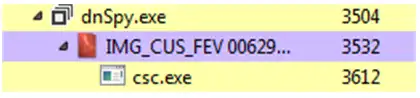

Os he ahorrado la parte del descifrado del fichero que lleva dentro, lo que vamos a ver es qué tiene ahora este nuevo subproceso.

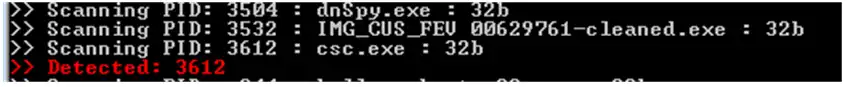

Me he decantado por mostraros como extraerlo con Hollows Hunter, lo ejecutáis y esperáis a que guarde el binario. La otra opción era extraerlo directamente con DnSpy.

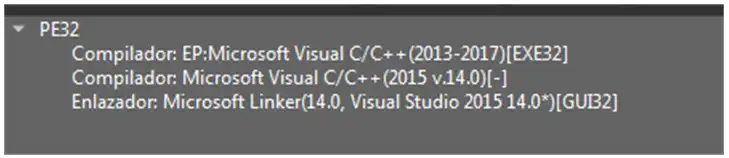

Una vez tenéis el malware lo abrimos con DIE y vemos si está empaquetado.

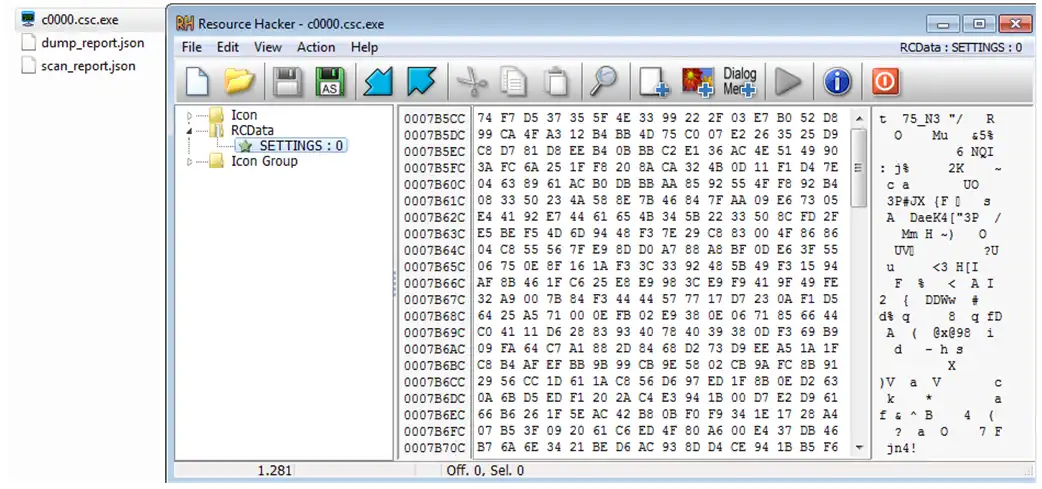

Aparentemente no, así que podemos ir al grano. Lo abrimos con un editor de recursos, como Resource Hacker y extraemos settings a un fichero.

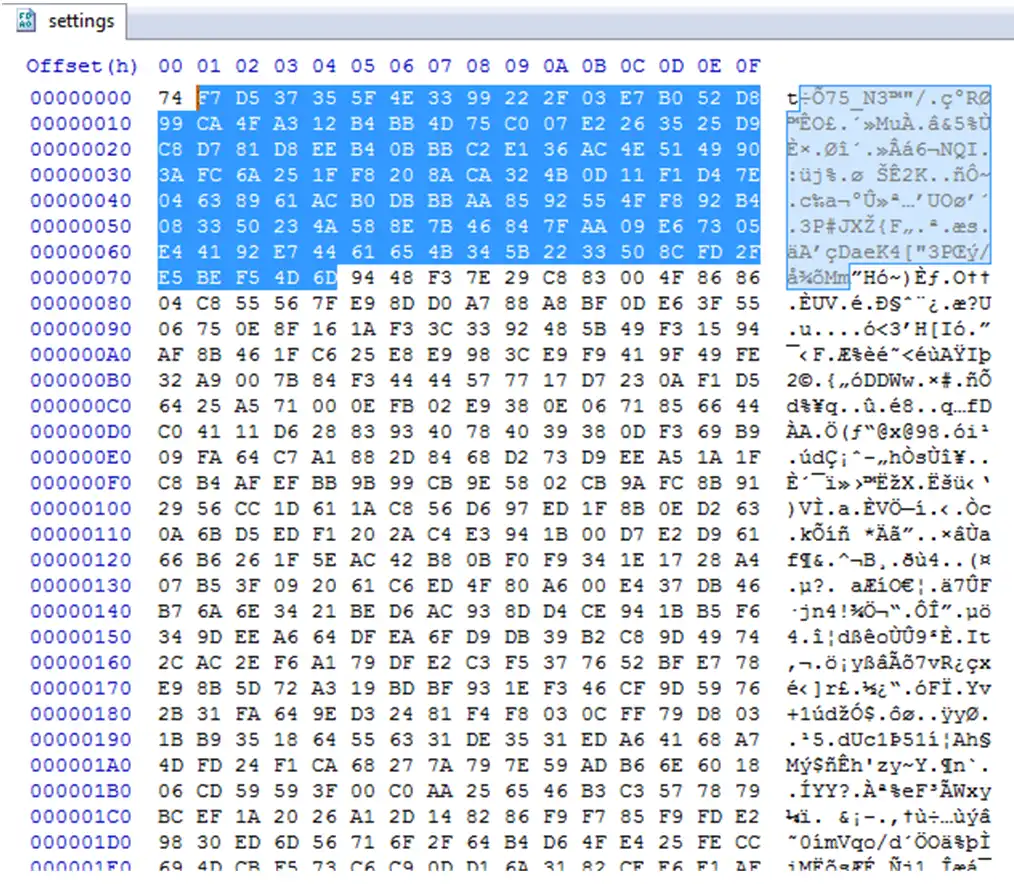

Lo editamos con un editor hexadecimal como HxD. El primer bite nos indica el tamaño de la clave para el descrifrar la configuración de algo

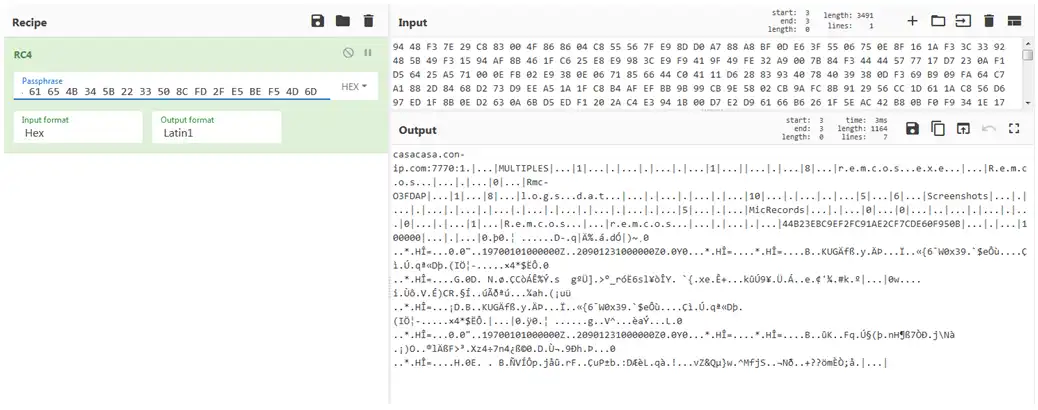

Longitud de la clave 74 (hexadecimal), a continuación de ese valor, y después la configuración a descifrar. Ponemos todo esto en Cyberchef :

Y aquí tenemos la configuración del RAT (Remote Access Tool) REMCOS.

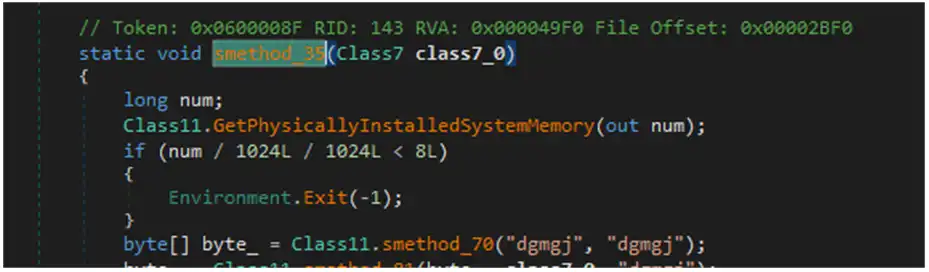

En algunos casos similares he visto una comprobación en la función principal que comprueba la memoria del equipo donde se ejecuta y si es menor de 8 GB finaliza su ejecución:

La mayoría de sandboxes online suelen disponer de 4 GB, por lo que la muestra no llega a ejecutarse correctamente, así de simple.

Espero que os haya gustado y nos vemos en el próximo post!