El alcance de este laboratorio es realizar un despliegue desde 0 de VSX y realizar pruebas de funcionamiento.

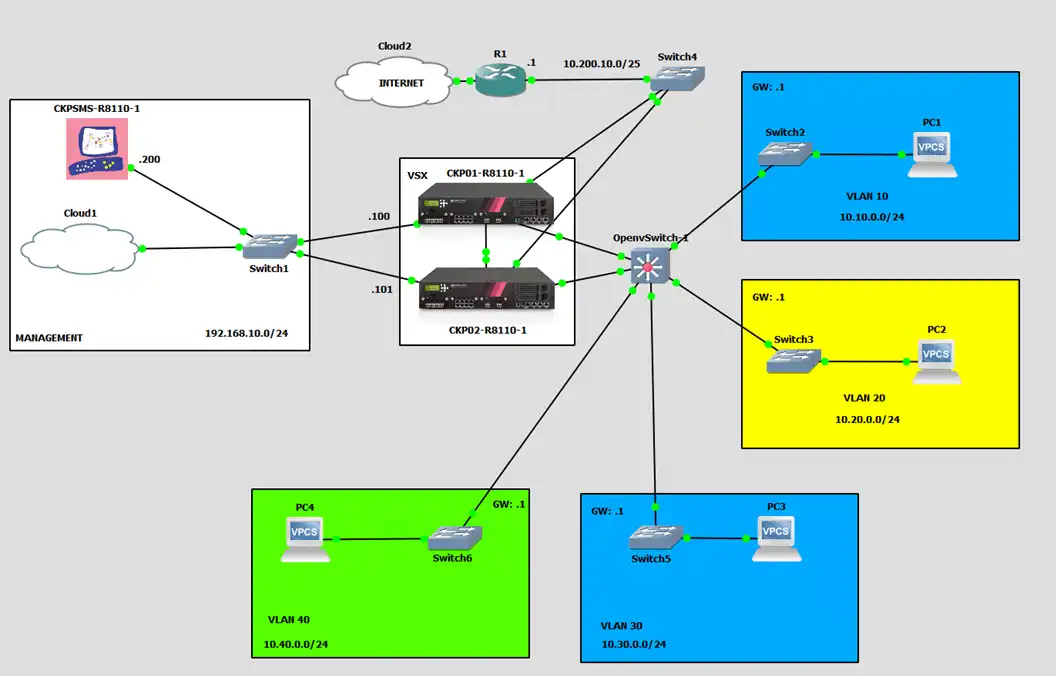

Se han necesitado las siguientes herramientas:

- VirtualBox (Virtualizar el SMS y los dos SGW)

- GNS3 (Virtualizar los demás elementos de red y realizar interconexión entre ellos)

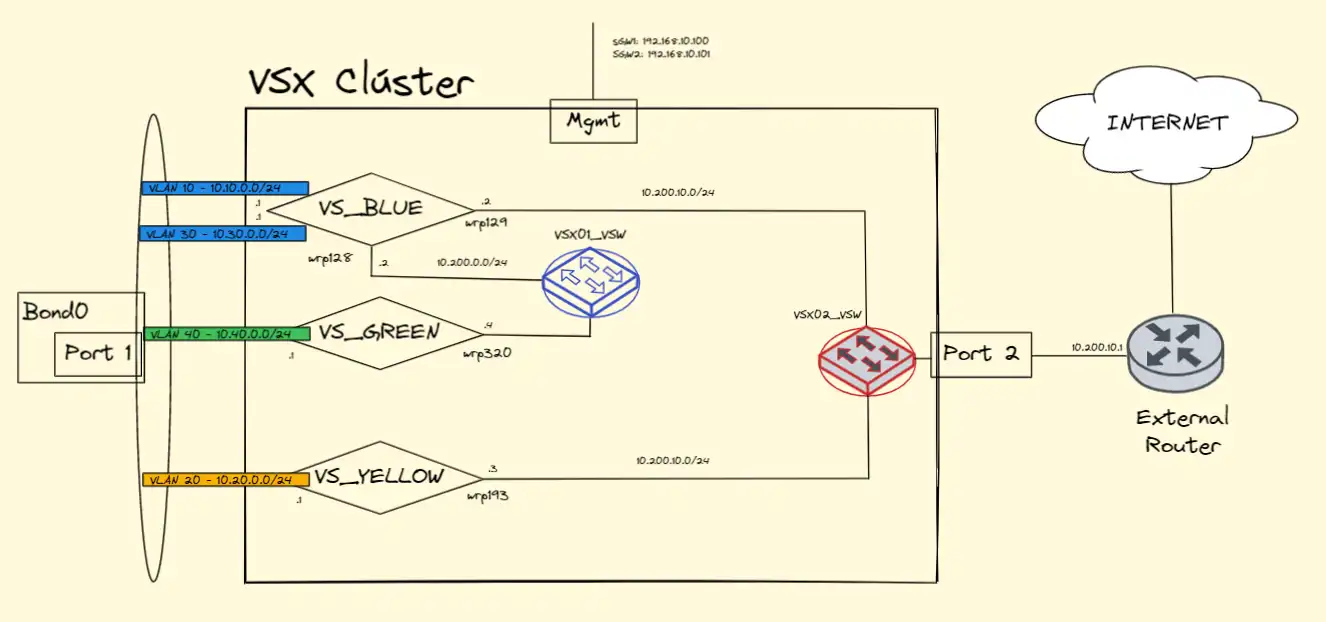

El despliegue se ha realizado en la versión R81.10, la más recomendada para VSX. Antes de empezar a montar el laboratorio, mostramos la topología a nivel de VSX que se va a desplegar, así como la topología a nivel "físico" que se monta en GNS3.

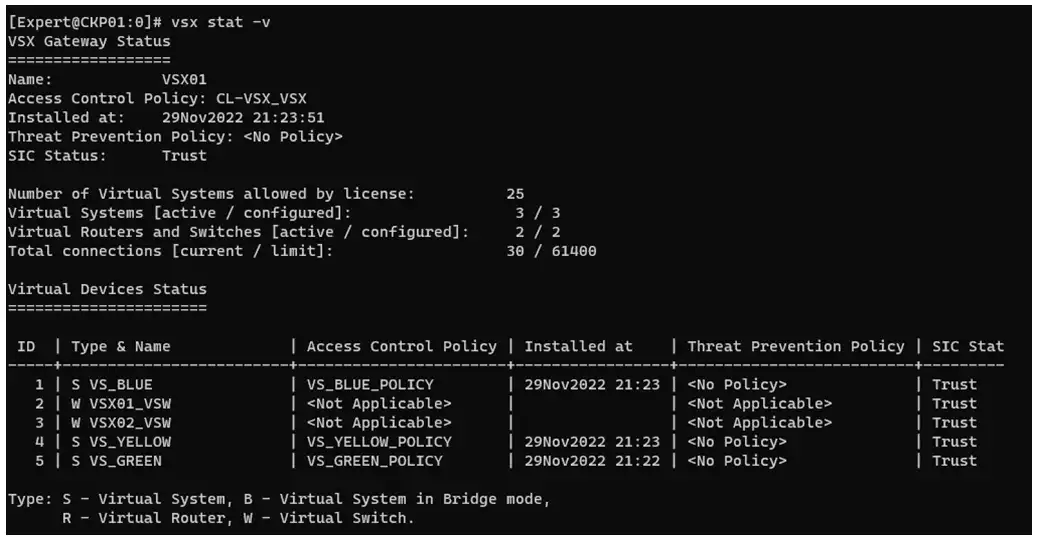

A lo largo de este laboratorio , nos vamos a centrar en 4 partes principalmente:

- Creación del clúster VSX

- Creación de VSW

- Creación de VS y asignación de políticas

- Pruebas de conectividad

Creación del clúster VSX

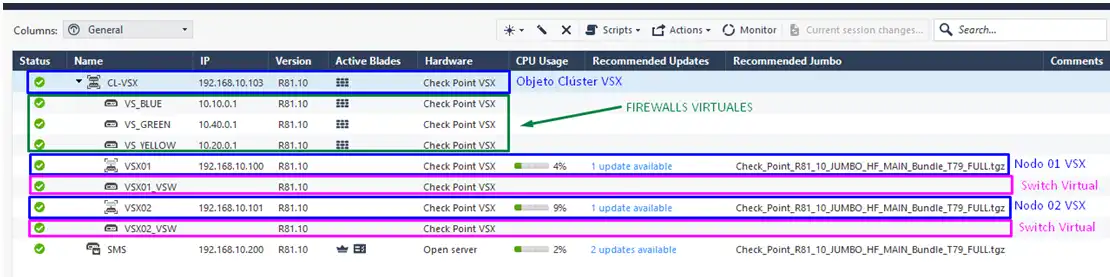

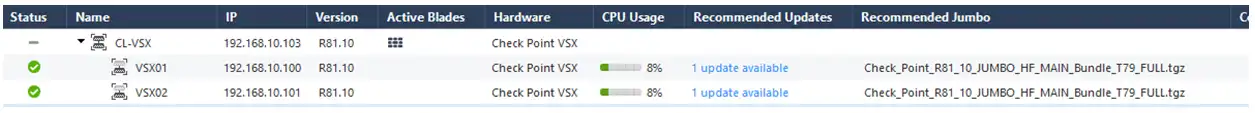

La configuración final, será la siguiente:

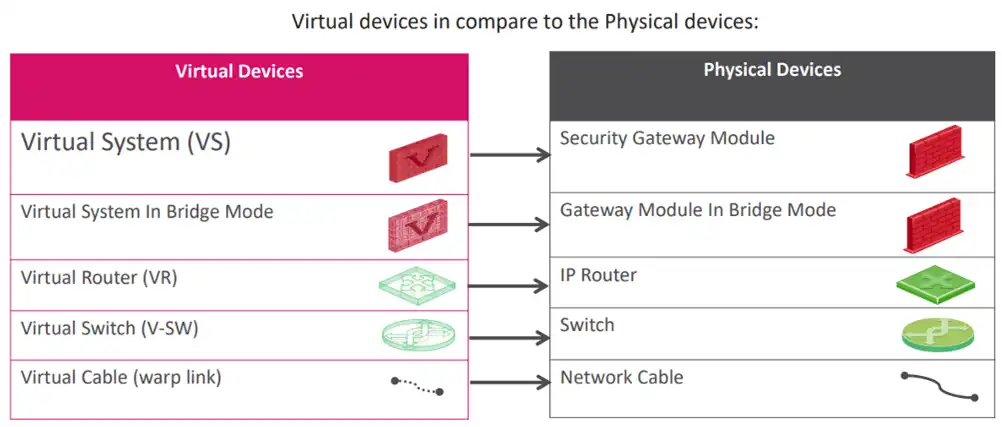

Para empezar, se muestra la analogía VSX con los elementos de red tradicionales:

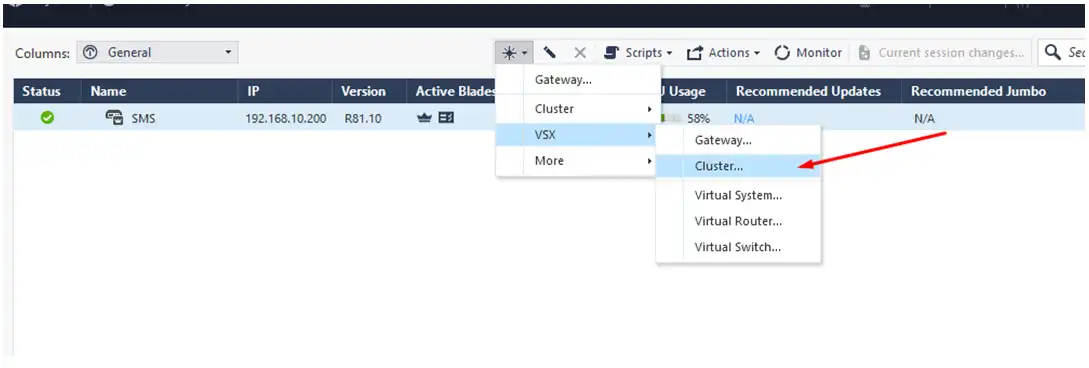

Antes de la creación del clúster, tenemos que asegurarnos que los 2 SGW tienen visibilidad con la gestora SMS. Para crear el clúster VSX tenemos que usar el objeto específico que nos ofrece la SMS:

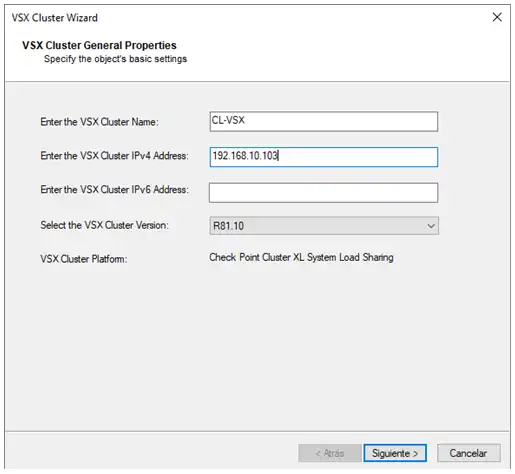

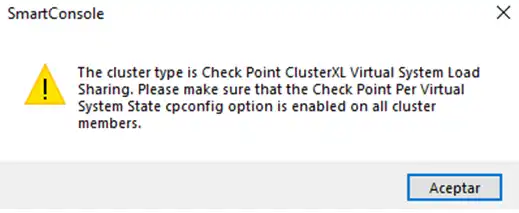

Tendremos que configurar la dirección principal del clúster. Por defecto, a partir de la versión R81.10 el único método de despliegue disponible es "Load Sharing":

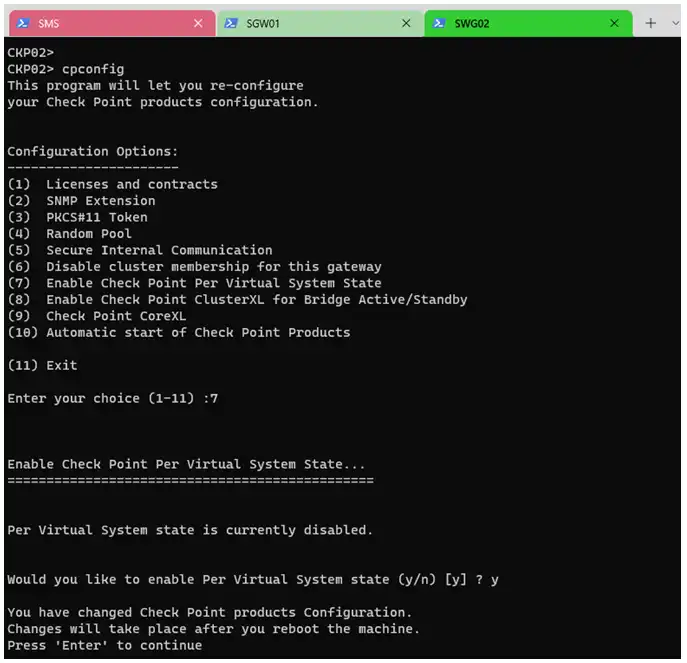

Hay que asegurarse que VSX está habilitado a nivel de SGW (en ambos nodos). Esto puede habilitarse/deshabilitarse usando "cpconfig" (opción 7 y luego 11 para guardar)

Tras cambiarlo es necesario reiniciar para que se apliquen los cambios.

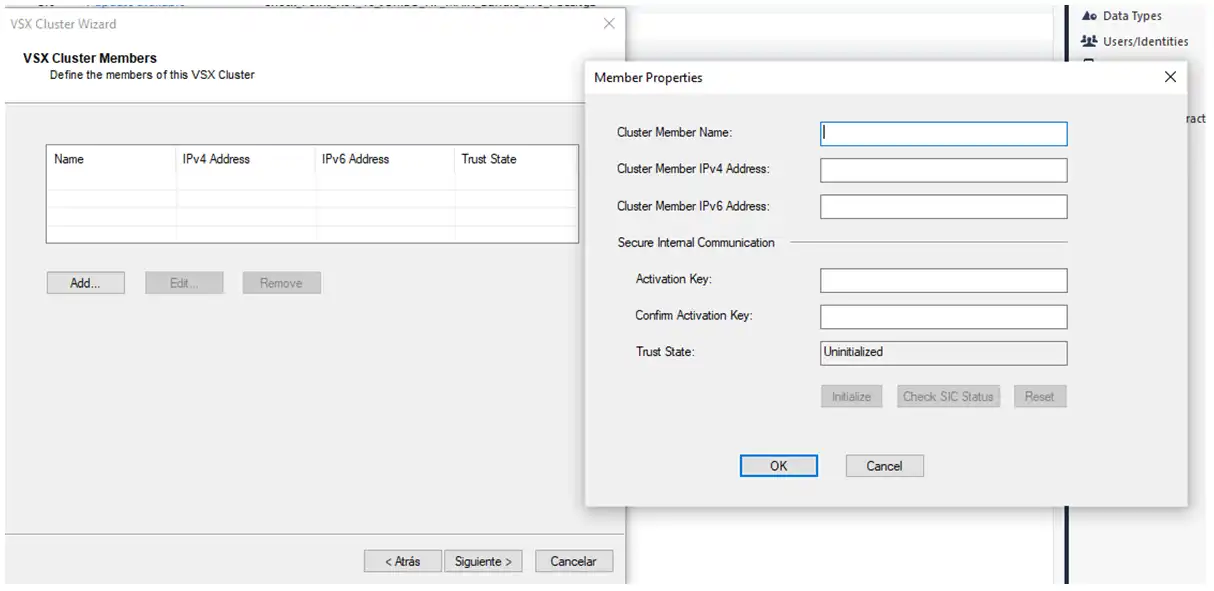

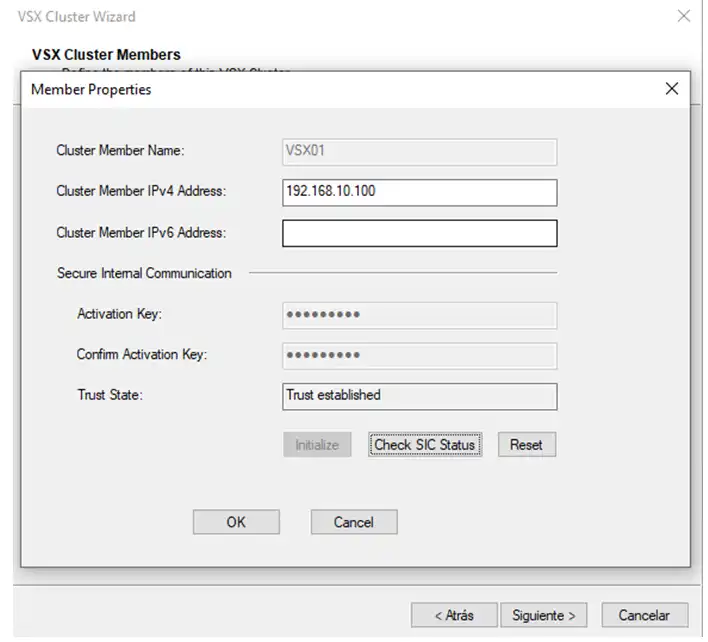

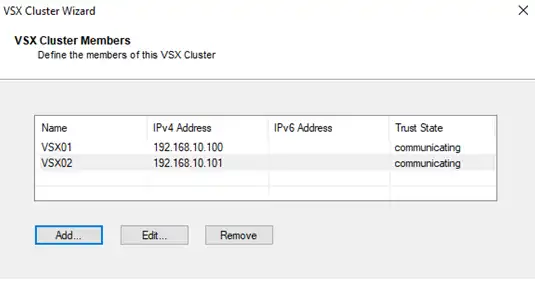

El siguiente paso no difiere en la creación de un clúster de SGW normal. Hay que añadir cada nodo y establecer la SIC:

Añadimos el primer nodo y establecemos la SIC:

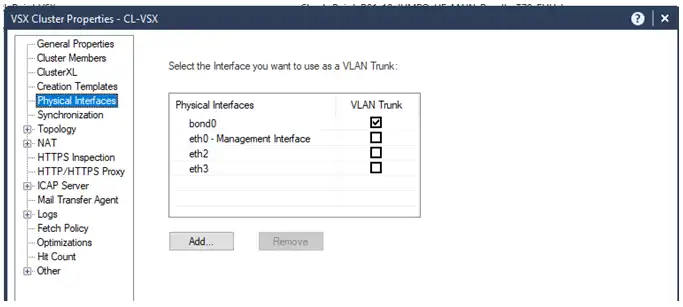

En este laboratorio el uso que haremos de los puertos es el siguiente:

- Eth0 - Gestión

- Bond1 (Eth1) - Redes LAN ( Crearemos un trunk donde se pasaran todas las VLANs )

- Eth2 - Externa

- Eth3 - Sincronización clúster

En el siguiente apartado, tenemos que indicar si vamos a configurar alguna interfaz como Trunk.

NOTA: primero hay que crear el bond antes de lanzar el wizard para que lo detecte, si no luego tendremos que editarlo en el objeto clúster:

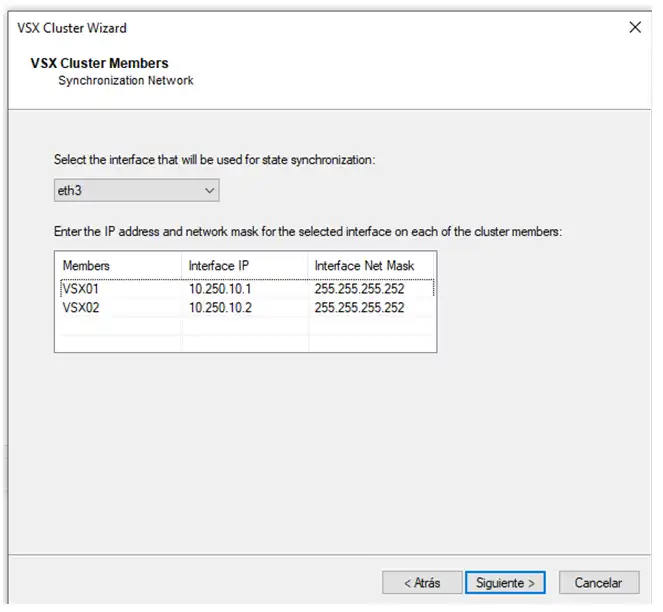

Creación de las interfaces de sincronización, elegiremos un rango privado:

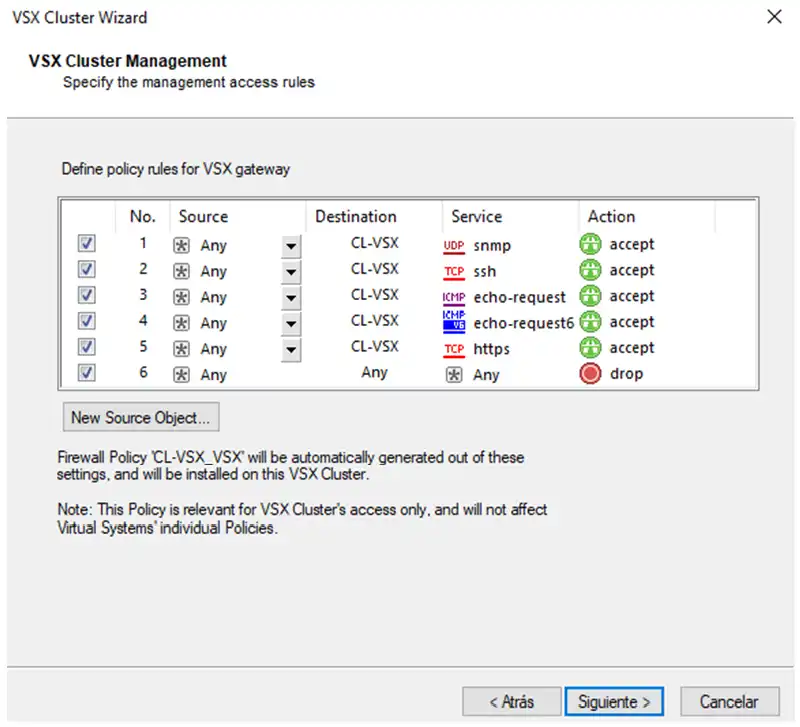

Para finalizar, el wizard nos pide crear una serie de reglas para la gestión del propio clúster VSX (No para los VS que creemos). Marcamos las políticas y aceptamos para que las cree:

Después de finalizar, podremos comprobar que ha aparecido un nuevo objeto clúster en nuestra gestora

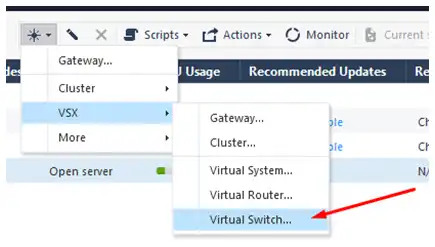

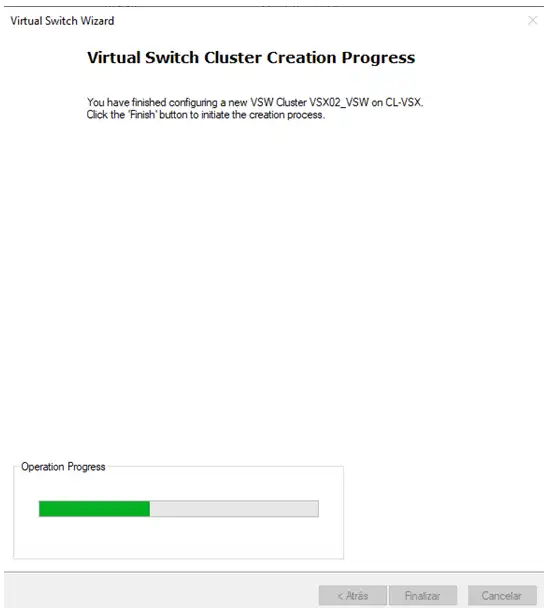

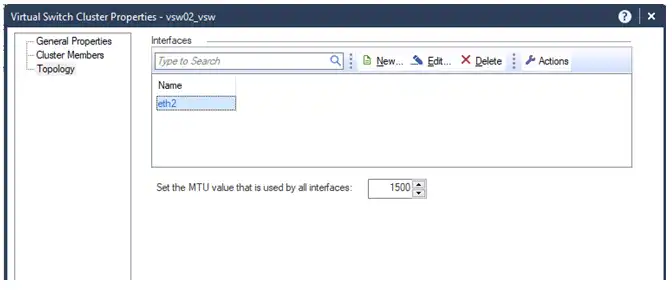

Creación de VSW

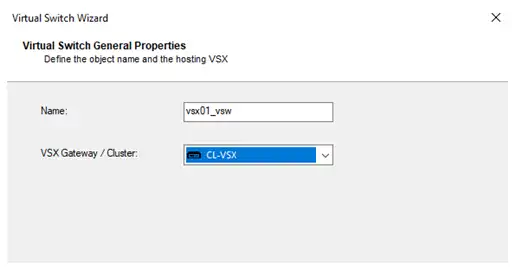

Una vez que se ha creado el clúster, vamos a crear los dos virtual switches que definen nuestra topología (Revisar mapa lógico).

- Vsx01_vsw ( En azul en la imagen inicial ): Se encargará de interconectar el VS_BLUE con el VS_GREEN, de forma que este último tenga que salir hacia INET a través del VS_BLUE

- Vsx02_vsw ( En rojo ): Proporciona salida a INET a los VS interconectando con un router externo. Posiciona a los VS en la misma VLAN Externa.

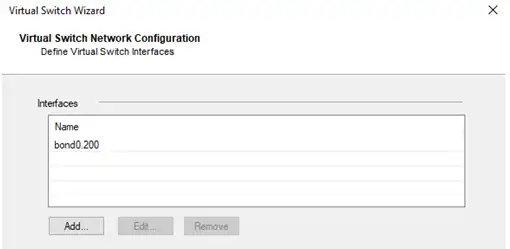

Tenemos que definir el ID de VLAN Interna que vamos a usar para interconectar el VS_BLUE y VS_GREEN. En este caso hemos usado cualquier ID que no esté en uso , ID:200.

Ahora crearemos el VSwitch que proporciona la salida a INET, el vsw02_vsw, que tendremos que asociarlo al eth02.

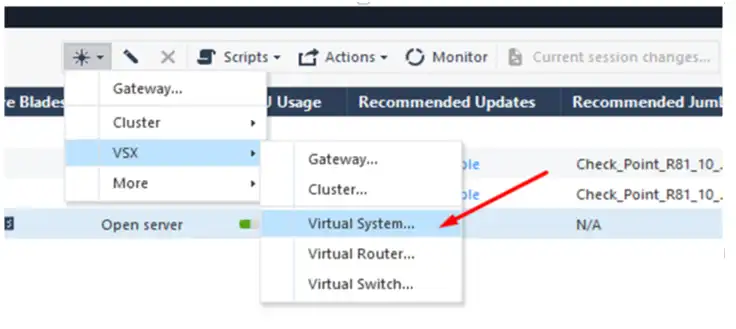

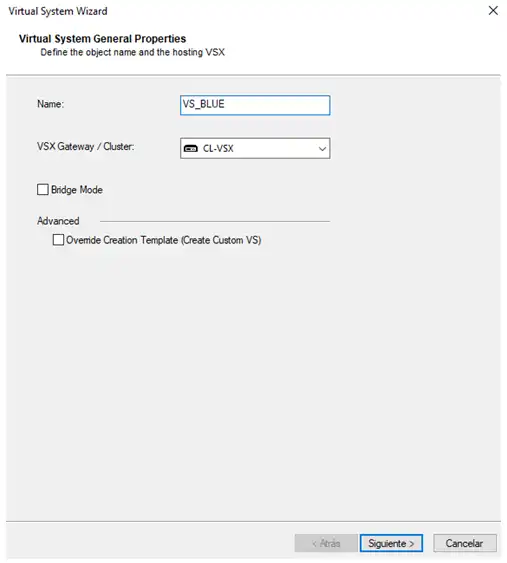

Creación de Virtual System (VS) y asignación de políticas

En este apartado se verá la creación de los VS (Firewalls virtuales)

Solo veremos la creación de uno de ellos, pero tendremos 3 (Revisar mapa lógico)

- VS_BLUE: Tiene 2 redes internas y tiene conexión directa con el router externo ( A través del vsx02_vsw )

- VS_GREEN: Tiene una sola red interna, y para salir hacia INET no hace por VS_BLUE ( interconectado por vsx01_vws )

- VS_YELLOW: Tiene 1 red internas y tiene conexión directa con el router externo ( A través del vsx02_vsw )

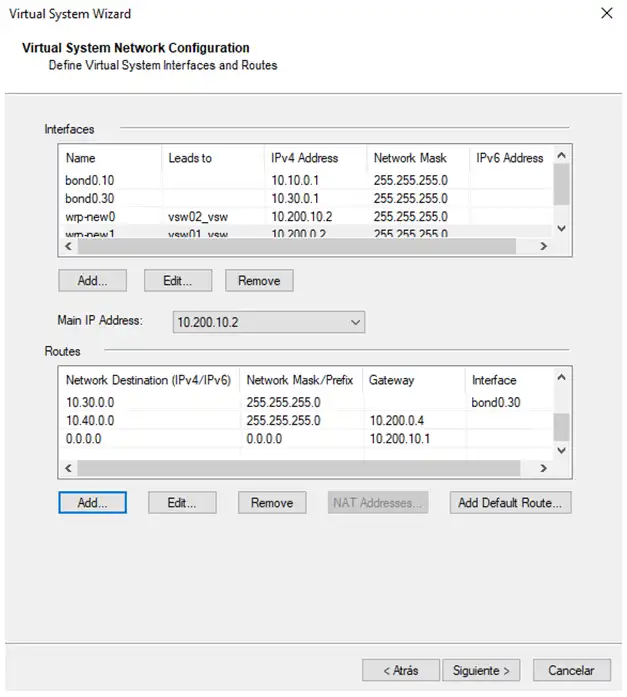

En esta pantalla definiremos las interfaces de red que tendrá:

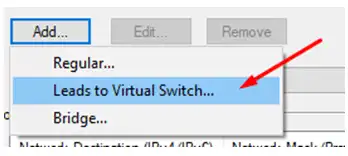

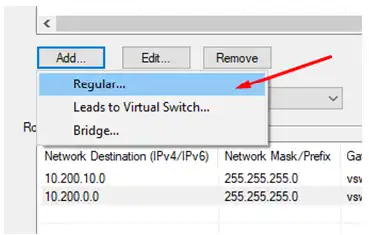

- Interfaz hacia el vsw02_vsw, del tipo "lead to virtual switch":

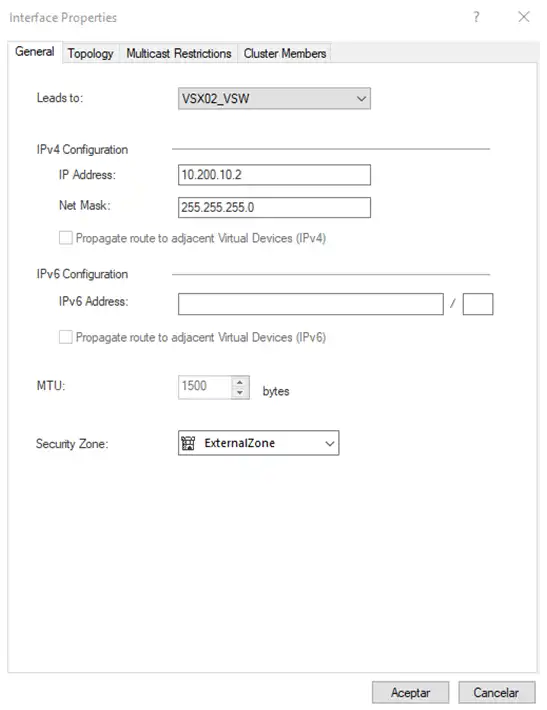

Posteriormente la configuramos como interfaz externa ( Para usar la zona en políticas ):

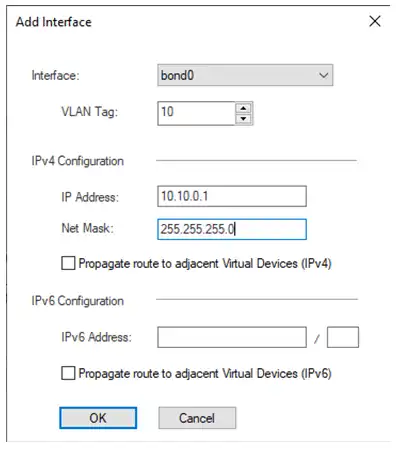

Interfaz hacia el vsw01_vsw:

Creación de las Redes Internas del VS_BLUE

Para finalizar con las interfaces habría que añadir GW y las rutas estáticas para formas la topología que se quiere montar, quedando de la siguiente forma.

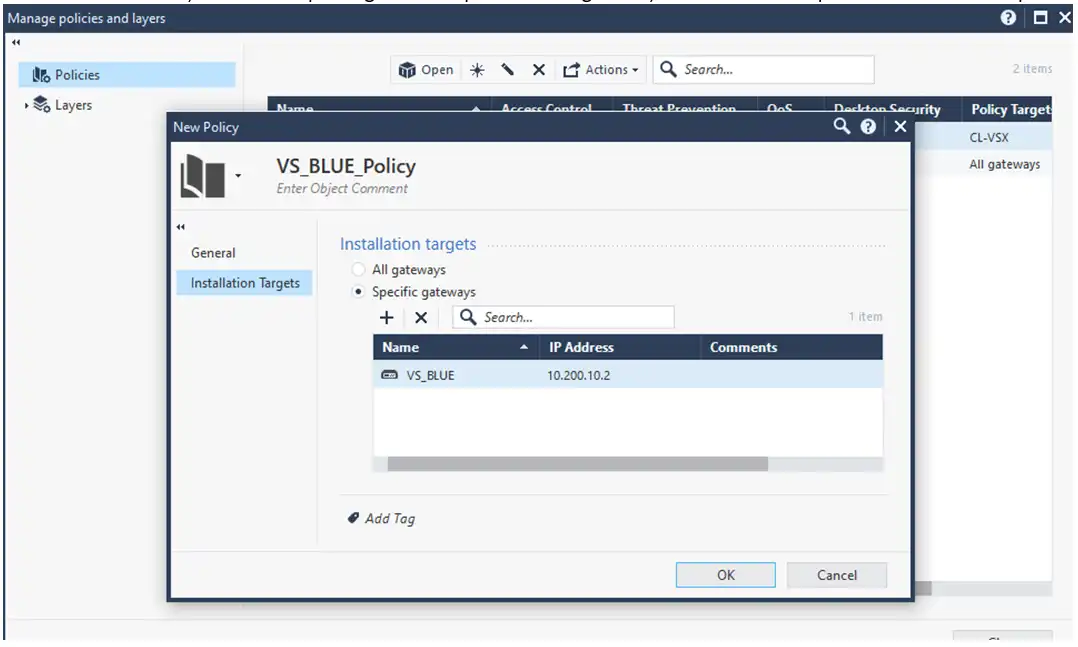

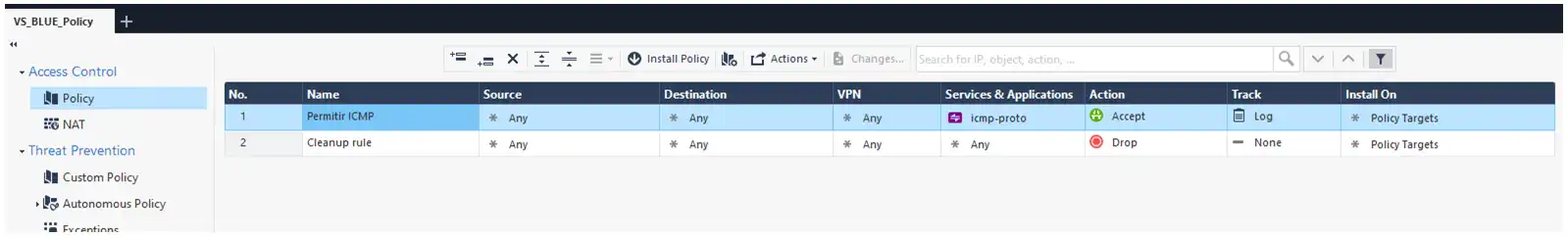

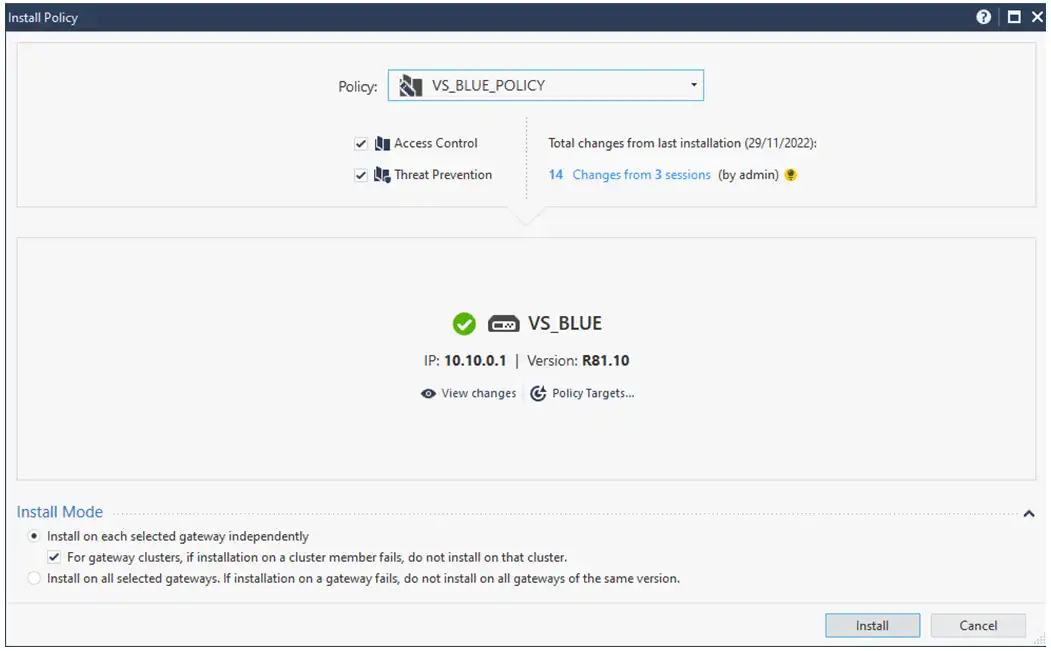

Una vez creado el VS, tendremos que asignarle una política de seguridad, en este caso solo permitiremos el ICMP para hacer pruebas.

Para montar el VS_YELL y VS_GREEN seguiremos los mismos pasos, añadiendo sus interfaces, rutas, conexiones y políticas de seguridad ( Tener en cuenta que cada VS es un firewall independiente )

Pruebas de conectividad

Salida a Internet desde las siguientes VLANS:

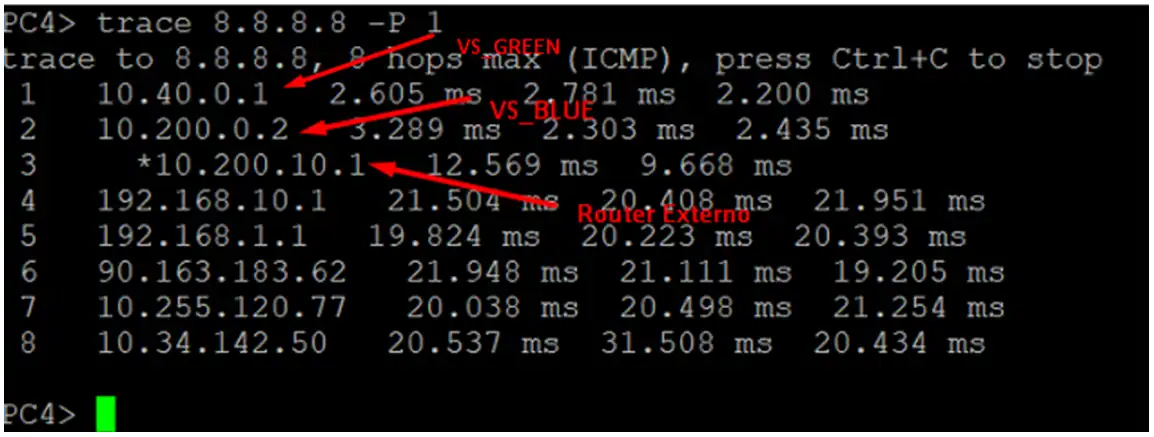

- VLAN 40 ( Pasando por VS_GREEN -> VS_BLUE -> EXT ):

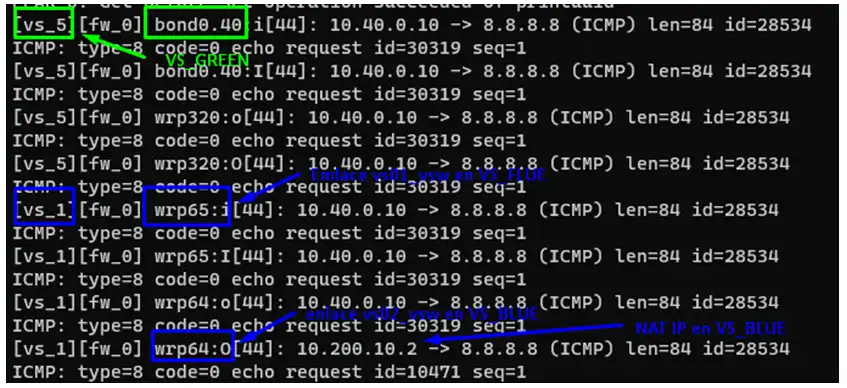

NOTA: Desde el VS 0 podemos ver el tráfico de cualquier VS, en este caso, si filtramos por las trazas icmp que se están lanzando veremos lo siguiente:

vsenv 0

fw monitor -e "ip_p=1,accept;"

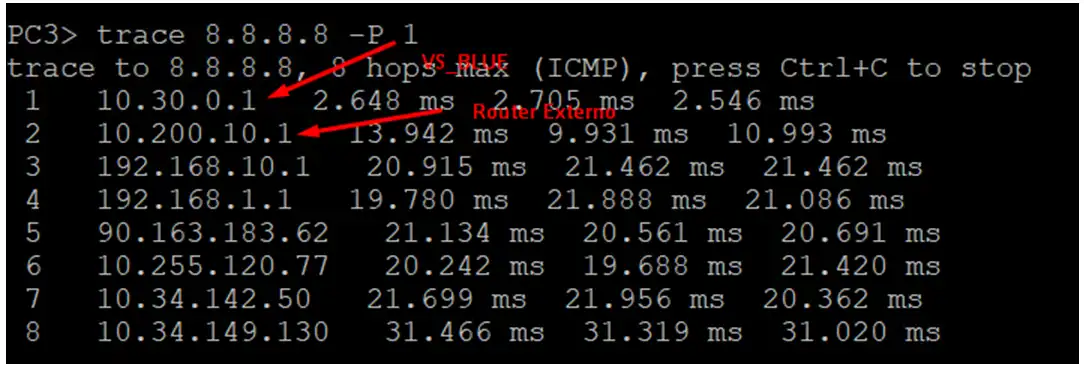

- VLAN_30 (Pasando por VS_BLUE -> EXT):

Y con estas últimas comprobaciones, terminamos el laboratorio. Espero que os sea de ayuda y nos vemos en el siguiente.