En el mundo actual, prácticamente todos conocemos el significado de un ataque informático o cibernético y cómo perjudica a nuestro negocio. Por esa razón, buscamos prevenir estos ataques e implementamos una serie de medidas en nuestro sistema para que no sea vulnerable.

Ataques de phising

Los ataques de suplantación de identidad (phishing) son el vector principal de los ataques de malware y generalmente están compuestos por un archivo adjunto de correo electrónico malicioso o un correo electrónico con un enlace incrustado y malicioso. Los correos electrónicos de phishing, por lo general, afirman falsamente que son una empresa establecida o legítima.

Los correos electrónicos de suplantación de identidad generalmente son fáciles de detectar si sabe lo que está buscando. A menudo tienen una gran cantidad de errores gramaticales y ortográficos y tienden a solicitar información personal o de crédito. Además de eso, generalmente proviene de una fuente que normalmente no requiere esta información, ya tiene la información o generalmente no dirige al usuario hacia enlaces externos por correo electrónico.

El Instituto InfoSec reconoce 7 tipos de ataques de phishing :

- Sitios web de phishing

- Ataques a las redes sociales

- Spear-Phishing

- Declaraciones de impuestos fraudulentas

- Llamadas tlf. Phishy

- Charity Phishing

- CEO Phishing

Casos recientes de phising

Una nueva campaña de espionaje sofisticada dirigida a los gobiernos de la OTAN con documentos especialmente diseñados para entregar exploits Flash han sido una de las últimas campañas de phising de este año. La campaña comenzó durante las fiestas de Navidad y Año Nuevo, los hackers usaron un documento Word titulado "Declaración del Secretario General de la OTAN después de una reunión del Consejo OTAN-Rusia" como cebo del engaño.

Donde los ataques tienen como objetivo realizar una actividad de reconocimiento en los sistemas. El ataque fue tan sofisticado que los investigadores apodaron el Framework "Matryoshka Doll Reconnaissance Framework".

El contenido del documento ha sido copiado de una declaración oficial de la OTAN publicada en su sitio web y el archivo RTF no contiene ningún exploit, ambas circunstancias dificultan a las víctimas detectar el ataque.

El documento malicioso contiene una sucesión de objetos incrustados, incluidos objetos OLE y Adobe Flash, que se extraen en un orden específico.

"El objeto OLE contiene un objeto Adobe Flash. El objetivo de Adobe Flash es extraer un blob binario incrustado en sí mismo a través de la ejecución de ActionScript" . "Este blob es un segundo objeto Adobe Flash codificado y comprimido. El algoritmo codificado se basa en la compresión XOR y zlib . Este es el segundo Adobe Flash en la carga útil final que se encuentra dentro del documento ".

El análisis de la carga útil reveló que su componente más relevante se encuentra en el código ActionScript. La primera acción de ActionScript es contactar con una URL específica.

De esta forma, el atacante recopila información sobre el objetivo, incluida la versión del sistema operativo o la versión de Adobe Flash que se utilizan para evaluar las posibilidades de éxito de atacar la máquina o nó.

Los datos recopilados pueden permitir al atacante determinar si el sistema infectado es un sandbox o una máquina virtual y detener las operaciones que en la misma se ejecutan.

En este punto, el código malicioso realiza dos solicitudes anidadas adicionales que utilizan los datos obtenidos de la respuesta a la solicitud anterior, donde, por último, en la fase final del ataque, se busca, decodifica y ejecuta un exploit Flash.

Estadisticas

-

El APWG (Anti-Phishing Working Group) informó que el número de sitios web de phishing aumentó un 250% entre octubre de 2015 y marzo de 2016 .

-

Según Verizon, el 30% de los mensajes de phishing son abiertos por usuarios específicos y el 12% de esos usuarios hacen clic en el archivo adjunto malicioso o enlace.

Ataques spear-phising

El Spear-phishing es la práctica fraudulenta de enviar correos electrónicos ostensiblemente de un remitente conocido o confiable para inducir a personas específicas a revelar información confidencial.

El ataque de phishing Spear se encuentra entre los puntos de entrada más populares de las infracciones de ciberseguridad. Un ataque de spear phishing requiere habilidades avanzadas de pirateo y es muy difícil de detectar porque generalmente dependen de que el usuario final abra un archivo en un correo electrónico personal y específico. Los ataques de Spear phishing normalmente se dirigen a los responsables de la toma de decisiones dentro de una empresa. A menudo pretendiendo ser un colega de confianza, un amigo o una empresa asociada, los propietarios, gerentes y administradores deben estar completamente capacitados y ser concienciados sobre las "tacticas" en estos mensajes ingeniosamente maliciosos.

Se comenta que las infraciones de Yahoo empezaron con un spear-phising como factor de ataque

Casos recientes de phising

Hace unos meses, se ha vuelto a conocer una nueva filtración de 32 millones de cuentas, que se uniría a dos ataques reconocidos en los últimos años: uno de más de mil millones de cuentas y otro de 500 millones de cuentas, en 2013 y 2014. Según informa The Next Web, una investigación llevada a cabo por US Securities And Exchange Comission (SEC) ha descubierto que se filtraron más de 32 millones de cuentas de Yahoo.

En una entrevista con Ars Technica, el agente del FBI Malcolm Palmore dijo que los piratas informáticos podían usar un correo electrónico de "spear phishing" para obtener las credenciales de los empleados de Yahoo. Los correos electrónicos de spear phishing pueden incluir varias técnicas diseñadas para engañar al destinatario para que renuncie a su información personal. Generalmente, los correos electrónicos de phishing parecen provenir de una fuente confiable.

Estadisticas

-Según un informe de Trend Micro, el 91% de los ciberataques se inician mediante un correo electrónico de spear phishing .

-SANS Institute informa que el 95% de todos los ataques a redes empresariales son el resultado de un spear phishing exitoso.

-Intel Reports, el 97% de las personas en todo el mundo no puede identificar un ataque mediante un correo electrónico sofisticado de phishing .

¿ Cómo defenderse de un ataque phising?

Dado el peligro de abrir un correo electrónico de spear phishing, es importante mantener a los usuarios informados y atentos. Aquí hay algunos consejos

y mejores prácticas para transmitir que pueden ayudar a protegerlos del spear phishing:

-Compruebe dos veces antes de hacer click: se debe recordar a los usuarios que se detengan antes de hacer clic en los enlaces de un correo electrónico y que coloquen el cursor sobre el hipervínculo para ver primero la URL de destino. Los phishers de la lanza a menudo ocultan sus URL en el texto del correo electrónico con cosas como "haga clic aquí para confirmar" o "solo necesitamos más información, rellene este formulario" para hacer que alguien haga clic sin pensarlo. Al pasar el texto enlazado, se mostrará la URL a la que apunta el enlace. Si no es familiar, no haga clic.

-Verificar el remitente: una de las tácticas favoritas de los phishing es encontrar una lista de ejecutivos en una empresa y enviar correos electrónicos imitando a esos ejecutivos para que los empleados revelen información delicada. Debemos recordar a los usuarios que si reciben un correo electrónico con una solicitud que parece fuera de lo común, sin importar de quién sea, deben consultar con el remitente para confirmar que es legítimo. Si esa persona dice que no envió un correo electrónico, entonces el problema debe ser informado al CSIRT de inmediato.

-Nunca enviar información confidencial por correo electrónico: muy a menudo, los phishing envían correos electrónicos a los empleados y solicitan información confidencial, como contraseñas de usuarios o información de banca corporativa. Enviar esta información por correo electrónico nunca es una buena idea. Asegúrese de que los usuarios lo notifiquen para avisarle si alguien realiza este tipo de solicitudes, ya que es una indicación de que su empresa puede ser blanco de ataques de phishing.

-Evitar publicar demasiada información personal online: una parte clave de la estrategia de un phisher es utilizar en línea la información personal que descubren sobre sus posibles objetivos. Debemos recordar a sus usuarios que publicar demasiada información personal públicamente puede ayudar a los atacantes a estafar y romper la seguridad de la empresa. Debemos ser especialmente cuidadosos.

-Usar una protección endpoint basada en el comportamiento: si bien hay muchas cosas que puede hacer para ayudar a mantener seguros a sus usuarios, ninguna estrategia, herramienta o comportamiento será efectiva el 100% del tiempo. Tarde o temprano, alguien hará clic en algo que lo abrirá una brecha. El uso de una herramienta de protección de endpoint basada en el comportamiento ayudará a garantizar que, si algo se soluciona, se podrá detectar y detener la infección de malware antes de que cause algún daño.

Dadas las ganancias potenciales que los ciberdelincuentes pueden obtener del spear phishing, parece probable que se convierta en un problema mayor. Sin embargo, con las herramientas, la capacitación y la estrategia adecuadas, puede mantener a sus usuarios y su empresa seguros.

Ataques network-probes

Los ataques Network-probes consistenen en la colocación de una sonda de red como intento de obtener acceso a una computadora y sus archivos a través de un punto débil conocido o probable en los sistemas informático.

Las sondas de red no son una amenaza inmediata. Sin embargo, sí indican que alguien está instalando su sistema para posibles puntos de entrada como vector para el ataque. Basicamente es un monitor de red que analiza protocolos y tráfico de red en tiempo real.

¿Cómo defenderse de ataques Network probes?

Una vez se tenga una comprensión exhaustiva y se hayan registrado los eventos de la sonda se deberá alertar a la gerencia y al equipo de seguridad acerca de la sonda para que puedan realizar un análisis forense y tomar decisiones ejecutivas sobre cómo proceder, coordinado todo ello desde el CSIRT. Una vez informado, debemos continuar monitorizando la actividad al colocar sensores de detección de intrusos adicionales en las secciones de la red descubiertas y aprovechar el centro de operaciones , y tratar de determinar qué fue lo que más llamó la atención en un primer lugar, ayudando a prevenir futuras ocurrencias.

Ataques de fuerza bruta

Los ataques de fuerza bruta y Cracking son un método de prueba y error utilizado por los programas de aplicación para decodificar datos cifrados como contraseñas o claves de cifrado de datos (DES), mediante un esfuerzo exhaustivo (utilizando la fuerza bruta) en lugar de emplear estrategias intelectuales o mas sofisticadas.

El crackeo de la fuerza bruta básicamente equivale a inyectar continuamente una contraseña hasta que uno lo hace bien, lo que permite la entrada al sitio que se esta atacando. También se realiza mediate medios similares de prueba y error una táctica similar para encontrar páginas ocultas dentro de las webs.

Casos recientes

Los investigadores de la compañía de firewall de comportamiento Preempt han analizado las contraseñas filtradas de LinkedIn para averiguar cuántos eran débiles antes de que se produjera la infracción.

Los hallazgos muestran que el 35 por ciento de las contraseñas de LinkedIn filtradas, más de 63 millones y medio, ya eran conocidas por los diccionarios de contraseñas anteriores, haciéndolos vulnerables a descifrar sin conexión por referencia a una lista de palabras de contraseñas conocidas o usadas anteriormente.

Además, el 65 por ciento podría romperse fácilmente con la fuerza bruta utilizando hardware estándar de craqueo comercial.

Todo esto significa que las técnicas convencionales de uso de caracteres en mayúsculas y minúsculas, símbolos y dígitos (ULSD) para crear contraseñas son menos efectivas. En parte porque los usuarios vuelven a usar contraseñas, pero también porque las rotan, por ejemplo, al agregar dígitos al final.

Cualquiera que use la misma contraseña para LinkedIn que para su trabajo u otra cuenta es vulnerable dentro de estas otras cuentas. Desafortunadamente, muchos usuarios no hacen esa conexión. Sabiendo que LinkedIn fue violada, solo cambian su contraseña de LinkedIn, sin darse cuenta de que si están usando esa misma contraseña en otro lugar, también están expuestos en todos esos lugares. Para los equipos de seguridad de TI, esta es una vulnerabilidad adicional con la que tienen que lidiar.

De acuerdo con la investigación, las contraseñas de baja complejidad de 10 caracteres, donde solo se aplica la longitud, se pueden dividir en menos de un día utilizando hardware estándar. Las contraseñas de complejidad media con patrones comunes de ULSD, por ejemplo, una mayuscula principal y un número final, se pueden descifrar en menos de una semana. Las contraseñas de alta complejidad que no usan patrones comunes pueden demorar hasta un mes en descifrarse.

Estadisticas

En 2016, los ataques de fuerza bruta se duplicaron con creces en el lapso de dos meses. WordPress tenía niveles especialmente altos de ataques de fuerza bruta .

¿Cómo defenderse de ataques de fuerza bruta?

Cuando se trata de Windows, el modo de autenticación y la configuración de privacidad de bloqueo son una forma fácil y efectiva de evitar los intentos de ataque mediante fuerza bruta, ya que hacen que el ataque sea más lento.

Es importante nunca usar una cuenta de administrador de dominio como una cuenta de conexión de base de datos SQL, ya que podría conducir desde un ataque de fuerza bruta a una condición de denegación de servicio.

La vulnerabilidad de autenticación por ataque de fuerza bruta de los servidores SQL carece de funciones que detectan sistemas bajo un ataque de fuerza bruta, lo que lo convierte en una bestia completamente nueva y muy peligrosa. Es una tarea muy difícil proteger una aplicación que requiere privilegios administrativos de nivel de dominio y carece de la capacidad de ejecución en una versión anterior de SQL Server, pudiendo ver el cifrado de la conexión de la base de datos, así como la forma en que se conecta y se autentica en la aplicación. Cada sistema de base de datos y aplicación son un poco diferentes y requieren variaciones de medidas de precaución.

Pero como mejor defensa, el segundo factor de autenticacion, abreviado 2FA, es, como su nombre indica, un método para verificar que la persona que está intentando acceder a una cuenta es su verdadero propietario y no alguien que conoce su contraseña o que la esta fozando mediante fuerza bruta. Pongamos un ejemplo muy simple. Para acceder a nuestra casa utilizamos una llave, pero, cuando vamos a dormir, solemos echar un pestillo por si alguien nos ha copiado la llave. El segundo factor es ese pestillo en Internet.

De esta forma si alguien conoce nuestra contraseña no podrá acceder a nuestras cuentas si no cuenta con el segundo factor de autenticacion, que suele ser un código numero temporal que se genera de forma aleatoria y tiene validez de, normalmente, 30 segundos.

Ataques Drive-by download

Los ataques Drive-by Download consisten en un programa que se descarga automáticamente a nuestro ordenador sin su consentimiento o incluso con conocimiento pero con desconociemiento.

Los ataques Drive-by Download se activan simplemente cuando una víctima hace clic en un enlace que, involuntariamente, inyecta software malicioso en el ordenador u otro dispositivo. El malware que se usa con más frecuencia en los atques Drive-by Download se denomina troyano.

¿Cómo defenderse de ataques drive-by download?

- Animar a los empleados a mantener su software actualizado o forzar el mismo. La medida más importante para que los departamentos de TI pueden estar protegidos de las malas descargas directas es alentarlos a los empleados a mantener todo su software actualizado, especialmente su software antivirus, sus navegadores y todas sus descargas. complementos y complementos, incluidos Java, Flash y Adobe Acrobat, todo ello si no se lleva un control centralizado o políticas de actualizaciones dentro de la empresa.

Asegurar que los empleados estén usando las últimas versiones de sus navegadores y extensiones es crítico ya que muchos empleados ejecutan algunas versiones anteriores.

-

Debemos instalar software de filtrado web o proxys. Los productos de filtrado web pueden evitar que las personas accedan a sitios comprometidos por las descargas directas. Pueden tener mecanismos incorporados que les permitan detectar si un sitio no es seguro, y si es así, evitar que los usuarios vayan allí. Algunos buscan exploits conocidos e indicadores conocidos de descargas drive-by miestras que otros tienen heurística incorporada que ayuda a determinar si un sitio es seguro.

-

Instalar NoScript en el navegador Firefox. NoScript es un complemento gratuito de código abierto que permite solo sitios web de confianza para ejecutar JavaScript, Java y Flash. Brandt dice que ejecutar Firefox con NoScript previene "muchas" descargas drive-by. Por lo que se puedo decir, es el único método infalible para prevenir una infección accidental de una PC con Windows por páginas web manipuladas.

-

Desactivar Java. Debemos deshabilitar JavaScript dentro de los documentos PDF en las preferencias. También es recomendable que los departamentos de TI desinstalen Java de cualquier sistema expuesto a un applet Java malicioso almacenado dentro de un archivo Java Archive que permita que un applet sin firmar tenga potencialmente acceso ilimitado a ejecutar código de Java arbitrario.

-

Mantener las pestañas en BLADE. BLADE, que significa Block All Drive-By Download Exploits, es un sistema emergente de inmunización de Windows que evita que los exploits de descarga drive-by infecten las máquinas vulnerables de Windows. Está siendo desarrollado por investigadores de Georgia Tech y pronto estará disponible para su descarga.

-

No otorgar a los usuarios acceso de administrador a los pcs. Al suministrar pcs a los usuarios finales, se crean empleados con cuentas de usuario estándar, no les dan a los usuarios finales acceso administrativo local a sus computadoras.

Limitar el acceso administrativo de los usuarios finales a la computadora mitiga el daño que puede causar el malware, aunque esta practica es discutible.

Estadisticas

Los ciberdelincuentes prefieren utilizar sitios web bien establecidos y de alto tráfico para realizar sus ataques. De acuerdo con un estudio de 2012 realizado por Barracuda Labs, más del 50% de todos los sitios que ofrecen descargas drive-by tenían más de cinco años.

Ataques de denegación de servicio - DDoS

Los ataques de Denegación de servicios distribuidos (DDoS) consisten en un intento de hacer que un servicio online no esté disponible al abrumarlo o sobresaturarlo con tráfico de múltiples fuentes.

Los ataques DDoS son uno de los ataques más comunes usados para comprometer el sistema de una organización. Son un tipo de ataque DOS que usa múltiples sistemas comprometidos para apuntar a un solo sistema. Estos sistemas comprometidos suelen estar infectados con un troyano y se utilizan para colapsar un servicio en línea, lo que afecta las capacidades de publicar y acceder a información importante.

Casos recientes de DDoS

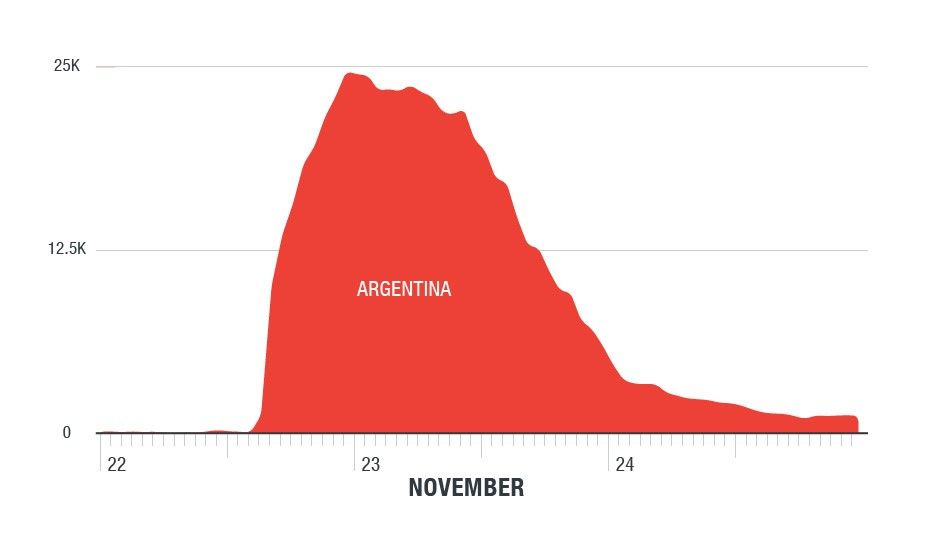

Hace solo unos días, se detectó que el notorio botnet Internet of Things (IoT) conocido como Mirai estaba activo en una nueva campaña dirigida a Argentina, sobrealerta después de un aumento del tráfico en puertos 2323 y 23 , extendiendose a otras partes de América del Sur y África del Norte, detectando picos de actividad en una serie de intentos de ataque.

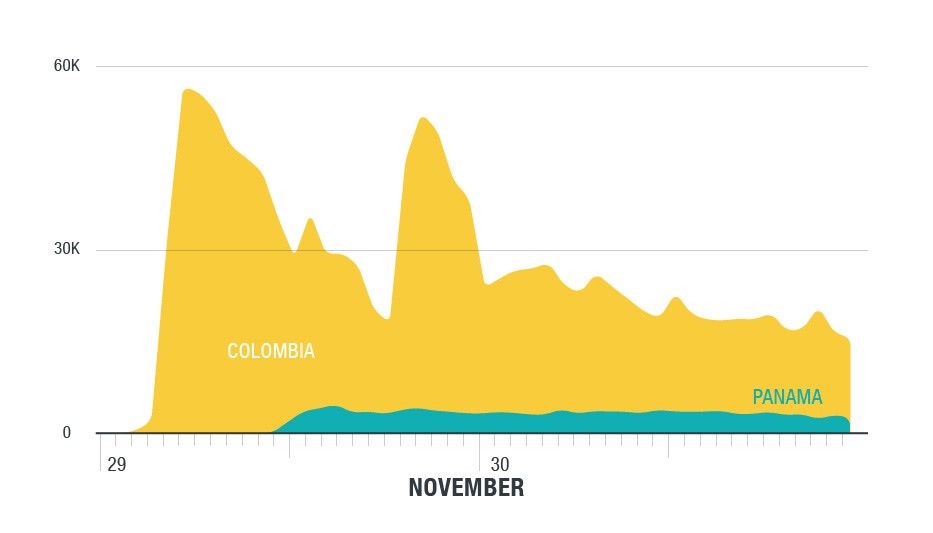

Desde el 29 de noviembre a las 2:00 UTC hasta el 29 de noviembre a las 8:00 UTC, se detectaron 371,640 intentos de ataque provenientes de aproximadamente 9,000 direcciones IP únicas.

Como podemos ver en los gráficos, hay distintos intentos de ataque a partir del 22 de noviembre. La segunda ola de intentos de ataque comenzó el 29 de noviembre. Sin embargo, a diferencia de los ataques de Argentina, la segunda ola se distribuyó de forma mucho más pareja, y Colombia fue el que sufrió la mayor parte de los intentos.

¿Cómo defenderse de ataques DDoS?

Un DDoS puede realizarse de múltiples formas, y al construir una defensa contra ellos, es importante considerar estas variantes. La manera más fácil, aunque costosa de defenderse, es comprar más ancho de banda. Una denegación de servicio es un juego de capacidad. Si tienes 10,000 sistemas que envían 1 Mbps , significa que obtienes 10 Gb golpeando al servidor cada segundo, siendo mucho tráfico. En este caso, se aplican las mismas reglas que para la redundancia normal. Los ataques DDoS modernos se están volviendo increíblemente grandes, y con frecuencia pueden ser mucho más grandes que lo que permitirán absorber los sistemas en términos de ancho de banda.

Una de las piezas más importantes de nuestra red es el servidor DNS. Es una mala idea dejarlo abierto para resolver, por lo que debemos bloquearlo para evitar que se use como parte de un ataque. Pero de manera similar, ¿qué pasaría si esos servidores fueran atacados? Incluso si su sitio web está activo, si nadie puede conectarse a sus servidores DNS y resolver el nombre de dominio, es un ataque igual de malo. La mayoría de los registros de dominio se realizan con dos servidores DNS, pero con frecuencia eso puede no ser suficiente. Debemos asegurarnos que el DNS esté protegido por el mismo tipo de equilibrio de carga que la web y otros recursos.

Si servimos nuestros propios datos y administrando nuestra red, entonces hay muchas cosas que debemos hacer para protegernos en la capa de red. Asegurarnos de que todos los enrutadores eliminen los paquetes basura, bloquear cosas como ICMP si no lo estamos usando y configurar correctamente los firewalls. Basicamete, debemos bloquea todo lo que podamos en el borde de red, donde tenemos el conducto más grande.

Ataques de Amenaza Persistente Avanzada (APT)

Los ataques de amenaza persistente avanzada (APT) consisten en un ataque de red en el que una persona no autorizada obtiene acceso a una red y permanece allí sin ser detectado durante un período prolongado de tiempo.

El objetivo de un ataque avanzado de amenaza persistente es mantener el acceso encubierto y continuo a una red. Esto permite a los piratas informáticos recopilar continuamente credenciales de usuario válidas y acceder a más y más información valiosa. Un ataque de amenaza persistente avanzado tiene como objetivo recopilar información en lugar de cerrar una red, lo que requiere la reescritura continua de códigos y sofisticadas técnicas de evasión.

Estadisticas

-

De acuerdo con el Poneman Institute, los minoristas infringidos tardaron un promedio de 197 días para identificar una intrusión de APT, mientras que las firmas de servicios financieros tardaron 98 días en detectar los mismos.

-

En Sony Pictures, Ars Techina informó de que la compañía de entretenimiento perdió el control de más de 100 terabytes de datos sin que la compañía, o sus medidas de seguridad, detectaran la violación.

-

Las estadísticas de seguridad de Trustwave, a partir de 2015, informaron que el 28% de las organizaciones experimentaron un ataque de amenaza persistente avanzado, y tres cuartas partes no han podido actualizar sus contratos con terceros proveedores para incluir una mejor protección contra las APT.

¿Cómo defenderse de un ataque APT?

Las empresas que son víctimas de los ataques APT normalmente se basan en el nivel empresarial y son propensas a los riesgos cibernéticos debido a los productos o servicios políticos, culturales, religiosos o ideológicos. Debido al gran impacto y complejidad de los ataques APT, se requieren múltiples tecnologías para combatirlo. Se necesitan conjuntos de seguridad específicos, siendo necesarios informes de incidentes y monitorización las 24 horas del día, el uso extremo a extremo cifrado de datos en reposo es crucial , asi como la segregación de la red, los sistemas de detección de intrusos y las listas blancas de aplicaciones se deben agregar para revertir el daño de los ataques APT. Como medidas preventivas, tener un "sistema de gestión de vulnerabilidades implementado, mantener los parches de seguridad actualizados y probar continuamente el estado de la seguridad de en las infraestructuras de TI.

Ataques de ramsomware

Los ataques de ransomware consisten en un tipo de software malicioso diseñado para bloquear el acceso a un sistema informático hasta que se pague una suma de dinero.

El ransomware se está haciendo popular y los piratas informáticos están reconociendo cada vez más los beneficios financieros de emplear tales tácticas. El ataque basado en ransomware ocurre cuando un hacker infecta una pc o servidor, ya sea con un software malicioso cerrando su sistema (locker-ransomware) o mediante el cifrado personalizado de archivos importantes en su sistema y exigiendo un rescate (generalmente en bitcoins) a cambio de sus sistemas / archivos (crypto-ransomware).

Estadisticas

-La demanda promedio de rescate se ha incrementado hasta llegar a los 600€, un aumento important respecto de los 280€ de finales de 2015.

- El ransomware-as-a-service (RaaS) significa que un mayor número de ciberdelincuentes puede adquirir su propio ransomware, incluidos aquellos con niveles relativamente bajos de experiencia.

-En estos últimos años, EE. UU. Fue la región más afectada por el ransomware, con un 28%de las infecciones mundiales.

- Los consumidores son las víctimas más probables de un ataque por ransomware, representando el 57 por ciento de todas las infecciones de este último año.

¿Cómo prevenir un ataque de ramsonware?

Algunas formas de prevenir contra los ataques de ramsonware como CryptoLocker incluyen el uso del conocimiento y la concienciación para evitar los correos electrónicos de phishing y deshabilitar las extensiones de archivos ocultos. La MEJOR forma de defenderse contra el ransomware es hacer una copia de seguridad de nuestros archivos. Aquellos que implementen un cifrado por ransomware no tendrán nada con lo que hacer presión si nuestros archivos están respaldados de manera segura.

Muy important o casi clave, no solo para los ataques de ramsonware, mantener actualizados los sistemas.