La tecnología está invadiendo nuestras vidas, realizamos una multitud de operaciones utilizando nuestros dispositivos, verificamos el saldo de nuestra cuenta bancaria, pagamos el parcking e intercambiamos documentos, tanto en la parte profesional, como personal. Los smartphones, las redes sociales y la cloud son los paradigmas que han cambiado la experiencia del usuario en su vida "on line". Estas y otras muchas plataformas más, administran hoy casi toda la información disponible en Internet, una ingente cantidad de datos invaluables.

La información es dinero y los ciberdelincuentes lo saben. El delito cibernético está evolucionando en complejidad y capacidad organizativa, y en muchos aspectos funciona exactamente como una gran multinacional.

Los ciberataques, el malware, el robo de identidades, el phishing y el spam son las amenazas emergentes que amenazan a los usuarios. Del otro lado, los atacantes cometiendo actividades maliciosas y creando una economía sumergida comparable a la de algunos paises.

Como es habitual, la información más interesante sobre las actividades de ciberdelincuencia la proporcionan las principales empresas de seguridad que recopilan datos de las redes mundiales de inteligencia capaces de detectar y analizar las amenazas en ciberseguridad e identificando las nuevas ciberamenazas. La empresa Symantec Security publica anualmente un interesante informe titulado "Internet Security Threat Report" , que ofrece una visión general completa de las principales amenazas de ciberseguridad detectadas en su red durante el año. Hace unos días, hemos visto como los servicio de seguridad de Telefónica para pymes previnió más de 80.000 incidencias de ciberseguridad en dos mess. La situación es preocupante, la falta de conciencia sobre las principales ciberamenazas, la escasa seguridad de la información en el diseño o los comportamientos de riesgo de los usuarios son factores que contribuyen a exacerbar la situación.

Pero de todo esto, lo que realmente me sorprende, es la capacidad organizativa de los cibercriminales, la cual, no tiene nada que envidiar a cualquiera de las grandes empresas, siendo en muchos casos, el ejemplo perfecto de Agile (Eso si, sin Post It). Una estructura jerárquica típica en la que cada actor tiene un papel y una responsabilidad bien definida, desde los líderes hasta las "criptomulas". Los "ejecutivos" de la jerarquía supervisan las operaciones, definen la estrategia y el modelo de negocio a implementar, verificando que todo se realice según lo planeado. Y cómo núcleo del negocio: la tecnología, grupos de especialistas capaces de desplegar sofisticados programas maliciosos, organizar redes privadas de bots y diseñar falsos programas antivirus, eficaces kits de herramientas de explotación, hasta el punto de llegar a cambiar el voto de un pais.

Al igual que cualquier organización legítima, el código es revisado y sometido a estrictos procesos de validación y escrutinio por parte del resto de la organización. Otro aspecto interesante a la par que curioso, es el proceso de reclutamiento para operaciones a gran escala, en las que los afiliados especializados establecen programas de reclutamiento en busca de perfiles tecnológicos específicos para organizar ciberataques (Normalmente de Denegación de Servicio). En muchos casos, estos reclutamientos, se realizan en canales de chat IRC clandestinos.

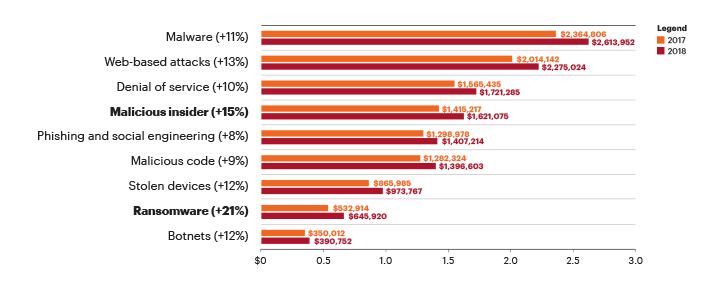

Impacto económico del cibercrimen

El número de ataques bloqueados por Symantec o los mencionados, bloqueados en tan solo dos meses en las pymes por parte de Telefónica, son sólo la punta del iceberg (No mencionamos ataques a grandes empresas por ejemplo), el cibercrimen es sin duda el responsable de la mayoría de estos. Las armas privilegiadas utilizadas son el malware, los kits de exploits y las técnicas de phishing e ingeniería social.

El cibercrimen y los negocios

Los ataques dirigidos que aprovechan las vulnerabilidades Zero day no son los más peligrosos, si no los más comunes. El uso de exploits de vulnerabilidades conocidas para las que una empresa tenga un proceso de gestión de parches lento y a menudo incorrecto expone a las infraestructuras TI a riesgos concretos, pudiendo verse comprometidas.

Estos datos fueron proporcionados por Symantec en el informe sobre actividades maliciosas relacionadas con la ciberdelincuencia que anteriormente hemos mencionado:

- Los ataques basados en la Web aumentaron un 56%

- 3.7 Millones de ataques FormJacking bloqueados en end points

- 33% más de Ramsonware movil

- 78% más de ataques a la cadena de suministros

- El 85% de todos los correos remitidos, son SPAM

- 100% de incremento en el uso de scripts Powershell

En cuanto a los datos, es fácil prever un nuevo aumento de los ataques en 2020, y así de forma continuada, año tras año.Las empresas son víctimas cotidianas de diferentes tipos de ataques, como brechas de datos, destrucción de sistemas o la violación de sus sistemas de red. En 2012 habia un promedio de 1.8 ataques exitosos cada semana, actualmente, no solo exitosos, contamos con 12 ataques por segundo.

La ciberdelincuencia, una amenaza social

Los gobiernos, los organismos de inteligencia y los organismos encargados de hacer cumplir la ley están de acuerdo en que los ciberdelitos representa una de las principales amenazas para la seguridad de la sociedad. La escala de los ciberdelitos es asombrosa: 1,5 millones de víctimas diarias, lo que supone un coste global anual al consumo de más de 110.000 millones. Es por ello, que en Movistar nacio Conexión Segura.

Cuatro de cada diez usuarios de redes sociales han sido víctimas de los ciberdelincuentes, pero los datos más preocupantes son que uno de cada seis usuarios a informado de que alguien ha cometido un ataque a uno de sus perfiles en redes sociales, hackeado por alguien que pretende hacerse pasar por su victima. Las plataformas de redes sociales y las plataformas móviles se consideran canales privilegiados para posibles estafas y fraudes. El mayor número de víctimas se encuentra en Rusia, China y Sudáfrica, países en los que las actividades maliciosas son muy populares, y donde los medios para protegerse de las mismas, son más escasos.

Ciberdelincuencia en las profundidades de internet

Es imposible proporcionar una imagen clara de la amplia comunidad hacker mundial, un universo complejo compuesto por un gran número de grupos que comparten opiniones, herramientas y cualquier otra información en foros dedicados y autogestionados por ellos. Las plataformas son diversas, toda tecnología es buena si la intención final es compartir, luego depende de cada uno el uso que quiera dar a dicha información. Estos lugares también se utilizan para ofertar actividades ilegales, venta de código malicioso, servicios de hacking .... un mercado negro que está alcanzando cifras impresionantes.

Muchas compañías de seguridad han intentado infiltrarse en estos grupos ya que representan una fuente increíble de información y su monitorización podría permitir descubrir las tendencias de los delitos, detectando nuevas amenazas o una nueva variante peligrosa de algún malware. Trend Micro publicó un informe fascinante sobre las actividades clandestinas en rusa en cuanto a ciberseguridad se refiere, una de las comunidades de cibercriminales más activas, proponiendo consideraciones interesantes sobre los principales productos y servicios disponibles en el mercado negro y sus precios.

- Servicios de programación y venta de software.

- Servicios de Hacking

- Venta de servidores dedicados y servicios de alojamiento a prueba de Hackers

- Servicios de spam e inundaciones, incluidos servicios de inundación de llamadas y SMS

- Servicios DDoS

- Servicios de encriptación de archivos

- Ventas de troyanos

- ...

Los ciberdelincuentes han descubierto la posibilidad de proporcionar servicios poco éticos que alquilan herramientas, sistemas de botnets e infraestructuras cloud que proporcionan recursos computacionales bajo demanda. La innovación está representada por la posibilidad de ofrecer también una eficiente "atención al cliente" apoyando a los clientes en sus iniciativas, disposición de plataformas en redes sociales para gestionar la comunidad de clientes mediante una comunicaicón rápida y fluida. El modelo de negocio es consolidado y adoptado por varias organizaciones criminales. Los expertos en seguridad lo denominaron Malware as a Service, aun que el nivel de "As a Service" ultimamente esta tomando muchas denotaciones ( En Junio de 2012 fue su auge inicial donde se descubrió un servicio llamado Capfire4, el cual que ofrecía herramientas y ataques dirigidos)

Los servicios de programación y las ventas de software eran los servicios más comunes en el mercado de Capfire4. La venta de herramientas de fuerza bruta, bots DDoS y kits de exploits generando un rápido crecimiento de una economía sumergida que se está convirtiendo cada vez más en una seria amenaza para los gobiernos, los cuales no pueden controlar el uso de las criptomonesdas, y más en concreto , de los Bitcoins.

Los servicios de cifrado de archivos son muy populares para la creación de malware, un componente esencial para permitir que un código malicioso pueda evitar la detección por parte de los sistemas de defensa, basados en firmas o lo que es lo mismo, sistemas conocidos.

La lista de precios propuesta, se gesta de uno de los servicios más demandados por los creadores de Malware, siendo muy conveniente para los delincuentes adquirir los sistemas, pudiendo así mejorar la eficiencia del malware, dificultando el proceso de detección.

En muchos casos, podría ser útil adquirir todo el malware solicitando personalización específica a los creadores que también proporcionan los entornos para difundir el malware. Uno de los estudios más populares está relacionado con el famoso Malware Zeus que se ofrece en la Deep Web a un coste moderado, incluyendo a menudo servicios de alojamiento.

Algunas publicaciones en foros rusos:

- "Vendo el código fuente de ZeuS 2.0.8.9. Venta privada de código fuente. Precio: US $ 400–500; la negociación (intercambio) es posible ".

- "Se acepta la venta de ZeuS 2.1.0.1 bin + configurado en su hosting por US $ 200 en depósito".

- "Vendo un constructor Zeus 2.0.8.9 + controles de administración. También hago compilaciones. Precio: US $ 300. Precio de construcción: US $ 100 ".

- "LOGS-ZeuS logs (2.4Gb) DE FR IT GB, precio: US $ 250".

- “Instalación de ZeuS en su host: US $ 35. Instalación de ZeuS en mi host: US $ 40 ".

- "Configuración de ZeuS: US $ 100, soporte para botnet: US $ 200 / mes, consultoría: US $ 30".

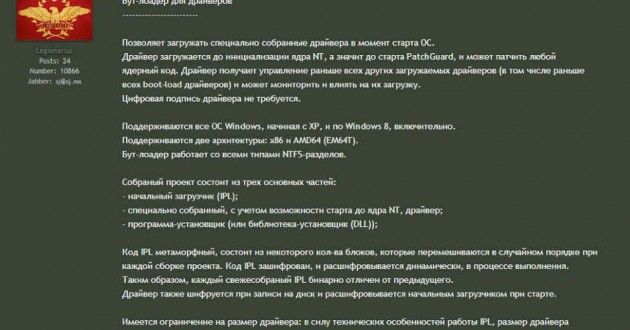

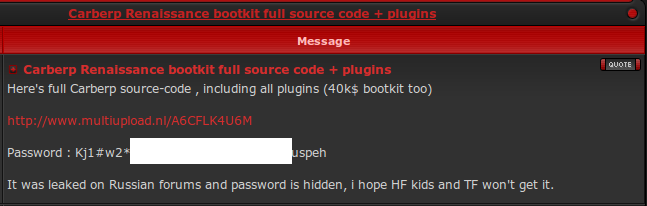

Siempre en la clandestinidad rusa, se han llegado a descubrir la venta de nuevas variantes de un troyano bancario llamado Carberp , que se utilizará a futuro (Y esto es lo más importante ) contra instituciones financieras ( Podemos ver como se ha actualizado hace tan sólo 10 días ) .

Aunque su precio se vio reducido drasticamente cuando se filtro su codigo fuente:

Lo interesante de este malware que escu día llego a valer entre 10K y 40K en alquiler por mes (Ojito), es que ayuda a infectar un registro MBR, lo que significa que los hacker tendrán futuras oportunidad a largo plazo de controlar a sus víctimas sin ser detectados por los antivirus. El por qué, lo tenéis aquí.

El modelo de ventas conocido como "Malware as a service" es muy peligroso porque abre las puertas a la delincuencia ordinaria que, sin un conocimiento particular, podría provocar ataques serios contra los sistemas. En algunos casos, para proteger su anonimato, implementan la estructura de ventas en la Deep Web.

Otros elementos que a menudo se solicitan en la Deep Web , son los servicios de pago por instalación, como los servicios de descarga, los ciberdelincuentes proporcionan el archivo malicioso a un proveedor de servicios o le solicitan una personalización de los agentes maliciosos más comunes, y el proveedor gestiona los aspectos de distribución para ellos.

Llegados a este puntos, os preguntareis , cómo no he empezado tal vez, por los más conocidos (Los ataques DDoS y las botnets ).De hecho, incluso las botnets se usan a menudo para propagar malware. A pesar del hecho de que el ataque DDoS es muy peligroso para las infraestructuras de TI, es simple adquirir herramientas para llevar a cabo este tipo de ataque o alquilar una "denegación de servicio de un día", que los ciberdelincuentes tienen a nuestra disposición por un coste de 30-70 €.

Para organizar los ataques DDoS, los ciberdelincuentes deben usar bots y redes de bots especialmente diseñados. Esto significa que debe obtener acceso a una gran cantidad de máquinas e instalar un demonio usando su kit de bot DDoS.

En la siguiente tabla están los costes reportados para el alquiler de servicios DDoS y el alquiler de botnets, que cómo podemos ver, es extremadamente barato. (Tendríamos que saber que ancho de banda ofrecen)

Los servicios y entregables más solicictados dentro de la Deep Web son:

- Servicios de consultoría como por ejemplo una configuración de botnet (350-400€)

- Servicios de infección / propagación (100€ por 1K instalaciones)

- Botnets & Rentals

- Denegación directa de servicio (DDoS) $ 535 por 5 horas al día durante una semana.

- SPAM / Correo electrónico no deseado (40€ / 20K correos electrónicos) y correo SPAM en web (2€/30 publicaciones)

- Alojamiento en servidores privados virtuales (6€/mes)

- Alojamiento a prueba de Hackers / Fast Flux / VPNs y proxies inversos (3€/mes)

- Blackhat Search Engine Optimization (SEO) (80€ por 20K backlinks)

- Intercambiadores de dinero y servicios de criptomula (Acordaros de que acuñé el termino ;) ) (comisión del 25%)

- Romtura de CAPTCHAS (1€/1K CAPTCHAS) —Hecho a través de humanos reclutados, por norma general Indios.

Estos entregables indicados, se proporcionan utilizando diferentes modalidades, como puede ser alquilar, comprar o arrendamiento, respondiendo siempre a las necesidades de los clientes. Y así infinidad de servicios que podemos contratar en la Deep Web a nivel de ciberseguridad, no voy a entrar en categorías más "duras".

Si quereis haceros una idea de este otro perturbado lado de la Deep Web, os recomiendo que veais (Yo la ví esta semana) la pelicula Eliminado: Dark Web

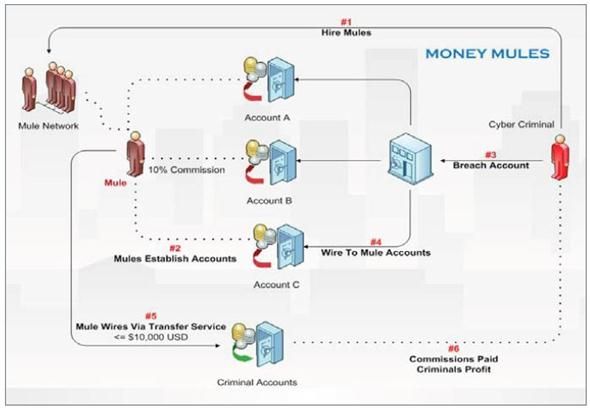

Lavado de dinero con criptomulas

Una industria rentable necesita reinvertir las ganancias ilegales en negocios legítimos, un papel fundamental en las organizaciones cibercriminales cubiertas por las "criptomulas", personas que a sabiendas o sin saberlo, son utilizadas para lavar ganancias ilegales de estas organizaciones criminales. Las criptomulas se utilizan para transferir dinero de forma anónima desde entidades, generalmente a través de servicios de transferencia bancaria anónimas como Western Union, Liberty Reserve, o Paysafecard. Usando los servicios de criptomonedad, normalmente como el Bitcoin, que ofrecen un instrumento válido para el lavado de dinero que evita de una forma muy sencilla que las fuerzas del orden puedan interceptar el pago realizado para financiar actividades ilegales, siempre teniendo un cierto control y tomando algunas precauciones, como son los Mixer de Bitcoins o similares.

Las organizaciones de ciberdelincuentes están estructuradas como empresas. Desarrollan un modelo de negocio detallado y una estrategia de monetización "porque incluso una empresa ilegal necesita" pagar las facturas "para abrir la tienda". La administración del dinero es un aspecto vital, ya que las organizaciones tienen que rastrear los recursos utilizados y las ganancias por su utilización, lo hacen utilizando herramientas comerciales de administración de procesos comerciales, sistemas financieros y muchos otros instrumentos para administrar todo, desde el desarrollo de software hasta las cuentas por pagar. A muchas empresas les gustaría ser tan eficientes ...

El mercado de las vulnerabilidades Zero Day

- 75% de navegadores web modernos (Internet Explorer, Firefox, Google Chrome, etc.); el más interesante es Safari, debido a que el interés de los hackers profesionales está en el robo de personas con un alto poder adquisitivo, que tradicionalmente usan MacBooks y otro tipo de productos de Apple (Aunque esto ya no considero que sea así del todo). No todos los proveedores están listos para actualizar su software rápidamente, por eso los ciberdelincuentes lo usan para propagar malware a través de vulnerabilidades en complementos diseñados para estos navegadores. Por ahora, no había muchas vulnerabilidades privadas, pero debido a esta razón hay muchas modificaciones de paquetes de exploits con vulnerabilidades conocidas (como Stynx exploit y muchos otros). Los paquetes de exploits modernos más eficientes incluyen módulos especiales llamados «Plugin Detect», que ayudan a no ejecutar exploits en clientes no vulnerables.

- 15% del software de Antivirus (principalmente HIPS) con derivación heurística. Buenos ejemplos son los métodos de omisión de Microsoft, algunos de ellos se comercializan en el mercado negro por mucho dinero u otro tipo de fallas en Antivirus / HIPS / FW que son conbinados con malware a un precio mayor pero una efectividad de casi 100%.

- 10% de vulnerabilidades en la escalación de privilegios. La mayoría de estas se utilizan en Microsoft Windows para colocar malware y eludir las restricciones administrativas.

Una de las vulnerabilidades más interesantes relacionadas con la omisión de controles de seguridad y AntiVirus es la omisión de UAC (User Account Control) utilizada en el famoso troyano bancario Carberp por "auto-elevación" para ciertos procesos iniciados desde explorer.exe e inyectados en explorer.exe.

Otras áreas de interés para las comunidades de cibercriminales de Deep Web son:

- Uso de Malware móvil. La banca móvil será el sector más afectado según los expertos en ciberseguridad, se espera una nueva ola de ciberataques, las instituciones financieras y sus usuarios serán víctimas de una nueva ofensiva, especialmente contra todos los servicios implementados en las plataformas móviles.

- Vulnerabilidades en el sector industrial y lo que conocemos como Indrustria 4.0. El interés de los hackers se puede dividir en fraude financiero en la industria (especialmente en el sector del petróleo y el gas) y ataques remotos a las infraestructuras SCADA / ICS. La mayoría de las vulnerabilidades relacionadas con dicho segmento se encuentran en las interfaces de aplicaciones SCADA y sus módulos de aplicaciones WEB. Los ataques remotos tienen como objetivos principales el ciberespionaje como inteligencia comercial ofensiva o vandalismo "solo por diversión".

Cibercrimen, una lucha sin un final a la vista

La lucha contra el delito de ciberseguridad es una ardua tarea, un enfrentamiento interminable entre las fuerzas y cuerpos del estado y los grupos de ciberdelincuentes que están creciendo bajo los aspectos de la organización y que pueden proporcionar productos y servicios cada vez más avanzados, cada vez a un menor coste, y cada vez en un menor tiempo. El cibercrimen es un fenómeno mundial que amenaza la economía y la seguridad de todos los estados, y solo se llegara a luchar contra ellos con la colaboración en ciberseguridad.

Se debe exponer información a la gente común a través de una campaña de concientización. Las empresas privadas y los gobiernos deben colaborar para supervisar las actividades delictivas y detectarlas lo antes posible a través de Internet.

La detección de actividades ilegales o comportamientos sospechosos en cuanto a ciberseguridad se refiere, podrian mejorarse utilizando sistemas de inteligencia de seguridad como SOAR , la definición y participación de las mejores prácticas de seguridad es otro aspecto que podría limitar el nivel de penetración en las empresas privadas y moderar el coste de estos ciberataques. Por ejemplo, la posibilidad de evitar ataques de spear phishing debido a una campaña de concienciación adecuada.

Por supuesto, todas estas razones deben estar respaldadas por el establecimiento de un marco legal aceptado globalmente que castigue severamente a los ciberdelincuentes en todos los lugares donde operan. Desafortunadamente, todavía estamos lejos de estas condiciones que son absolutamente necesarias para hacer frente a una industria que no conoce crisis y que muestra un crecimiento aterrador.

Los ciberdelincuentes, evolucionan muy rápido, tanto, que al cierre y busqueda de conclusiones, he dado con un post de Panda, que ha tirado por tierra todo el post, y es que, los cibercriminales se estan mudando, y la Deep Web, ya esta obsoleta, hay mucha gente vigilando, mucha gente en foros, conocen cómo funcionan, y por eso, se marchan a la Invisible Net (La analizaremos para hacer un post algún día)

![Responsible Disclosure [ CVE-2018-8940 ]](/content/images/size/w600/2019/05/Responsive-disclosure-min.jpg)