Careto es un conjunto de troyanos de reconocimiento y robo de datos que pueden monitorizar muchos aspectos de la operación de un sistema, incluida la entrada de teclas y el tráfico de la red. Esta información se almacena localmente en el sistema infectado junto con información extensa de configuración del sistema. Los troyanos son capaces de cargar esta información recolectada en un servidor externo donde puede ser recuperada por el atacante.

El malware, utilizado en el Careto es extremadamente modular en su diseño, y en lugar de utilizar un programa de gran tamaño, utiliza muchos módulos más pequeños, en el que cada uno desempeña una función particular. También utiliza una instalación en varias etapas que implica diferentes pasos intermedios.

Poco despue de ser descubierto publicamente, se descubrieron dos variaciones distintas de este malware. El primero, conocido como "SGH", utiliza un componente de interceptación de datos y un rootkit en modo kernel, así como componentes de modo de usuario para acceder a los datos capturados y cargarlos en el servidor externo.

La segunda variación que se llama "Careto" funciona completamente en modo de usuario y es totalmente compatible con los sistemas operativos Windows 2000 y superiores de 32 y 64 bits .

Con la información que se recogio de fechas y horas de las muestras de los componentes del instalador, se determinó que este ataque podía haber estado activo desde el año 2007. Sin embargo, en las muestras de los principales componentes activos, hace indicar que todo parece venir desde finales de 2012 hasta mediados de 2013. Curiosamente, los componentes de desinstalación utilizados para eliminar el malware de los sistemas infectados están fechados el 20 de junio de 2013, siendo esta la última fecha conocida en las muestras, como posible fecha en la que los atacantes comenzaron a eliminar su malware de los equipos infectados.

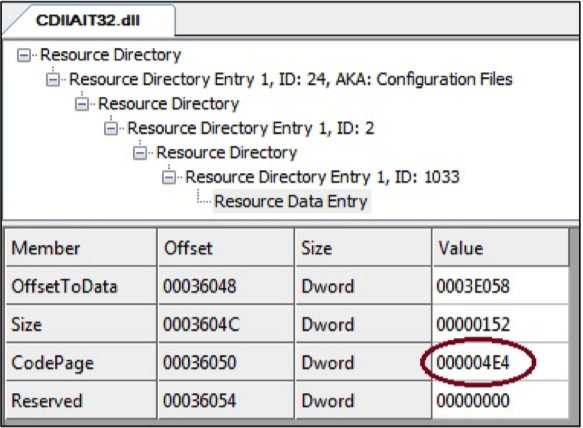

La mayoría de las muestras no contenían información de localización que pudiera indicar el origen del malware. Sin embargo, algunas de las muestras posteriores contenían información de la página de códigos que indicaba un origen europeo occidental. El valor hexadecimal de 0x4E4 se traduce en el valor decimal 1252 y esta es la página de códigos utilizada por Microsoft Windows para productos que utilizan el alfabeto latino de Europa occidental, lo que hace creer que Careto, fue de origen Español.

Los principales objetivos de Careto se dividen en varias categorías:

- Instituciones gubernamentales

- Diplomáticos / embajadas

- Energía, petróleo y gas

- Empresas privadas

- Instituciones de investigación

- Empresas de capital privado

- Activistas

Poco despues del ataque, ya se habian observado más de 380 víctimas únicas en 31 países distintos. Lo que hace especial a "Careto" es la complejidad del conjunto de herramientas utilizado por los atacantes. Esto incluye un malware extremadamente sofisticado, un rootkit, un bootkit y versiones de Windows de 32 y 64 bits, como hemos visto antes, pero no solo estas, si no que tiene versiones de Mac OS X y Linux y posiblemente versiones para Android y iPad / iPhone (Apple iOS).

Careto también utiliza un ataque personalizado contra versiones anteriores de los productos antivirus para esconderse en el sistema, poniéndolos por encima de Duqu en términos de sofisticación, convirtiéndolo en una de las amenazas más avanzadas en este momento. Este y varios otros factores nos hacen creer que esta podría ser una campaña patrocinada por ¿España? , luego veremos el motivo de decir que es Español, ademas de por el código del alfabeto.

Cuando está activo en un sistema de víctimas, Careto puede interceptar el tráfico de red, las teclas (Keylogger), las conversaciones de Skype, las claves de PGP, analizar el tráfico WiFi, buscar toda la información de los dispositivos Nokia (En la actualidad, estos ataques los dirigen contra Android o iOS), capturar pantallas y supervisar todas las operaciones de archivos.

El malware recopila una gran lista de documentos del sistema infectado, incluidas claves de cifrado, configuraciones de VPN, claves SSH y archivos RDP (Escritorio remoto) y otras extensiones que podrían estar relacionadas con herramientas de cifrado de nivel militar / gubernamental personalizadas.

En función de los "exploit" encontrados en el código, los autores de la máscara parecen hablar español.

Análisis del malware Careto

El malware involucrado en este ataque parece dividirse en dos grupos separados:

- Careto

- SGH

Ambas familias son extremadamente modulares en su diseño, lo que permite un mantenimiento y una actualización muy simple, ya que solo se requieren pequeños componentes en lugar de un único archivo grande.

La campaña Careto descubierta, se basa en correos electrónicos de spear-phishing con enlaces a sitios web malicioso. El sitio web malicioso contiene una serie de exploits diseñados para infectar al visitante. Tras una infección exitosa, el sitio web malicioso redirige al usuario a un sitio web benigno, que puede ser, desde una película de Youtube a un portal de noticias.

Alguno de los sitios web en los realizaban el ataque, son:

- linkconf.net

- redirserver.net

- swupdt.com

Es importante tener en cuenta que los sitios web de exploits no infectan automáticamente a los visitantes, si no que en su lugar, los atacantes alojan los exploits en carpetas específicas en el sitio web, que no se referencian o enlazan directamente en ninguna parte, excepto en correos electrónicos maliciosos. En ocasiones, los atacantes usan subdominios en los sitios web de exploits para que parezcan verdaderos. Por ejemplo, se han observado los siguientes subdominios: sitio de explotación "linkconf.net":

- negocios.iprofesional.linkconf.net

- internacional.elpais.linkconf.net

- politica.elpais.linkconf.net

- cultura.elpais.linkconf.net

- economia.elpais.linkconf.net

- test.linkconf.net

- soc.linkconf.net

- sociedad.elpais.linkconf.net

- world.time.linkconf.net

- internacional.elpais.linkconf.net

- elpais.linkconf.net

- elespectador.linkconf.net

- blogs.independent.linkconf.net

- elmundo.linkconf.net

- guardian.linkconf.net

- washingtonsblog.linkconf.net

- publico.linkconf.net

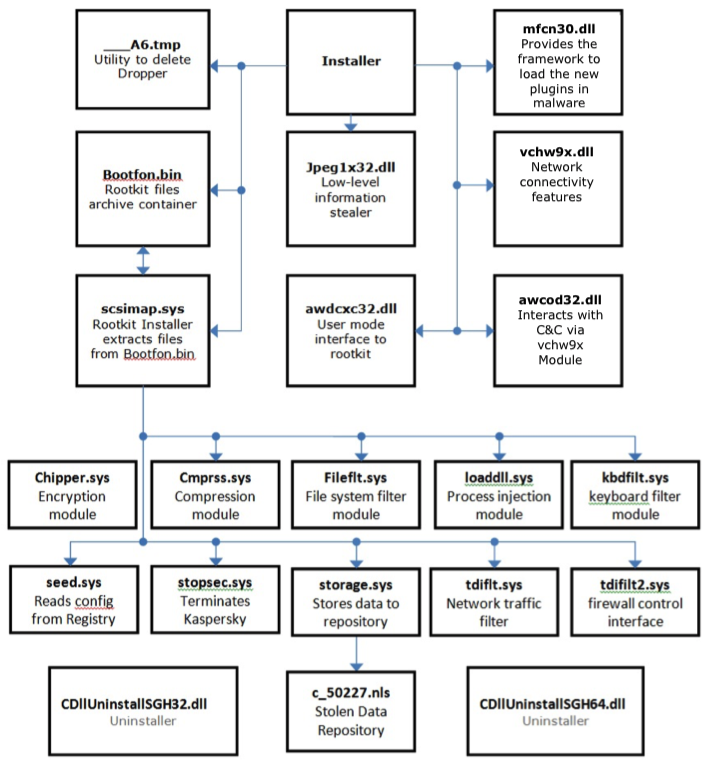

Primera variante del malware - “SGH”

La primera variante, conocida como "SGH", utiliza un componente de interceptación de datos y un rootkit en modo kernel, así como componentes en modo de usuario para acceder a los datos capturados y cargarlos en el servidor externo.

Cuando se ejecuta, coloca los siguientes archivos en la carpeta% SYSTEM% :

- mfcn30.dll

- jpeg1x32.dll

- vchw9x.dll

- awcodc32.dll

- awdcxc32.dll

- scismap.sys

- bootfont.bin

Y el archivo ___ A6.tmp |nombre de archivo aleatorio| se coloca en la carpeta% TEMP%.

El controlador descartado scsimap.sys se instalará y ejecutará para instalar componentes adicionales a nivel de kernel.

Tan pronto como el componente de instalación comience a ejecutarse, intentará deshabilitar el controlador de seguridad de productos antivirus para evitar que analice cualquier proceso denominado "services.exe".

Luego ubicará la sección ".inf" dentro y la descifrará con RC4 usando una clave codificada MD5 ("AQA4$w1QsfexDT") seguido de una operación de "inflado".

El resultado del descifrado contiene un script de instalación que interpreta y realiza instrucciones específicas basadas en las entradas proporcionadas en el script, con tareas como:

- Instala un archivo.

- Descarga un archivo de una URL determinada (http, https, ftp o gopher) e instála. El archivo está instalado en un directorio específico.

- Establece el valor de la "marca de tiempo" del archivo instalado en el kernel32.dll local para no despertar sospechas.

- Eliminar un archivo

- Establecer un valor de registro

- Eliminar una clave de registro o valor.

- Copiar datos de un valor de registro a otro

- Comparar datos de un valor de registro con otro

- Crea un nuevo servicio

- Eliminar un servicio

- Arrancar un servicio

- Detener un servicio

- No hacer nada (Curioso)

- Crea un nuevo proceso

- Mostrar un cuadro de mensaje

- Anexar datos a un valor de registro

- Agregar un nuevo filtro de dispositivo usando las API de SetupiD * Windows

- Eliminar un filtro de dispositivo con las API de SetupiD * Windows

- Agregar un nuevo certificado al almacén de certificados local

- Eliminar un certificado existente del almacén de certificados local

- Hacer nada (Curioso)

- Detecta máquinas virtuales VMware y Virtual PC y salir si no las encuentra

- Detectar máquinas virtuales y salir si se encuentra.

- Escribir código en el archivo bootmgr

- Volcar datos a un archivo temporal con el prefijo ( ____ ) y comenzar como un nuevo proceso.

El siguiente diagrama muestra la relación de cada componente:

Información que extrae el malware "SGH"

Como hemos comentado anter, tanto SGH como Careto, obtenian una gran cantidad de información:

- Sistema Operativo

- Versión del sistema operativo (Win98, WinNT, WinXP, etc.)

- Nombre del propietario

- Nombre de la organización registrada

- Lista de hotfixes instalados

- información del país

- Fechas de instalación del sistema operativo

- Diseño e idioma del teclado

- Zona horaria

- Cuentas de usuarios locales

- Nombre del usuario local

- Tipo de usuario

- Privilegios asignados al usuario

- Comentario asignado al usuario

- Memoria del sistema

- (Total / Gratis) Memoria física

- (Total / Gratis) Memoria Virtual

- Tamaño del archivo de paginación

- Tamaño de página

- Dirección de solicitud mínima

- Información del FileSystem

- Etiqueta de unidad

- Tipo (fijo, extraíble, etc.)

- (Total / Gratis) Memoria disponible

- Letra de Root Drive

- Compatibilidad con Drive Object ID

- Soporte de puntos de repetición

- Compatibilidad con archivos dispersos

- File Volume Quote

- Número de serie del Volumen

- Estado de las propiedades de la unidad:

a) FS_CASE_IS_PRESERVED

b) FS_CASE_SENSITIVE

c) FS_FILE_COMPRESSION

d) FS_FILE_ENCRYPTION

e) FS_PERSISTENT_ACLS

f) FS_UNICODE_STORED_ON_DISK

g) FS_VOL_IS_COMPRESSED - Estado del flag FS_CASE_IS_PRESERVED

- Información de unidades USB

- Nombre del USB conectado previamente al dispositivo

- Procesos corriendo en el sistema

- Nombre del proceso

- PID

- Memoria total utilizada

- Software instalado en el sistema

- Nombre del software

- Versión instalada

- Información de red

- Dirección MAC

- Estado de la tarjeta de red encendido / apagado

- Dirección IP

- Servidor DHCP

- Dirección de Loopback

- Tipo:

a) SLIP

b) PP

c) FDDI

d) Ethernet

e) Token Rings - Información de la tarjeta de red

a) Nombre del Servicio

b) Descripción

c) Título - Descripción del controlador de la tarjeta de red

- Conexiones TCP / UDP activas

a) Dirección de destino

b) Puertos

c) Estado (Cerrado, Escuchando,etc.)

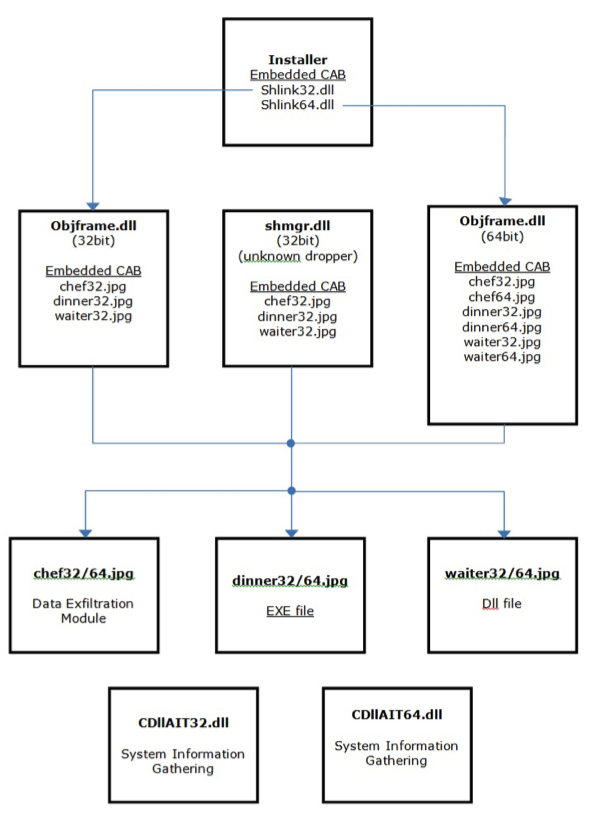

Segunda variante del malware - “Careto”

La segunda variante, llamada "Careto", funciona completamente en modo de usuario y es totalmente compatible con los sistemas operativos Windows de 32 bits y 64 bits posteriores a 2000.

El ataque usa dos paquetes de software y varias utilidades relacionadas. Los principales paquetes de software se llaman "Careto" y "SGH".

El paquete "back door" llamado "Careto" es una puerta trasera de uso general que consta de componentes de nivel usuario. Recopila información del sistema y ejecuta código arbitrario proporcionado por la infraestructura de command and control.

El paquete back door llamado "SGH" es más avanzado y funciona principalmente en modo kernel. Contiene componentes de rootkit y módulos de interceptor para eventos de sistema y operaciones de archivos. Roba archivos y mantiene su propia conexión con los servidores de command and control.

Además de "Careto" y "SGH", se observó el uso de un back door compilado de forma personalizada basado en el clon de código abierto "netcat" llamado "sbd". Este clon "sbd" se ha observado en variantes para Win32, Mac OS X y Linux. Durante la investigación, se pudo obtener las versiones Win32 y Mac OS X, pero la variante de Linux estaba muy dañada y no se pudo recuperar correctamente.

Si bien Careto y SGH también pueden funcionar de forma "independiente", se observó que el command and control, instaló un paquete utilizando el otro; por ejemplo, una víctima infectada con Careto también recibiría la variante de malware SGH.

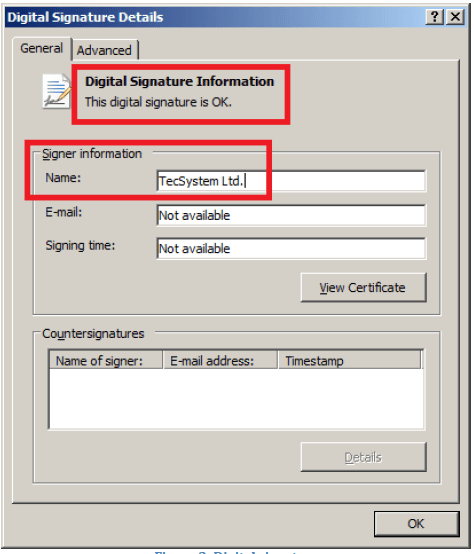

Los archivos de los paquetes back door utilizados por Careto, se firman utilizando el mismo certificado, el cual pertenece a una empresa búlgara (¿falsa?) llamada "TecSystem Ltd.".

Información que extrae el malware "Careto"

Como bien hemos comentado, tanto Careto como SGH , se autocomplementaban el uno al otro, siendo capaces de funcionar por separado, pero con la caracteristica de poderse instalar mutuamente. Careto fue la evolución del malware en su segunta vertiente, por ello, se desarrollo para la búsqueda de información más concreta, como podemos obsebar en esta lista de información que era capaz de obtener:

- Información de Inernet Explorer

- Lista de autocompletar, historial, cookies

- Información sobre Software

- La misma información que jpeg1x32.dll

- Tiempo de actividad del sistema

- Usuario actual

- Directorio de Windows

- Directorio del sistema

- Variables de entorno

- Información sobre Hardware

- La misma información que jpeg1x32.dll

- Lista de dispositivos PCI

- Lista de impresoras

- Información sobre Conexiones de Red

- La misma información que jpeg1x32.dll

- Conexiones activas

- Configuración de IE Proxy

- Estadísticas de protocolo

- Snapshot

- Lista de todos los procesos corriendo en la máquina

- Credenciales privadas

- Credenciales de MSN Messenger (Lo enlazo por que los milenials no lo conoceran)

- Credenciales de NetBIOS

- Contraseñas IE7

- Historial de IE

- Caché de Firefox

- Cookies de Firefox

- Lista de Autocompletar de Firefox

- Contraseñas de Firefox 2.x

- Contraseñas de Google Chrome

- Cuentas, contraseñas y contactos GTalk k) Contraseñas de Google Desktop

- Contraseñas de Safari

- Contraseñas Opera

- Usuarios conectados a la máquina

- Documentos recientes accedidos

- Password Dump de cuentas locales

- CacheDump

- Contraseñas de Microsoft Outlook

- Información de red Wifi cercanas o con señal

- Puntos de acceso inalámbrico en caché

- Contraseñas inalámbricas en caché

- Dispositivos Bluetooth almacenados en caché

- Conexiones en el escritorio remoto en caché

- Secretos de LSA

- Contraseñas de WinSCP

- Credenciales de Putty

- Contraseñas de Mozilla Thunderbird

- Contraseñas de Eudora

- Contraseñas de Incredimail

Malware made in España

Dentro del malware Careto, se encontraron indicios que nos hacen sospechar que su origen es españa, ya no por la codificación del idioma , si no por la exposición de expresiones 100% españolas, las cuales carecen de significado fuera de nuestras fronteras, como por ejemplo:

- "Careto" , podría ser la expresión de cara, pero esto no es una afirmación que podamos decir con total afirmación

- Se encontraron una clave RC4 de encriptación en la configuración de los datos, usada por todas las comunicaciones con los servidores command and control. "Caguen1aMar" fue la clave, una expresión la cual si podriamos decir que tiene su origuen y uso, unicamente en España.

- La configuración de los datos tenia : "Accept-Language:es Accept-Encoding:gzip"

- Cuando se debugeo los desinstaladores del módulo SGHTesterCmd, se encontraron rastros de paths de los desarrolladores con palabras como "Pruebas" , exactamente en la ruta "c:\Dev\CaretoPruebas3.0\release32\CDIIUninstall32.pdb"

A pesar del uso de estas contraseñas (que podría dar la idea de una programación castiza, casera o descuidada dentro de un ambiente desenfadado) y de la poca profesionalidad que se desprende del uso de un inglés pobre, nos quedamos con esta importante frase en las conclusiones del informe de Kaspersky

En términos de sofisticación, colocamos Careto por encima de Duqu, Gauss, RedOctober o Icefog, por lo que es uno de los APT más complejos que observamos.

Afirmaciones que hacen tener sentimientos encontrados, por un lado la cara de la "ciberseguridad" que intenta velar contra estos ataques, pero por otro, un trabajo made in España del que estar orgullo, poniendo el nombre de nuestro pais en el mapa.