Suena a utopia, pero ¿No sería bonito si pudiésemos ver amenazas y detenerlas antes de que sucedan? Los recientes avances tecnológicos en cloud unido a la inteligencia artificial podrian poner este objetivo al alcance. Fruto de la busqueda de dicha utopia, nace una de estas nuevas tecnologías llama Azure Sentinel, que en términos simples, actúa como un tipo de agente virtual, vigilando nuestra infraestructura cloud de Microsoft Azure, que recopila datos de todos nuestros dispositivos, aplicaciones y usuarios para detectar, investigar y responde a las amenazas contra nuestro negocio.

Azure Sentinel no es solo un SIEM

Azure Sentinel es el nuevo juguete de Microsoft para el entorno de seguridad en cloud híbrida: diseñado para proporcionar análisis inteligentes habilitados para la cloud no solo para sus recursos de Azure, sino también para recursos locales y otros recursos cloud, como Office 365 y Amazon Web Services. Azure Sentinel es un producto de gestión de eventos de información de seguridad (SIEM) con respuesta automática y orquestación de seguridad (SOAR). A diferencia de otras soluciones locales, Azure Sentinel tiene mucho potencial, por varios motivos:

- No requiere una instalación compleja ni una configuración en la infraestructura que consuma mucho tiempo, ya que está completamente basada en cloud, con inteligencia artificial y capacidades de escalado.

- Azure Sentinel es una solución híbrida de seguridad en cloud, capaz de procesar y analizar datos de Azure y otros servicios de proveedores cloud.

- Puede analizar datos de soluciones de seguridad de terceros y también analizar datos de Office 365, Cloud App Security, Azure Information Protection y otros.

La enorme cantidad de datos que generan los recursos híbridos requiere una gran cantidad de poder de cómputo para analizar y obtener información útil. Azure Sentinel, puede ayudarnos a proporcionar distintas capacidades en relación con las cuatro áreas o etapas cruciales que nos define el NIST:

- Recolectar: Recopilar datos de múltiples fuentes y clouds, locales, aplicaciones, infraestructura, usuarios, servicios y otras posibles fuentes de valor.

- Detectar: Detectar amenazas sobre los recursos protegidos y monitorizarlos a medida que ocurren, minimizando el tiempo de reacción ante amenazas.

- Investigar: Azure Sentinel desarrolla una inteligencia artificial, capz de buscar y descubrir actividades maliciosas sobre los activos protegidos.

- Respuesta: Una vez que se conoce una amenaza, evita las acciones manuales y responde a las amenazas con tareas automatizadas. Como hemos visto anteriormente, mediante las soluciones SOAR.

De momentro Azure Sentinel está, podriamos decir , en una "Fase Beta" y no todas las funciones están disponibles, y lo más importante, desconocemos el precio.

El SIEM tradicional y la cloud: una combinación agridulce.

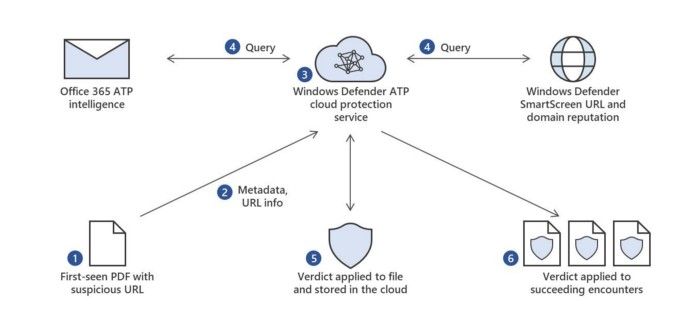

Como sabreis, Microsoft tiene una solución EDR llamada Windows Defender. Pero tiene muchas más ofertas. Por ejemplo, también tienen soluciones específicas para proteger nuestros datos valiosos, como Cloud App Security y Office 365 ATP. Podemos proteger nuestra identidad con Azure AD y Azure ATP. Microsoft también tiene Azure Security Center para proteger los activos que se ejecutan en Microsoft Azure, y hay muchas más soluciones de seguridad que posiblemente, no sabias que Microsoft tenia.

Una cosa que parecía faltar era un orquestador central (SOAR). Un coordinador para todos los esfuerzos de seguridad. Algo que una todo.

En los últimos años, las empresas, lo que hicieron, fue conectar las alertas que las soluciones de seguridad de Microsoft estaban generando y reenviarlas a la solución SIEM local como parte de su estrategia de seguridad cloud. Pero luchan por mantenerse a la par entre el creciente volumen y la variedad de datos procesados, los usuarios insatisfechos se quejaron de la incapacidad del SIEM para escalar y del volumen de alertas que se deben investigar.

Las empresas que luchan con el coste del análisis de datos y el almacenamiento de registros a menudo recurren a herramientas de código abierto como Elasticsearch, Logstash y Kibana (ELK) o Hadoop para crear sus propios almacenes de datos locales. Sin embargo, para obtener una visión útil de los datos que se recopilan, es muy probable que nos demos cuenta de que el coste de construir y administrar estas herramientas "gratuitas" es tan grande como el coste de las herramientas comerciales.

Usando Azure Sentinel

Primeramente, debemos tener un permiso de colaborador en nuestra suscripción de Azure y un área de trabajo "Log Analytics". Actualmente, Azure Sentinel admite espacios de trabajo creados solo en las siguientes regiones:

- Australia Southeast

- Canada Central

- Central India

- East U.S

- East U.S. 2 EUAP (Canary)

- Japan East

- Southeast Asia

- UK South

- West Europe

- West U.S

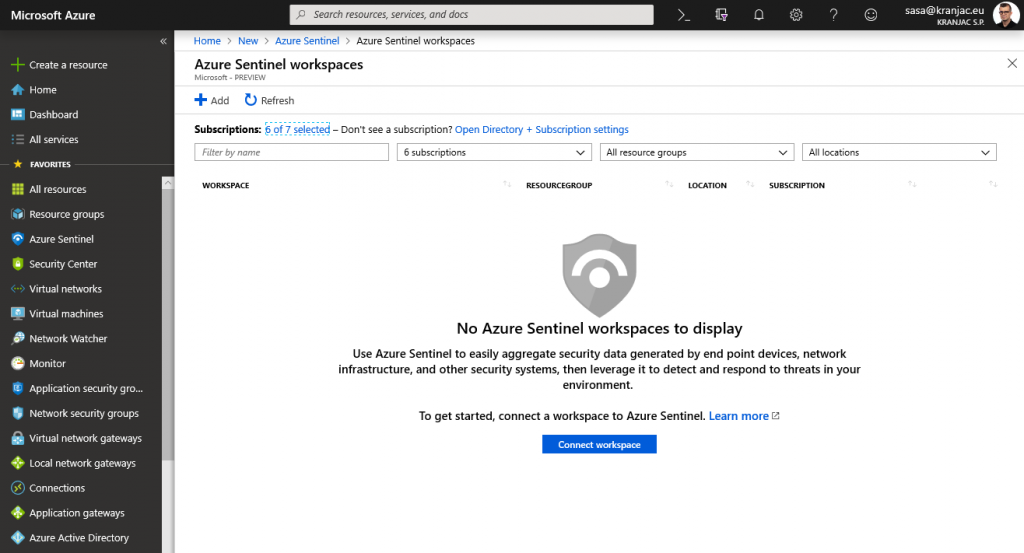

Si es así, primeramente debemos habilitar Azure Sentinel:

- Vamos al Marketplaces y buscamos Azure Sentinel en el campo de búsqueda: Clic en Azure Sentinel y clic en + Agregar.

- Elegir un workspaces para conectar Azure Sentinel. El espacio de trabajo debe crearse en una de las regiones admitidas y clic en Agregar Azure Sentinel.

Una vez conectado el workspaces, debemos conectar los recursos de datos a Azure Sentinel para poder reenviar eventos (logs) y datos para su análisis:

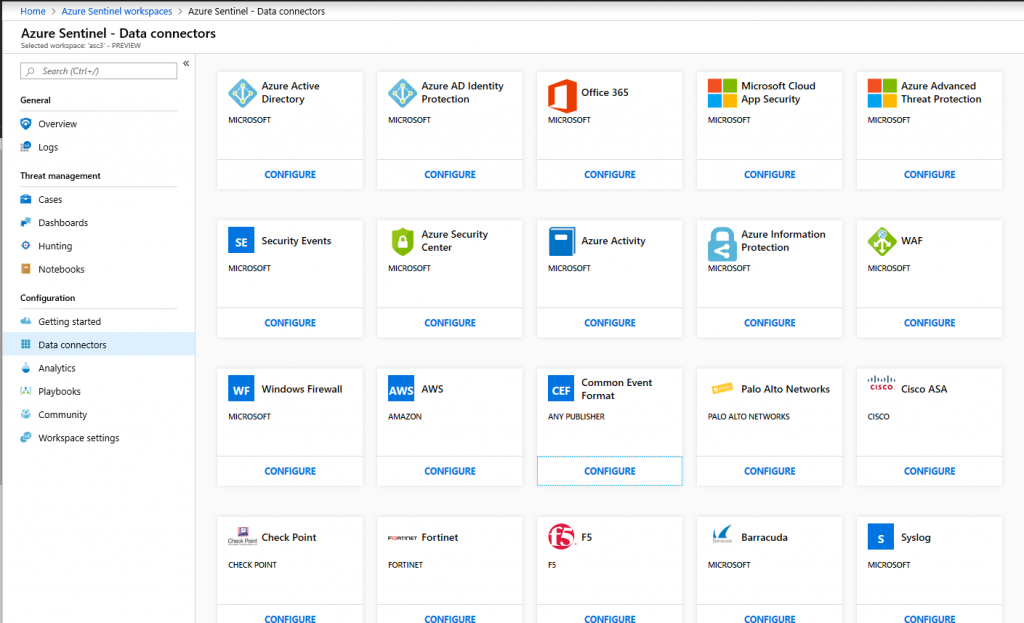

- Hacemos clic en Conectores de datos y aparecerá una lista de conectores disponibles, lo que le permitirá conectar varias fuentes de datos, desde Azure Active Directory y Office 365 a proveedores de soluciones de terceros como Cisco ASA, Fortinet, Barracuda, F5 junto con cualquier editor que admita el formato de evento común ( CEF) en los logs.

- Esto a mi entender, es algo a tener muy en cuenta, ya que posiblemente no todos los logs de nuestra organización son en formato CEF, y posiblemente no todos puedan ser enviados mediante syslog.

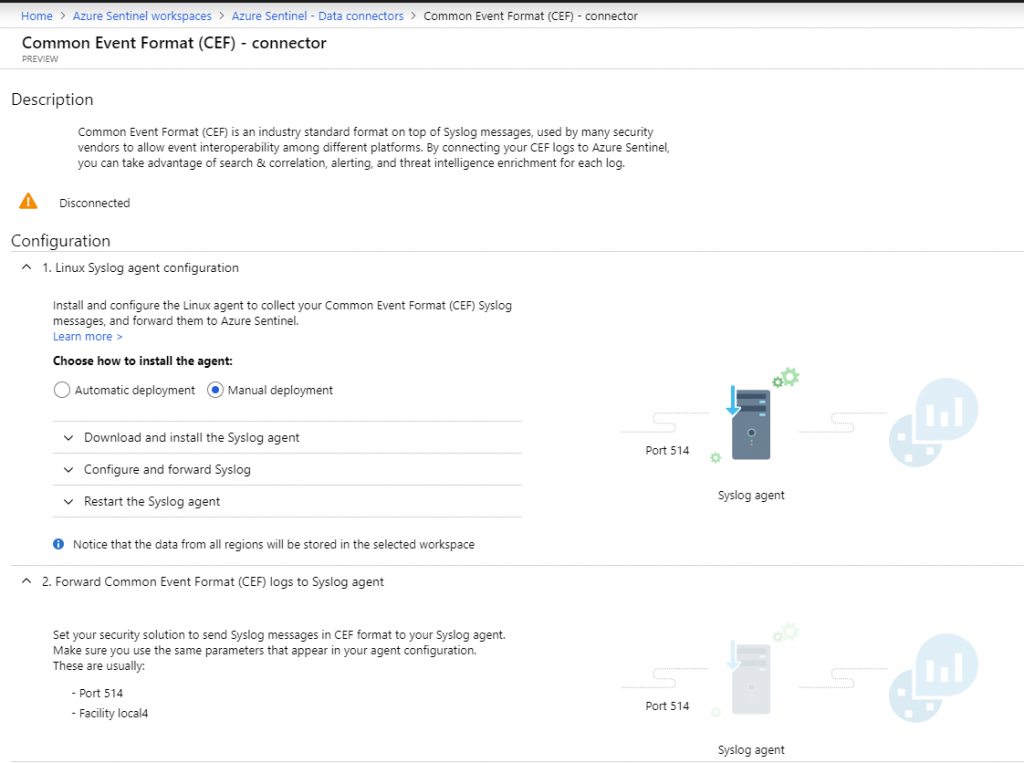

Para configurar un conector o una fuente de datos, debemos hacer clic en Configurar abriendose una nueva hoja. Cada conector tiene su configuración específica y, según el conector, se requiere uno o más pasos para conectar una fuente de datos.

En la imagen, podemos ver un conector de formato de evento común y sus pasos de configuración para un sistema Linux:

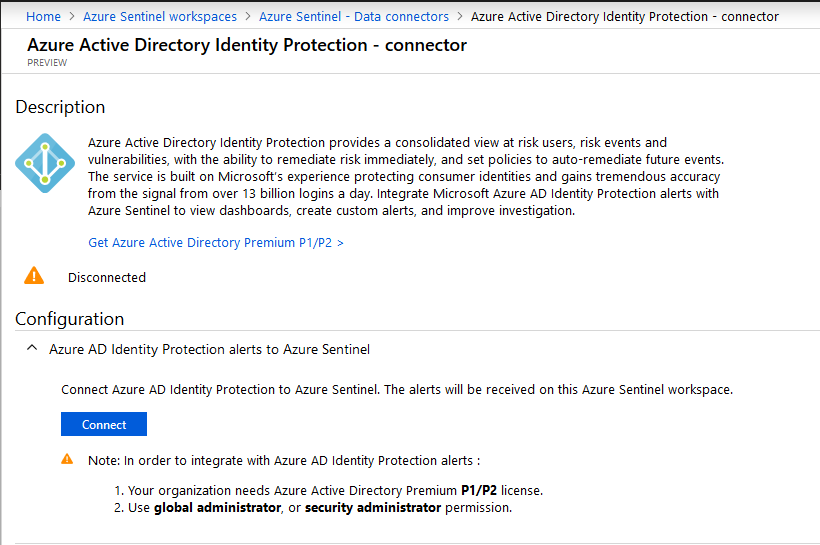

Algunos conectores no requieren más de un clic para conectarse, como el conector Azure Active Directory Identity Protection y pueden tener requisitos adicionales, como la licencia de Azure Active Directory Premium P1 / P2 :

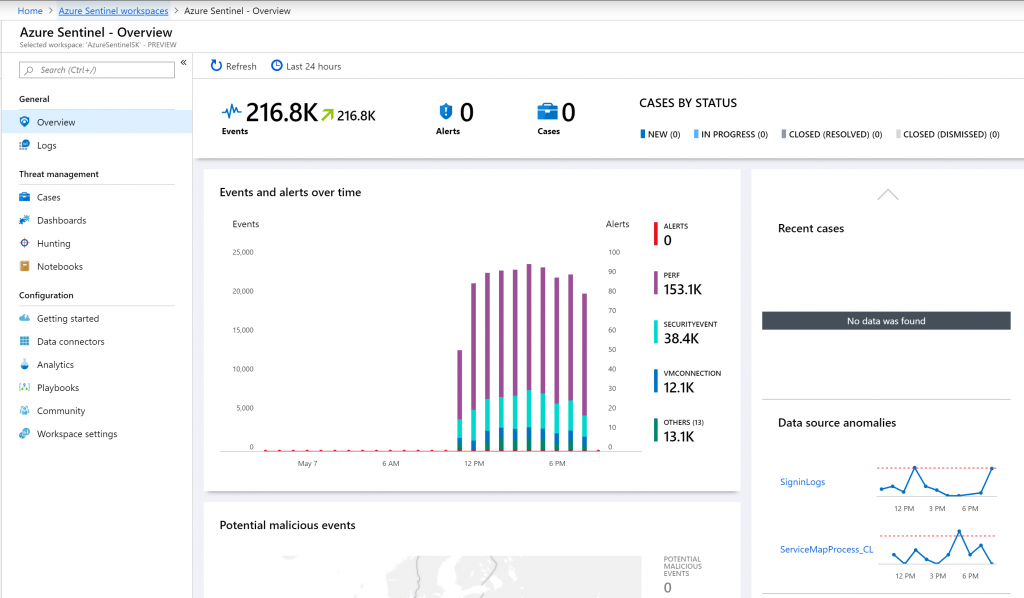

Una vez que hayamos conectado y configurado todos los orígenes de datos necesarios, Azure Sentinel comenzará a recopilar datos. Esto puede tardar varios minutos antes de que podemos ver cualquier actividad. Cuanto más tiempo pase, más datos tendremos en Azure Sentinel, aumentanso el números de eventos y alertas,comenzando a aparecer los gráficos:

Las opciones de administración de amenazas (Threat Management) y configuraciones están a la izquierda, mientras que la parte central está reservada para la descripción general de eventos, alertas y casos de uso, el gráfico que representa eventos y alertas a lo largo del tiempo y un mapa mundial que muestra la fuente y la ubicación de posibles eventos maliciosos.

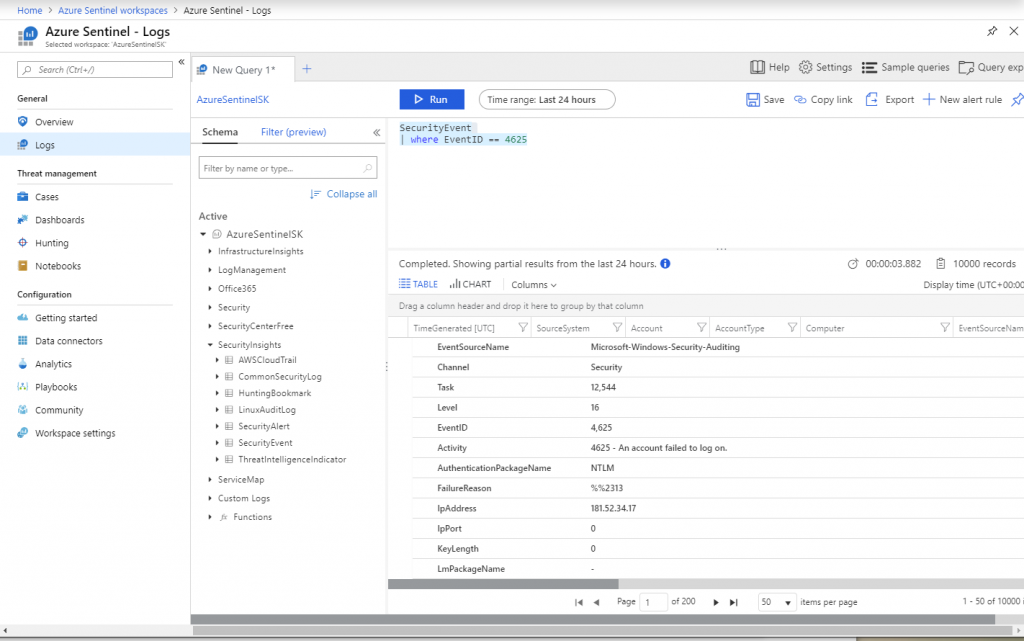

Se puede acceder directamente a Log Analytics desde Azure Sentinel a través de la hoja de Logs, ofreciendo la posibilidad de usar el conocido Kusto Query Language (KQL) directamente en el área de trabajo de Log Analytics conectado a Azure Sentinel:

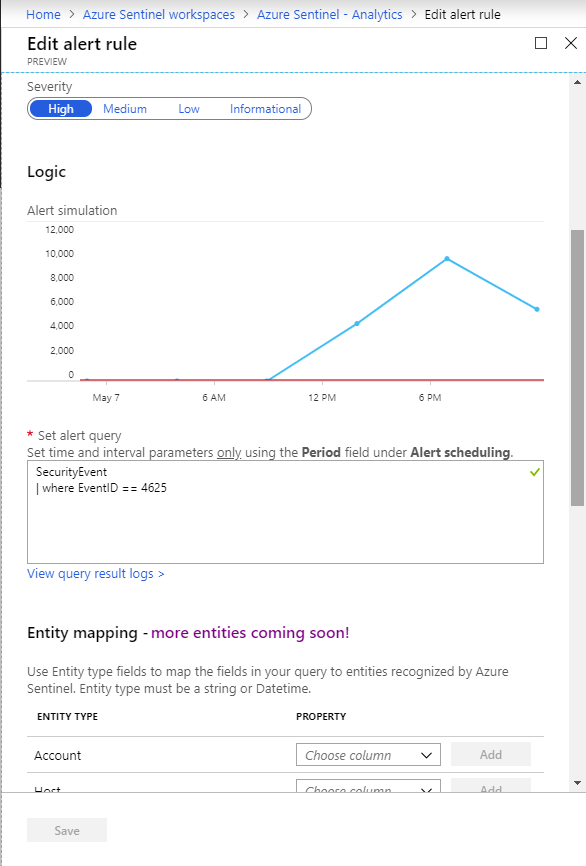

Aquí podremos probar y escribir nuestras propias consultas sobre los logs que podremos usar más adelante en Analytics, para crear reglas de alerta personalizadas. Como ejemplo, la consulta de la imagen, buscará el ID de evento de seguridad número 4625 de Windows, que es la actividad de una cuenta que no pudo iniciar sesión en una máquina virtual de Windows.

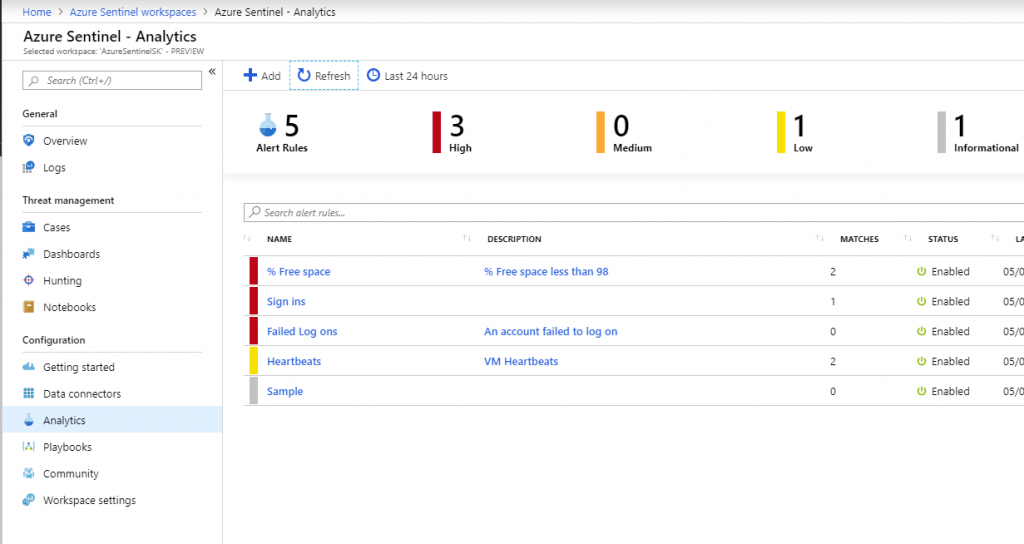

Para crear una regla de alerta personalizada en Analytics utilizando la misma consulta, debemos ir a la hoja de Analytics y hacer clic en + Agregar:

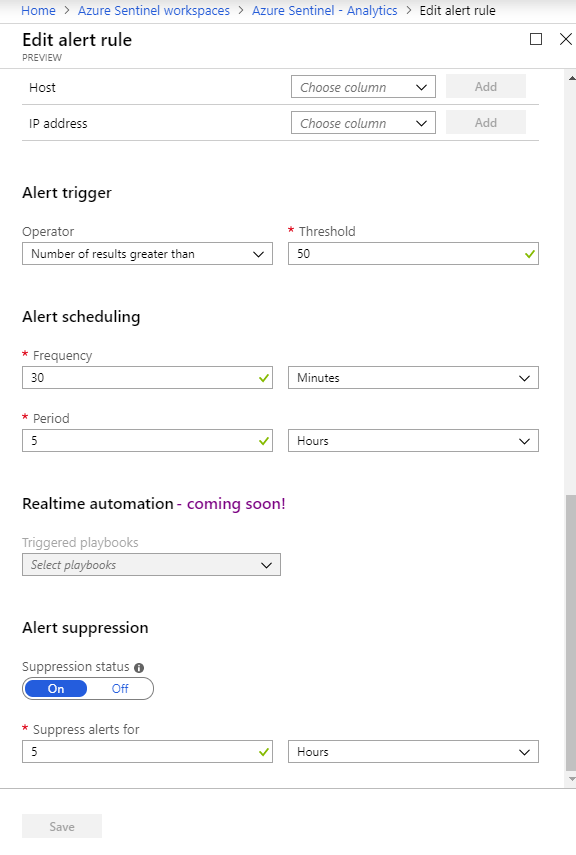

Ingresamos un nombre de regla, una descripción y el estado (habilitado o deshabilitado) y elegimos la gravedad de la amenaza. El panel Lógico mostrará el gráfico de resultados una vez que ingresemos la consulta KQL en el campo "Establecer Consulta" de alerta:

- Fijaros que tenemos muchos "Comming Soon"

Debemos hacer clic en Ver registros de resultados de consultas para probar inmediatamente la consulta en Log Analytics. Configuramos un valor de activación de alerta, así como la frecuencia con la que se ejecutará la misma. A medida que se agreguen las funciones, la automatización en tiempo real permitirá la activación instantánea de las alertas (De momento no las tenemos disponibles). Después de hacer clic en Guardar, se ejecutará una alerta personalizada de acuerdo con el programa predefinido y se generarán alertas si se ha alcanzado un umbral de intentos de inicio de sesión fallidos.

Podemos agregar Playbooks, es decir, definir flujos de trabajo de aplicaciones lógicas, que automatizarán las acciones basadas en alertas. Podemos definir Playbooks que realizarán varias tareas automatizadas, como enviar un correo electrónico que notifique sobre un mayor número de intentos fallidos de inicio de sesión, bloquear el acceso a una máquina virtual o apagar una máquina virtual, bloquear una cuenta de usuario, poner en una lista negra las direcciones IP de los atacantes , y muchas más acciones (O eso es lo que nos dice Microsoft en su web).

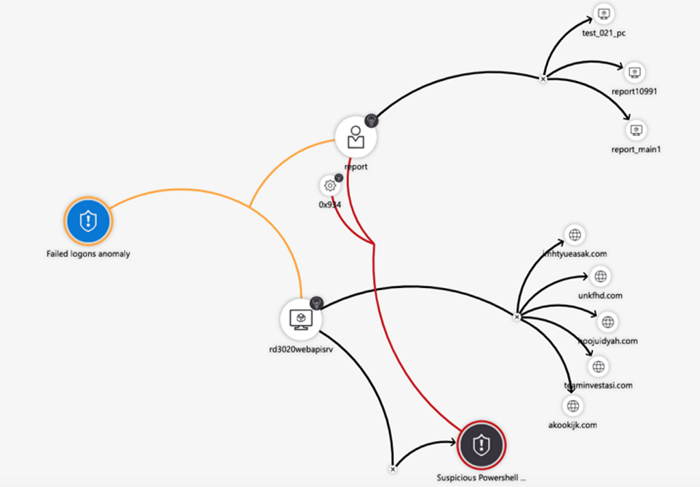

Una característica de Azure Sentinel que no vemos de inmediato, y aún esta en fase Beta, es Azure Sentinel Fusion. Fusion utiliza potentes algoritmos y aprendizajes automáticos para analizar, clasificar y correlar eventos de múltiples fuentes en casos de seguridad. Al parecer, los eventos no relacionados podrían estar conectados, y Fusion nos ayudaría con esta tarea. Esta opción no está habilitada de forma nativa actualmente, pero podemos hacerlo a través de Azure Cloud Shell, escribiendo el siguiente comando:

az resource update --ids /subscriptions/{Subscription Guid}/resourceGroups/{Log analytics resource Group Name}/providers/Microsoft.OperationalInsights/workspaces/{Log analytics workspace Name}/providers/Microsoft.SecurityInsights/settings/Fusion --api-version 2019-01-01-preview --set properties.IsEnabled=true --subscription "{Subscription Guid}"

Como Microsoft está buscando democratizar la Inteligencia Artificial, están facilitando el uso del aprendizaje automático como parte de su clasificación.

En lugar de revisar un mar de alertas y correlacionar las alertas de diferentes productos manualmente, las tecnologías de ML nos ayudarán a obtener rápidamente el valor de las grandes cantidades de datos de seguridad que ingiere, compartiendoe el resultado con nosotros.

Por ejemplo, podemos ver rápidamente una cuenta comprometida que se utilizó para implementar ransomware en una aplicación en cloud. Ayudando a reducir drásticamente el ruido:

Azure Sentinel abarca análisis de registros de seguridad proactivos y accionables desde cloud a entornos locales, impulsados por la última tecnología de inteligencia artificial y capacidades de aprendizaje automático. Estas son algunas características de Azure Sentinel, pero hay muchas más características recientemente anunciadas como el entorno de creación de detección, los algoritmos de aprendizaje automático en plantillas, fragmentos de código, gestión de modelos, implementación de modelos, programador de flujos de trabajo, capacidades de control de versiones de datos y servicios especializados, bibliotecas de análisis de seguridad, y más ... una potente herramienta que acaba de asomar un poco la cabeza, y que nos promete un amplio abanico de posibilidades.

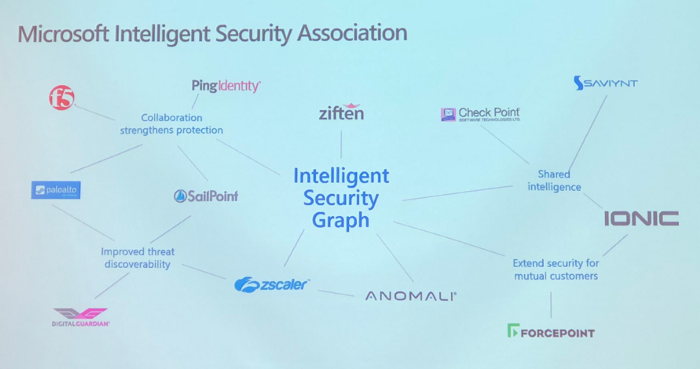

El Intelligent Security Graph es el centro de todo

"Microsoft describe a ISG como una forma de 'construir' soluciones que correlacionan alertas, obtienen contexto para la investigación y automatizan las operaciones de seguridad de manera unificada".

El lanzamiento de Azure Sentinel, amplifica esa estrategia y la hace realidad. El gráfico de seguridad inteligente es una pieza central del backend de Sentinel para obtener información relevante de otros servicios de Microsoft, como Azure ATP, Defender ATP, Azure Security Center, etc.

Pero no solo para los servicios de Microsoft. Hace exactamente un año, en RSA 2018, muchos proveedores como Palo Alto Networks, F5, Symantec, Fortinet y Check Point integraron sus soluciones en el Intelligent Security Graph. Azure Sentinel aprovecha esas integraciones técnicas para obtener eventos de la red.

Pero no solo los proveedores de red se integran con el Intelligent Security Graph de Microsoft. Nombres tan conocidos en la industria como Anomali, Sailpoint, Ziften y muchos otros se han unido a la fiesta recientemente.

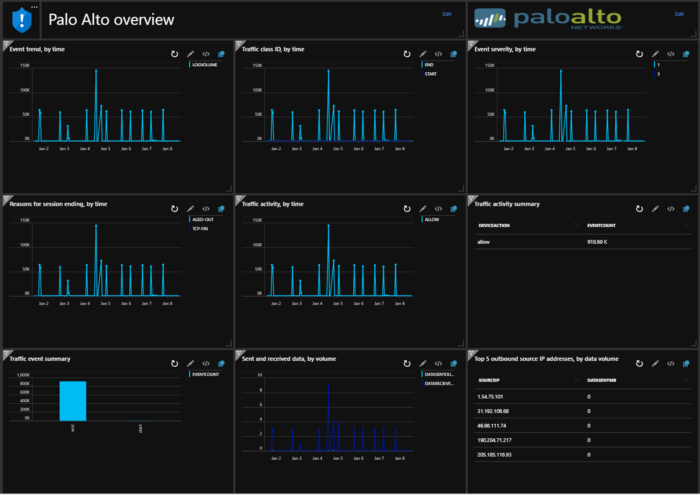

Al usar la tecnología de paneles de control ya disponible en Azure Sentinel podemos ver un único dashboard sobre la seguridad de nuestro entorno. Y como resultado del dashboard, podremos obtener información detallada, así cómo un cuadro de mandos detallado como parte de nuestras investigaciones.

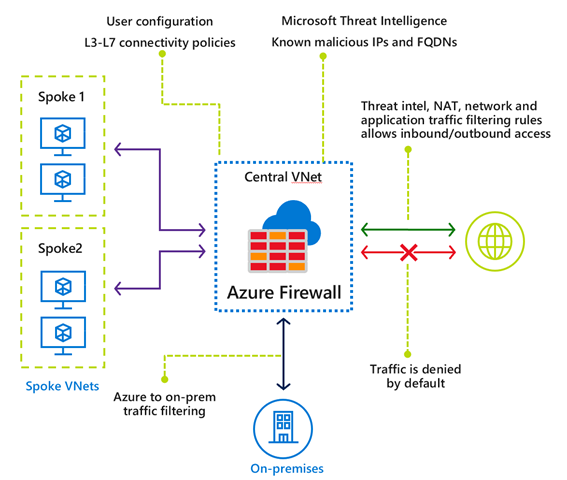

Azure Firewall es el ejemplo perfecto

Pero no se detiene en obtener datos uniformes de la red cómo nuestros firewalls legacy. Microsoft acaba de anunciar nuevas capacidades en su propio Firewall de Azure, especialmente una característica llamada Filtrado basado en inteligencia de amenazas.

“El firewall de Azure ahora se puede configurar para alertar y denegar el tráfico hacia y desde las direcciones IP y dominios maliciosos conocidos casi en tiempo real. Las direcciones IP y los dominios se obtienen de la fuente de información de Microsoft Threat Intelligence mostrandose en Intelligent Security Graph ".

El filtrado basado en inteligencia de amenazas está habilitado de forma predeterminada en el modo de alerta para todas las implementaciones de Azure Firewall, lo que proporciona el registro de todos los indicadores coincidentes. Los clientes podremos ajustar el comportamiento para alertar o bloquear (Esta última algo delicada , principalmente por miedo).

Conclusión sobre Azure Sentinel

Joseph Blankenship dice sobre Sentinel:

Para los profesionales de la seguridad con experiencia, no permita que su cinismo bloquee las ventajas potenciales que su organización podría experimentar haciendo uso de Azure Sentinel. Quítate el sombrero de papel de aluminio y date cuenta de que ahora, Microsoft es una empresa de ciberseguridad. Lo que Google y Microsoft han introducido hará que toda la industria sea mejor, y eso es algo para aplaudir.

El futuro de la ciberseguridad, al igual que los recursos de TI que protege, está en la cloud. Los Tech Titans están haciendo un reclamo y cambiando la forma en que se compran, entregan y consumen las soluciones de seguridad ... y no podrían presentarse en un mejor momento para la industria.

Precio Azure Sentinel

No habrá cargos específicos para Azure Sentinel durante la "vista previa" en la cual estamos aún. El típico caramelito que Microsoft se esta encargando de darnos, con el fin de veamos el potencial del mismo.

El precio de Azure Sentinel se anunciará en el futuro y se enviará un aviso antes de que finalice la vista previa (Estar atentos, no os lleveis un susto si habeis estado jugando con la versión previa). Si decidimos seguir utilizando Azure Sentinel después del período de notificación, es entonces cuando recibiremos la facturara correspondiente.

La importación de datos desde Office 365 es gratuita, pero para ello, debe ser un cliente con licencia de Office 365 para poder importar datos.

Y por último, mucho ojo, Microsoft indica: Incluso durante la vista previa, se pueden incurrir en cargos adicionales relacionados con la ingesta de datos, flujos de trabajo de automatización o personalizaciones de modelos de aprendizaje automático.

Pero que tampoco os presione. Disfrutad mucho, porque sentinel tiene muchisimo potencial y hablaremos de el mucho en un futuro, ya que son muchas las organizaciones que tienen parte de su arquitectura en una Cloud hibrida en Azure o AWS.