Las organizaciones están invirtiendo una cantidad significativa de tiempo y recursos para construir, implementar, mejorar y medir los controles de seguridad, por ello, se espera que esta inversión continúe aumentando bruscamente en los próximos años.

Gartner estimó ya por el 2016 que el gasto en seguridad de la información en todo el mundo había aumentado más de 80 mil millones. Para finales del 2020, se espera que el mayor crecimiento provenga de las pruebas de seguridad y los servicios de Hacking, la externalización de TI y la prevención de pérdida de datos (DLP).

Pero la expansión de la tecnología está obstaculizando la eficiencia más de lo que nos ayuda. El problema no es la falta de herramientas, ya que se está invirtiendo demasiado en una diversidad de soluciones complejas y difíciles de manejar. Una organización algo madura en ciberseguridad, invierte en al menos 35 tecnologías de seguridad diferentes y cientos de dispositivos que son potencialmente efectivos, pero están atrapados en silos que limitan sus capacidades.

Hoy, veremos cómo poner a prueba dichas tecnologías, nin necesidad de invertir grandes cantidades de dinero en equipos de redteams, pudiendo hacernos una idea previa del estado de nuestra organización, un paso preparatorio a una auditoria exhaustiva de seguridad, una prueba que comprueba si nos estamos enfocando bien en ciberseguridad, pudiendo conocer donde poner el foco en caso contrario.

¿Qué son las tecnologías Breach and Attack Simulation?

Un mercado de seguridad muy concurrido genera confusión y dificulta la selección de productos y servicios de seguridad, lo que deja a los usuarios inseguros de la efectividad de las soluciones.

- Priorizar la inversión en ciberseguridad y enfocar la estrategia de la misma, es el mayor desafío de muchas organizaciones porque los programas de evaluación de vulnerabilidad y las pruebas de penetración no conectan los riesgos con las métricas comerciales o hacen "legible" para la alta dirección los resultados.

- Evaluar la eficacia de los servicios y productos adquiridos de ciberseguridad es con frecuencia un juego con pocas evidencias empíricas disponibles para informar de la toma de decisiones y facilitar la gestión de riesgos.

Una arquitectura de red segura debe seguir una filosofía de defensa en profundidad y estar diseñada con múltiples capas de controles preventivos. Si bien los controles preventivos son ideales, los controles de detección son imprescindibles.

No hay forma de evitar cada ataque y, a veces, los controles preventivos fallan. Aunque un Firewall impida que cierto tráfico entre en la red, si el tráfico no autorizado de alguna manera puede saltarse estos controles preventivos, no se identificará si los registros no se recopilan y revisan para detectar un ataque. Por esta razón, es esencial que una arquitectura integral de defensa en profundidad incluya controles de detección diseñados para monitorizar y alertar sobre actividades anómalas.

La detección de una intrusión en la red no se logra mediante la implementación de una sola pieza de tecnología. El establecimiento de un programa bien definido de ejercicios de simulaciones de violación y ataque permite a las organizaciones la capacidad de identificar tráfico malicioso o anómalo en la red y determinar cómo debe responder el analista a este tipo de tráfico. Al realizar este tipo de prueba, es importante crear tráfico que imite los métodos de ataque actuales.

Por ello, han surgido nuevos servicios que ayudan a las organizaciones a hacer precisamente esto:

- Evaluar la efectividad de los procedimientos de seguridad, infraestructura, vulnerabilidades y técnicas mediante el uso de simulación de violación y ataques

a plataformas. - Estas tecnologías Breach and Attack Simulation prueban la vulnerabilidad de nuestra organización para, por ejemplo, ataques de ransomware, ataques de phishing, whaling attacks, o hacer clic en banners y enlaces maliciosos en sitios web.

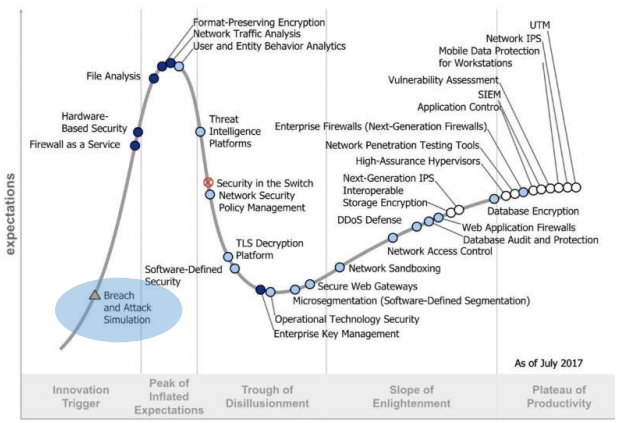

IMPORTANTE: Identificar que Breach and Attack Simulation está representado con un triangulo amarillo. Gartner identifica de esta forma las tecnologías con una adaptación de más de 10 años, por lo que la proyección de las mismas es increíble.

Estas plataformas permiten a las organizaciones ejecutar simulaciones de ciberseguridad continuas y bajo demanda en cualquier momento sin afectar a los sistemas de producción. Simula ataques múltiples, internos o externos, atacando las vulnerabilidades más recientes, incluidas las que se encuentran en estado embrionario. Estos ataques simulados exponen brechas de seguridad que permiten a la organización determinar si la arquitectura de seguridad proporciona la protección adecuada y si las configuraciones se implementaron adecuadamente. En general, las plataformas "Breach and Attack Simulation" se han convertido o se están convirtiendo en un poderoso aliado para los equipos de ciberseguridad de la organización.

"La capacidad de proporcionar pruebas continuas con un riesgo limitado es la ventaja clave de las tecnologías de Breach and Attach Simulation (BAS), que se utilizan para alertar a las partes interesadas de TI y negocio sobre las brechas existentes o validar esa infraestructura y configuraciones de seguridad. La tecnologías de prevención están funcionando según lo previsto ”. - Gartner

13 vendedores Breach and Attack Simulation

Al igual que con la mayoría de las nuevas tecnologías, los proveedores en el mercado de Breach and Attack Simulation (BAS) tienden a ser nuevas empresas, y muchas de ellas tienen su sede en Israel (La cuna de la Ciberseguridad), lo que genera algunas veces recelo de los usuarios, no por ser de Israel claro, sino por ser StartUp de joven creación. Una vez que el mercado comience a madurar en esta tecnología, seguro que se irán consolidando.

Os presento los 11 principales promotores de la tecnología Breach and Attack Simulation (BAS):

AttackIQ

Fundada en 2013, AttackIQ tiene sede en San Diego, California, y ha recaudado más de 14 millones en fondos. La compañía promete ayudar a las compañías a poner una "defensa ofensiva" con su plataforma FireDrill. Es un sistema basado en agentes que requiere un tiempo de configuración mínimo y pocos recursos. Incluye un Dashboard para monitorizar la postura de ciberseguridad continua y una sección para ejecutar escenarios de ataque específicos.

Cronus Cyber Technologies

Con sede en Israel, esta startup ofrece un producto llamado Cybot que se describe como una solución combinada de gestión de vulnerabilidades y pruebas de Pentesting. Ofrece tres versiones del producto, una versión "profesional" estándar, una para empresas y otra para proveedores de servicios de seguridad gestionados (MSSP). Fundada en 2014, ha recaudado más de 5 millones en fondos de riesgo.

CyCognito

Fundada en 2017 y con sede en Silicon Valley, CyCognito es uno de los proveedores de Breach and Attack Simulation (BAS) más jóvenes. Ofrece una solución SaaS que dice : "piensa como un atacante para descubrir y eliminar los puntos ciegos de seguridad". Intenta identificar el camino de menor resistencia, aquellos que los atacantes tienen más probabilidades de explotar.

Cymulate

Cymulate, es otra de las nuevas empresas con sede en Israel, pero con una nota importante, fue nombrada Gartner Cool Vendor en 2018. Afirma que su herramienta de Breach and Attack Simulation (BAS) basada en cloud tarda solo cinco minutos en implementarse y comienza a devolver información dos minutos más tarde. Sus capacidades incluyen alertas de amenazas inmediatas, seguridad de correo electrónico, puerta de enlace web, aplicación web, movimiento lateral, endpoints, exfiltración de datos, phishing y evaluación de SIEM / SOC.

Yo lo he visto, y me parece una plataforma con un potencial increíble, de la cual me gustaría hablaros en más profundidad. En este video podemos ver sus capacidades, aunque tener en cuenta que es antiguo, y actualmente tiene más vectores de ataque. Tiene mucha fuerza en la parte de compliance, facilitando por ejemplo campañas de Phising, pero otra gran parte que pone a prueba nuestra ciberseguridad, y que nos ayudará a repensar nuestra estrategia para el próximo año. Ahora que ya estamos con presupuestos ... es una opción muy a tener en cuenta.

GuardiCore Infection Monkey

El producto principal de GuardiCore es una plataforma de microsegmentación diseñada para cloud híbridas, pero la compañía también tiene una herramienta Breach and Attack Simulation (BAS) de código abierto llamada Infection Monkey. Tiene una descarga gratuita (Algo a tener muy en cuenta, y que se agradece), y que se puede ejecutarla continuamente si lo deseamos. Partiendo del área de especialización de GuardiCore, es una muy buena herramienta para detectar movimientos laterales y evaluar la seguridad en cloud híbridas.

Picus Security

Picus se llama a sí mismo el "pionero de las tecnologías de simulación de ataque y violación" y se jacta de "muchas grandes corporaciones multinacionales y agencias gubernamentales" como clientes. Incluye módulos para pruebas continuas de HTTP / HTTPS, endpoints y correo electrónico. La compañía fue fundada en 2013 y tiene su sede en San Francisco con oficinas en Londres y Ankara, Turquía (de donde provienen muchos de sus ejecutivos).

SafeBreach

Fundada en 2014, con sede en Silicon Valley, SafeBreach posee múltiples patentes para la tecnología de simulación de ataque y violación y ha ganado múltiples premios, incluido ser nombrado Gartner Cool Vendor para 2017 y BlackHat Most Innovative Startup en 2016. Ofrece simuladores de cloud, red y endpoints que pueden detectar infiltración, movimientos laterales y exfiltración de datos.

Me gustan poco este tipo de videos, en los que no vemos la herramienta, pero no vi otra cosa, lo siento.

Threatcare

Fundada en 2014 en Texas por un veterano de la Marina de los EE. UU (Todo muy Americano de momento ... ) que trabajaba en criptografía, afirman ser "el líder en simulaciones de ataque y violación" , ya tenemos a los que dicen ser los pioneros, y a los que dicen ser los lideres. Promete hacer una tecnología Breach and Attack Simulation (BAS) fácil, y a diferencia de muchos otros proveedores, es franco con los precios, que comienzan en algo más de 30€ por mes para la versión Pro. La solución se implementa como una aplicación independiente con agentes opcionales disponibles para probar múltiples redes simultáneas.

Verodin

Con sede en Reston, Virginia, Verodin tiene una plataforma basada en SaaS llamada " Instrumented Security" o Seguridad instrumentada, que proporciona simulaciones de escaneos y ataque de cibertseguridad en entornos de producción real basados en endpoint, red y cloud. Los agentes de software asumen los roles de atacante / objetivo y ejecutan de manera segura comportamientos de ataque reales con informes basados en evidencia. La solución también agrega los datos resultantes en paneles de inteligencia empresarial o lo que es lo mismo Dashboard de alta dirección.

La firma tiene inversores líderes como Cisco Investments, BlackStone, Rally Ventures, ClearSky Power y Technology Funds.

IronSDN WhiteHaX

Misteriosa startup de Silicon Valley, ya que los detalles sobre su sede y su fundación son difíciles de encontrar en su web o incluso en CrunchBase. Afirma ser

"la única solución que permite al equipo de seguridad de TI llevar a cabo una verificación interna automatizada de sus propias defensas de infraestructura de seguridad sin afectar a ningún servidor de producción o punto final"

Tiene versiones disponibles para redes, endpoints, Cloud y MSSP, así como una versión Lite. Pero no os voy a engañar, si no llego a verlos en el video que os muestro a continuación, diria que no existian... aún asi, continuo posicionando la compañia en el lado turbio.

XM Cyber

Con sede central cerca de Tel Aviv, XM Cyber fue fundada por los más altos cargos de ejecutivos de ciberseguridad del sector de inteligencia de élite de Israel. Yo sólo con esta frase me emociono, Israel, cuna de las mejores empresas de ciberseguridad, unido a altos cargos del servicio de inteligencia de alli ... pero veamos en más profundidad. Su producto se llama HaXM, y la compañía dice que es "la primera plataforma de simulación APT para simular, validar y remediar las rutas de los atacantes a los activos críticos 24 × 7". Ha ganado múltiples premios, 2018 Cybersecurity Breakthrough Award, Startup of the Year 2018, 2018 World Economic Forum Technology Pioneer y muchos más.

No la he visto funcionar, pero junto con Cymulate, creo que puede ser de las mejores.

Mazebolt

Con sede central en Ramat Gan, Israel, y con oficinas internacionales en EE. UU., Reino Unido y Francia, Mazebolt proporciona servicios en simulaciones DDoS, programas de reconocimiento de phishing y escaneo de vulnerabilidades. En este sentido, por ejemplo con DDoS se diferencia mucho del resto de competidores, pero deja de lado el gran potencial y bateria de pruebas que los otros tienen. Su solución basada en SaaS está operativa en más de 70 países y admite 20 idiomas.

Os dejo un video de Mazebolt DDoS , que creo podria ser su potencial diferenciador:

- Podría ser una fantastica palanca de venta para quienes prestan servicios anto DDoS , guiño , guiño ..

SecureVisio

Fundada en 2010 en Rzeszów, Polonia, proporciona una solución de gobierno TI, gestión de riesgos y cumplimiento (GRC) equipada con herramientas integradas de gestión de incidentes, modelado de amenazas, auditoría de seguridad y análisis de impacto empresarial, todo ello, tambien hace que se diferencie mucho del resto de competidores Breach and Attack Simulation (BAS) ya que con la tecnologia SecureVisio puede actuar como una solución IT GRC independiente en una organización o como una plataforma inteligente para construir un Centro de Operaciones de Seguridad (SOC), enfocada como una especie de solución SOAR.

Visión general del mercado

"La eficacia de las pruebas de penetración comercial es limitada porque las pruebas requieren una participación humana significativa, y son de duración y frecuencia limitadas, a menudo solo se realizan anualmente" - Gartner

La tendencia en el mercado nos marca:

- Las empresas se están volviendo cada vez más globales y complejas, muy difíciles de probar manualmente.

- El movimiento hacia la nube y la virtualización crea una red en constante cambio, por lo tanto, las soluciones de seguridad actuales no están diseñadas para este tipo de entornos, seguimos adaptandonos a la cloud hibrida

- La regulación y las penalizaciones se están volviendo cada vez más duras para las grandes empresas.

- Las soluciones de seguridad no tienen en cuenta los procesos comerciales

- El Pentesting humano anual o semestral en el mejor de los casos, hace que los informes de resultado de dichas puebas, sean muy poco frecuentes y desactualizados, en un mundo en ciberseguridad en continuo cambio, se necesitan pruebas continua para mantenerse al día con los nuevos métodos de ataque.

Pro

Las organizaciones realizan importantes inversiones para proteger sus datos/activos. Para 2022, IDC proyecta que el gasto mundial en seguridad superará los 100K millones. Pero , ¿esta madura la tecnologías BAS y funciona como debería? Las herramientas BAS ofrecen una manera eficiente y consistente de medir la efectividad de las capacidades y operaciones de detección en ciberseguridad.

Los resultados de las simulaciones pueden ayudarnos a guiar nuestra inversión en la estrategia en ciberseguridad, decidir que productos adquirir y que decisiones tomar. Podemos usar la información para entablar debates sobre la gestión de riesgos y responder preguntas que con toda seguridad, nuestra junta directiva y altos ejecutivos nos haran, como:

- ¿Pueden los actores de las amenazas eludir nuestras defensas y hacerlo sin ser detectados?

- ¿Cuál es nuestro riesgo aplicable?

- ¿Qué tipo de impacto podemos tener?

Esto nos permite influir en las decisiones de inversión a corto plazo, participar en la planificación de seguridad a largo plazo e informar sobre la mejora de las operaciones de seguridad en términos entendrible a alto nivel.

Sin embargo, como con cualquier inversión en ciberseguridad, debemos comprender las fortalezas y limitaciones de la tecnología para obtener un mayor valor de la misma. Las herramientas Breach and Attack Simulation (BAS) ayudan a mantener un nivel fundamental de garantía de seguridad de manera rápida y rentable, más que los enfoques tradicionales. Si esto lo combinamos con la experiencia adecuada, también puede ayudarnos a desempeñar un papel estratégico en el éxito general del negocio/organización.

Estamos ante una tecnología muy nueva (Ya hemos visto que todas las empresas, salvo alguna es de los últimos 3 años) , pero madura y asentada en un nicho de mercado esencial. Una tecnologia, y aqui viene lo importante, que aporta valor a nuestra organización. Una de las cosas más importantes a la par que dificil, es obtener un ROI de nuestra inversión en ciberseguridad, y con BAS, podremos ver si el camino que estamos siguiendo es el adecuado. Una tecnologia que no necesita de grandes despligues, que nos ayuda a realizar potenten campañas de concienciación en alguno de los casos .... en general, una autocritica a nuestro trabajo .

Si somos capaces de evaluarnos a nosotros mismos de una forma objetiva en ciberseguridad, es que nuestra organización esta lo suficientemente madura en la misma, como para definir y llevar a cabo un plan estrategico a 3 años , independientemente del presupuesto que nos asignen. - Rubén.Ramiro :)