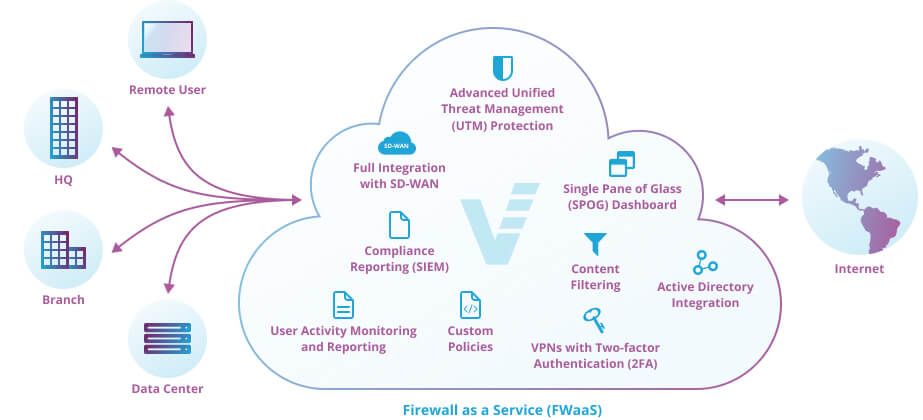

FWaaS, o Firewall como servicio es simplemente la zonificación de la red con una partición de firewall que es virtualmente aislado y lógicamente agrupado en políticas y reglas, cada Firewall virtual tiene múltiples políticas de este tipo unidas a múltiples reglas (Lectura, Lista de control de accesos “ACLs”) por lo que es una gran propuesta como servicio optimizado, ejecutado en dispositivos físicamente compartidos o instancias Cloud completamente virtualizadas, siendo una forma revolucionaria de entrega de firewalls y nexo de unión a otras muchas capacidades de ciberseguridad, tecnología que uniría a la perfección con un SIEMaaS por ejemplo, o en los que se podrían aplicar Feed de Threat Hunting de forma automática, disminuyendo drásticamente los tiempos.

Ya por el 2017, en el Cuadrante Mágico de Gartner, de la Gestión Unificada de Amenazas (UTM), los analistas hacen referencia a una encuesta de clientes del propio Gartner que indicaba que el 14% de los encuestados era probable (8%) o muy probable (6%) que consideraran la posibilidad de trasladar todas las funciones de seguridad de los cortafuegos a FWaaS. Según dicho informe, Firewall-as-a-Service es un cortafuegos entregado como un servicio basado en Cloud que permite a los clientes trasladar parcial o totalmente la inspección de seguridad a una infraestructura en nube. Esto, solo era el inicio de lo que esta por llegar, y como ya os adelantaba en el titulo, en mi opinión, la tecnología que triunfará en los próximos años, y que los MSSP deberían empezar a aplicar si quieren llegar a “coger la ola” de una de las tecnologías que más crecerá.

FWaaS está en creciente demanda, ya que la rápida digitalización y el crecimiento de los datos, la transformación de los negocios basados en datos y las amenazas cada vez mayores de ciberataques, están impulsando la adopción de soluciones y servicios de seguridad. FWaaS aprovecha los avances en el software y las tecnologías Cloud, para ofrecer una amplia gama de capacidades de seguridad de red a petición de dondequiera que las empresas las necesiten, incluyendo filtrado de URLs ( Si nos enfocamos en Proxys Cloud ), análisis forenses de red y prevención de infecciones y amenazas.

Las ofertas clave de FWaaS están ampliamente clasificadas en cuatro principios basados en las características y funcionalidad (No debemos pensar en Firewalls de red puros) y sobre los cuales podríamos obtener 4 grandes bloques de servicios para nuestro MSSP ( Y es aquí donde están las cuatro “betas de oro” para los próximos años ) :

- Proxy Server: Un servidor proxy de firewall esencialmente convierte una sesión de dos partes en una sesión de cuatro, con el proceso intermedio emulando los hosts reales. Debido a que opera en la capa de aplicación ( Capa 7 ), los servidores proxy también se conocen como firewalls de capa de aplicación. Los servidores proxy son casi siempre soluciones unidireccionales que se ejecutan desde la red interna a la red externa.

- Stateful Inspection Firewall: La inspección de estado, también conocida como filtrado dinámico de paquetes, es una tecnología de firewall que monitoriza el estado de las conexiones activas y utiliza esta información para determinar qué paquetes de red permite pasar a través del firewall. En Stateful Inspection, el firewall analiza los paquetes hasta la capa de aplicación ( Capa 7 ). Al registrar información de la sesión, como direcciones IP y números de puerto, ( lectura, sockets ), un filtro de paquetes dinámico puede implementar una postura de seguridad mucho más estricta que un filtro de paquetes estático.

- Unified Threat Management (UTM): La Gestión Unificada de Amenazas consolida múltiples funciones de red y seguridad en una sola instancia para proteger de los riesgos planteados por el ransomware, el phishing y otras amenazas de ciberseguridad en evolución a través de un punto final integrado adicional, sandboxing y otras funciones de seguridad junto con extensiones de red adicionales. y gestión basada en Cloud.

- Next-generation Firewall (NGFW): Forma parte de la tercera generación de tecnología de cortafuegos, que combina un Firewall tradicional con otras funcionalidades de filtrado de dispositivos de red, como un Firewall de aplicaciones que utiliza inspección profunda de paquetes (DPI) en línea, un sistema de prevención de intrusiones ( IPS). También se pueden emplear otras técnicas, como inspección de tráfico cifrado TLS / SSL, filtrado de sitios web, gestión de QoS / ancho de banda, inspección antivirus e integración de gestión de identidad de terceros (es decir, LDAP, RADIUS, Active Directory). Los NGFW ofrecen a los administradores un conocimiento más profundo y un control sobre las aplicaciones individuales, junto con capacidades de inspección más profundas por parte del firewall. Los administradores pueden crear reglas muy granulares de "permitir / denegar" para controlar el uso de sitios web y aplicaciones en la red.

Crecimiento exponencial de FWaas

Según un informe de Global Market Insights, Inc. "Se prevé que el mercado global de FWaaS alcance los 2.500 millones de dólares en 2024".

El aumento de las iniciativas de los gobiernos para mejorar la seguridad de la información del cliente y los ciberataques, son un factor importante que impulsa el crecimiento de FWaaS. La rápida digitalización, la mejora en los negocios y el crecimiento de los ciberataques enfocados a la atención médica y la industria minorista en países en desarrollo como India y China , ha llevado a un aumento en el uso de soluciones de ciberseguridad. Además, el desarrollo del Firewall de próxima generación (NGFW) que veremos luego, va a cambiar el panorama del mercado con capacidades como DPI, API, inspección SSL, filtrado e IPS, mejorando la oportunidad de los firewall Cloud en estas soluciones.

Según el informe de Global Market Insights, algunos de los participantes clave en el mercado FWaaS incluyen CheckPoint, Fortinet, Palo Alto Networks, Cisco, Juniper Networks, Tufin, AlgoSec, FireMon y SkyBox Security. La industria se caracteriza por la presencia de proveedores de dispositivos de firewall, proveedores de seguridad, proveedores de red, proveedores Cloud y proveedores de software de gestión.

Beneficios del FWaaS

- Escalabilidad : Uno de los grandes beneficios del FWaaS, donde realmente se elimina el factor "dispositivo", lo que lo convierte en una implementación más versátil en OBs remotas o ubicaciones centrales bajo demanda, lo que libera las limitaciones de escalado en dispositivos. Dado que FWaaS es más rápido de implementar y es muy flexible para crecer cómodamente sin la necesidad de tener que invertir en costosas actualizaciones de dispositivos, esto significa una implementación rápida , una actualización perfecta, elasticidad y eliminación de todos los desafíos involucrados en la administración de dispositivos por nuestra cuenta.

- Segmentación y segregación : Podríamos decir que es el acto o práctica de "dividir" una red informática en subredes , cada una de las cuales es un segmento de red, las ventajas de dicha división son principalmente para impulsar el rendimiento y mejorar la ciberseguridad con visibilidad y la comprensión completa de las redes, IP, VLAN, NAT, decisiones de enrutamiento, etc. La segregación se logra típicamente mediante una combinación de firewalls y VLAN (redes de área local virtual). FWaaS puede permitir la creación y gestión de redes microsegmentadas en línea con el principio de defensa en profundidad de la ciberseguridad de la red. La congestión reducida mejora el rendimiento, porque en una red unificada hay menos hosts por subred, minimizando así el tráfico local. Con tecnologías como VMWare-NSX, muchos proveedores Cloud ofrecen servicios de VCloud para microsegmentación que brindan controles granulares para el tráfico Total, así como a través de la implementación a nivel de instancia / firewall de host, enrutamiento y conmutación altamente integrados con la capa de orquestación Cloud.

- Rendimiento bajo demanda : Con flexibilidad y escalabilidad sin restricciones, las limitaciones de los dispositivos físicos ya no son una restricción, con FWaaS ejecutándose en Cloud, las mejoras de rendimiento están disponibles para escalar y expandirse según los recursos Cloud asignados, esto ayuda en los aumentos repentinos en la demanda debida a una gran utilización o simplemente a la base de usuarios o el tráfico sin comprometer la característica y la funcionalidad, se requiere una mayor carga de un mayor volumen de tráfico o un procesamiento adicional para descifrar un mayor volumen de tráfico SSL, etc. Y es que de esta característica, hemos visto un ejemplo claro no hace mucho con el COVID-19, donde empresas que no estaban preparadas para teletrabajar, han sufrido importantes congestiones de Firewalls debido a la gestión de trafico externo y las VPNs.

- Expansión limitada de dispositivos : FWaaS facilita la instalación, la configuración, la gestión de políticas, el mantenimiento y las actualizaciones, que de otro modo requieren esfuerzos y aumentan la complejidad de las operaciones. Actualizaciones que solemos postergar debido a la gran cantidad de Firewalls y a su criticidad en muchos casos.

- Políticas de acceso y ciberseguridad unificada : FWaaS tiene la capacidad de aplicar uniformemente la política de seguridad en todo el tráfico, desde y para todas las ubicaciones y dispositivos, incluidos los usuarios móviles, remotos y fijos con una política de ciberseguridad y gestión de acceso centralizada, lo que permite la definición y aplicación de políticas en toda la red y auditoría de los mismos, preparando su cumplimiento. Otra capacidad importante que debe ofrecer FWaaS es antivirus y antimalware, protección de Zero Days y APTs, integra Feeds de inteligencia de amenazas e intenta clasificar todo el tráfico, lo que proporciona un modelo de cumplimiento positivo (denegación predeterminada). Las soluciones con un modelo negativo (permiso predeterminado) permiten todo el tráfico desconocido.

- Inspección de tráfico y acceso remoto : inspección completa de estado tanto del tráfico WAN como de Internet, inspección SSL y capacidades de prevención de amenazas como UTM, IPS, filtrado ... además, un FWaaS debe permitir conexiones remotas desde todas las ubicaciones y usuarios móviles que se integren con autenticación 2FA. Debe ser capaz de descifrar e inspeccionar ese tráfico SSL y también ser lo suficientemente flexible como para evitar segmentos seleccionados del tráfico SSL a través de una política.

- Concienciación , control de usuarios y aplicaciones : La función de inspección de estado también tiene la capacidad de establecer y aplicar políticas de ciberseguridad basadas en la identidad del usuario , la ubicación y el equipo, mientras accede a aplicaciones o URL que aprenden del tráfico de red con una inspección profunda de paquetes. El conocimiento y control de la aplicación es un diferenciador ya que comprende y responde a la misma aplicación pero con diferentes controles de política en función del perfil de riesgo. ( Este es el fututo en cuanto a riesgo y gestión de identidad )

- Pago por uso: Todas las funciones mencionadas deberían venir con un modelo de precios de pago por uso en el que se paga según las funciones a las que estamos suscritos y los recursos que decidimos alojar el FWaaS Cloud. Un punto importante debería ser la capacidad de optar por entrar y salir sin barreras de salida ni obligaciones contractuales a largo plazo. (Sin permanecia vamos 😁 )

- Servicios complementarios: La oferta FWaaS también debería incluir y proporciona software / herramientas de administración de firewall, auditoría y cumplimiento, seguridad Cloud, administración de conectividad, capacidades de automatización e integración con el ecosistema circundante como IAM, PIM / PAM y servicio SIEM, respaldo y recuperación, etc ... Aunque todo ello, debería recaer en gran medida en el MSSP con el fin de potenciar todo nuestro ecosistema de seguridad.

FWaaS, un servicio en crecimiento vertical

Con los rápidos aumentos en el uso de aplicaciones, servicios de datos y dispositivos conectados, los MSSP están buscando nuevas formas de hacer evolucionar sus redes para abordar dinámicamente el crecimiento masivo y alinear sus ofertas de FWaaS para brindar servicios más diferenciados a los clientes de manera rentable.

Para los proveedores de telecomunicaciones, las funciones de red virtual (VNF) y la virtualización de funciones de red (NFV) (que organizarán las VNF) y las redes definidas por software (SDN), todas impulsadas por FWaaS, como fundamento básico, están aprovechando la computación Cloud, que transformará la forma en que se construyen y escalan las redes, disponiendo de servicios de telecomunicaciones con arquitecturas más flexibles, distribuidas y seguras para ayudar a brindar rápidamente nuevos servicios transformados, reduciendo el tiempo de comercialización y persiguiendo modelos comerciales rentables.

En resumen, el mercado de Firewall como servicio está segmentado sobre la base de varios parámetros y servicios agrupados por los proveedores de servicios que están reinventando su propuesta de valor para lograr ahorro de costes, agilidad en la red, automatización y propuesta de valor para los clientes.

Hay bastantes jugadores de nicho en este segmento, pero lo que esta claro, es que los MSSP deben subirse ya a la comercialización de FWaaS dadas las perspectivas de futuro, los cambios que están sufriendo las redes y la necesaria integración y automatización en ciberseguridad que debe sufrir el ecosistema de seguridad, unido a la necesidad de muchos pequeños players, que anteriormente no invertían en ciberseguridad, y que actualmente se han visto obligado a ello.

FWaaS será uno de los servicios ( En sus distintas vertientes de categorías que hemos visto antes ) con mayor potencial de crecimiento en los próximos años