Necesidades para la gestión de identidad

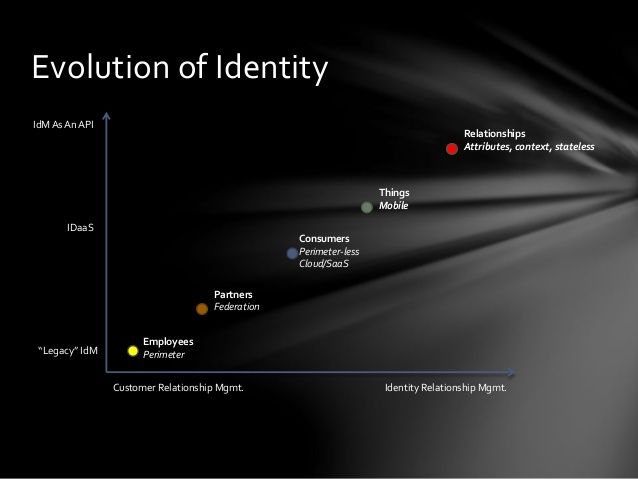

A medida que los servicios en la nube se están penetrando en varios dominios, Identity as a Service (IDaaS) se convierte en un servicio extremadamente importante para proporcionar y controlar el acceso a diferentes servicios para varios usuarios.

Por ello, voy a tratar de enumerar que requiere IDaaS y que se espera de dicha tecnología.

¿Por qué IDaaS?

Identity as a Service es de nuevo un servicio basado en la nube y se espera que gestione las credenciales de varias aplicaciones y para varios usuarios en un solo lugar. Se puede visualizar como una extensión de LDAP. A continuación se enumeran las razones para adoptar IDaaS.

Administrar el acceso a las aplicaciones On Premise & Cloud

Las empresas o personas utilizan varias aplicaciones, la mayoría de las cuales son servicios basados en la nube, esto toma cada vez más importancia, mientras que algunas de las aplicaciones se alojan on premise. Administrar las credenciales y el acceso a cada uno de esos servicios / aplicaciones se ha vuelto de alguna manera, un poco locura:

- La mayoría de los servicios registrados por un individuo tienen la misma contraseña. Cuando la contraseña de un servicio es hackeada, es fácil para el hacker acceder a todos los demás servicios.

- Cuando existen contraseñas difieren entre los servicios, resulta difícil recordar todas esas credenciales.

- La mayoría de nosotros introducimos una contraseña incorrecta al ingresar a un servicio el cual rara vez usamos ¿cierto?

- Después de dos o tres intentos, el paso inmediato es probar la opción de recordar contraseña.

- Las contraseñas débiles y compartidas son un problema serio en la industria

- Las empresas utilizan aplicaciones que se desarrollan internamente o se alojan en las instalaciones, lo que también aumenta el número de servicios utilizados.

Cuando el número de servicios crece, se hace difícil gestionar las credenciales para todos ellos y se convierte así en necesidad el uso de IDaaS.

Cuando un empleado deja la organización, entonces se hace difícil revocar o borrar el acceso que se les proporciona. Pero si dispusiesemos de IDaaS como único punto de acceso y gestión de acceso para todos los servicios, la revocación , concesión o baja de acceso a los usuarios se vuelve mucho mas sencilla.

Single Sign On (SSO)

Aunque las contraseñas sean las mismas en todos los servicios, requiere que el usuario se conecte en exclusiva a cada uno de ellos. Considere un ejemplo de acceso a un servicio de Google; El usuario no necesita iniciar sesión en cada uno de los servicios de Google si el usuario ya ha iniciado sesión en cualquiera de ellos previamente. Por ejemplo iniciar sesión en Gmail permite acceder a Drive sin problemas.

Cuando tenemos varios servicios de diferentes proveedores de servicios, acceder a cada uno de ellos se vuelve difícil y tedioso. IDaaS no sólo administra las credenciales, sino que también habilita single sign on (SSO) para todos los servicios.

También se espera que los usuarios puedan iniciar sesión desde cualquier tipo de cliente - navegadores de escritorio, aplicaciones móviles, APIs, etc. Proporcionar un mecanismo de inicio de sesión unificado para todos los usuarios a través de diferentes clientes , también es abordado por IDaaS.

Implementando Seguridad al control de acceso extensivo

A medida que las empresas utilizan múltiples servicios en la nube, administrar los roles de cada uno de sus empleados es muy tedioso. IDaaS permite a las empresas inscribirse en diferentes servicios y proporcionar acceso a los empleados a través de un solo canal.

Los accesos a los servicios varían entre los usuarios , IDaaS permite el control de acceso a niveles muy granulares. Esto a su vez es un refuerzo de la seguridad mejorada.

La monitorización de la actividad es otra capacidad del IDaaS que será una ventaja añadida para monitorear las actividades de los usuarios y generar informes.

Escalabilidad

Si consideramos que una empresa tiene 1000 empleados; La suscripción a un servicio nuevo requiere de proporcionar el acceso a los 1000 empleados, esto significa por lo menos el hacer 1000 entradas nuevas y manejar las mismas.

Si consideramos otro ejemplo de reclutamiento de 100 empleados más nuevos; Cada uno de ellos puede necesitar el acceso a los servicios en la nube o alojado en on promise.

Si tenemos en cuenta que todos los empleados se conectan al servicio de gestión de identidades al mismo tiempo; Es necesaria la escalabilidad para apoyar las solicitudes de todos los empleados con alto rendimiento (HA).

Los ejemplos anteriores narran la necesidad de tener un servicio escalable de administración de identidades que proporcione x número de usuarios y número de servicios sin ninguna degradación en el rendimiento.

Conclusión

Aunque IDaaS es muy útil para administrar las credenciales y el acceso a servicios en la nube y en las instalaciones, es necesario que los servicios habiliten la administración de identidades y accesos a través de APIs.

Se recomienda evaluar que el proveedor de servicios IDaaS cumple con los requisitos antes mencionados antes de suscribirse a ellos. Es posible que existan algunas características más a las anteriores, proporcionadas por los proveedores de IDaaS, pero a muy grandes rasgos, las anteriores podrían ser consideradas obligatorias.