Hola a tod@s!

Muchas veces nos da por buscar si alguna plataforma de pago ofrece servicios gratuitos. Esto tiene un peligro y es que puedes encontrar aplicaciones como esta.

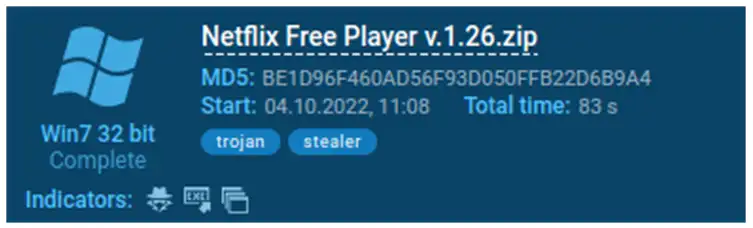

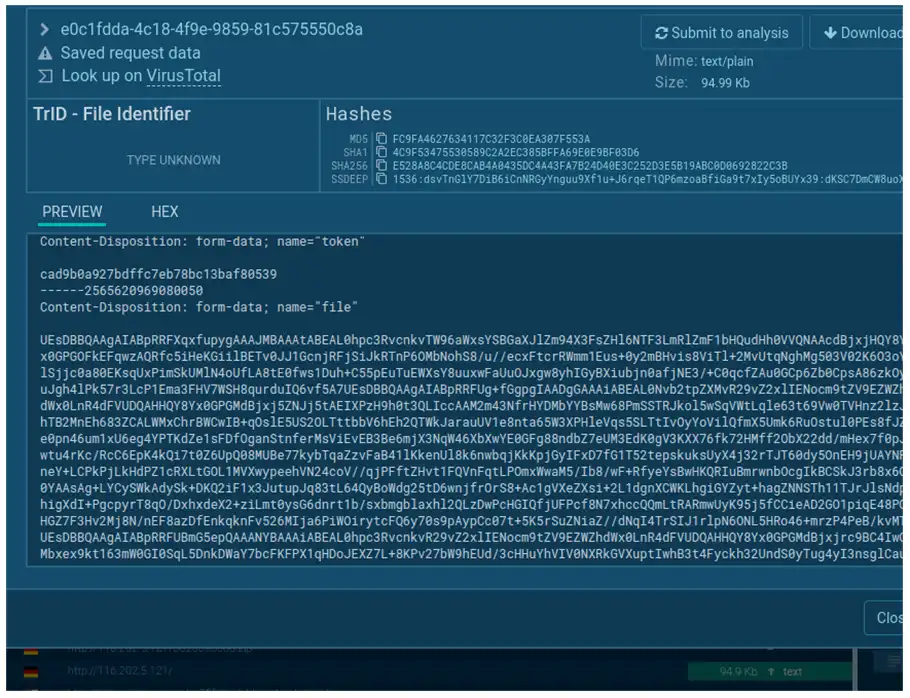

En Any.run : Netflix Free Player v.1.26.zip

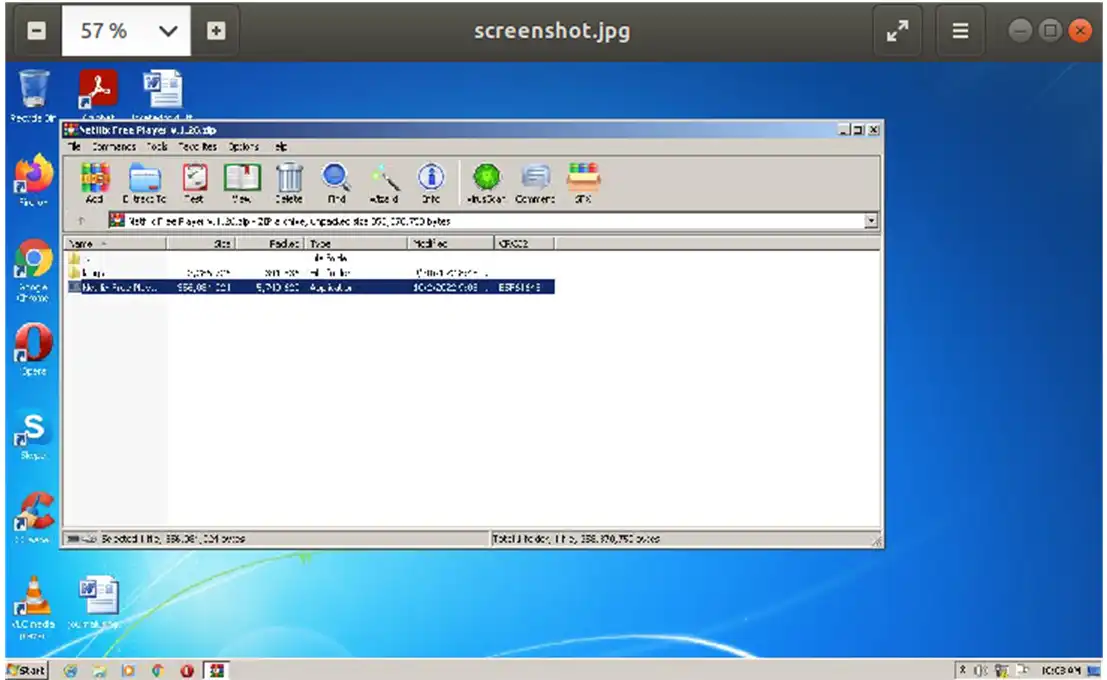

Un visor gratuito para ver Netflix ¿Nos lo creemos? Más bien, ¡¡no!!

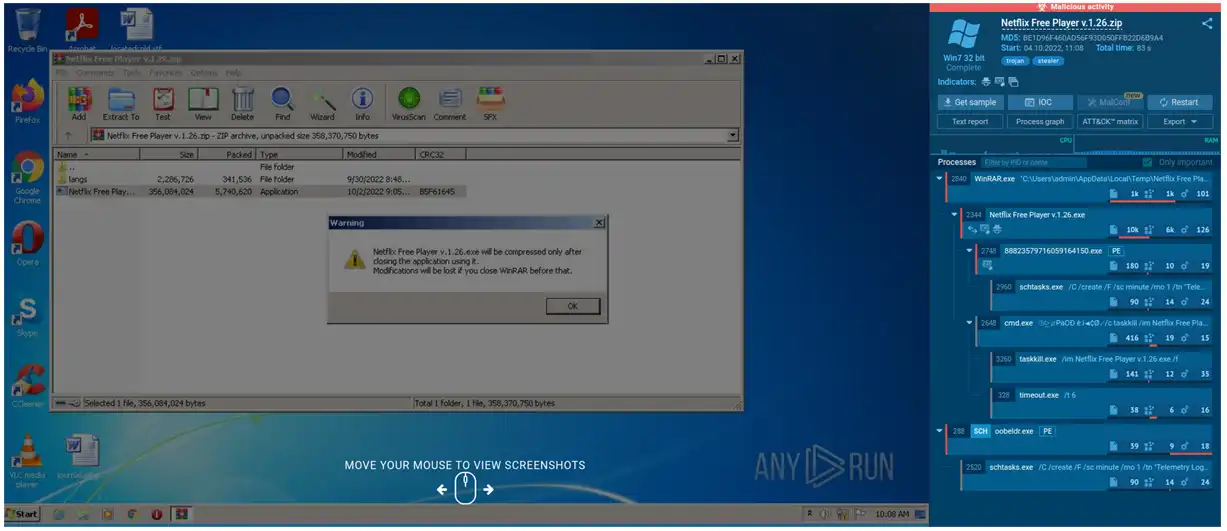

En any.run no vemos alguna captura que nos dé pistas de lo que es. En el árbol de procesos vemos varias cosas interesantes.

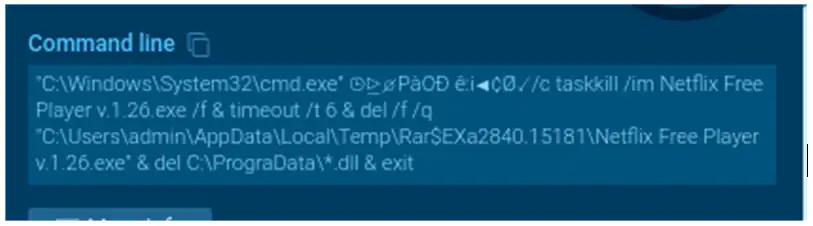

Vemos como el nombre del fichero original cambia a otro, 88823579716059164150.exe y justo después se produce una detección del proceso así como un borrado del fichero original.

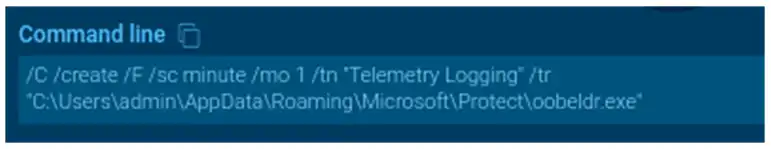

Además de la creación de una tarea, ésta apunta hacia otro fichero de reciente creación.

Para aparecer, finalmente, en el árbol de procesos (creando la misma tarea que el anterior).

Podíamos ver como Any.run lo había catalogado como stealer en la primera captura que os mostré, ¿Por qué?

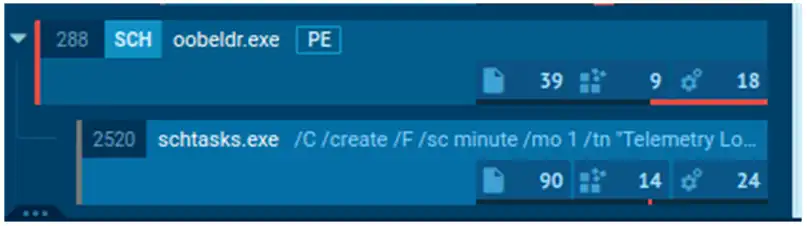

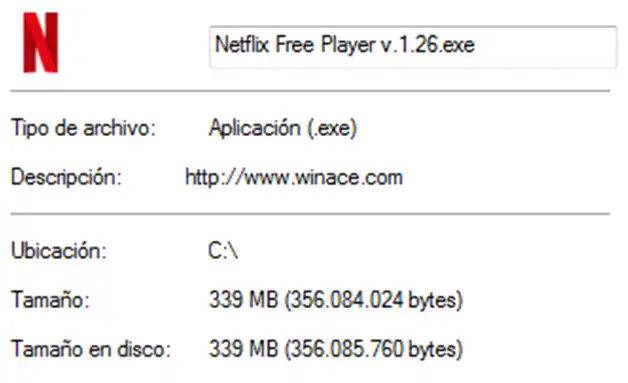

Para dar realismo al Malware le han puesto el icono de Netflix.

Abrimos nuestro editor de recursos favorito y lo vemos ahí mismo.

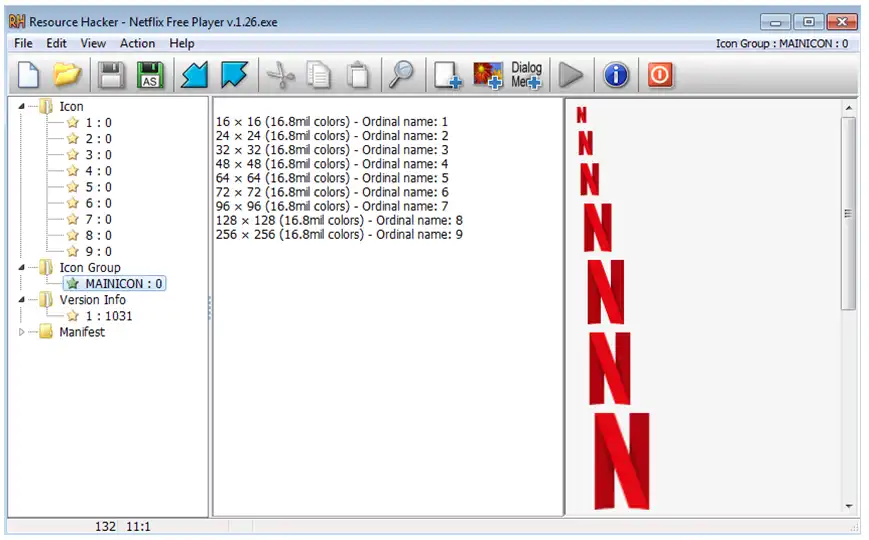

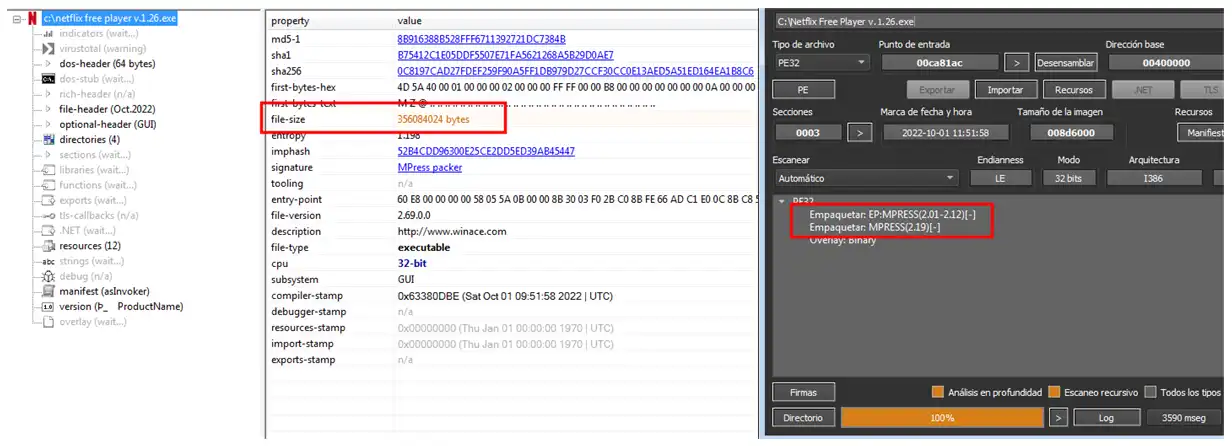

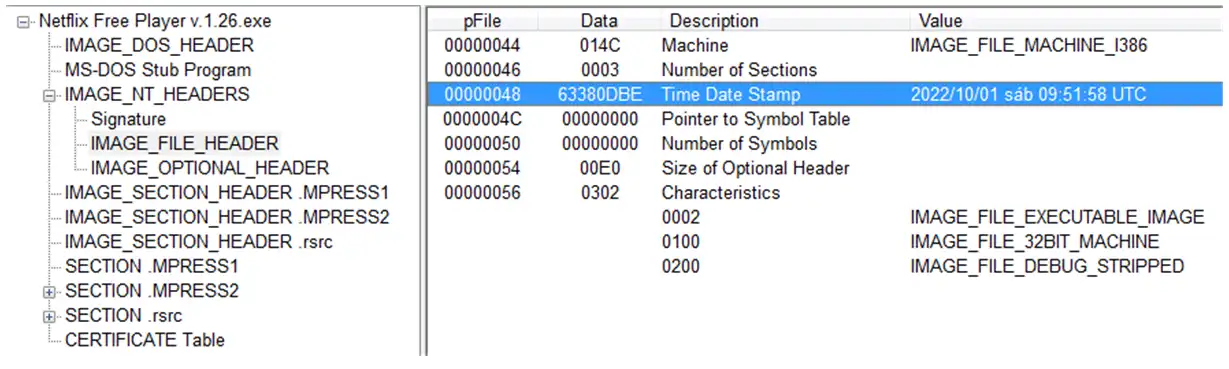

Sin embargo, algo que nos llama inmediatamente la atención es el VERSION_INFO:

¿ ProductName WinAce ? WinAce es una utilidad de des/compresión de ficheros, nada que ver con este binario. Es muy sencillo abrir WinAce con un editor de recursos, copiar el VERSION_INFO y pegarlo en otro, el resultado será similar a lo que estáis viendo.

Otra cosa que nos llama la atención es el tamaño del fichero exe, 339 MB. Un tamaño muy grande, como hemos visto en otras ocasiones, tratan de evitar que se suba a alguna sandbox online en la cuál está limitado el tamaño de los ficheros. En formato zip también se puede subir (como en esta ocasión) y el tamaño es mucho menor.

Además, esté empaquetado con MPRESS, “parecido” a UPX.

Lo que pretenden es que las cadenas del binario o el mismo comportamiento no esté directamente accesible, hay que desempaquetarlo para ver qué hace realmente.

La posible fecha de compilación (se puede alterar fácilmente) es muy reciente.

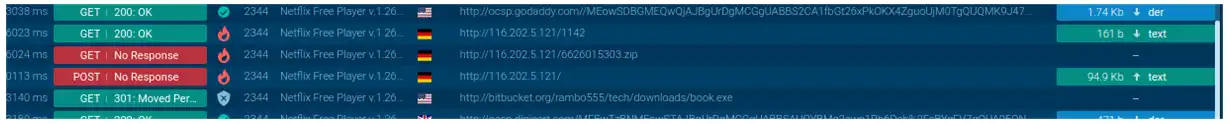

Qué más nos ofrece Any.run y que podamos usar para identificar la familia que hay detrás de este stealer.

La primera petición que se ve contra esa IP vemos como envía ciertos parámetros que se ha encontrado en la máquina afectada.

Vemos lo que parece un hash, directorios y extensiones separados por comas y puntos y comas.

En la segunda, se ve como se ha enviado un fichero (¿el zip que se ve en la URL? sí) por POST:

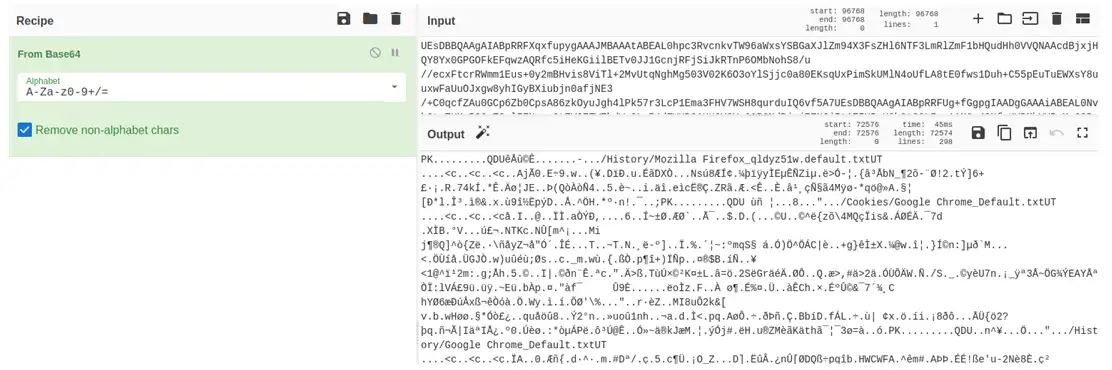

Como está codificado en base64 utilizamos Cyberchef y obtendremos el zip que se ha tratado de enviar hacia esa IP:

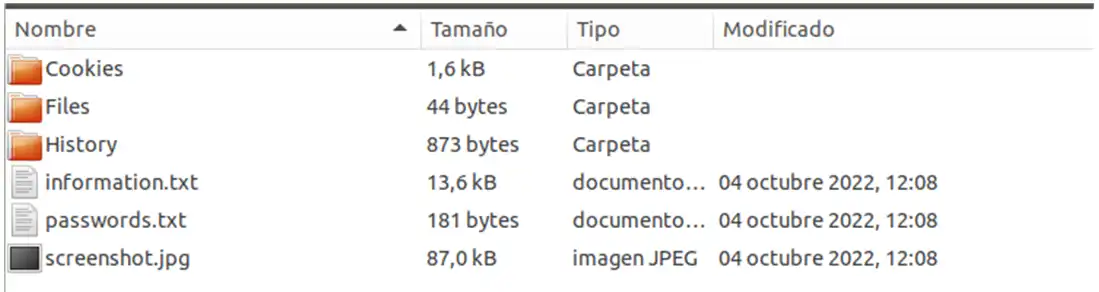

Aquí tenemos su contenido:

Sin duda, parece un stealer, ha recopilado información sobre el equipo (histórico de navegación, cookies, ficheros, contraseñas de los navegadores y una captura del escritorio).

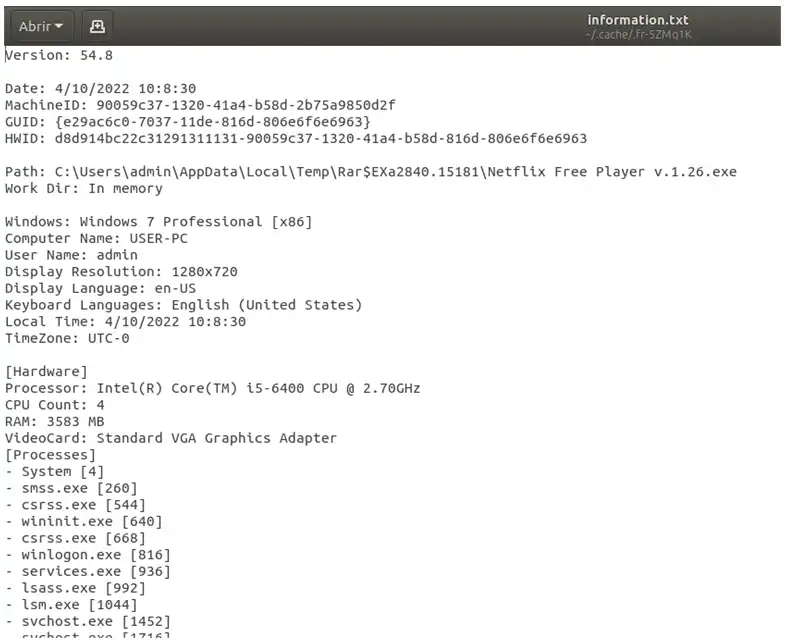

La información que envía es sobre el equipo, Sistema Operativo, hardware, procesos, memoria, lenguaje, ruta del Malware, software instalado (no sale en la imagen pero viene después), etc.

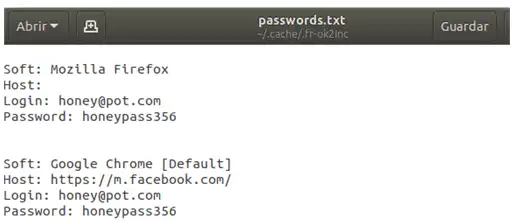

El fichero de passwords.txt muestra si tienes alguna guardada en los navegadores.

Cuidado con guardarlas las contraseñas en el navegador, es mejor usar un gestor de contraseñas y usarlo cuando lo necesites.

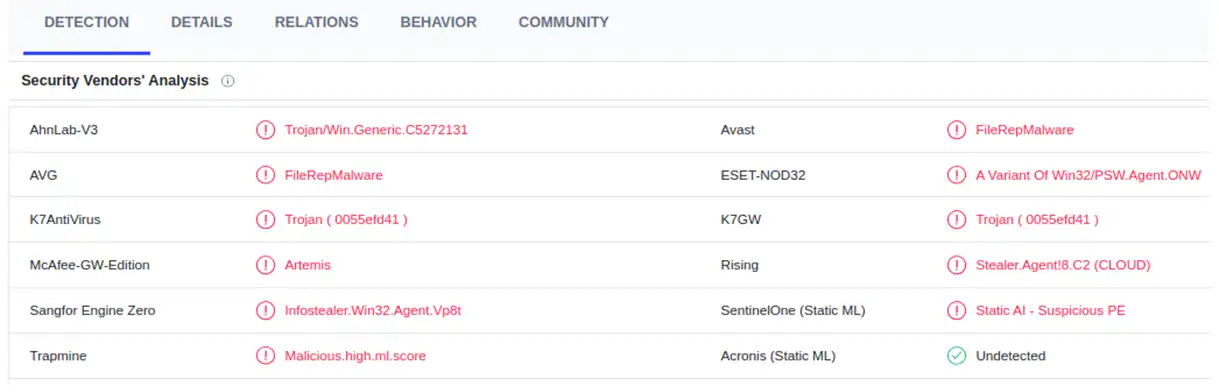

De lo que se trata en el artículo es de ponerle un nombre a este Malware y aún no lo tenemos, no ha sido detectado por la plataforma así que toca investigar un poco más. Lo siguiente que podríamos hacer es buscarlo en Virus Total. Como lo que me interesa es el exe, busco éste y no el zip.

Solamente 1 muestra que se trata de un stealer, sin más, toca seguir investigando.

¿Os acordáis del empaquetador que utilizaron? Para conocer más sobre el Malware hay que desempaquetarlo. Hay herramientas como retdec que ayudan para este en concreto.

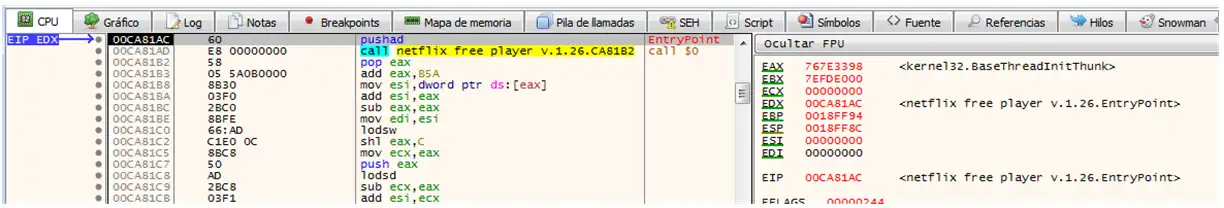

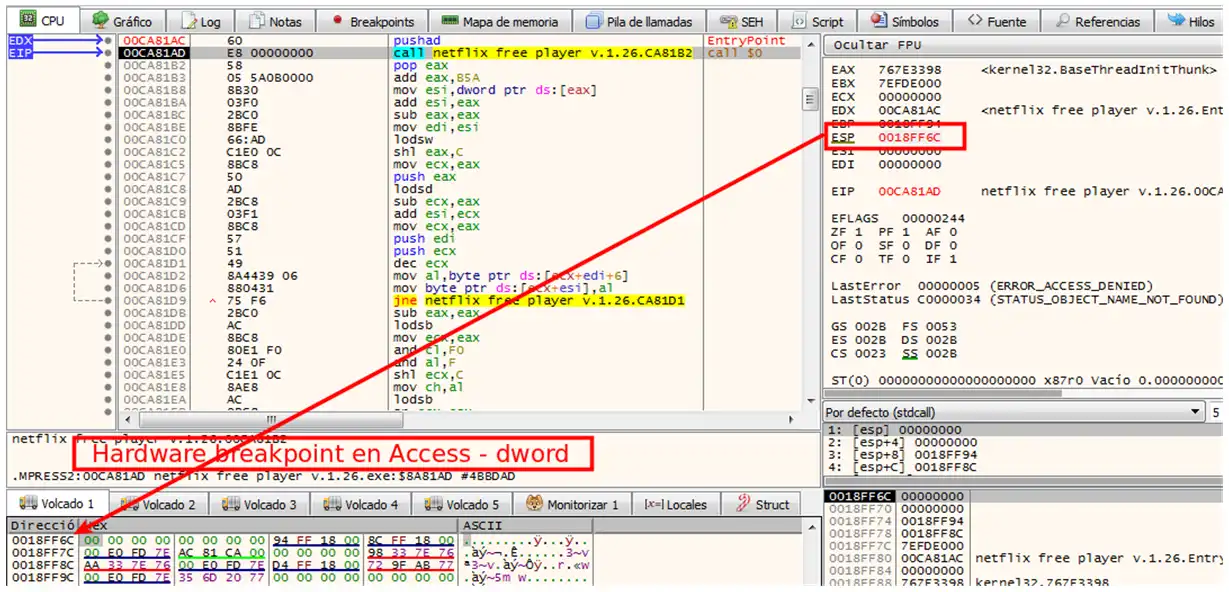

Pero nosotros hemos venido a jugar, así que vamos a hacerlo a mano. Abrimos el Malware con x64dbg y paramos en el EntryPoint. [ Refrescando conceptos ]

Vemos una instrucción pushad. Os recuerda a UPX, ¿verdad? Pulsamos F8. Mostramos el contenido de ESP en el volcado de memoria y ponemos un “hardware breakpoint” en “access - dword”.

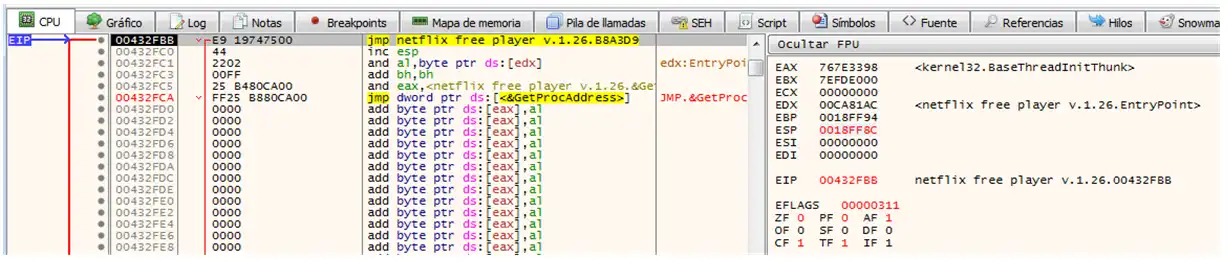

Pulsamos F9 para parar en el breakpoint que acabamos de poner y nos detenemos en ese salto.

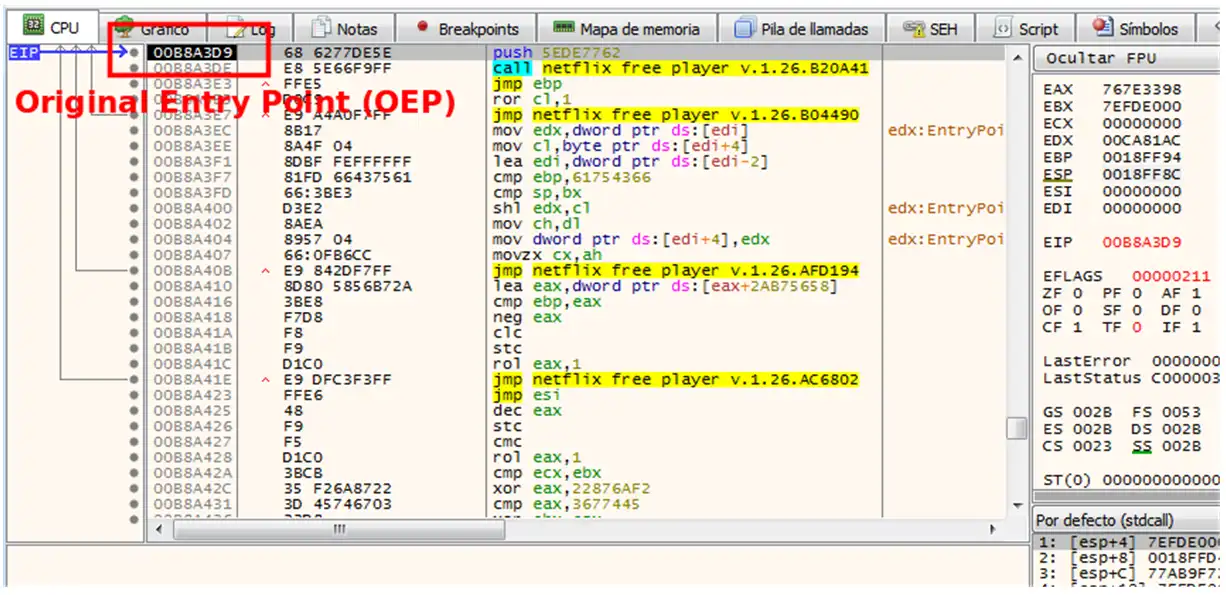

Que nos llevará al Original Entry Point (OEP) pulsando F8.

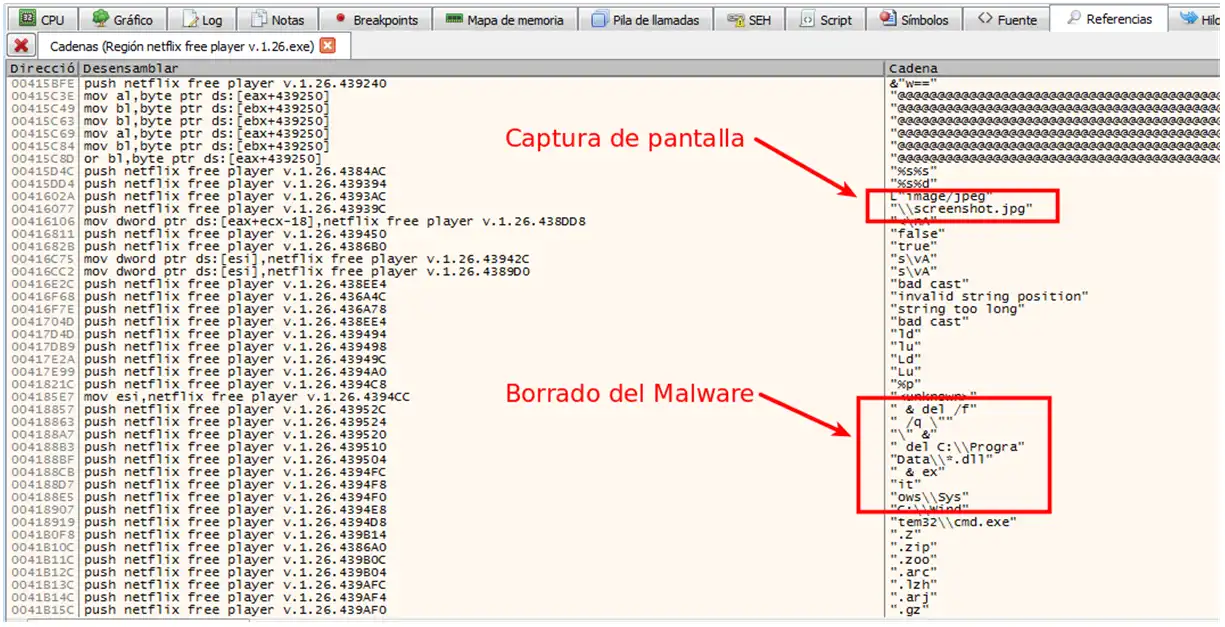

Ahora deberíamos tener acceso a las cadenas de este Malware, pulsamos en el icono de las strings y vemos el contenido de lo que aparecía en Any.run como captura de pantalla y borrado del Malware.

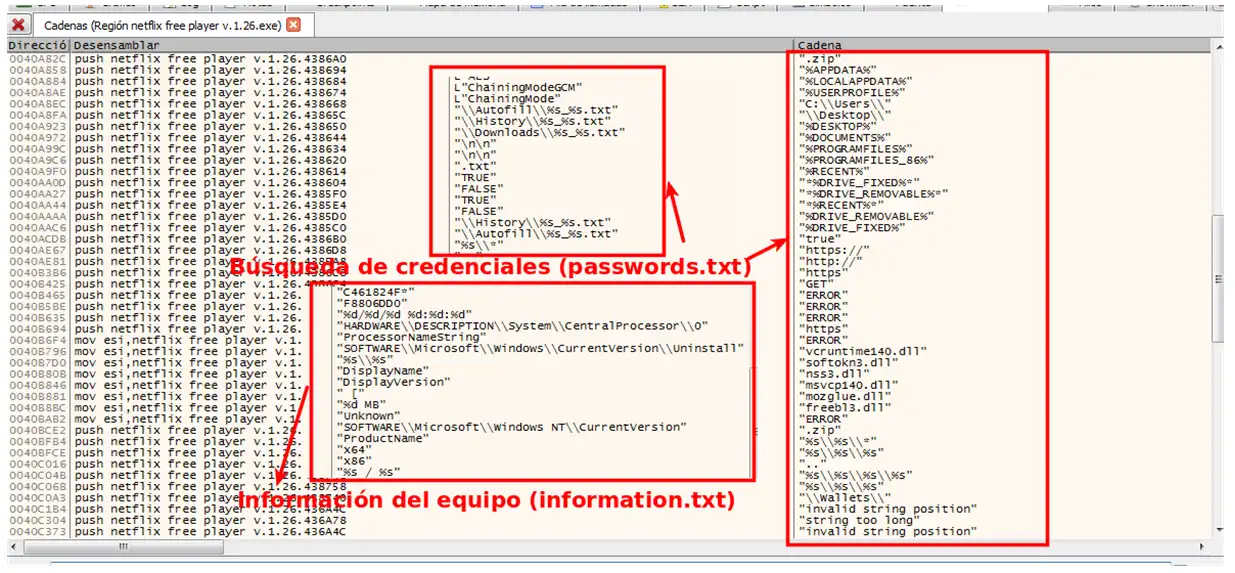

O el comportamiento de extracción de credenciales de los navegadores o búsqueda de información del equipo:

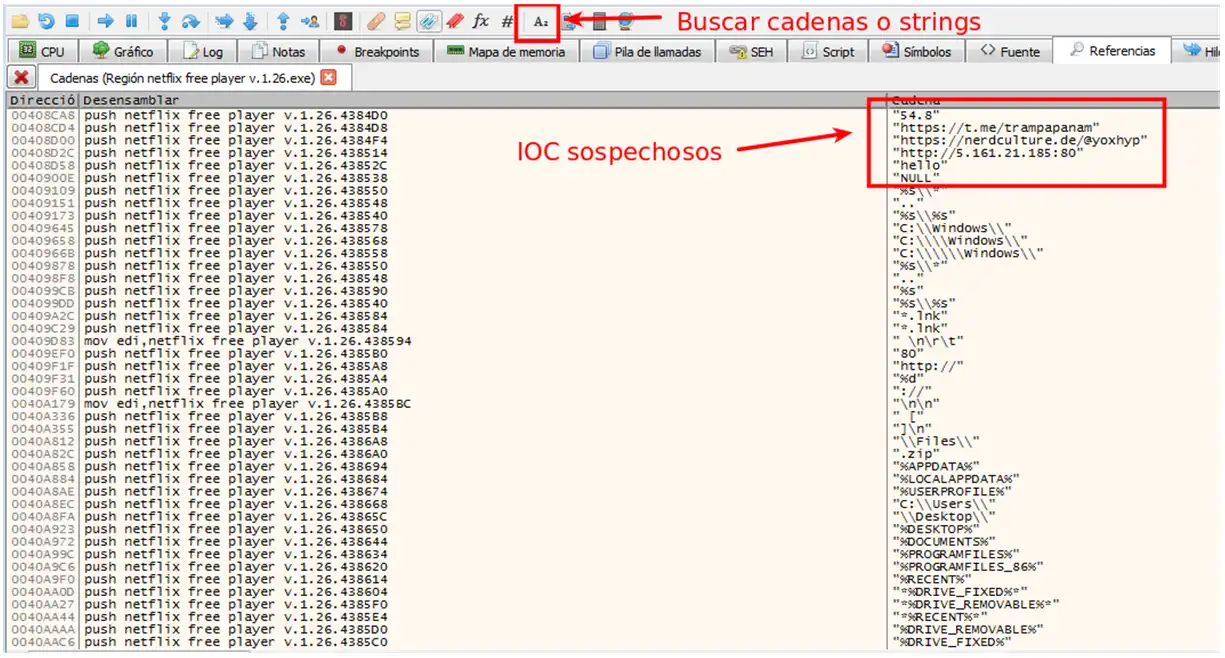

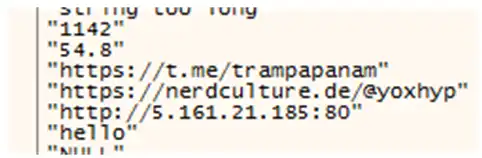

Y lo que nos va a permitir ponerle un nombre a este Malware. Vemos una serie de URL sospechosas.

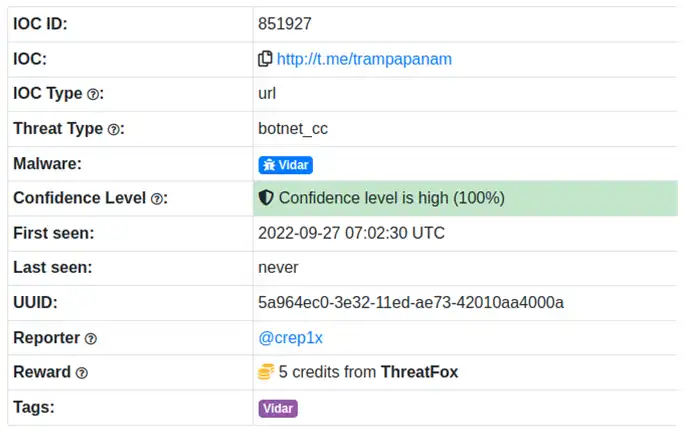

Si buscamos la primera de ellas, daremos en el clavo, se trata de Vidar. Aquí podéis comprobarlo.

Una página que recopila información sobre las familias de Malware es Malpedia, muy útil en cualquier caso, van actualizando las noticias sobre cualquier Malware que conozcáis, sin duda es una página de referencia.

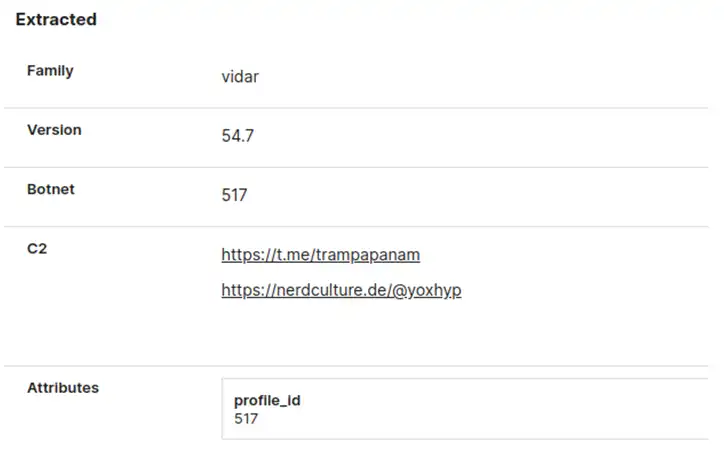

Para localizar más Malware de esta familia, os recomiendo Tria.ge. Fijaros lo que podéis obtener, selecciono 1 al azar, si es capaz de extraer los datos del Malware, esto será lo que veáis:

Los C2 coinciden con el que acabamos de ver, aunque no la versión, 54.8.

Como acabáis de comprobar, no os podéis fiar de las aplicaciones que dicen ser gratuitas sobre servicios de pago como Netflix o cualquier otro, al final te la pueden colar y salirte muy caro.

Espero que os haya gustado el POST y nos vemos en el siguiente!!