Un nuevo paradigma para un mundo cambiante. Un cambio de paradigma significativo está ocurriendo en los últimos años. Al igual que otros cambios tecnológicos de la última década: cuando la computación en la nube cambió la forma en que hacemos negocios, la metodología agile cambió la forma en que desarrollamos software y Amazon cambió la forma en que compramos: Zero Trust nos presenta un nuevo paradigma en la forma en que protegemos a nuestras organizaciones, nuestros datos y nuestros empleados.

Si bien es difícil identificar el punto de inflexión, una cosa es cierta: lo que en una época fue extraordinariamente difícil, hoy se ha convertido en el día a día. Las violaciones de datos ya no son extraordinarias.

En los últimos años, Yahoo!, Accenture, HBO, Verizon, Uber, Equifax, Deloitte, HP, Oracle …. y una gran cantidad de ataques dirigidos nos han mostrado que cualquier organización, ya bien sea pública o privada es susceptible a ataques.

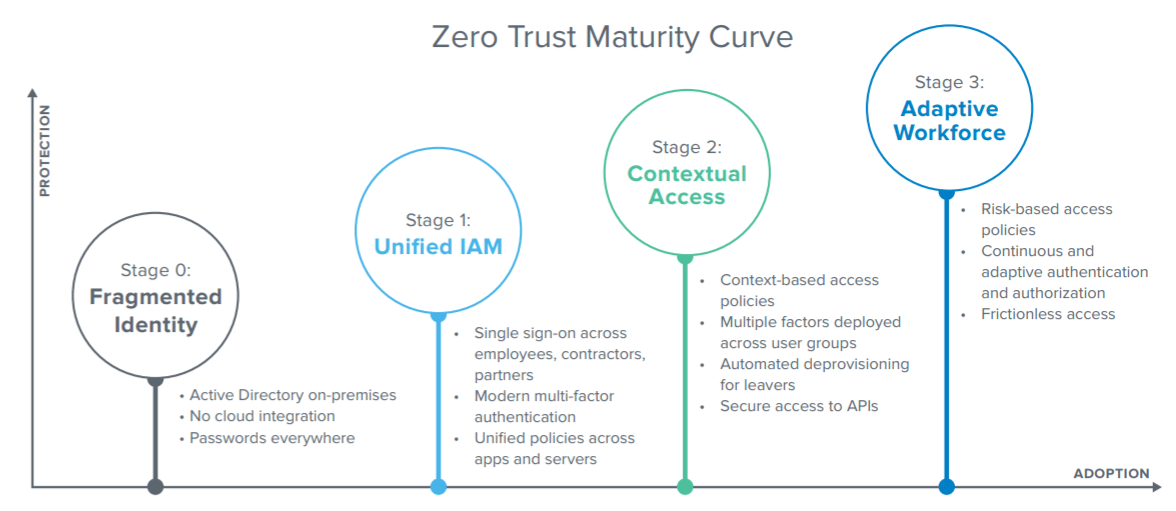

Detrás del cambio de paradigma, enfoques de seguridad ampliamente aceptados basados en reforzar una red de confianza que no funciona y muy posiblemente nunca lo harán. Especialmente cuando las empresas están lidiando con la escasez de habilidades, empleados desbordados y un número cada vez mayor de aplicaciones cloud y dispositivos móviles que amplían la superficie de ataque día tras día. Se requiere un enfoque completamente nuevo, una forma de ver las cosas distinta y nueva que está tomando gran aceptación dentro del mundo de la ciberseguridad: Zero Trust.

Un cambio de visión con Zero Trust Security

La seguridad perimetral tradicional dependía de firewalls, VPN y gateways para separar las zonas de confianza de los usuarios no confiables. Pero a medida que los "empleados móviles" comenzaron a acceder a la red a través por su propia cuenta, con sus propios dispositivos, se empezaron a crear perímetros borrosos. Y como inri, estos perímetros prácticamente desaparecieron con el auge de la computación cloud y los dispositivos IoT. Podríamos decir que estamos en ese momento, donde los beneficios de estas tecnologías superan los riesgos percibidos.

Unido a este momento, los cibercriminales vieron la oportunidad. En los últimos años, las empresas se han enfrentado a la amenaza de pérdidas devastadoras, y los proveedores de seguridad legacy no tenían respuestas. La atención se centró en analistas de seguridad de TI, potencias industriales y empresas de seguridad innovadoras. La conclusión es "Confianza Cero en seguridad".

Lo que dicen los analistas de Zero Trust Security

Forrester ha sido durante mucho tiempo un defensor de una estrategia Zero Trust, al afirmar que:

"Los CIO deben avanzar hacia un enfoque Zero Trust para la seguridad centrada en los datos y la identidad, siendo desde nuestro punto de vista el único enfoque de seguridad que funciona".

Para Forrester, Zero Trust sugiere que las organizaciones deberían:

"Nunca asumir la confianza, incluso con los usuarios de confianza ".

Las interacciones precipitaron e incluso facilitaron los ataques. Las mismos credenciales en accesos de usuarios y administradores fueron las vías a través de las cuales los cibercriminales obtuvieron acceso sin restricciones a la red .

Gobernar el acceso de los usuarios es clave para el éxito: al igual que con la seguridad de la red y la metodología Zero Trust, debe identificar, segmentar y analizar a sus usuarios para cambiar a su favor. Tus usuarios tienen roles y necesidades de trabajo que hacen que el negocio funcione, debemos analizar esos roles y necesidades y luego segmentarlos para poder habilitar "Zero Trust".

Forrester sugiere además que las capas clave de Zero Trust deben incluir:

- Gestión de la identidad y gobierno para apoyar el principio de privilegio mínimo

- Gestión de identidad privilegiada para garantizar Zero Trust para los usuarios administrativos

- Autenticación de dos factores (2fA) para reducir el riesgo de compromiso de credenciales

La metodología CARTA recomendada por Gartner tiene un enfoque más amplio, pero contiene muchos de los elementos centrales de Zero Trust Security.

Google se acerca a Zero Trust

No solo es la teoría defendida por los analistas, Google ha puesto en marcha Zero Trust con su proyecto BeyondCorp. Al reconocer la necesidad de un cambio, la compañía comenzó a modificar sus propias políticas de seguridad de red para reflejar un modelo de "confianza cero" en 2015, esencialmente manejando su red interna como lo haría en la inseguraridad de internet.

El modelo BeyondCorp de Google elimina completamente la confianza de la red, identifica de forma segura el dispositivo y el usuario, y aplica controles de acceso dinámico, políticas de privilegios mínimos y conscientes del contexto. Si bien no tienen una solución completa para los clientes, han proporcionado lo que muchos analistas de seguridad consideran que es la arquitectura de referencia más convincente hasta la fecha. El enfoque de Google BeyondCorp refleja a la perfección el enfoque de Zero Trust.

¿Qué es Zero Trust Security?

El modelo de seguridad de Zero Trust asume que los actores que no son de confianza ya existen dentro y fuera de la red. Por lo tanto, la confianza debe ser completamente eliminada de la ecuación. Zero Trust Security requiere poderosos servicios de identidad para asegurar el acceso de cada usuario a las aplicaciones e infraestructura.

Una vez que se autentica la identidad y se prueba la integridad del dispositivo, se concede la autorización y el acceso a los recursos, pero con el privilegio suficiente para realizar la tarea en cuestión. En lugar del viejo adagio "confía pero verifica", el nuevo paradigma es "nunca confíes, verifica siempre".

La seguridad efectiva de Zero Trust requiere una plataforma de identidad unificada que consta de cuatro elementos clave dentro de un solo modelo de seguridad. Combinados, estos elementos ayudan a garantizar un acceso seguro a los recursos mientras que reducen significativamente la posibilidad de acceso de los malos.

Para implementar la confianza cero en seguridad, las organizaciones deben:

- Verificar el usuario

- Verificar su dispositivo.

- Limitar el acceso y privilegio

- Aprender y adaptar

Este enfoque debe ser implementado en toda la organización. Ya sea que esté dando a los usuarios acceso a las aplicaciones o a los administradores acceso a los servidores, todo se reduce a una persona, un punto final y un recurso protegido. Los usuarios incluyen a sus empleados, pero también a los proveedores y socios comerciales que tienen acceso a sus sistemas. Complicar el entorno con diferentes sistemas para diferentes situaciones es innecesario, y distintas herramientas pueden introducir brechas en la seguridad.

Cuatro claves de la seguridad Zero Trust

Los siguientes son bloques de construcción que, cuando se unifican, proporcionan un camino para lograr la confianza cero en seguridad.

1. Verificar el Usuario

Hoy en día, la forma más básica de verificar a un usuario es a través de un nombre de usuario y contraseña. Pero, ¿cómo podemos estar seguros de que el usuario es quien dice ser y no alguien que adivinó o falsificó la contraseña o compró credenciales comprometidas en la Dark Web?

Se obtiene una seguridad de identidad adicional al mejorar las contraseñas con la autenticación multifactor (MFA), que usa algo que tiene, algo que sabes o algo que eres.

El nivel de confianza ganado a través de pasos de verificación adicionales determina parcialmente si se otorga el acceso y a qué nivel específico.

Los principios Zero Trust se aplican independientemente del tipo de usuario (usuario final, usuario privilegiado, TI subcontratado, socio o cliente) o el recurso al que se accede (aplicación o infraestructura). Las decisiones de acceso deben ser adaptativas y dinámicas.

2. Verificar el dispositivo

Para lograr Zero Trust Security, los controles preventivos centrados en la identidad deben extenderse hasta el endpoint. Al igual que con los usuarios, no se puede confiar en los dispositivos sin verificar. La verificación de un dispositivo implica que el usuario verificado inscriba su dispositivo para que se reconozca.

Si el usuario solicita acceso desde un dispositivo registrado que usa todos los días, tiene un cierto nivel de confianza. Si intentan acceder a los servicios desde una estación de trabajo en un cibercafé que nunca han usado antes, la confianza está fuera.

La verificación de los dispositivos también implica asegurarse de que solo se permita el acceso a los dispositivos si cumplen con ciertos requisitos de seguridad: ¿Han sido registrados? ¿Se ajustan las configuraciones del dispositivo a las políticas de la empresa, como el cifrado de disco, la protección contra virus y los parches actualizados?

3. Limitar el acceso y los privilegios

Los privilegios de usuario deben ser administrados con mucho control. Las partes malintencionadas frecuentemente se dirigen al personal con privilegios administrativos para obtener control sobre los sistemas de negocio.

Primero, con Zero Trust Security, es importante limitar el movimiento lateral dentro de todos los recursos, como servidores y estaciones de trabajo, limitando a los usuarios solo al acceso que necesitan para realizar sus trabajos.

La segunda es la autorización en aplicaciones de negocios. Debido a que estas aplicaciones a menudo contienen grandes cantidades de datos críticos y debido a que generalmente son accedidas por más usuarios dentro de la organización, pueden ser objetivos más fáciles para los atacantes. Por lo tanto, es igualmente importante proporcionar solo acceso suficiente dentro de cada aplicación para que los usuarios hagan su trabajo.

Supongamos que un atacante inicia sesión en una base de datos utilizando credenciales robadas. Los privilegios del usuario se limitan al mínimo, el atacante también se limitará a lo que pueden acceder.Cuanto más críticos son los datos, menos privilegios, y con un mayor uso de MFA para garantizar la identidad.

4. Aprende y adapta

Al igual que Gartner ha sugerido con su enfoque CARTA, Zero Trust Security debe mejorar continuamente mediante el aprendizaje y la adaptación. La información sobre el usuario, el endpoint, las aplicaciones o el servidor, las políticas y todas las actividades relacionadas con ellos se pueden recopilar y enviar a un conjunto de datos que alimente el aprendizaje automático.

Luego, el sistema puede reconocer automáticamente comportamientos fuera de lo común, como un usuario que intenta acceder a los recursos desde una ubicación inusual, lo que inmediatamente provoca una señal de advertencia que puede requerir una segunda forma de autenticación, todo dependerá de las políticas.

Los análisis de comportamiento se utilizan para determinar el nivel de riesgo de las transacciones individuales y decidir en tiempo real si las permite o no, proporcionando servicios de identidad con información clave que podemos indicar a los administradores.

Beneficios de Zero Trust

El paradigma Zero Trust se mueve de la seguridad basada en la red a la identidad y basada en la aplicación, equilibrando dinámicamente la experiencia del usuario con el riesgo y permitiendo a las empresas adoptar una infraestructura libre de perímetro.

Este enfoque de seguridad minimiza la exposición y aumenta el cumplimiento al garantizar el acceso a las aplicaciones y la infraestructura para todos los usuarios, ademas:

- No deja huecos al cubrir la gama más amplia de superficies de ataque, desde usuarios hasta endpoints, redes y recursos.

- Permite a las organizaciones aumentar la agilidad empresarial a través de la adopción segura de la cloud y las soluciones móviles.

- Proporciona un marco para administrar adecuadamente el riesgo de exponer aplicaciones sensibles e infraestructura a "socios comerciales".

- Asegura la visibilidad de TI del riesgo en sus controles de acceso y puede identificar automáticamente la "aguja en el pajar " de riesgo potencial a través de un comportamiento anormal que nunca sería detectado a través métodos forenses manuales.

- Crea usuarios satisfechos y productivos al garantizar que se aplican los controles adecuados para abordar niveles apropiados de riesgo sin requerir un enfoque de control máximo y de mano dura.

- Requiere menos administración, habilidades y costes que una defensa enfocada

en silos o recursos