Esta revisión se centra en cómo podemos garantizar que los productos conectados a Internet para el consumidor y los servicios asociados sean seguros. En particular, analiza los derechos y responsabilidades de los consumidores y la industria.

El Internet of Things (IoT) ofrece enormes oportunidades para los ciudadanos, así como para la economía digital de los paises. Esto incluye el aumento de funcionalidades de muchas características en el hogar, tales como cambiar de forma remota el nivel de calefacción o la iluminación. Sin embargo, muchos dispositivos conectados a internet que se venden a los consumidores carecen incluso de las disposiciones básicas de seguridad cibernética. Esto, junto con la rápida proliferación de estos dispositivos, ha llevado principalmente a dos riesgos:

- La seguridad del consumidor, la privacidad y la seguridad está siendo socavada por la vulnerabilidad de los dispositivos individuales.

- La economía en general se enfrenta a una creciente amenaza de ataques informáticos a gran escala lanzados desde grandes volúmenes de dispositivos inseguros.

Estos riesgos deben abordarse a través de la acción conjunta del lado de expertos en ciberseguridad y la industria como una cuestión urgente. Este post expone la necesidad de una mayor acción, y propone una serie de medidas para proteger mejor a los ciudadanos y la economía en general.

El informe señala que los consumidores necesitan un cambio fundamental en el enfoque de la industria para gestionar los riesgos de ciberseguridad. Es necesario alejarse del lado de los consumidores y configurar los dispositivos de forma segura.

La propuesta enmarcada en este post, insiste y se centra en estimular el diálogo con la industria IoT, las instituciones académicas y la sociedad civil. La seguridad de IoT es un desafío global que requiere colaboración global.

Internet de las cosas (IoT): nuevas oportunidades y riesgos para los consumidores

Beneficios del IoT

El crecimiento de IoT ya ha traído importantes beneficios económicos y sociales. A medida que continúan los desarrollos, se espera que haya más beneficios para los consumidores y las empresas por igual, por ejemplo:

- Productos y servicios nuevos y mejores

- Compañías que usan datos para anticipar y satisfacer mejor las necesidades de las personas

- Empresas que brindan información útil y personalizada para informar a los consumidores sobre la toma de decisiones y las características para ahorrarles tiempo y dinero a las personas, por ejemplo, en energía y seguridad del hogar.

Junto con los productos y servicios conectados al consumidor, el IoT también se está poniendo de uso en industrias, como en los sectores de agricultura y el sector automotriz. El IoT también se está utilizando en el sector público, incluida la salud, la atención social, la infraestructura urbana y los servicios comunitarios.

El crecimiento de los mercados de IoT brinda grandes oportunidades para las empresas. En 2016, los sectores digitales contribuyeron con aproximadamente 500 mil millones de euros.

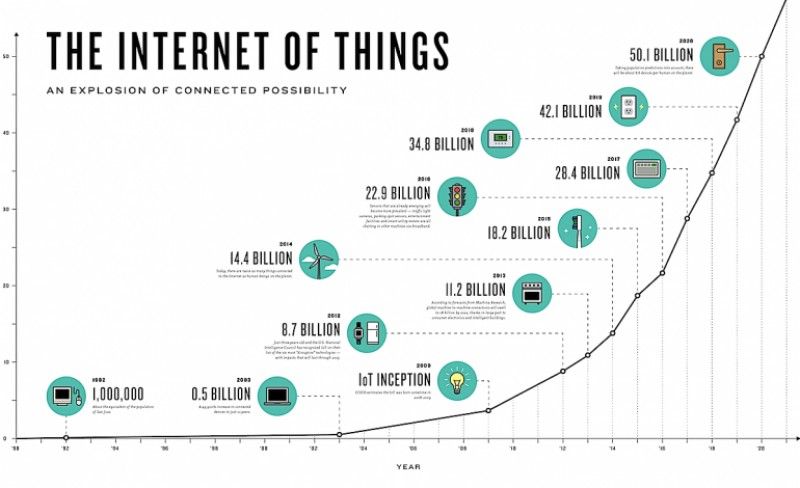

La cantidad de dispositivos conectados a Internet sigue aumentando. Las previsiones varían, pero algunos sugieren que habrá un estimado de 20 mil millones de dispositivos conectados a Internet en todo el mundo en 2020. Además, la propiedad en España de dispositivos inteligentes podría aumentar de aproximadamente diez a quince dispositivos por hogar para 2020.

Las redes y los datos que fluyen de los dispositivos conectados también admitirán una gama extraordinaria de aplicaciones y oportunidades económicas.

Este aumento esperado en dispositivos IoT enfatiza la necesidad de un enfoque proporcionado y colaborativo para asegurar que la industria adopten el IoT del consumidor, y apoye y fomente la innovación.

Riesgos asociados con el consumo de IoT

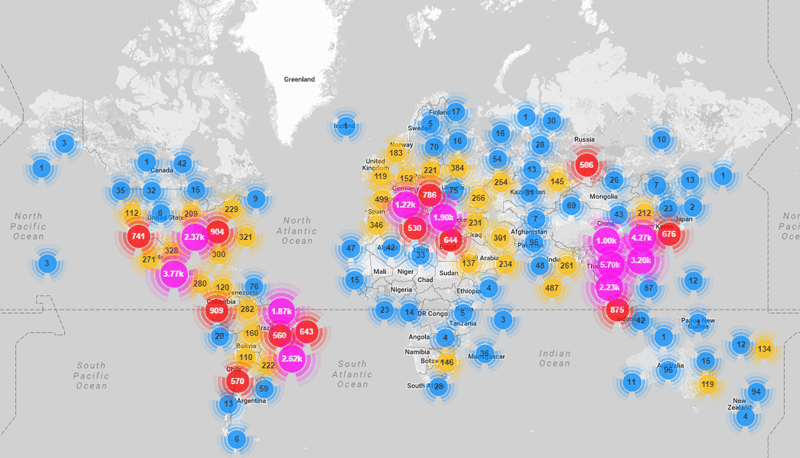

Si bien el crecimiento reciente en IOT ofrece oportunidades, también trae riesgos. Es importante señalar que las vulnerabilidad que los delincuentes cibernéticos encuentran, pueden explotarse a escala, las múltiples víctimas pueden sentir el impacto a través de las fronteras geográficas.

Encontraremos principalmente dos riesgos clave asociados con el IoT del consumidor.

- En primer lugar, los productos de IoT mal asegurados y los servicios asociados amenazan la seguridad, privacidad y seguridad online de las personas.

- En segundo lugar, los dispositivos con seguridad débil pueden formar parte de ataques cibernéticos a gran escala, como los ataques de Denegación distribuida de servicios (DDoS). El impacto de tales ataques se siente predominantemente por terceros y puede repercutir en las empresas o incluso paises y, de hecho, en la economía mundial.

Cuando se aprovechan los fallos de seguridad en los dispositivos, los servicios comprometidos pueden causar problemas importantes. Un dispositivo con un micrófono o cámara podría usarse para registrar información dentro de tu hogar, o la información sobre tu rutina diaria podría ser utilizada para explotar, acosar o chantajearte. Algunos productos IoT están diseñados para problemas de seguridad de los niños, como las grabaciones de voz y las imágenes, que se consideran privadas, se encontrarán abiertas al público y accesibles para quienes deseen acceder a ellas.

Un dispositivo comprometido conectado a la calefacción doméstica o a los electrodomésticos también puede causar riesgos de seguridad, como que un atacante pueda deshabilitar los controles de seguridad o denegar el uso, como la interrupción de los sistemas de calefacción durante el invierno. Alternativamente, si se bloquean las cerraduras inteligentes o los sistemas de control de acceso físico conectados, los delincuentes podrían ingresar a los hogares sin necesidad de forzar la entrada.

La naturaleza de Internet es tal que cualquier ataque podría realizarse a escala local, nacional o incluso internacional. Si los router domésticos son el objetivo, un ataque podría dejar muchas personas sin conectividad a internet. Si se encuentra una vulnerabilidad en un producto de asistente doméstico, una violación en la privacidad del consumidor podría ser significativamente más catastrófica: los delincuentes podrían obtener un audio en vivo en un gran número de hogares.

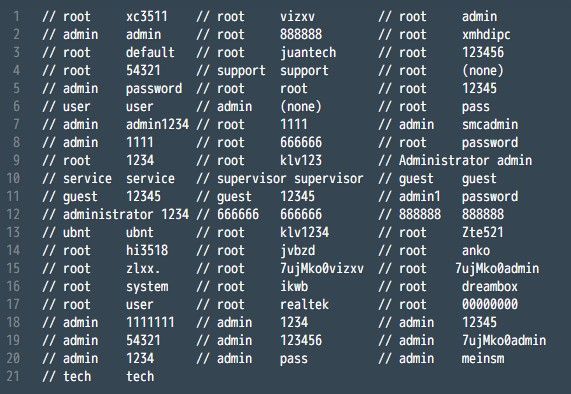

Los ataques generalizados contra los dispositivos de IoT no son un concepto teórico, ya son una realidad. Esto se ilustra con el malware Mirai, que se descubrió en 2016 y que apuntaba a dispositivos como cámaras habilitadas para Internet (cámaras IP) y otros productos IoT. Estos ataques tuvieron éxito porque el malware de Mirai usaba credenciales predeterminadas comunes (como un nombre de usuario y contraseña establecidos por el "administrador") y una configuración deficiente de los dispositivos.

Estas debilidades se identifican con frecuencia en los productos IoT. En el caso de Mirai, los dispositivos comprometidos se agruparon como una red (conocida como botnet), controlada por un atacante y utilizada para lanzar ataques DDoS contra otros dispositivos y servicios conectados a Internet, incluso contra la empresa francesa cloud OVH, y la compañía que da servicios de internet a Netflix, GitHub y Twitter.

Mirai proporciona un ejemplo de los dispositivos de IoT que son atacados y utilizados por un atacante para posibles objetivos finales adversos, como la interrupción a gran escala de los servicios de Internet en todo el mundo. En octubre de 2017 una evolución de Mirai, llamado Reaper, se descubrió que a diferencia de Mirai utiliza públicamente y fácilmente dispositivos disponibles. El exploits Reaper pone de relieve las debilidades dentro de la industria de IOT alrededor de parchear las vulnerabilidades de seguridad conocidas, lo que permite a los atacantes utilizarlo para causar daño. A menudo, el parche se ha basado en la intervención manual de un usuario, un archivo de actualización que se copiará directamente en el dispositivo. Otros casos han estado involucrados en el desarrollo del sistema.

Los defectos de seguridad son utilizados por ataques cómo Mirai y Reaper IoT, encontrando varios casos en los que se han descubierto vulnerabilidades de seguridad dentro del servicio web o la aplicación móvil.

Contexto de la ciberseguridad

Existe la necesidad de garantizar que se establezcan las reglas y los marcos correctos para gobernar un mundo cada vez más digital.

Para ello, debemos desarrollar una comprensión compartida de los derechos y responsabilidades de los ciudadanos y las empresas junto con un programa de trabajo para ponerlo en práctica. Debería ser un proceso de colaboración entre el gobierno, los ciudadanos, la industria, y el mundo académico para desarrollar e implementar un conjunto de principios que guíen nuestros comportamientos en la era digital.

Este trabajo se basa en la orientación técnica existente para la industria, que incluye un conjunto de principios que describen un enfoque seguro por defecto en el contexto de la ciberseguridad .

Recomendaciones de ciberseguridad en IoT

Las conclusiones y recomendaciones no deben considerarse de manera aislada, sino como parte de un conjunto más amplio de actividades.

Interfaz web insegura

- Evalúa cualquier interfaz web para determinar si se permiten contraseñas débiles

- Evaluar el mecanismo de bloqueo de cuenta

- Evalúa la interfaz web sobre vulnerabilidades XSS, SQLi y CSRF y otras vulnerabilidades de aplicaciones web

- Evaluar el uso de HTTPS para proteger la información transmitida

- Evaluar la capacidad de cambiar el nombre de usuario y la contraseña

- Determinar si los firewalls de las aplicaciones web se utilizan para proteger las interfaces web

Autenticación / Autorización insuficiente

- Evaluar la solución para el uso de contraseñas seguras donde se necesita autenticación

- Evaluar la solución para entornos multiusuario

- Evaluar la solución para la autenticación de dos factores de implementación cuando sea posible

- Evaluar mecanismos de recuperación de contraseña

- Evalúa la solución para las contraseñas seguras

- Evalúe la solución para la opción de forzar la caducidad de la contraseña después de un período específico

- Evaluar la solución para el nombre de usuario y la contraseña predeterminados

Servicios de red inseguros

- Evaluar la solución para garantizar que los servicios de red no respondan mal a los ataques de desbordamiento de búfer, fuzzing o denegación de servicio

- Evaluar la solución para asegurarse de que los puertos de prueba estén presentes

Falta de encriptación

- Evaluar la solución para determinar el uso de la comunicación cifrada entre dispositivos e Internet

- Evaluar la solución para determinar si las prácticas de cifrado se utilizan y si se evitan los protocolos de propiedad

- Evaluar la solución para determinar si una opción de firewall está disponible

Preocupaciones de privacidad

- Evaluar la solución para determinar la cantidad de información personal recopilada

- Evaluar la solución para determinar si los datos personales recopilados están debidamente protegidos

- Evaluar la solución para determinar si los datos de aseguramiento se desidentifican o se anonimizan

- Evaluar la solución para garantizar que los usuarios finales tengan la opción de recopilar datos más allá de lo necesario para el funcionamiento correcto del dispositivo

Interfaz Cloud insegura

- Evaluar las interfaces Cloud sobre vulnerabilidades de seguridad (por ejemplo, interfaces API e interfaces web basadas en cloud)

- Evaluar la interfaz web cloud para garantizar que no se permiten contraseñas débiles

- Evaluar la interfaz web Cloud para garantizar un mecanismo de bloqueo de cuenta

- Evaluar la interfaz web basada en cloud para determinar si se utiliza la autenticación de dos factores

- Evaluar cualquier interfaz cloud para las vulnerabilidades XSS, SQLi y CSRF y otras vulnerabilidades

- Evaluar todas las interfaces cloud para garantizar que se utiliza el transporte cifrado

- Evaluar las interfaces cloud para determinar si la opción es fuerte

- Evaluar las interfaces cloud para determinar si la opción para forzar la caducidad de la contraseña después de un período específico está disponible

- Evaluar las interfaces cloud para determinar si el nombre de usuario y la contraseña predeterminados están disponibles

Interfaz móvil insegura

- Evaluar la interfaz móvil para asegurar que no permite contraseñas débiles

- Evaluar la interfaz móvil sobre el mecanismo de bloqueo de cuenta

- Evaluar la interfaz móvil para determinar si implementa la autenticación de dos factores (por ejemplo, Touch ID de Apple)

- Evaluar la interfaz móvil para determinar si usa cifrado de transporte

- Evaluar la interfaz móvil para determinar si la opción de requerir contraseñas seguras está disponible

- Evaluar la interfaz móvil para determinar si la opción para forzar la caducidad de la contraseña después de un período específico está disponible

- Evaluar la interfaz móvil para determinar si el nombre de usuario y la contraseña predeterminados están disponibles

- Evaluar la interfaz móvil para determinar la cantidad de información personal recopilada

Insuficiente configurabilidad de seguridad

- Evaluar la solución para determinar si las opciones de seguridad de contraseñas (por ejemplo, Habilitar contraseñas de 20 caracteres o habilitar la autenticación de dos factores) están disponibles

- Evaluar la solución para determinar si las opciones de encriptación (por ejemplo, Habilitación de AES-256 donde AES-128 es la configuración predeterminada) están disponibles

- Evaluar la solución para determinar si los eventos de seguridad están disponibles

- Evaluar la solución para determinar si las alertas y las notificaciones están disponibles

Software / Firmware inseguro

- Evaluar el dispositivo para asegurarse de que ha descubierto

- Evaluar el dispositivo para asegurarse de que utiliza archivos de actualización encriptados y que los archivos se transmiten mediante cifrado

- Evaluar el dispositivo para garantizar que los archivos firmados y luego valida ese archivo antes de la instalación

Mala seguridad física

- Evaluar el dispositivo para asegurarnos de que utiliza una cantidad mínima de puertos físicos externos (por ejemplo, puertos USB) en el dispositivo

- Evaluar el dispositivo para determinar si se puede acceder a él a través de métodos no intencionados, como un puerto USB innecesario

- Evaluar el dispositivo para permitir la desactivación de los puertos físicos no utilizados, como USB

- Evaluar el dispositivo para limitar la capacidad de limitar

Recomendaciones para todas las interfaces de usuario

- Garantiza que las cuentas de usuario válidas no puedan ser identificadas por mensajes de error

- Garantizar que las contraseñas seguras son requeridas por los usuarios

Implementando el bloqueo de la cuenta después de 3-5 intentos fallidos de inicio de sesión

Conclusiones

A pesar de una corriente casi constante de informes de los medios de ciberataques e incidentes de piratería, todavía hay muchos dispositivos que no utilizan comunicaciones cifradas o autenticación adecuada. Es fundamental que los dispositivos domésticos inteligentes, o cualquier dispositivo IoT para el caso, utilicen la autenticación y el cifrado mutuo. Los dispositivos IoT a menudo tienen menos memoria y CPU más lentas, por lo que es posible que no utilicen los mismos métodos de encriptación que una computadora tradicional, pero eso no es excusa para una encriptación fuerte. Existen métodos criptográficos eficientes diseñados para dispositivos a pequeña escala, como la criptografía de curva elíptica (ECC), que se puede utilizar.

Conceptos como las raíces de la confianza y el inicio seguro son importantes para garantizar la integridad del dispositivo. Cualquier código que se ejecute en un dispositivo inteligente, ya sea el firmware o la aplicación, se debe verificar a través de una cadena de confianza. Proteger el código y asegurar el dispositivo crea una línea de base fiable. Los proveedores deben proporcionar una forma simple y automática para que los usuarios actualicen sus dispositivos a fin de garantizar que los problemas de seguridad comunes puedan solucionarse de manera rápida y eficiente. Los dispositivos IoT solo deben aceptar firmware firmado como estándar. Cuando corresponda, las funciones de análisis de seguridad se deben proporcionar a la estrategia general de administración del dispositivo.

Las interfaces de control de la nube presentan otro punto débil de muchas IoT. Los usuarios no deberían ser forzados a usar

configuraciones cloud si todo lo que quieren es hacer tareas básicas como encender luces en sus casas. Los vendedores deben permitir el uso de contraseñas fuertes y complejas. Restringir la autenticación a códigos PIN de cuatro dígitos simples no protege suficientemente el dispositivo, especialmente si este problema se combina con la falta de cualquier mecanismo de protección de fuerza bruta. Incluso cuando se usan contraseñas seguras, encontramos vulnerabilidades de aplicaciones web comunes, como la inyección SQL o la inclusión remota de archivos. Los proveedores deben asegurarse de que sus servicios no sean vulnerables a las principales vulnerabilidades de las aplicaciones web de OWASP.

Para los dispositivos de IoT, también es crucial que el proveedor haya sido considerado como lo que es cuando se produce un corte de energía o una red. ¿Se notificará al usuario o el dispositivo de seguridad que no funciona bien o pasará desapercibido?

En un futuro cercano, mucha gente podría haberse conectado a nuestras redes domésticas. Esto conducirá a Smart Hub inteligentes que permiten comandos basados en condiciones lógicas, como "si esto, luego eso" como podemos ver en IFTTT, del cual soy super fan. Esto agrega

complejidad al problema, ya que un problema en un dispositivo puede desencadenar el cierre de otro. Ya hay aplicaciones disponibles que permiten hacer exactamente esto. Para realizar las acciones, la aplicación necesita acceder a los dispositivos inteligentes. Esto hace que el concentrador inteligente sea un punto central de ataque ideal, cambiando como un efecto catastrófico en todos los dispositivos conectados a la red.

Con todos estos problemas que afectan a los dispositivos en diferentes niveles, no es fácil implementar múltiples dispositivos inteligentes de manera segura en el hogar. Afortunadamente, hay formas de mejorar la seguridad general, como hemos destacado anteriormente. Esperamos que la seguridad de los dispositivos inteligentes aumente en un futuro cercano, permitiendo que cualquiera pueda usar esta tecnología para automatizar tareas.