La mayoría de los datos se digitalizan y almacenan en los servidores de las organizaciones, lo que los convierte en un valioso objetivo. Las amenazas persistentes avanzadas (APT), el espionaje corporativo y otras formas de ataques aumentan continuamente. Las compañías reportaron 142 millones de ataques fallidos en la primera mitad de 2013. Además, un informe de investigación de violación de datos (DBIR) de Verizon señala que los mecanismos de protección implementados actualmente no son adecuados para abordar las amenazas actuales. El informe indica que el 66% de las infracciones tardaron meses o años en descubrirse. Además, el 84% de estos ataques solo tomó unas horas o menos para infiltrarse en los sistemas informáticos. Indicando el mismo, que solo el 5% de estas infracciones se detectaron mediante los sistemas tradicionales de detección de intrusos (IDS), mientras que el 69% fueron detectadas por partes externas.

Dentro de los sistemas informáticos, el software y los protocolos se han escrito durante décadas con la intención de proporcionar comentarios útiles a cada interacción. El diseño original de estos sistemas está estructurado para facilitar el proceso de detección y corrección de errores al informar al usuario la razón exacta por la que falló una interacción. Este comportamiento aumenta los esfuerzos de los malintencionados al proporcionarles información que les ayuda a comprender por qué su ataque no tuvo éxito, refinar sus ataques y herramientas y luego volver a atacar. Como resultado, estos sistemas son útiles para los atacantes y los guían a lo largo de su ataque. Mientras tanto, los sistemas dirigidos no aprenden nada acerca de estos intentos, aparte del pánico en el equipo de seguridad. De hecho, en muchos casos, los intentos múltiples que se originan en la misma entidad no se correlacionan con éxito.

Las técnicas basadas en la decepción o el engaño (Deception Frameworks) proporcionan ventajas significativas sobre los controles de seguridad tradicionales. Actualmente, la mayoría de las herramientas de seguridad son medidas de respuesta a vulnerabilidades conocidas previamente. Los atacantes persistentes encuentran una vulnerabilidad que lleva a una infiltración exitosa al evadir la forma en que las herramientas detectan las sondas o al encontrar nuevas vulnerabilidades desconocidas. Esta postura de seguridad está parcialmente impulsada por el supuesto de que el "hacking-back" no es ético, mientras que hay una diferencia entre el acto de "atacar de nuevo" y el acto de engañar a los atacantes.

Hay una diferencia fundamental en cómo funcionan los mecanismos basados en deception / decepción en contraste con los controles de seguridad tradicionales. El último, usualmente se enfoca en las acciones de los atacantes, detectándolos o previniéndolos, mientras que el primero se enfoca en las percepciones de los atacantes, manipulándolos y, por lo tanto, induciendo a los adversarios a tomar acciones / inacciones de manera ventajosa para los sistemas específicos.

Por ello, los framework o herramientas de decepción son "Acciones planeadas tomadas para confundir y / o confundir a los atacantes y, por lo tanto, hacer que tomen (o no tomen) acciones específicas que ayuden a las defensas de seguridad informática".

Herramientas basadas en HoneyPots

Los Honeypots se han utilizado en múltiples aplicaciones de seguridad, como por ejemplo, detectar y parar spam, analizar el malware, proteger bases de datos, entornos móviles ...

Los honeypots son de dos tipos diferentes:

- Honeypot de servidor : El servidor honeypot es un sistema informático que no contiene información valiosa y está diseñado para parecer vulnerable por el objetivo de incitar a los atacantes a acceder a ellos.

- Honeypot de cliente. Los honeypots del cliente son más activos. Se trata de agentes de usuario vulnerables que controlan muchos servidores para intentar comprometerse activamente. Cuando ocurren tales incidentes, los honeypots del cliente informan a los servidores que están infectando a los clientes de los usuarios.

Áreas de uso de los honeypots

- Detección

Los honeypots proporcionan una ventaja adicional sobre los mecanismos de detección tradicionales, como los sistemas de detección de intrusos (IDS) y la detección de anomalías. Primero, generan menos datos de registro, ya que no están diseñados para ser utilizados como parte de las operaciones normales y, por lo tanto, cualquier interacción con ellos es ilícita. Segundo, la tasa de falsos positivos es baja, ya que nadie debe interactuar con ellos para las operaciones normales. Los honeypots también son útiles para detectar ataques y brotes en todo tipo de industria.

2. Prevención

Los honeypots se utilizan en la prevención cuando ayudan a frenar a los atacantes y / o disuadirlos. Los Sticky honeypots son un ejemplo de máquinas que utilizan el espacio de direcciones IP no utilizado e interactúan con los atacantes que exploran la red para ralentizarlas .

Más allá de la noción de atracción y trampas utilizadas en los honeypots, la decepción ha sido estudiado desde otras perspectivas. Por ejemplo, Rowe presenta una nueva forma de utilizar honeypots para la disuasión, protegiendo los sistemas haciéndolos parecer un honeypot y por lo tanto, disuadiendo a los atacantes de acceder a ellos. Su observación se derivó de los desarrollos de técnicas anti-honeypots que emplean métodos avanzados para detectar si el sistema actual es un honeypot.

3. Respuesta

Una de las ventajas de usar honeypots es que son sistemas totalmente independientes que pueden desconectarse y analizarse después de un ataque exitoso contra ellos sin obstaculizar la funcionalidad de los sistemas de producción. Esto simplifica la tarea de los analistas forenses, ya que pueden preservar el estado atacado del sistema y analizar ampliamente lo que pasó.

4. Investigación

Los honeypots se utilizan mucho para analizar e investigar nuevas familias de malware. El proyecto honeynet es una "organización internacional de investigación de seguridad sin fines de lucro, dedicada a investigar los últimos ataques y desarrollar herramientas de código abierto para mejorar la seguridad de Internet". Por ejemplo, el sistema HoneyComb utiliza honeypots para crear firmas de ataques únicas. Otras herramientas más específicas, como dionaea, están diseñadas para capturar una copia de malware de la computadora para un estudio adicional. Además, los honeypots ayudan a inferir y comprender algunos ataques generalizados, como la denegación de servicio distribuida (DDoS).

Limitaciones del uso aislado de herramientas de decepción

Las herramientas basadas en Honeypot usan técnicas valiosas para la detección, prevención y respuesta a los ataques de ciberseguridad. Sin embargo, esas técnicas adolecen de las siguientes limitaciones:

Como indica el prefijo "honey", para que dichas técnicas sean útiles, el adversario debe interactuar con ellas. Los atacantes y el malware son cada vez mas sofisticados y su capacidad para evitar los honeypots está aumentando.

- Si asumimos que logramos atraer al atacante a nuestro honeypot, debemos poder engañarlo continuamente para que se crea que se encuentra en un sistema real. Los programas polimorfos, no solo detectan honeypots, sino que también cambian su comportamiento para engañar al honeypot en sí. En esta situación, los atacantes están en una posición en la que tienen la capacidad de realizar actividades de lucha contra el engaño al comportarse de una manera diferente a cómo lo harían en un entorno real.

- Para conocer los objetivos de los atacantes y atribuirlos, necesitamos que interactúen con los sistemas honeypot. Sin embargo, con un honeypot de alta interacción, existe el riesgo de que los atacantes puedan explotar el honeypot y usarlo como un punto de pivote para comprometer otras partes más sensibles de los sistemas internos de la organización. Por supuesto, con la separación correcta y las DMZ podremos aliviar el daño, pero muchas organizaciones consideran el riesgo intolerable y simplemente evitan el uso de tales herramientas.

- Como los honeypots son totalmente "sistemas falsos", actualmente existen muchas herramientas para identificar si el sistema actual es un honeypot o no. Esta limitación fundamental es intrínseca en su diseño.

Decepción como técnica de seguridad

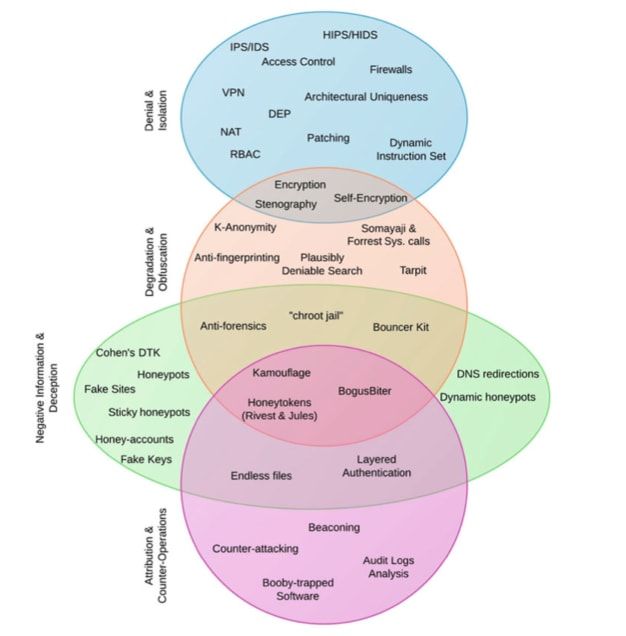

La buena ciberseguridad implica una colección de mecanismos que trabajen juntos para equilibrar el coste de asegurar nuestros sistemas con el posible daño causado por los compromisos de seguridad, y llevar la tasa de éxito de los atacantes al nivel más bajo posible. En la siguiente figura, se presenta una taxonomía de los mecanismos de protección comúnmente utilizados. El diagrama muestra cuatro categorías principales de mecanismos de protección e ilustra cómo se intersectan para lograr múltiples objetivos.

La razón detrás de estas categorías de intersección es que una sola capa de seguridad no es adecuada para proteger a las organizaciones, por lo que se necesitan controles de seguridad de múltiples niveles. En este modelo, el primer objetivo es negar el acceso no autorizado y aislar nuestros sistemas de información de agentes no confiables. Sin embargo, si los adversarios logran penetrar en estos controles de seguridad, deberíamos tener mecanismos de degradación y ofuscación que desaceleren el movimiento lateral de los atacantes al penetrar en nuestros sistemas internos. Al mismo tiempo, esto hace que la extracción de información de los sistemas penetrados sea más desafiante.

Incluso si reducimos la velocidad de los atacantes y ofuscamos nuestra información, los adversarios avanzados pueden explorar nuestros sistemas sin ser detectados. Esto motiva la necesidad de un tercer nivel de controles de seguridad que implique el uso de medios de decepción e información negativa. Estas técnicas están diseñadas para desviar a los atacantes y aumentar nuestros sistemas con señuelos para detectar adversarios furtivos. Además, esta información engañosa perderá el tiempo de los atacantes y / o aumentará el riesgo durante su infiltración. El grupo fi nal de mecanismos de la taxonomía está diseñado para atribuir a los atacantes y dar la capacidad de realizar operaciones de contraataque.

Asegurar un sistema tiene un alto coste económica y las organizaciones tienen que encontrar el equilibrio adecuado entre coste y beneficio. Esta taxonomía proporciona una visión global de los controles de seguridad, con una comprensión de los objetivos de cada grupo y cómo pueden interactuar entre sí, ayudando a quienes toman las decisiones sobre qué controles de seguridad se deben implementar.

A pesar de todos los esfuerzos realizados por las organizaciones, los atacantes pueden infiltrarse en los sistemas de información y operar sin ser detectados. Además, los adversarios persistentes pueden infiltrarse en el sistema y observar pasivamente durante un tiempo para evitar ser detectados cuando pasan a sus objetivos. Como resultado, se necesita una capa de defensa engañosa para aumentar nuestros sistemas con información negativa y engañosa para desviar a los atacantes. También podemos mejorar significativamente las capacidades de detección de intrusiones organizativas mediante la implementación de métodos de detección con múltiples facetas adicionales.

Las técnicas de decepción son una parte integral de la naturaleza humana que se utiliza a nuestro alrededor todo el tiempo. Como ejemplo de un engaño ampliamente utilizado en los deportes: los equipos intentan engañar al otro equipo para que crean que están siguiendo un plan en particular para influir en su curso de acción. Usamos mentiras en las conversaciones para ocultar lapsos leves. En la ciberseguridad, los mecanismos basados en señuelos y engaños se han usado en seguridad durante más de dos décadas en tecnologías como honeypots y honeytokens.

Cuando los atacantes infiltran el sistema y superan con éxito los mecanismos tradicionales de detección y degradación, nos gustaría tener la capacidad no solo de ofuscar nuestros datos, sino también de desviar a los atacantes engañándolos y atrayendo su atención a otros datos que son falsos. Agotar al atacante y causar frustración es también un resultado defensivo exitoso. Esto se puede lograr plantando pistas falsas o usando esquemas como archivos sin fin. Estos archivos parecen pequeños en los servidores de la organización, pero cuando se descargan para ser exfiltrados agotarán el ancho de banda de los adversarios y activarán algunas alarmas. Con información engañosa cuidadosamente diseñada, incluso podemos causar daños en los servidores de los adversarios. Una técnica tradicional y exitosa de decepción puede aprenderse de la conocida historia de Farewell Dossier durante la guerra fría, donde la CIA proporcionó artículos modificados a un grupo de espías soviéticos. Cuando los soviéticos utilizaron estos diseños pensando que eran legítimos, se produjo un gran desastre que afectó a un oleoducto transiberiano. O una ejemplo brillante utilizado por una unidad secreta del ejército de la Segunda Guerra Mundial llamada The Ghost Army , como fueron estos tanques hinchables:

Cuando inyectamos información falsa causamos cierta confusión para los adversarios, incluso si ya han obtenido información sensible. La inyección de información negativa puede degradar o devaluar la información correcta obtenida por los adversarios.

Los mecanismos basados en decepción son una forma efectiva de atraer a los atacantes a exponerse a sí mismos y a sus objetivos cuando los detectamos accediendo a cosas o realizando actividades inusuales. Otras herramientas, como los IDS basados en anomalías, tienen objetivos similares, pero la ventaja de las herramientas basadas en el engaño es que existe una línea clara entre las actividades normales del usuario y las actividades anormales. Esto se debe a que los usuarios legítimos claramente no deben acceder a esta información.

Esta diferencia mejora significativamente la efectividad de los controles de seguridad basados en el engaño y reduce el número de falsos positivos, así como el tamaño del archivo de registro del sistema.

Ventajas del uso del engaño en las defensas informáticas

Al utilizar inteligentemente técnicas engañosas, los defensores del sistema pueden confundir a los atacantes, mejorando así sus capacidades de defensa con el tiempo. Al explotar la confianza incuestionable de los atacantes en las respuestas del sistema informático, los defensores del sistema pueden obtener una ventaja y posicionarse un paso por delante de los intentos de compromiso. En general, las defensas de seguridad basadas en el engaño aportan las siguientes ventajas exclusivas a los sistemas informáticos.

- Aumenta la entropía de la información filtrada sobre sistemas específicos durante los intentos de compromiso.

Cuando un sistema informático está "enfocado", este, generalmente es solo protegerlo y defenderlo. Con el engaño, se pueden tomar medidas defensivas adicionales al alimentar a los atacantes con información falsa que, además de defender el sistema objetivo, hará que los intrusos cometan acciones erróneas o cometan errores y extraigan conclusiones incorrectas. Con la mayor propagación de los ataques APT y las amenazas de espionaje gubernamentales / corporativas, estas técnicas pueden ser efectivas.

Cuando inyectamos información falsa causamos cierta confusión para los adversarios, incluso si ya han obtenido información sensible. La inyección de información negativa puede degradar y devaluar la información correcta obtenida por los adversarios. Heckman y su equipo desarrollaron una herramienta, conocida como "Blackjack", que copia dinámicamente un estado interno de un servidor de producción después de eliminar información confidencial e inyectar engaños, y luego dirige a los adversarios a esa instancia.

2. Aumenta la información obtenida en los intentos de compromiso.

Muchos controles de seguridad están diseñados para crear un límite alrededor de los sistemas informáticos que detienen automáticamente cualquier intento de acceso ilícito. Esto se está volviendo cada vez más difícil a medida que estos límites se difuminan cada vez más, en parte como resultado de tendencias recientes como la "consumerización". Además, debido al bajo coste del lado de los adversarios y la existencia de muchas herramientas de explotación automatizadas, los atacantes pueden probar continuamente los sistemas informáticos hasta que descubren una vulnerabilidad. Durante este proceso, los defensores de los sistemas no aprenden nada sobre los objetivos de los intrusos. Irónicamente, esto hace que la tarea de defender un sistema informático sea más difícil después de cada ataque fallido. Conjeturamos que la incorporación de técnicas basadas en el engaño puede mejorar nuestra comprensión de los intentos de compromiso utilizando la actividad de sondeo ilícito como una oportunidad para mejorar nuestra comprensión de las amenazas y, por lo tanto, proteger mejor nuestros sistemas a lo largo del tiempo.

3. Dar a los defensores una ventaja en el bucle OODA.

El bucle OODA (para Observar, Orientar, Decidir y Actuar) es un modelo de proceso cíclico, propuesto por John Boyd, mediante el cual una entidad reacciona ante un evento. La victoria en cualquier conflicto táctico requiere ejecutar este bucle de una manera que sea más rápida que la del oponente. El acto de defender un sistema informático contra ataques persistentes puede verse como una carrera de bucle OODA entre el atacante y el defensor. El ganador de este conflicto es la entidad que ejecuta este bucle más rápido. Una de las ventajas críticas de las defensas basadas en el engaño es que brindan a los defensores una ventaja en esa carrera, ya que alimentan activamente a los adversarios con información engañosa que afecta a su bucle OODA, más específicamente las etapas "observar" y "orientar" del bucle. Además, al desacelerar el proceso del adversario, los defensores tienen más tiempo para decidir y actuar. Esto es especialmente crucial en la situación de sorpresa, que es un tema común en los ataques digitales.

4. Aumenta el riesgo de atacar los sistemas informáticos desde el lado de los adversarios.

Muchos controles de seguridad actuales se centran en prevenir las acciones asociadas con intentos ilícitos de acceder a los sistemas informáticos. Como resultado, los intrusos están utilizando esta retroalimentación negativa precisa como una indicación de que se han detectado sus intentos. Posteriormente, se retiran y utilizan otros métodos de infiltración más sigilosos. La incorporación de framework de decepción engaño en el diseño de los sistemas informáticos introduce una nueva posibilidad que los adversarios deben tener en cuenta. Es decir, que han sido detectados y actualmente engañados. Esta nueva posibilidad puede disuadir a los atacantes que no están dispuestos a correr el riesgo de ser engañados y analizados más a fondo. Además, la técnica le da a los defensores de los sistemas la capacidad de usar los intentos de infiltración de intrusos en su beneficio al proporcionarles información falsa de manera activa.

Implementando e integrando herramientas de decepción

Muchos mecanismos basados en decepción se implementan como un componente separado de los sistemas de producción reales, como los honeypot. Con el avance de muchas técnicas de detección utilizadas por los adversarios y el malware, los atacantes pueden detectar si se encuentran en un sistema real o en un sistema "falso", y luego cambiar el comportamiento en consecuencia. Una operación de decepción exitosa debe integrarse con la operación real.

Evaluando el uso de decepción

Identificar y monitorizar los canales de retroalimentación es crítico para el éxito de cualquier operación o componente de decepción. Hesketh discutió tres categorías generales de señales que pueden usarse para saber si un engaño fue exitoso o no:

- El objetivo actúa en el momento y/o lugar equivocado.

- El objetivo actúa de una manera que desperdicia sus recursos.

- El objetivo retrasa la actuación o deja de actuar en absoluto.

Los defensores deben monitorizar todos los canales de retroalimentación identificados. Usualmente hay tres resultados generales del uso de componentes de decepción. El adversario podría (1) creerlo, donde el defensor generalmente ve uno de los tres signos de decepción exitoso resaltado anteriormente, (2) sospecha o (3) no se lo cree. Cuando un atacante sospecha que se está utilizando un componente de engaño o decepción, debemos tomar la decisión de aumentar el nivel de engaño o detener el componente engañoso para evitar la exposición. A menudo, el engaño se puede mejorar presentando más información (y quizás verdadera) que hace que la historia del engaño sea más plausible. Esto se puede incluir como un bucle de retroalimentación dentro del framework de decepción. Esta observación debe ser analizada por el defensor para revisar su análisis de los sesgos del atacante y la metodología utilizada para crear el engaño . Además, el "engañador" podría emplear múltiples niveles de engaño en función de la interacción con el atacante durante el ataque.

Cuando un atacante no cree en el engaño presentado, debemos tener una monitorización activa y un plan de acción detallado, teniendo muy en cuenta que algunos atacantes suelen actuar agresivamente cuando se dan cuenta de que han sido engañados. Esta puede ser una de las señales que se utilizan durante la etapa de monitorización para medir la reacción del componente engañoso por parte de los atacantes. Además, este comportamiento se puede usar como uno de los sesgos a ser explotados por otros mecanismos engañosos que pueden enfocarse en engañar al atacante acerca de la evaluación de daños del sistema