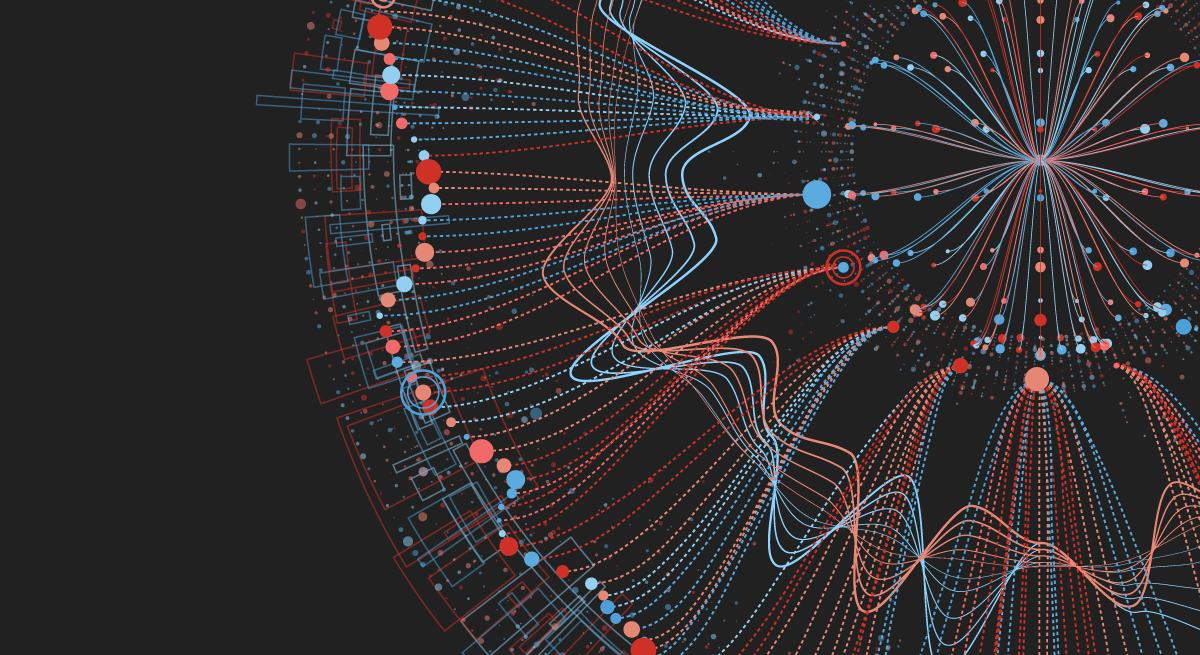

Estrategias de ciberseguridad en Cloud Híbrida

La cloud híbrida ofrece lo mejor de ambos mundos: la personalización y la flexibilidad del CPD [https://es.wikipedia.org/wiki/Centro_de_procesamiento_de_datos] con la conveniencia de la cloud pública [https://es.wikipedia.org/wiki/Nube_pública]. Esta adaptabilidad es lo que la hace atractiva para las...