Tras montar nuestro laboratorio de Fortinet , vamos a ver como montar nuestro laboratorio de Palo Alto, en su "nueva" versión mayor 10, dando acceso a los usuarios a través del propio FW. A lo largo del laboratorio podremos ver el proceso end to end y configuraremos nuestro laboratorio en su totalidad con el fin de poder disponer de una maqueta real.

Uno de los inconvenientes que tendremos en nuestro laboratorio, es que, sin una licencia de Palo Alto, no podremos ver el tráfico utilizando la función de monitor, ni tampoco dispondremos de actualizaciones dinámicas, pero di que podremos disponer de la configuraciones básicas de los equipos.

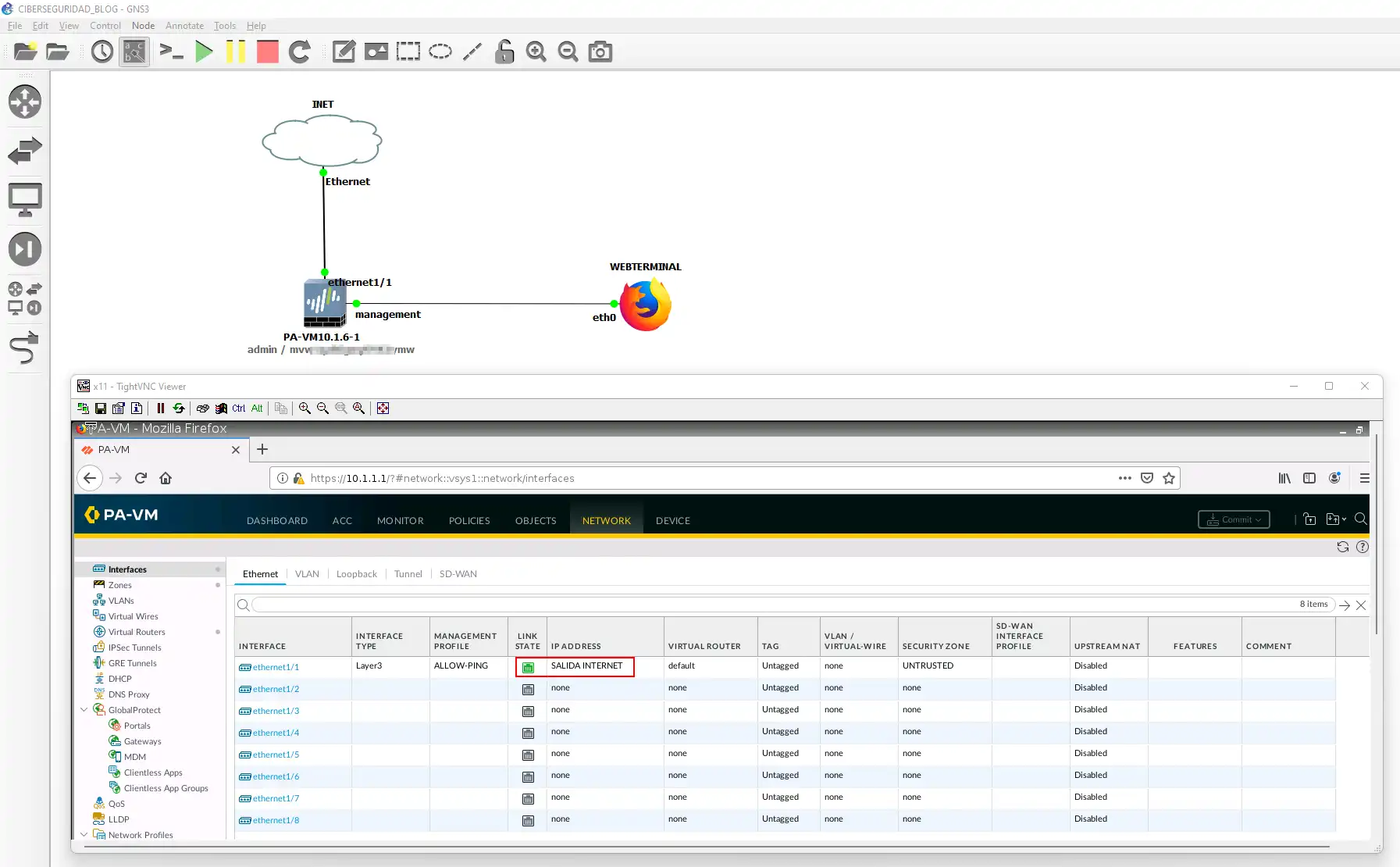

El principal objetivo del laboratorio, será la integración del Firewall de Palo Alto en GNS3 y la configuración del interfaz de management. Una vez con acceso a los propios equipos, accederemos a la GUI del firewall, conectaremos el enlace de Internet y configuraremos la red externa.

Instalación de Palo Alto

Para obtener la imagen de Palo alto, debemos tener un acuerdo de servicio. Podemos obtener la imagen de Palo alto ( .qcow2 ) desde la web de soporte del propio fabricante. Si no disponéis de acceso, siempre podréis buscar por internet.

Si no queremos una versión concreta, podremos instalar los appliances de Palo Alto de la propia pagina de GNS3, disponiendo de la opción de la version 10.0 como última. No es una versión recomendada para poner en producción, pero si que nos servirá para poder ver las principales diferencias respecto a la versión 9.

Para los que no dispongais de soporte Palo Alto, os dejo una imagen ( No se lo que durará ) de PAN OS 10.0.4 en extensión .qcow2 lista para importar como veremos a continuación:

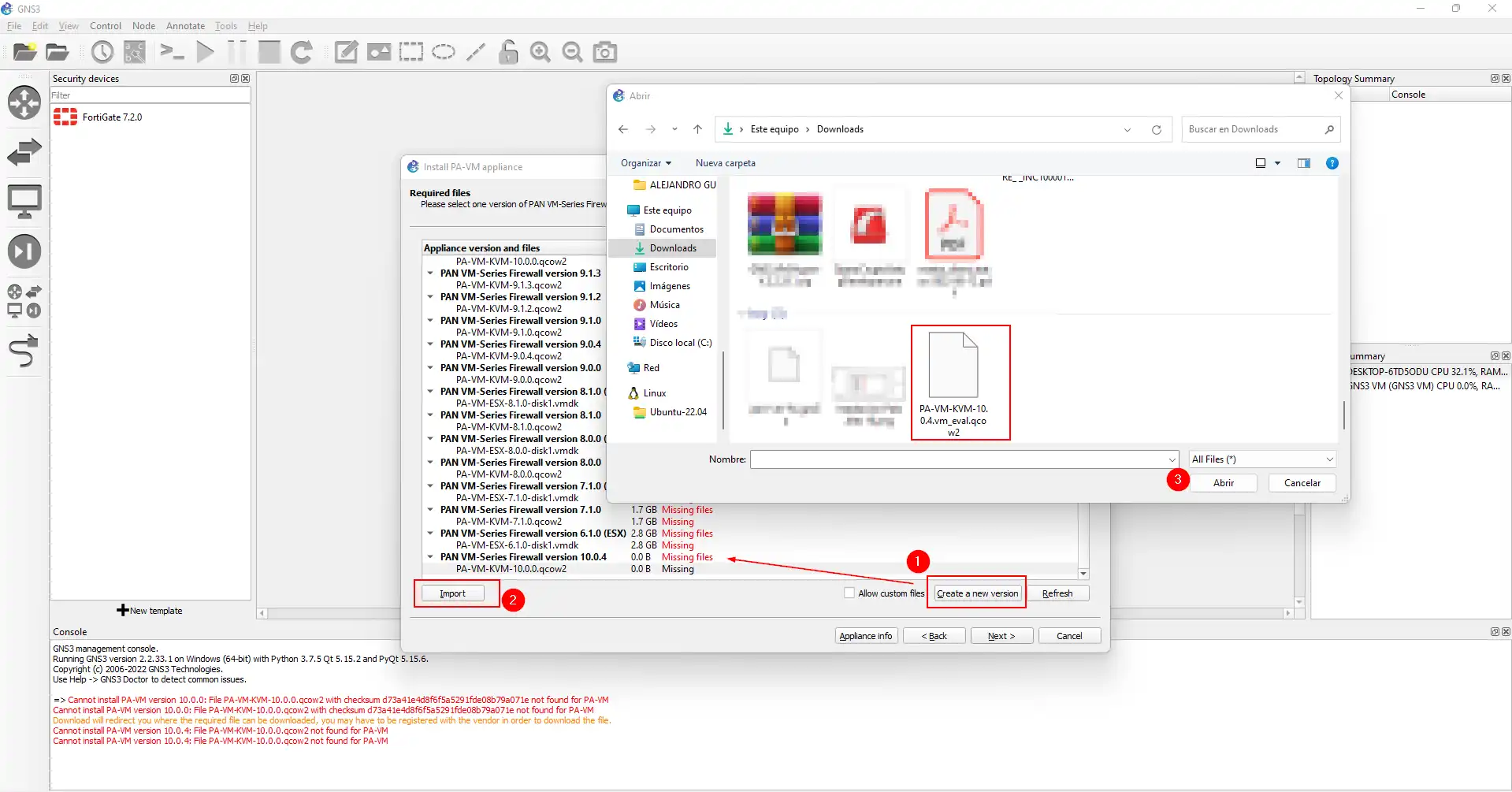

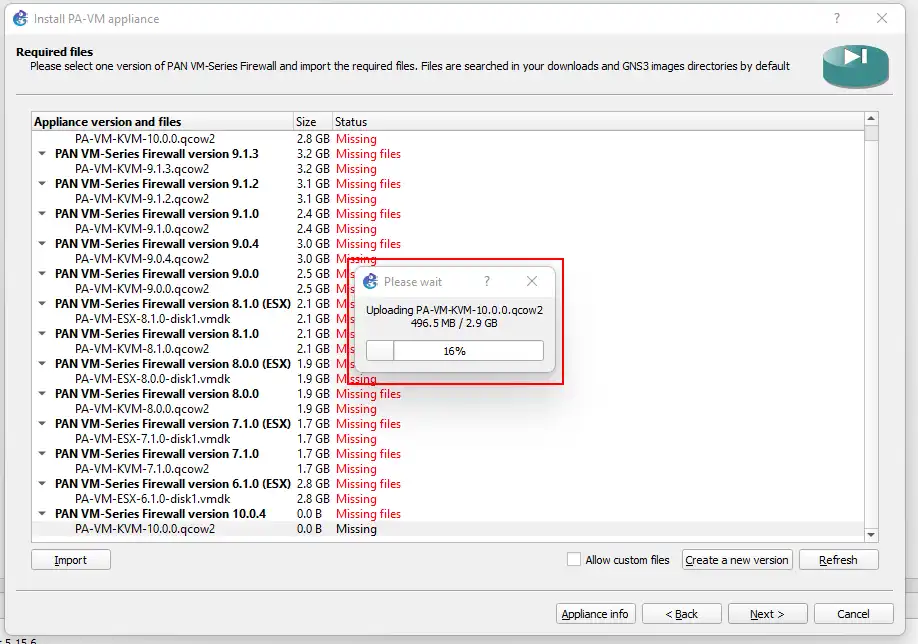

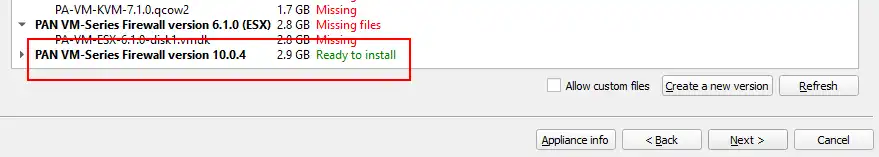

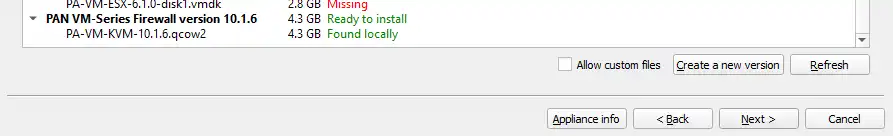

Como ya vimos, crearemos una nueva versión ( ya que disponemos de la 10.0.4 ) , si no, importaríamos en la versión correspondiente el archivo, selecionamos el archivo en extensión ( .qcow2 ) y GNS3 empezara a importar la maquina virtual.

En este laboratorio, la diferencia con respecto al anterior, es que me he visto obligado a empezar a usar Hyper-V , aunque he de decir que esta "obligación" , me esta pareciendo de lo más satisfactoria. Os indico esto, por que aunque os trasladé y traslado que soy un enamorado de VMware, veréis las capturas de Hyper-V , ya que el procesador, no me deja virtualizar correctamente en VMware 😥, y en este caso, la maquina de Palo Alto, nos va a requerir un mínimo de 4Gb de Memoria.

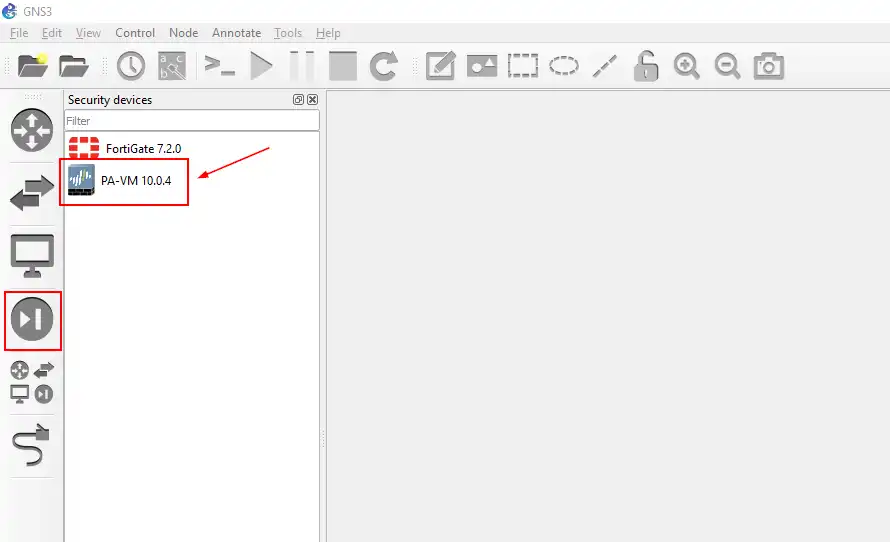

Una vez importada la maquina, veremos que ya la tenemos disponible para trasladar a nuestro espacio de trabajo.

Donde dispondremos de ella , en el apartado de Firewalls, junto con la importación del Fortigate del laboratorio GNS3 anterior una vez añadamos el template en la parte inferior:

Cambio de interfaz de red en Palo Alto

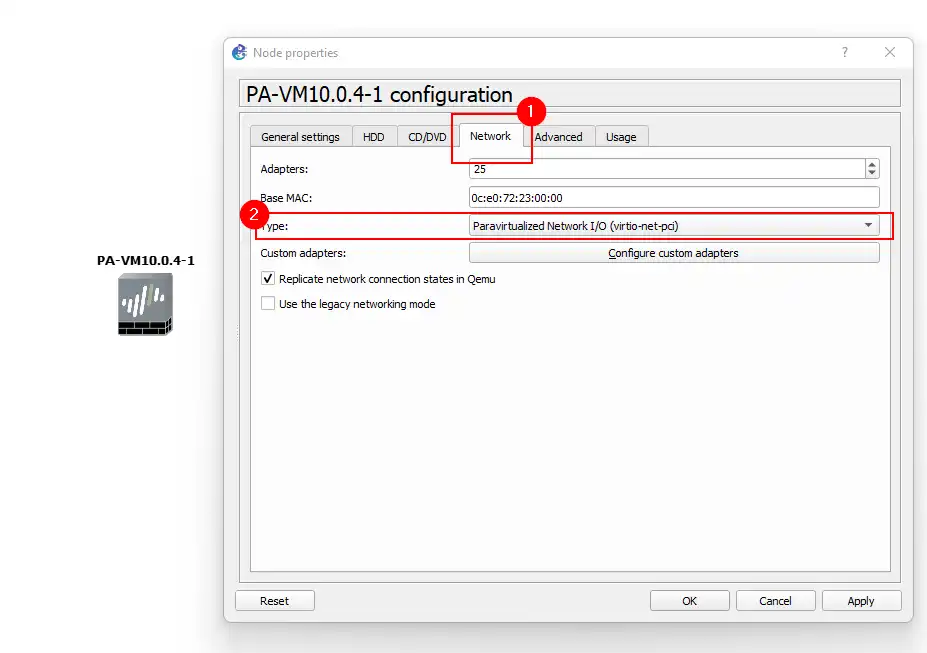

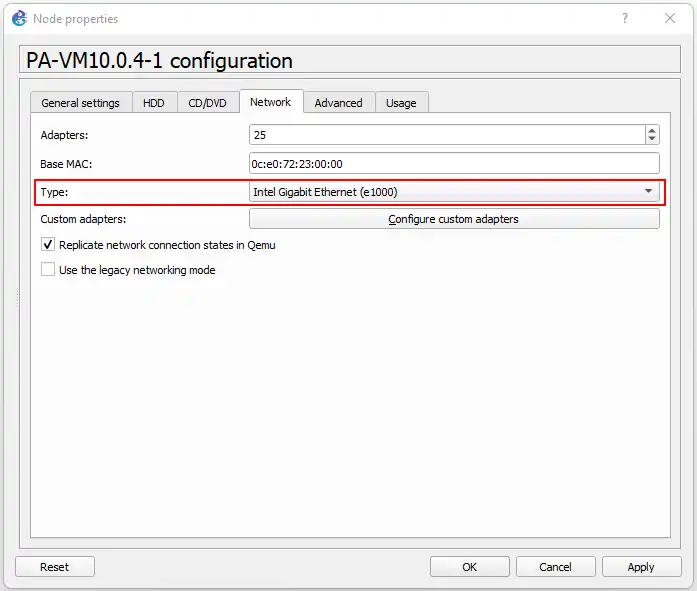

Por defecto, el firewall de Palo se instala con el tipo de interfaz como E/S de red virtualizada. Por lo que tendremos que cambiarlo, como paso previo a empezar con nuestro laboratorio. Si no lo cambiamos, sólo podremos utilizar la parte de gestión, y no cualquier otra interfaz de zona de nuestro Firewall.

Para cambiar el tipo de interfaz de red, hacemos clic con el botón derecho del ratón en el dispositivo Palo Alto que acabamos de instalar y luego clic en la pestaña Red, donde deberíamos ver que está seleccionada por defecto como E/S de red virtualizada. Hacemos clic en la lista desplegable y elegimos Intel Gigabit Ethernet (e1000).

Ampliando capacidad en equipo Palo Alto

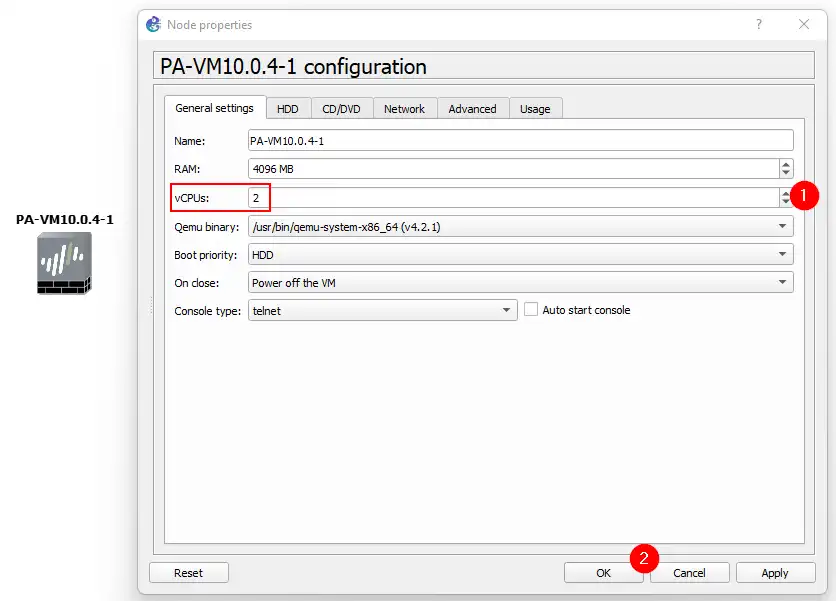

El cortafuegos de Palo Alto funcionaría muy bien, con una CPU. Sin embargo, para obtener un buen rendimiento, es necesario cambiar la CPU a dos. Y podremos hacerlo casi de la misma forma que el cambio de adaptador.

En la misma ventana de configuración de la VM, hacemos clic en Configuración general, donde podremos cambiar el valor de la CPU a dos o más. ( Con dos sobraría , aunque dependerá del propio laboratorio en si que montemos ).

Iniciar sesión en Palo Alto por CLI.

Una vez tenemos instalado nuestro firewall, procederemos a iniciar la configuración de red propia de nuestro laboratorio.

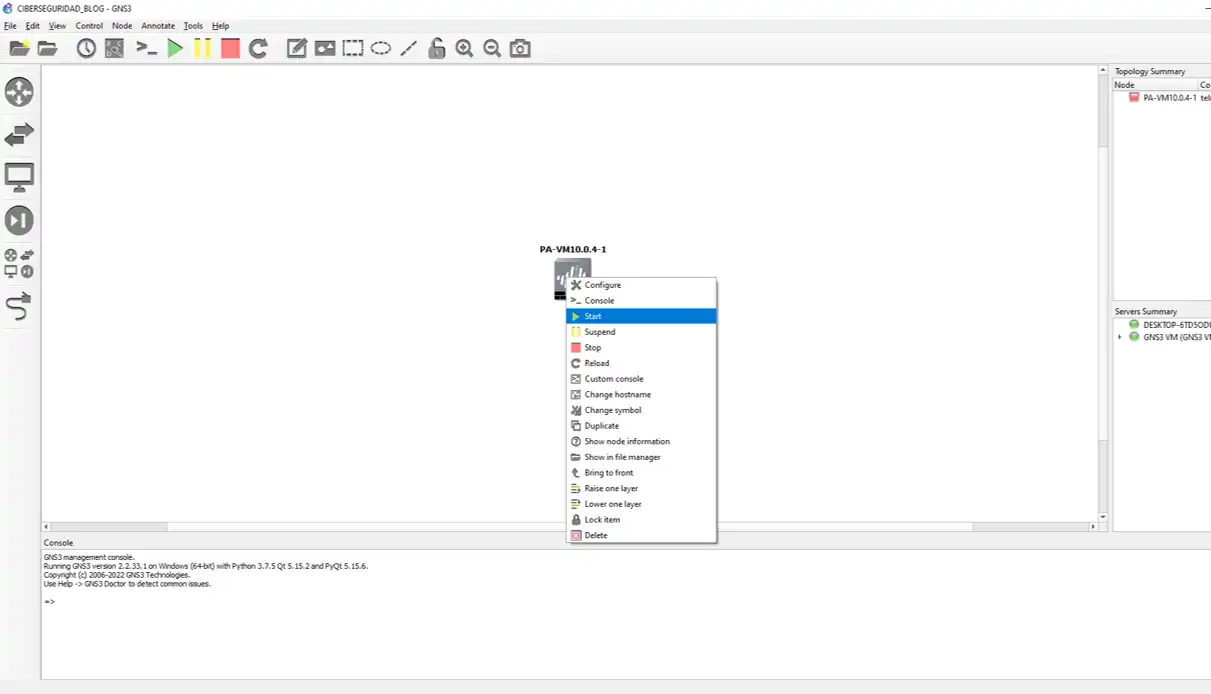

Para ello, arrastramos y soltamos el firewall en el área de trabajo ( Nuestro proyecto ), hacemos clic con el botón derecho en el firewall, y lo arrancamos haciendo clic en start:

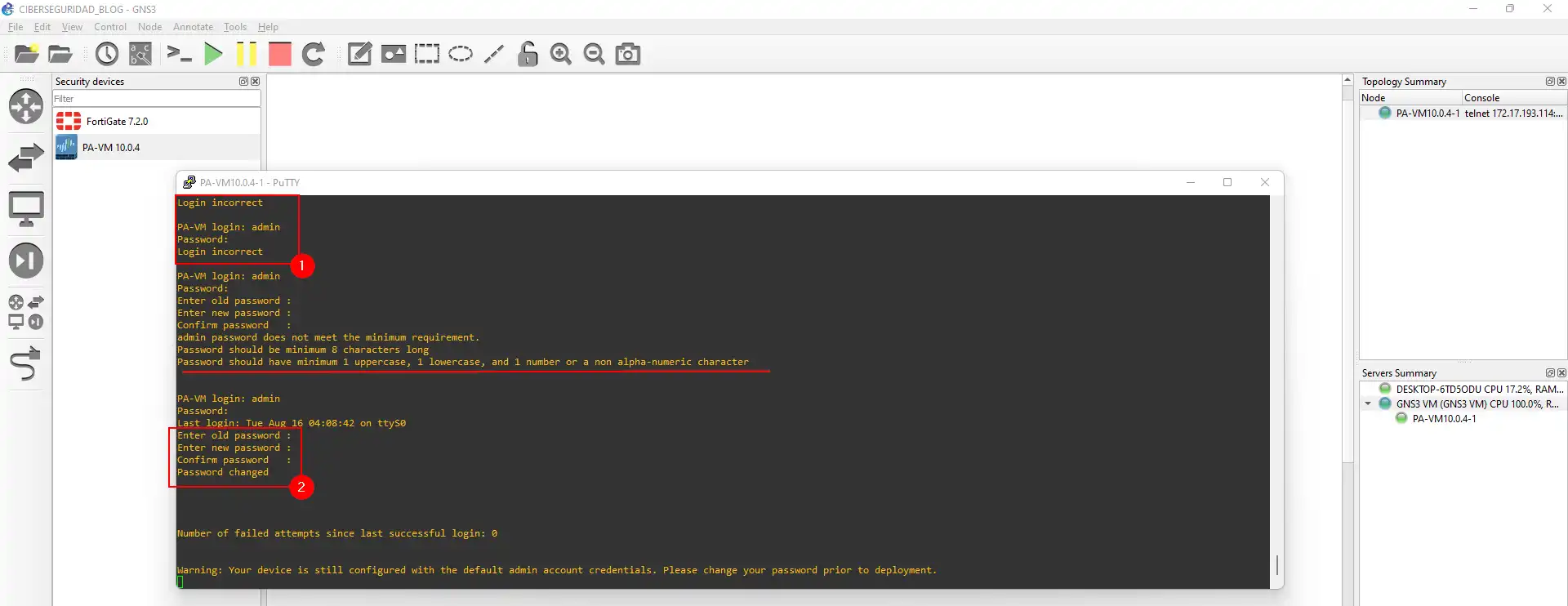

Haga doble clic en el dispositivo para abrir la consola, y en la consola de PaloAlto VM, introduzca el nombre de usuario como admin y la contraseña como admin.

Una vez encendida la máquina ( Nos saldrá un putty ), deberemos esperar un rato, ya que el arranque de la VM tardará entre 5 y 10 minutos.

Durante este tiempo, si intentamos iniciar la sesión en el Palo Alto, nos devolverá siempre "inicio de sesión incorrecto". (1)

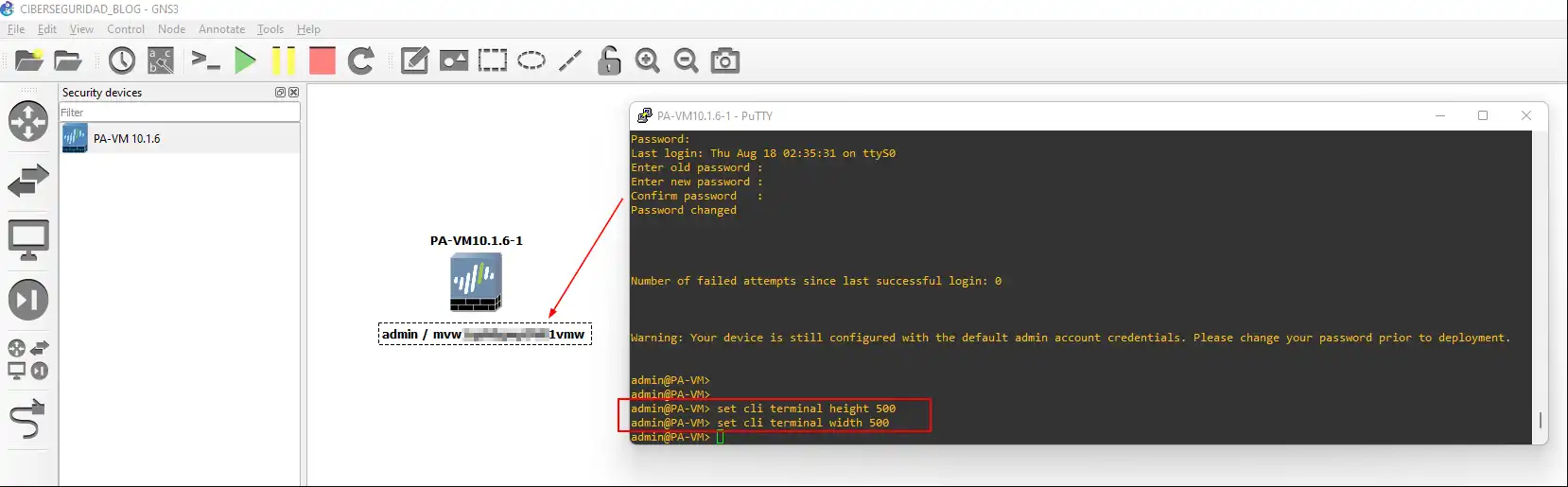

Al estar utilizando una versión superior a la 9.0 de Palo Alto, cuando iniciemos sesión con las credenciales por defecto por primera vez, nos pedirá que cambiemos la contraseña de inmediato. (2)

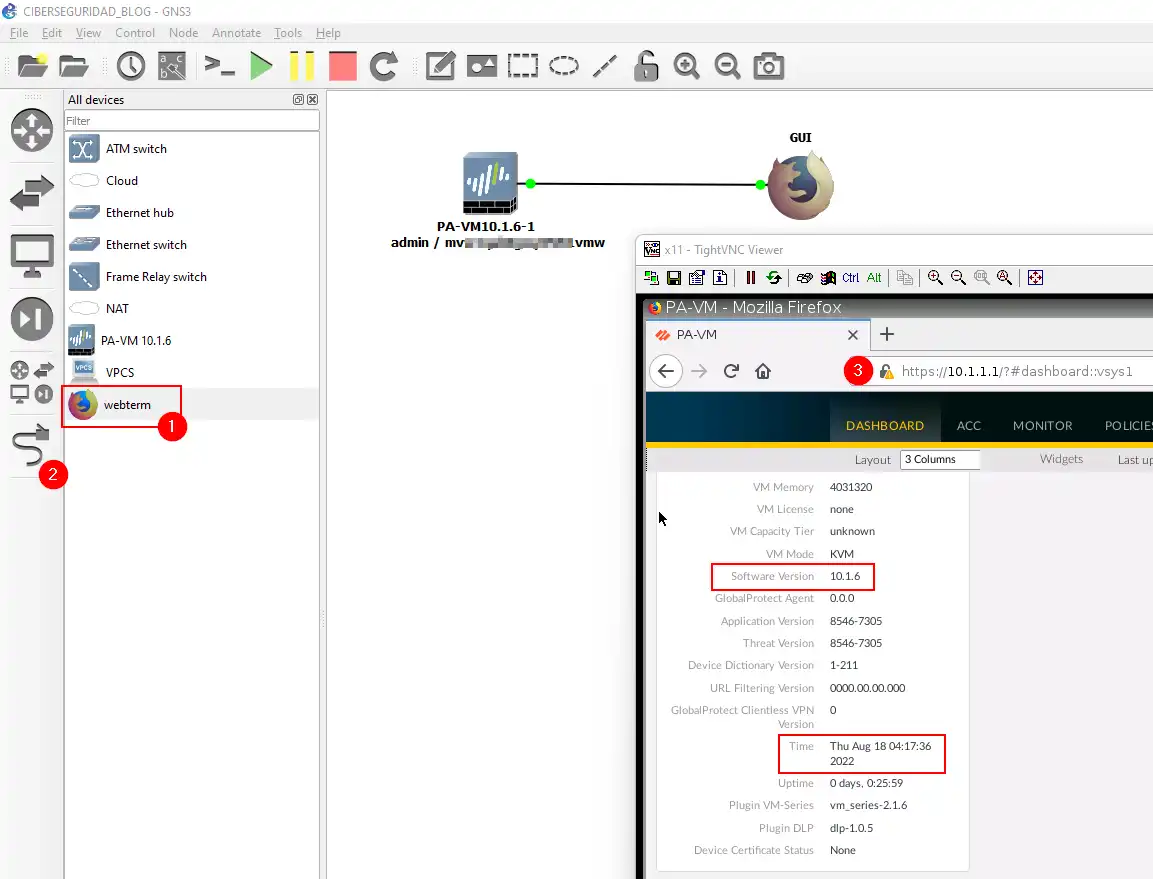

NOTA: Tras poner la password he intentar configurar la IP, vi cierta inestabilidad en la versión 10.0.4 , por lo que decidí continuar el laboratorio instalando la versión 10.1.6. El proceso de instalación , es idéntico al trasladado anteriormente. No he conseguido encontrar una versión de la 10.1 en adelante por internet, pero seguro que estarán si insistimos en buscarla.

Cambia la longitud del terminal de consola.

Es probable que una vez iniciado , cuando empecemos a trastear con la consola del Firewall Palo Alto, no nos muestre correctamente la salida. Para arreglar esto, necesitaremos cambiar la longitud del terminal en la pantalla del CLI. Hacemos doble clic en el CLI y ajustamos la altura y el ancho de la misma con los siguientes comandos:

NOTA: Os dejo un consejo también. Al tratarse de un laboratorio y no existir problema en ello, os aconsejo que anotéis los usuarios, pass, ips ... será mucho más didáctico, y podremos pasar a quien consideremos el laboratorio montado.

set cli terminal height 500

set cli terminal width 500

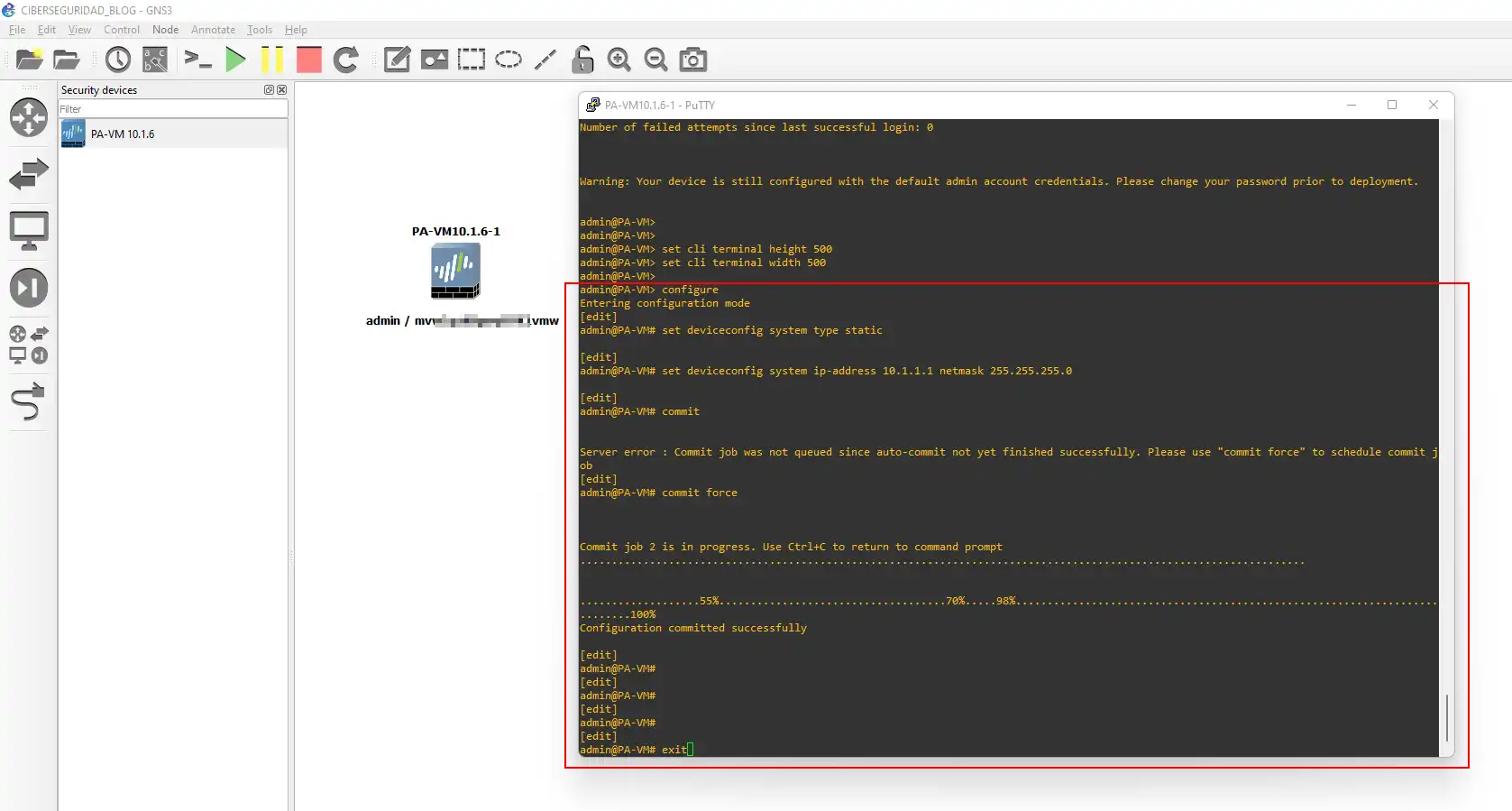

Configurar interfaz de gestión en Palo Alto

Ya hemos podido acceder a la CLI, pero la mayoría de las configuraciones que realizamos son a traves de la GUI ( Interfaz gráfica ), así que para acceder a la GUI, tendremos que configurar la IP de la interfaz de gestión. Para configurar la dirección IP de management del Palo Alto, podemos utilizar el siguiente comando:

Estamos usando la dirección IP 10.1.1.1. Que es parte de la misma subred que vamos a utilizar para el adaptador virtual.

configure

set deviceconfig system type static

set deviceconfig system ip-address 10.1.1.1 netmask 255.255.255.0

commit

exit

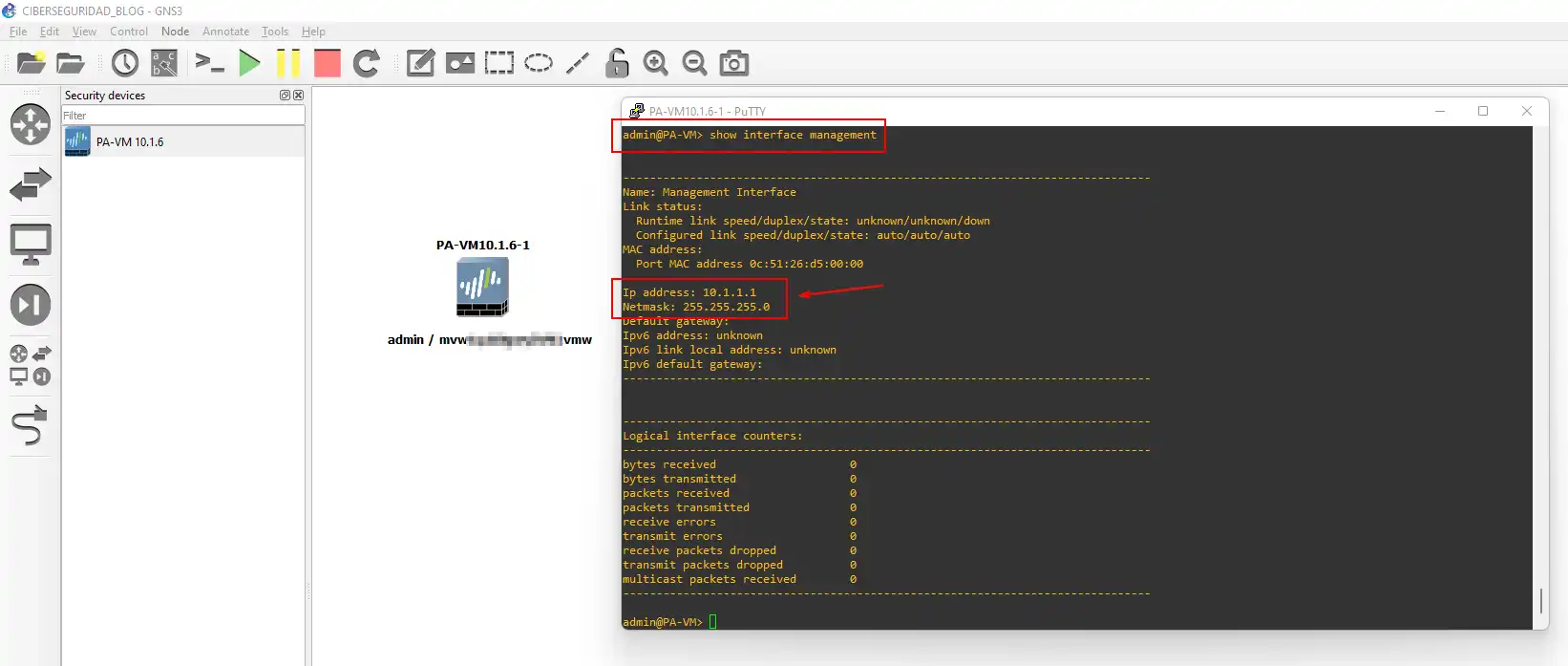

Podemos verificar la configuración de la dirección IP introduciendo el comando:

show interface management

Como podemos ver, ya tenemos configurada la dirección IP de gestión del firewall Palo Alto:

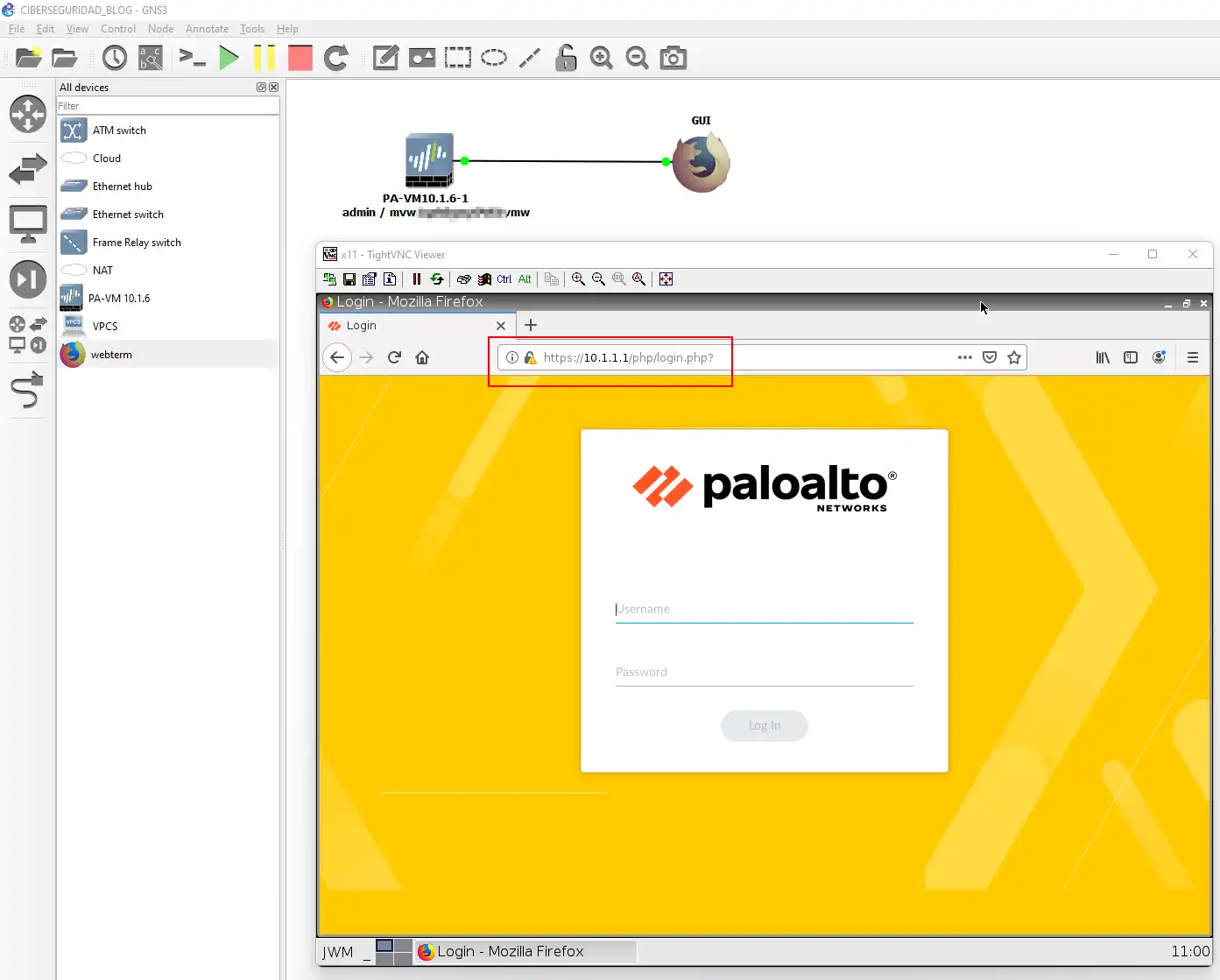

Accediendo a la GUI de Palo Alto

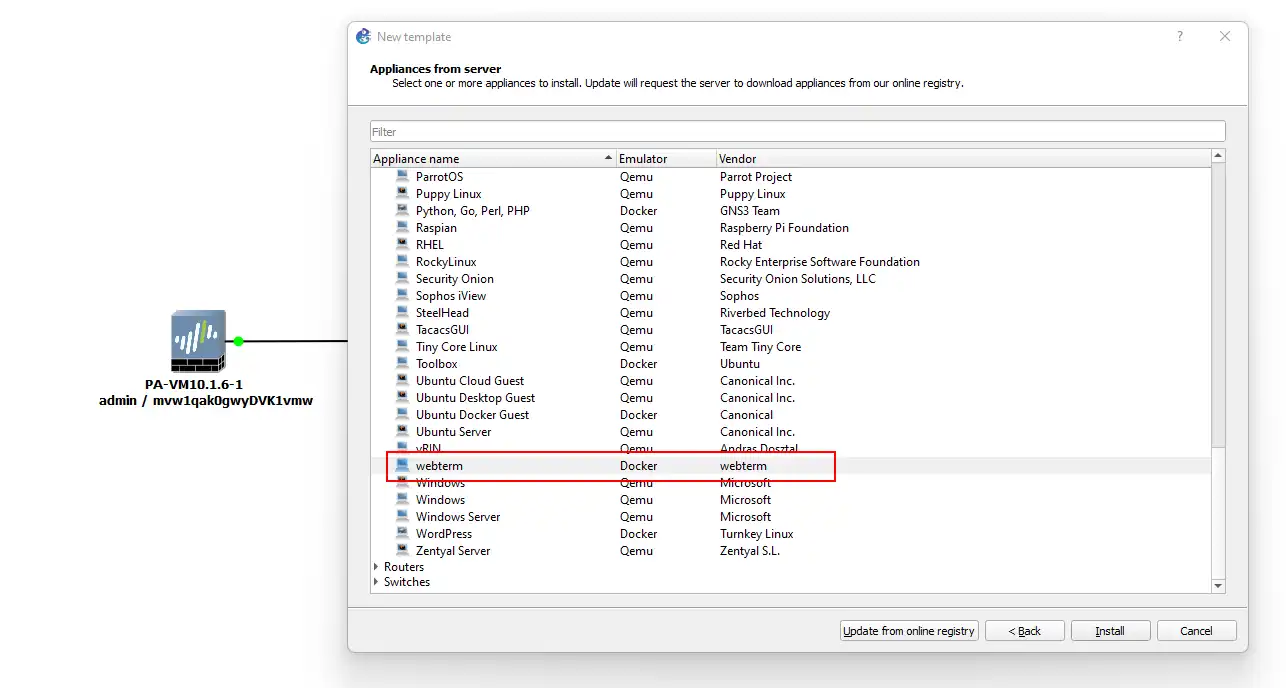

Como hemos indicado, la mayoría de las configuraciones , las realizaremos por la GUI. Para ello, tenemos múltiples opciones, bien yendo por el interfaz de alguna de las virtualizaciones que tengamos ( Interfaz de VMware / Virtual Box ), o también podemos instalar una plantilla webterm, que nos permita conectarnos directamente a la maquina, siendo la opción más sencilla y rápida .

Para ello, añadimos un template nuevo como ya vimos cuando instalamos nuestro Firewall Palo Alto:

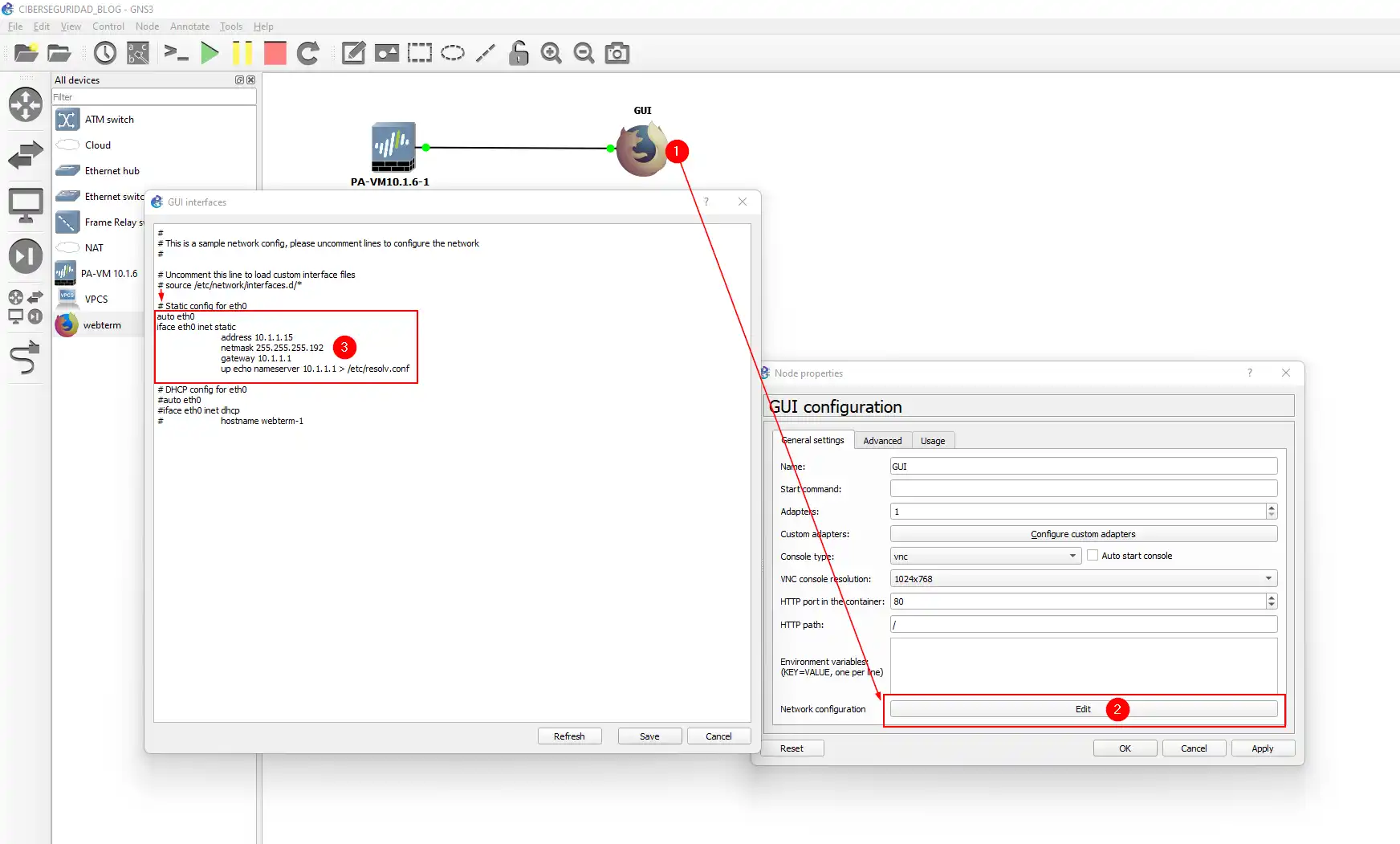

Una vez dispongamos del Webterm , lo configuraremos con una IP estatica para poder acceder al Palo Alto, dando botón derecho en el , configuración de red, y quitando las almohadillas de comentarios, pondremos nuestra IP:

NOTA: Conectaremos con el enlace ( último icono del lado izquierdo de GNS3 ), sobre la interfaz de management del Palo Alto. Una vez linkado, podremos acceder a los equipos ( recordar https:// )

Recordemos el orden:

- Añadir Webterm

- Linkar con el interfaz de Management de Palo Alto

- Cambiar la IP a estática del Webterm

- Ya podríamos acceder a los equipos

Configurando Palo Alto y GNS3 para acceder a Internet

Es poco probable que usemos una dirección con IP pública en GNS3 y enrutemos el tráfico. Al habilitar Internet en GNS3, obtendremos una dirección IP del rango de IP privado 192.168.137.0/24.

Agregamos una nube a la topología del laboratorio. A la hora de agregarla, recibiremos un mensaje para elegir un servidor. Aquí debemos elegir nuestra máquina local como servidor y haremos clic en OK. Posteriormente podemos hacer clic derecho en la nube y configurar. Las ventanas de configuración de la nube nos mostrarán la lista de interfaces físicas que están presentes en la máquina.

En mi máquina, podemos ver tres interfaces Ethernet. Eliminaremos los tres y marcaremos la opción, que dice mostrar interfaces especiales de Ethernet, con el fin de no confundir con la configuraciones, y dado que podremos tener distintas ( Podrían aparecernos las de VMware / Virtualbox ) o en nuestro caso Hyper-V, según lo que vayamos a utilizar. Tendremos que tener en cuenta, que debemos usar un interfaz que COMPARTA, y por ello lo pongo en mayúsculas, el acceso a internet.

Que es exactamente compartir internet en el interfaz:

En mi caso, como estoy usando una conexión por cable para Internet, clic derecho sobre ella (Ethernet) y marqué la opción que dice Permitir que otros usuarios de la red se conecten a través de la conexión a Internet de esta computadora. Luego seleccionamos el interfaz en base a lo que usemos como indique antes, después clic en OK.

Solo estamos configurando la interfaz externa con una IP para probar si la asignación de IP de Internet funciona o no y si la máquina local puede compartir el acceso a Internet con Palo Alto, para ello:

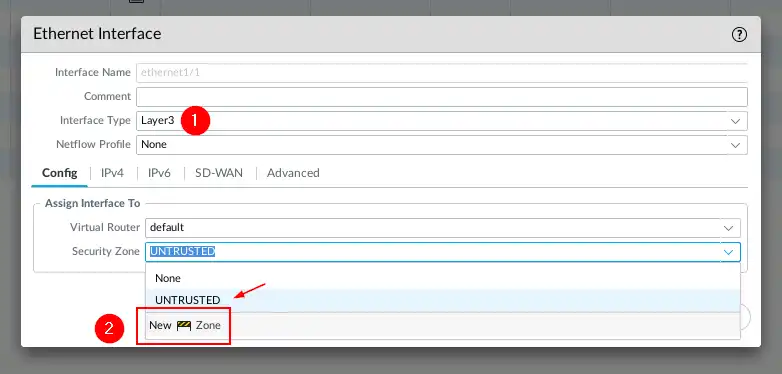

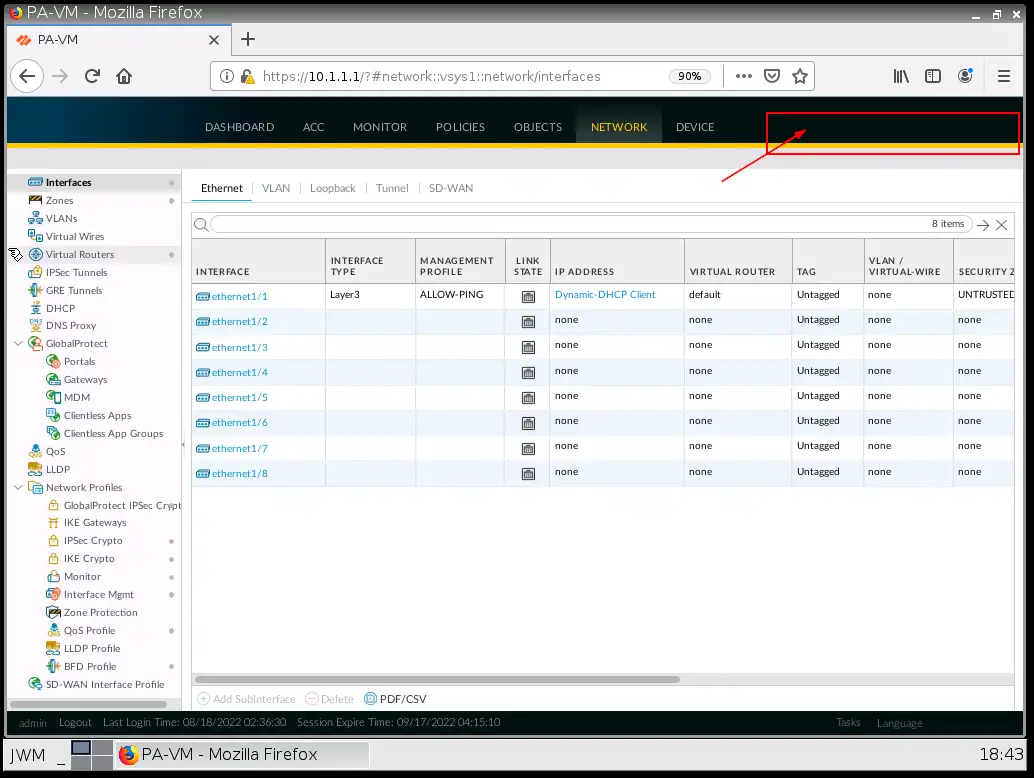

- Abrimos la GUI web de Palo Alto.

- Vamos Network , y despues a Interfaces .

- Hacemos clic en ethernet 1/1. Aquí al gusto

- Cambiamos el tipo de interfaz a Layer3 y elegimos el enrutador como predeterminado.

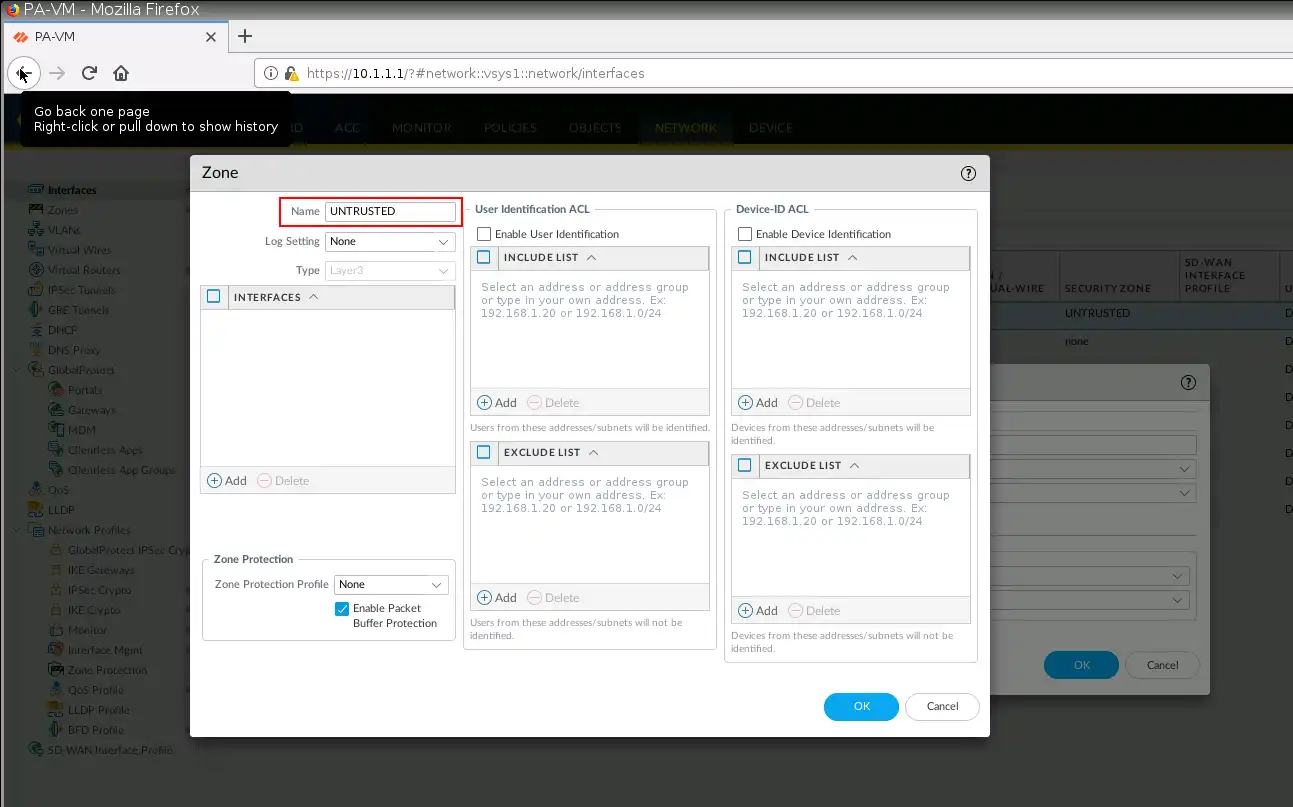

- En la Zona de seguridad, hacemos clic en Nueva Zona, donde se abrirá la ventana emergente de creación de zona.

NOTA: En mi caso aparece la zona UNTRUSTED al tenerla creada

- En la ventana de creación de zona, nombre la zona como UNTRUSTED y hacemos clic en OK.

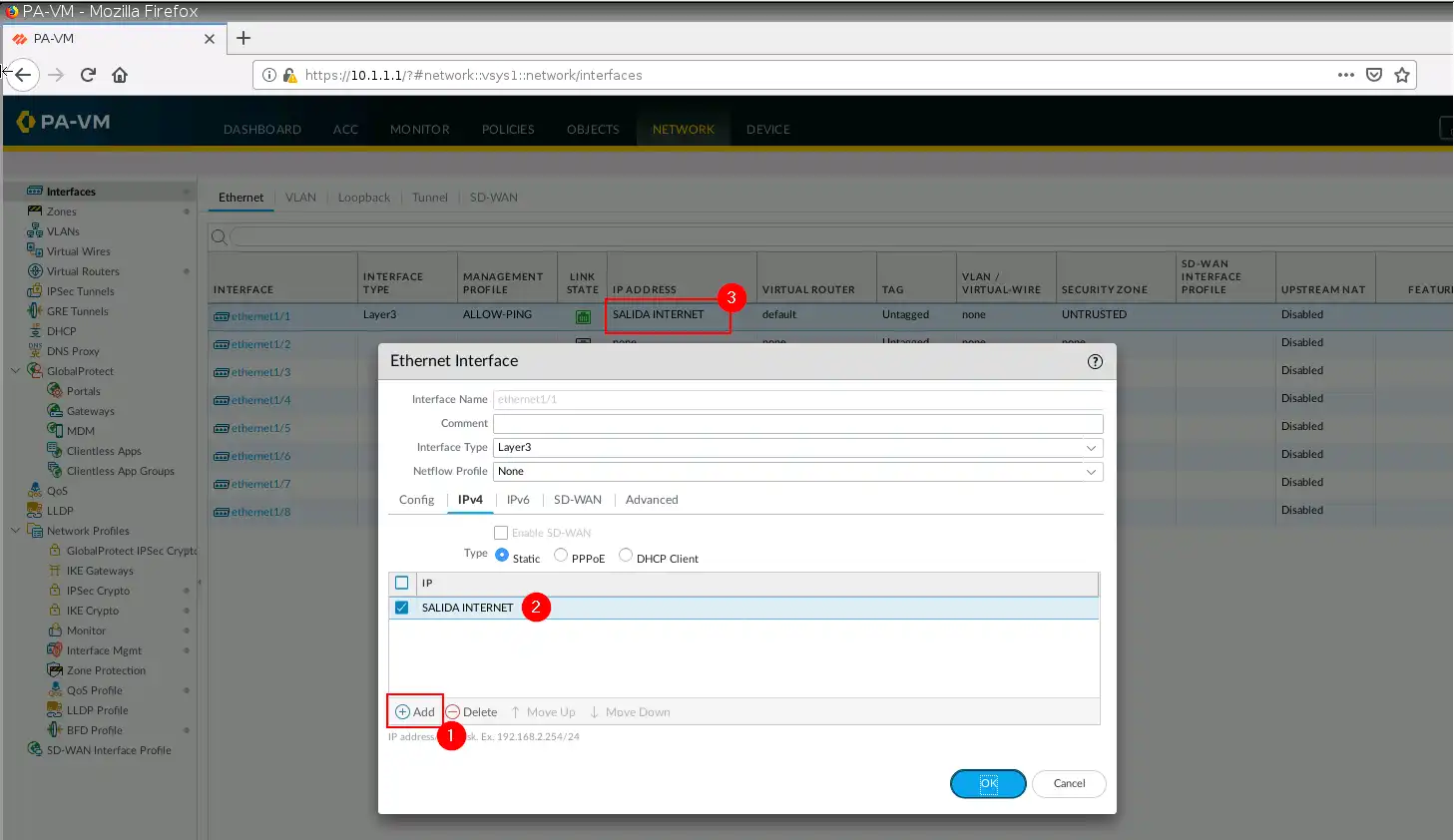

- Una vez creada, hacemos clic en IPv4, y marcamos la opción dependiente del interfaz que eligiésemos, o bien con asignación de IP estática o bien Cliente DHCP y haciendo clic posteriormente en OK. En mi caso, opté por IP estática ( Para VMware / VirtualBox es más intuitivo que Hyper-V )

Para ello, debemos crear un objeto de dirección, que en mi caso lo llame "SALIDA INTERNET".

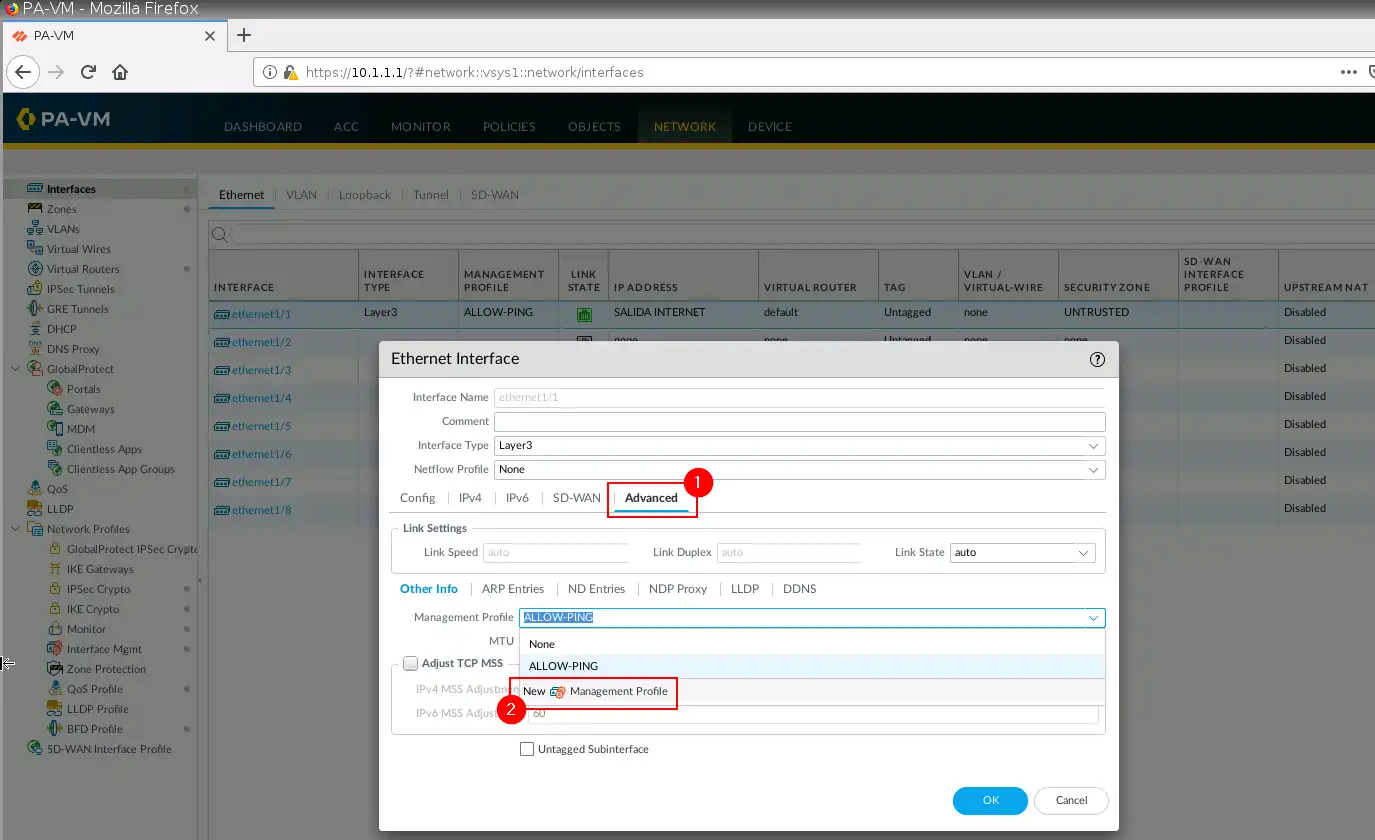

Para hacernos un poco la vida más fácil. Durante la solución de problemas, es recomendable tener ICMP habilitado en las interfaces externas, para ello hacemos clic en la pestaña Advanced y clic en el menú desplegable Perfil de Administración, creando un nuevo perfil de gestión. Al igual que antes, tener en cuenta que yo ya tenia creado el perfil ( ALLOW PING ), y por ello me aparece.

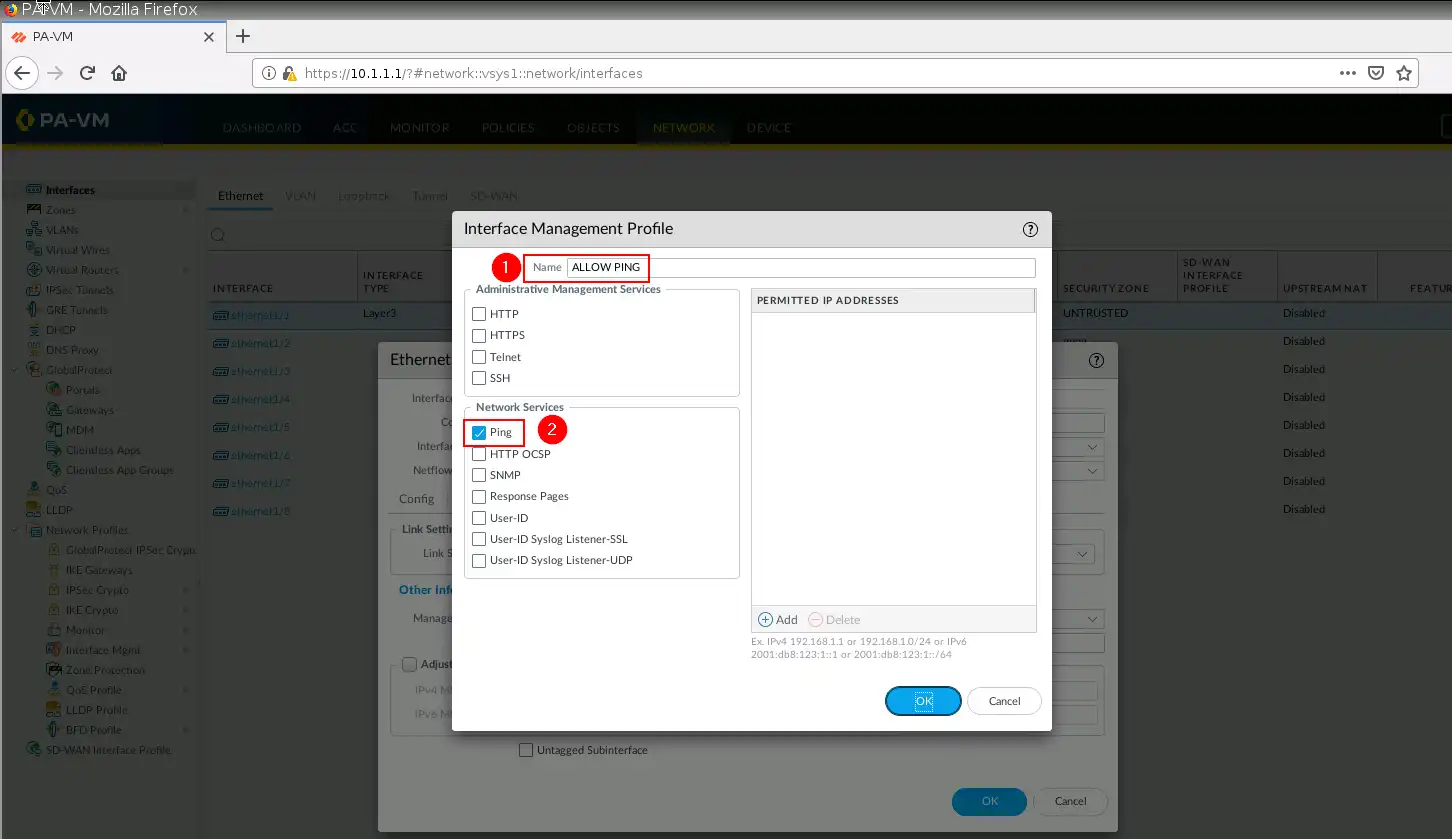

Al crear el perfil , podremos asignar un nombre al perfil y marcar la opción Ping, haciendo clic en OK.

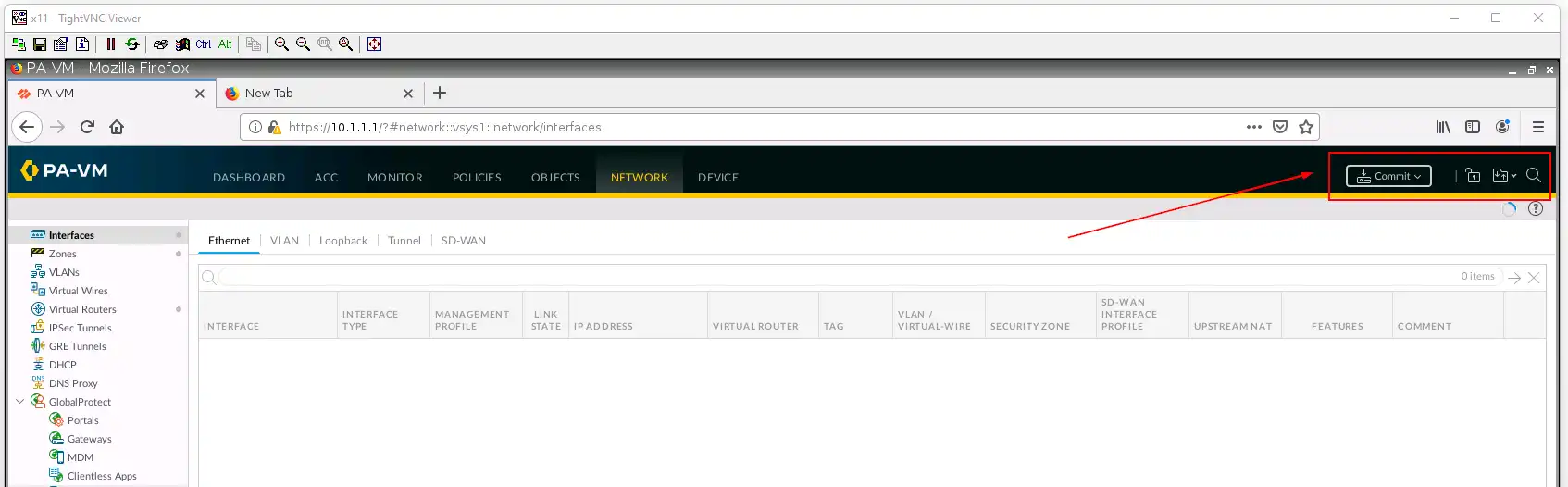

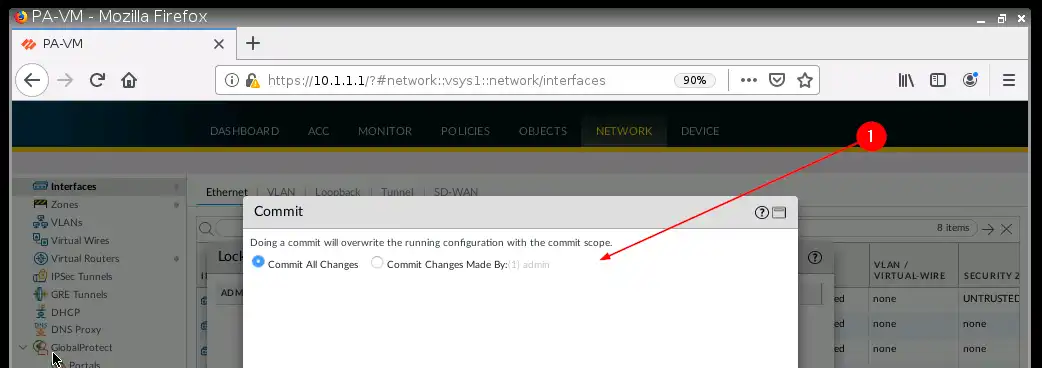

Cuando hagamos algunos cambios, para reflejar los mismos, debemos hacer un commit para confirmar, esto esta en la esquina superior derecha, pero os cuento una curiosidad que me volvía loco.

Si no disponemos de la resolución correcta en nuestra Webterm ( Configuración del mismo en GNS3 ), el GUI de Palo Alto no mostraba correctamente los botones, haciendo dificil el commit:

Tras cambiar la resolución vemos como ya si que nos aparece:

Pudiendo publicar todos los cambios realizados:

Después de confirmar los cambios, debería poder ver la interfaz con el color verde que indica que la interfaz está conectada físicamente y está activa.

Con este laboratorio, ya podriamos empezar a trastear , agregando nuevas redes , equipos, o todo aquello que queramos, con el fin de poder irnos familiarizando con la intefaz de Palo Alto, para aquellos que no la conozcan.

Iremos ampliando y vitaminando este laboratorio, a fin de ir familiarizando con el interfaz y las grandes capacidades que tenemos en los equipos de Palo Alto.

Disfrutad del fin de semana / vacaciones para quien las tenga ( Entre los que me incluyo ) , aunque elija hacer un post ahora que tengo más tiempo.