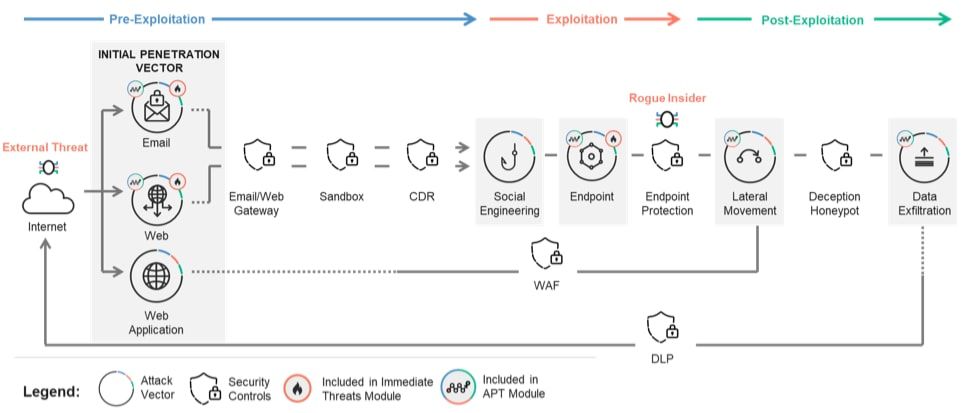

En los últimos años , el Framework Mitre ha estado ganando terreno a nivel mundial gracias a su mapeo integral de tácticas y técnicas utilizadas para infiltrarse en red, comprometer sistemas, moverse lateralmente y actuar sobre objetivos. El Framework Mitre cubre toda la cadena de ciberataques, desde la preexplotación hasta la explotación, incluyendo las tácticas, técnicas y procedimientos posteriores a la explotación (TTP). El concepto de TTP se origina en la doctrina militar, y sirve para caracterizar el modus operandi de un determinado adversario en el plano de ciberseguridad.

Los analistas de seguridad, los investigadores y los equipos de respuesta ante incidentes del SOC, pueden aprovechar las tácticas enumeradas en el Framework Mitre para probar la efectividad de los controles de seguridad, pudiendo validar que funcionan como se espera. Las organizaciones con programas de seguridad maduros van tan lejos que incluso construyen sus propios modelos de amenazas y ejecutarlos en su propio entorno para evaluar un impacto potencial.

Hasta hace poco, este tipo de pruebas de técnicas basadas en Mitre solo se podía realizarse de una de esas varias formas. Normalmente se usan herramientas manuales de código abierto basadas en Mitre, los profesionales de ciberseguridad ejecutarian manualmente una lista de comandos en un sistema o servidor objetivo, y verificarian si sus controles están bloqueando el ataque simulado, alertándolo y registrándolo de manera apropiada en los sistemas. Otra opción sería utilizar un pentesting automatizado o herramientas de trabajo de Red Team que simularian dichas técnicas Mitre.

Disponer de un equipo o servicios de Red Team es una de las mejores formas de poner a prueba el Framework Mitre , pero esto requiere una fuerte inversion para crear un equipo, o en alguno de los casos disponer de pruebas de penetración exporadicas. Y las herramientas anteriores, a menudo prueban solo ciertos vectores de ataque, mientras que no pueden simular la cadena de ataque completa para emular el comportamiento de un ciberataque de múltiples vectores o Amenaza persistente avanzada (APT).

Como las herramientas Breach and Attack Simulation (BAS) mejoran los SOCs

Las infraestructuras de seguridad empresariales tienen de promedio casi 80 productos de seguridad distintos, lo que crea una "expansión de ciberseguridad" y un gran desafío de gestión para los equipos del centro de operaciones de seguridad (SOC), que se ve en muchos casos entorpecido, si dicha gestión es controlada por diferentes proveedores. Múltiples controles de seguridad generan cientos de alertas diarias, lo que dificulta la identificación de prioridades, la asignación de tareas de remediación y la validación de que los pasos correctivos tomados son efectivos. Incluso con los datos de los SIEMs , plataformas de orquestación de seguridad, automatización y respuesta (SOAR) "de las que soy un gran defensor", soluciones de gestión de vulnerabilidades y herramientas de detección y respuesta de punto final (EDR), los equipos SOC deben integrar e interpretar los datos agregados antes de poder priorizar las actividades de mitigación.

Integrando Breach and Attack Simulation (BAS) con las operaciones SOC

Las organizaciones necesitan saber que están a salvo, y las herramientas Breach and Attack Simulation (BAS) abordan esta necesidad, por lo que es un nexo esencial para los equipos SOC. La integración de BAS con un SOC, permitiría unificar información procesable al equipo, enriquecer datos de eventos y alertas, priorizar alertas con precisión, validar la efectividad de la remediación (Donde creo que tiene su mayor potencial) y mejorar continuamente la postura de seguridad.

Integración de Breach and Attack Simulation (BAS) con el SIEM

Como las plataformas SIEM se encuentran en el corazón del SOC, es vital asegurarse de que recojan eventos y alertas de manera efectiva. Al integrar las herramientas BAS con el SIEM, los equipos de SOC pueden:

- Validar las integraciones de SIEM con otros controles de seguridad en toda la infraestructura de la organización, asegurando que los eventos y alertas sean recogidos por el SIEM

- Refinar las reglas de SIEM utilizando artefactos forenses, como valores hash, nombres de dominio, artefactos de host, etc., proporcionados en los análisis de simulación de ataques.

- Evaluar la efectividad de los controles preventivos, como EPP, Web Gateway, Email Gateway, Firewall, IPS y más

- Evaluar la efectividad de los controles de detección, como EDR, EUBA, sistemas de decepción, honeypots y otras herramientas basadas en el comportamiento.

BAS proporciona detalles de evaluación específicos sobre la capacidad de una multitud de controles para detectar actividades sospechosas. Por ejemplo, el equipo del SOC puede lanzar una evaluación de Inteligencia de amenazas inmediatas para simular las últimas amenazas observadas en la naturaleza. Una vez que se completa la simulación, el equipo del SOC podria extraer los resultados de BAS en el SIEM, donde pueden analizarlo, crear alertas y usarlo con fines de remediación. Los datos del movimiento lateral, la exfiltración de datos y otras simulaciones de vectores de ataque también se pueden extraer al SIEM, lo que permitiría a los equipos tomar medidas correctivas.

Integración de Breach and Attack Simulation (BAS) con herramientas SOAR

De manera similar a la integración de SIEM, los datos generados por BAS pueden extraerse en plataformas SOAR, lo que permite a los equipos de SOC:

- Refinar los playbook de respuesta a incidentes en SOAR

- Evaluar la efectividad de los controles posteriores a las violaciones de seguridad

- Evaluar la efectividad de los flujos de trabajo de monitorización y respuesta.

- Priorizar los esfuerzos de mitigación de acuerdo con la puntuación heurística de exposición de ciberseguridad

Los equipos del SOC pueden ejecutar BAS de forma continua (diaria, por horas o de forma continua) y extraer resultados en SOAR para obtener información que se puede incorporar a los playbook automatizados o asignarse como tareas en los flujos de trabajo SOAR. Los miembros del equipo pueden priorizar la remediación y tomar medidas correctivas directamente desde el panel SOAR, lo que permite que las pruebas de efectividad de seguridad formen parte de las actividades cotidianas.

La evolución de los SOCs, debe ir mucho más alla que la monitorización y mitigación, debe friccionar y poner a prueba la misma de forma contínua.

Integración de Breach and Attack Simulation (BAS) con herramientas de gestión de vulnerabilidades

Al extraer información de los escáneres de vulnerabilidades en la plataforma BAS, los equipos de SOC pueden:

- Ver datos comunes de vulnerabilidad y exposición (CVE) combinados con resultados de simulación de ataques.

- Identificar máquinas que pueden ser potencialmente explotadas utilizando CVEs conocidos y otras vulnerabilidades a lo largo de una ruta de movimientos laterales simulados.

- Acelerar la priorización y la corrección de los sistemas no parcheados de acuerdo con varios parámetros, como el tipo de activo, los privilegios del usuario y la proximidad a los activos digitales más críticos de su organización.

Integración de Breach and Attack Simulation (BAS) con herramientas EDR

Al integrar las herramientas BAS con herramientas EDR, el equipo del SOC puede verificar que las soluciones EDR detectan/o no efectivamente los IoCs y las técnicas de ataque de las últimas amenazas simuladas, ya sea que imiten ransomware, criptomineros, troyanos, gusanos u otros tipos de ataques de ciberseguridad. También se puede verificar que, cuando sea necesario, las herramientas de respuesta funcionarán como se espera, nos permitirá contener amenazas, bloquear comunicaciones o realizar otras contramedidas. Los equipos del SOC pueden simular comportamientos de amenazas específicos en los end points, por ejemplo, simulando ransomware o comportamiento de troyanos. Las herramientas BAS también puede permitir a los equipos ejecutar simulaciones metódicas asignadas a las técnicas Mitre para desafiar y optimizar de manera proactiva los controles de seguridad.

Integración de Breach and Attack Simulation (BAS) con sistemas GRC

Las herramientas de gobierno, riesgo y cumplimiento (GRC). Además de ayudarlos a gestionar el riesgo de cumplimiento, las empresas necesitan cada vez más gestionar los riesgos que se producen como resultado de los esfuerzos de transformación digital y las relaciones con terceros o la cadena de suministro. Los resultados de BAS se pueden integrar con soluciones GRC para proporcionar datos granulares para la evaluación de riesgos.

Las herramientas Breach and Attack Simulation (BAS) ayudan de una forma automatizada a los equipos, a identificar y prevenir posibles impactos adversos de los cambios de configuración TI, actualizaciones de software y nuevas implementaciones de tecnología. Permite validar y cuantificar la efectividad del control en puntos específicos en el tiempo y con el tiempo. BAS desafía continuamente los controles que aseguran los puntos de contacto con socios, como portales, puertas de enlace de correo electrónico y web, y end point, ayudando a los equipos a reducir el riesgo de la cadena de suministro.

Beneficios de integrar con BAS

- Perspectivas inmediatas: Los resultados y los datos de BAS siempre están al alcance del equipo del SOC, lo que nos permite incorporarlo con otras herramientas del SOC

- Inteligencia de amenazas más reciente: Los datos detallados de TTP del atacante y las actualizaciones diarias de amenazas brindan a los equipos del SOC la información más reciente sobre los paisajes de amenazas sin requerir la interpretación de analistas expertos

- Visibilidad unificada: La combinación de los resultados de BAS con las herramientas del SOC maximiza la productividad del equipo para la toma de decisiones y priorizar la corrección o mitigación

- Pautas de mitigación: Los equipos reciben orientación asignada al Framework Mitre para acelerar la remediación de posibles rutas a los activos más críticos, junto con pautas de mitigación profesionales.

- Cobertura completa: Breach and Attack Simulation (BAS) desafía los controles en todos los vectores, así como en toda la cadena de eliminación, para una cobertura y visibilidad integrales

- Pruebas automáticas continuas: La automatización permite a los equipos del SOC desafiar continuamente los controles e identificar de inmediato los cambios en la infraestructura o las brechas de seguridad antes de que sean explotados

- Optimización del control: La repetibilidad de las pruebas BAS proporciona una evaluación de control consistente en toda la cadena de eliminación y garantiza que los esfuerzos de mitigación brinden el beneficio esperado

Simulando las últimas amenazas con el Framework Mitre y Cymulate

Cymulate es una galardonada y reconocida plataforma basada en SaaS Breach and Attack Simulation (BAS) que simplifica el conocimiento y la optimización de nuestra postura de ciberseguridad en cualquier momento. Completamente automatizada y personalizable, Cymulate desafía nuestros controles de ciberseguridad contra la cadena de ataques completos con miles de ataques de ciberseguridad simulados, tanto los más conocidos, como los más nuevos. Al probar las defensas internas y externas, las simulaciones del ataque muestra exactamente dónde estamos expuesto y cómo podemos solucionarlo, haciendo que la ciberseguridad sea rápida, continua y parte de todas las actividades.

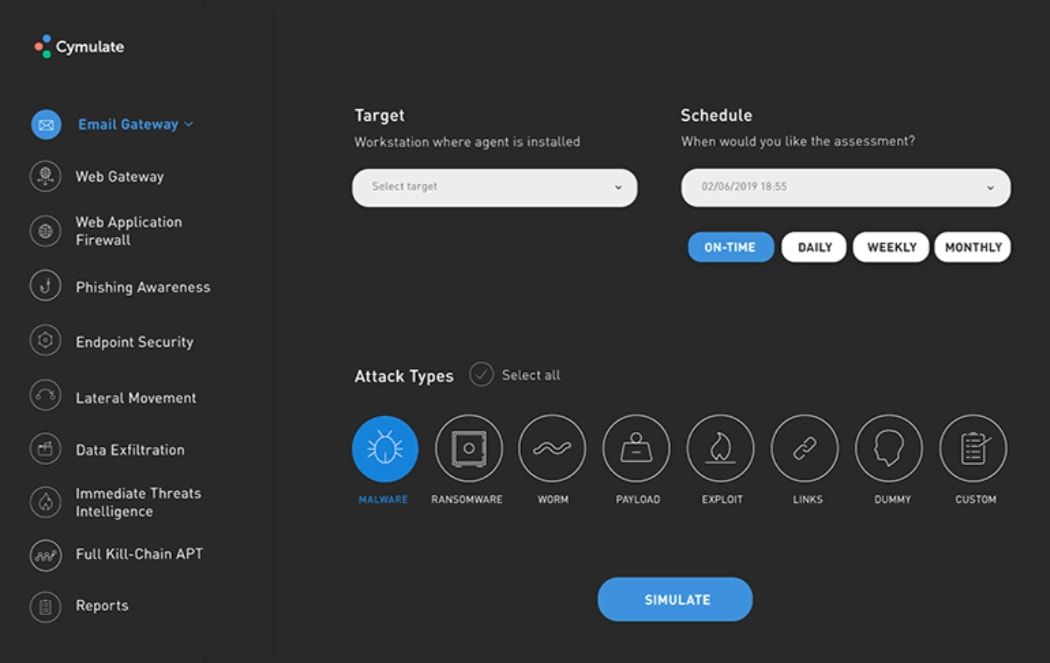

Mediante el uso de plantillas intuitivas basadas en asistentes, Cymulate nos permite crear sus propias simulaciones basadas en el Framework Mitre, pudiendo eligir entre más de 100 tácticas y técnicas de la matriz.

- Endpoint Security: Ya sea en Mac o PC, podemos probar la efectividad de nuestras soluciones de EPP, EDR, AV y NGAV elaborando nuestras propias simulaciones.

- APT Full Kill Chain: Podremos emular el flujo lógico de un APT completo creando nuestras propia simulaciones APT basadas en Mitre, o seleccionando entre las plantillas APT que imitan el modus operandi de los grupos APT conocidos.

- Amenazas inmediatas: Las últimas amenazas se cargan en la plataforma casi a diario, lo que le permite probar los controles contra el último ransomware, malware, phishing, criptomineros y otras amenazas detectadas en la naturaleza.

Modulos disponibles en Cymulate

Email Gateway

Más del 75% de los ciberataques en todo el mundo se originan a través de la recepción de correo malicioso. El número de ataques y objetivos continúa aumentando. El correo electrónico malicioso puede volverse peligroso antes robos de identidad, contraseñas y estafas entre otros muchos.

Un ejemplo de estafa es una plantilla de phishing recurrente de Correos que notifica la entrega de un paquete. Se espera que detrás del enlace haya un enlace oculto que contenga el contenido malicioso del atacante, muy posiblemente formado por malware.

Todo el correo se supervisa a través de la transmisión para identificar y capturar contenido no deseado, como archivos adjuntos maliciosos, donde los usuarios reciben correos electrónicos que contienen contenido malicioso. Su protección tiene como objetivo bloquear el correo electrónico malicioso con respecto al tráfico entrante.

Un modulo muy util y encajable en entornos concienciados con la seguridad, pero que no tienen la madurez o la inversión en la misma como para disponer de una plataforma de email seguro dedicado.

Web Gateway

La protección de malware web es cada vez más urgente. Los sitios web que se benefician del tráfico extenso tienen el doble de probabilidades de recibir grandes cantidades de malware a través de las redes principales.

¿Cuál es el objetivo del atacante? Acceder a los navegadores que contienen datos enriquecidos para que puedan manipularlos o aprovecharlos. Este vector de ataque crece particularmente entre los sitios web que tienen muchos visitantes.

Este tipo de ataques ha resultado en un éxito generalizado, con la manipulación exitosa de malware con complementos como Flash, Java y Microsoft Silverlight.

Como solución de apoyo, Cymulate Browsing utiliza un vector de simulación de ataques de ciberseguridad que evalua la exposición saliente a sitios web maliciosos o comprometidos. Esto nos permite probar contra bases de datos de sitios web maliciosos y poner a prueba nuestras soluciones de proxy.

Para hacer esto, la organización prueba utilizando protocolos HTTP / HTTPS comunes sobre sitios maliciosos. Los resultados nos ayudaran a localizar brechas y tomar medidas preventivas para reducir los ataques salientes, pudiendo probar así las conexiones hacia afuera y hacia adentro, descarga de ficheros , las políticas definidas en el proxy y los firewalls.

Web Application Firewall

Las aplicaciones web se han convertido en un componente central en muchas organizaciones, y se gastan enormes cantidades de dinero y esfuerzo en proteger estos activos. Mientras que en el pasado, los equipos de seguridad supervisaban y definían una pequeña cantidad de aplicaciones web. Hoy en día, existe una necesidad adicional de proteger los backends web de muchas aplicaciones móviles y SaaS y otras soluciones basadas en cloud. El número de amenazas continúa aumentando, desde malware avanzado hasta ataques de capa de aplicación basados en web ( DDoS ) y problemas de usabilidad inducidos por la seguridad.

Uno de los principales productos que se supone que protege nuestras aplicaciones web, son los firewall de aplicaciones. Estos productos pueden crear una suposición falsa de que nuestra aplicación es inmune a fallos de ciberseguridad y ataques como Cross-Site Scripting (XSS), SQL Injection (SQLi) y Cross-Site Request Forgery (CSRF) incluso si el código de la aplicación web es no es correcto.

Para contrarrestar esto, los comprobaciones del modulo WAF de Cymulate prueban la configuración, implementación y características del WAF, realizando una batería pruebas sobre los mismos de forma controlada ( Se define la página de error del WAF, y se lanza una batería de pruebas definidas ). Esto garantiza que los atacantes que intentan evitarlo no puedan realizar acciones maliciosas utilizando estos ataques sobre los aplicativos.

Phishing Awareness

El phishing ha sido y sigue siendo un problema generalizado. Si no eres consciente de la problematica del phishing, te convertirás en una víctima. El phishing es la forma más frecuente de cibercrimen y lo ha sido a lo largo de ocho años.

Un ejemplo de un ataque popular es la creación de campañas de phishing, una estafa de correo electrónico diseñada para robar grandes datos de información personal y realizar tareas maliciosas.

Estos riesgos se pueden reducir a través de Cymulate Phishing, una solución que reduce el spearphishing, el ransomware y protege del fraude del CEO . En mi opinión, otro de los modulos más interesantes de Cymulate, en el que en muchos casos no le damos la suficiente importancia, pero que es esencial.

Es necesario aumentar la concienciación para garantizar que la empresa no pierda los ataques de phishing. Debe haber un enfoque distintivo en aumentar la conciencia de seguridad de los empleados a través de campañas de phishing simuladas. Los equipos de ciberseguridad dentro de las organizaciones deben desarrollar programas de capacitación para reforzar los comportamientos de los empleados .

El Spear Phishing utiliza diferentes plantillas asignadas a la página de destino correspondiente. Se utilizan diferentes cargas útiles como: enlaces, archivos adjuntos y robo de credenciales para comprender completamente las amenazas que los empleados exponen a toda la organización.

Lo interesante de este y el resto de módulo ( Pero en este toma más relevancia ) es que se puede "enlazar" junto el modulo Cymulate APT, esto quiere decir principalmente, que podemos marcar que la simulación de ataque APT se inicie con el envío de un correo y de hay en adelante, poder continuar configurando, por ejemplo, que disponga de un fichero ...

Endpoint Security

Las organizaciones deben ajustar sus parámetros de seguridad para protegerse de los ciberataques. Como parte de un Framework de Endpoint Security, las organizaciones pueden utilizar Antivirus (AV), Detección y Respuesta de Endpoint (EDR) o Plataformas de Protección de Endpoint (EPP) como parte de su línea de defensa. Las estaciones de trabajo dentro de un dominio de red se consideran puntos de entrada fáciles para los ciberatacantes. Cuando esta no protege las estaciones de trabajo de los usuarios, es más probable que suframos un ciberataque.

El módulo Cymulate Endpoint Security, garantiza que las organizaciones puedan realizar pruebas controladas haciendo simulaciones, mediante técnicas marcadas por los laboratorios Cymulate , o pruebas reales, en las que nunca se ejecutan, esto es importante remarcarlo. Por ejemplo, podremos poner muestras de malware en el equipo (Sin ejecutarlo) y probar si el EDR elimina el mismo.

ataques de malware de forma segura. Esta tarea determina si los productos de seguridad de la organización son lo suficientemente fuertes como para proteger los endpointl. Esta prueba segura también considera la detección de antivirus basada en firmas.

Cymulate Endpoint Security es otro de los módulos que más me convencen y creo, más nos puede aportar, no solo sirve con que despleguemos sistemas de defensa endpoint en sus distintas variantes, sino que debemos ponerlos a prueba para comprobar que el nivel de política, actualización , firmas .... es correcto. Pero tampoco os voy a engañar, para disponer de un modulo asi, el nivel de madurez en ciberseguridad, debe ser muy alto, no todo el mundo tiene la valentia de simular un ataque de ramsonware en su red. En mi opinión, esta seria una prueba del plan de continuidad de negocio perfecta, no solo para medir el plan, si no para medir al equipo de CSIRT y el resto de equipo de ciberseguridad.

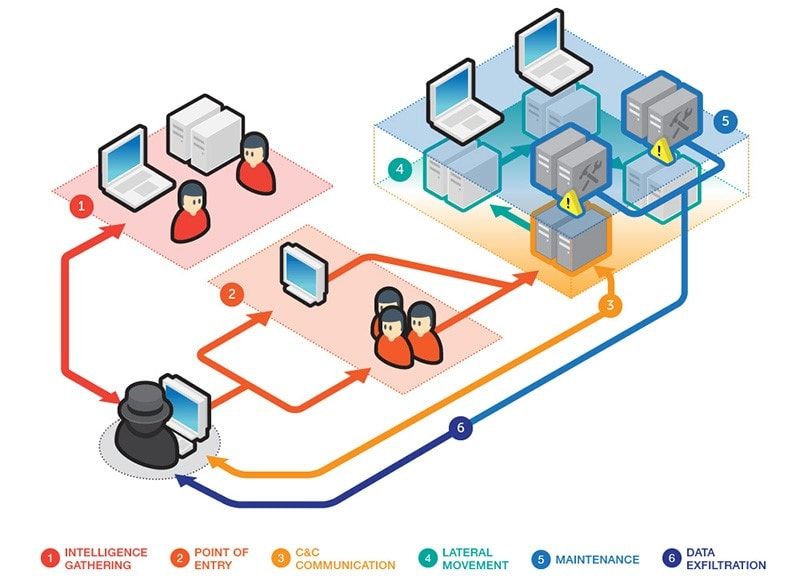

Movimiento lateral

Uno de los primeros pasos que un ciberatacante realiza, es el movimiento lateral dentro de una red. El movimiento lateral dentro de una red de dominio de Windows es un escenario de penetración común. Un escenario de ejemplo son los actores de amenazas que aprovechan sus propias credenciales de registro en los navegadores web.

Los actores de amenazas se vuelven difíciles de detectar debido a que el movimiento lateral dentro de una organización comprometida suele usar herramientas integradas con los sistemas internos para evitar la detección. Herramientas que no forman parte del proceso de revisión del registro de seguridad de una organización, como puede ser Microsoft Powershell.

Por lo tanto, esto dificulta que se detecte el movimiento de ciberatacantes, si se obtiene acceso como administrador, facilitando el movimiento dentro de la red.

Para simular este tipo de ataques , disponemos del modulo Cymulate Movimiento Lateral capaz de comprobar mediante un algoritmo propio la capacidad de expansión por la red con protocolos como SMB, WMI, RDP .... con métodos de ataque como Pass the Hash, Kerberoast, Responder ... revelando puntos de incumplimiento del dominio de Windows de nuestra organización.

El algoritmo identifica el riesgo potencial de un ciberataque o una amenaza mediante la simulación de una estación de trabajo vulnerable para exponer los riesgos inherentes de utilizar métodos de movimiento lateral.

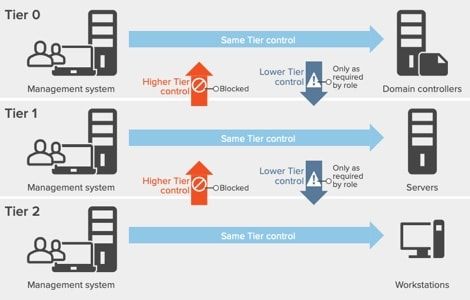

Un Directorio Activo compromotedido en una compañia, puede ser uno de los mayores problemas de seguridad que podamos sufrir, y este va directamente relacionado con ataques de movimiento lateral. Para poder prevenirlo, uno de los mantras, es la capilarización en TIERs para controlar nuestro directorio activo (Me lo apunto para contárosla un día).

Data Exfiltration

La violación de datos también tiene un gran impacto financiero en la reputación de una empresa. Existe una gran dependencia de las leyes y los productos de Prevención de pérdida de datos (DLP) para garantizar que la información crítica no salga de nuestra organización. Cada producto (DLP) tiene sus propias configuraciones e implementaciones de seguridad y no todas las empresas deben implementar el mismo producto o el mismo perfilado.

Por último, el modulo Cymulate DLP es un vector de exfiltración de datos que evalúa el rendimiento de las soluciones comerciales que evitan que la información crítica abandone la organización, pudiendo definir los canales. Por ejemplo DNS/ICMP Tuneling , SFTP, Telnet ... uso puertos USB, email. Pero no solo los canales, si no tambien la información que quieres exfiltrar, mediante expresiones regulares o ficheros definidos con dicha información, como por ejemplo expresiones de números de tarjetas de credito.

Módulo APT

Una APT tiene como objetivo evitar los controles de seguridad desde el inicio a la explotación. Poder defenderse de un APT, nos requerira múltiples controles de seguridad.

El módulo de simulación APT es fundamental para efectuar el framework de seguridad de manera integral. El propósito del módulo es que las organizaciones simulen un ataque API a gran escala con un clic, puediendo determinar las brechas de seguridad de una manera sencialla y visual.

Los vectores de ataque se lanzan secuencialmente y se accionan uno tras otro. Generalmente comienza a través de un ataque simulado en el correo electrónico (Módulo Spear Phising) o la puerta de enlace web (Web Gateway) , pudiendo llegar hasta la seguridad endpoint (Modulo EDR) , exfiltración de datos , Movimiento lateral ...

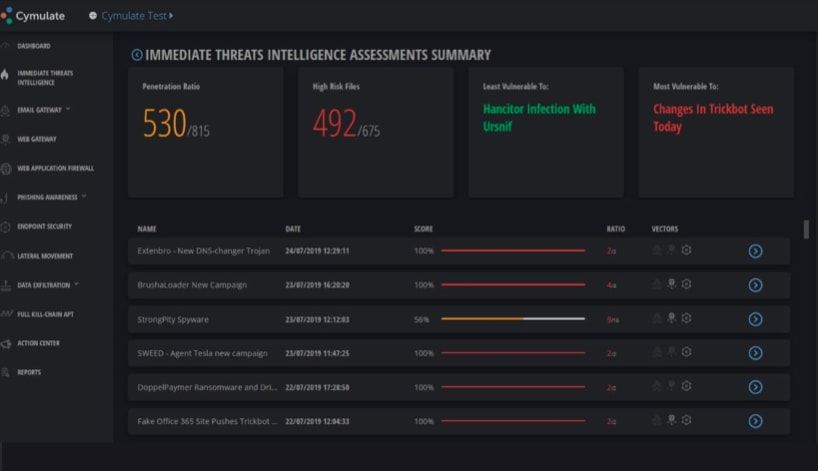

Modulo Immediate Threat Intelligence

Todos los dias amanecemos con nuevos tipos de ataques o Malware. Estos nuevos ataques (como Emotet, Dridex, Ryuk, Trickbot y otros) vienen en diferentes formas, como un archivo adjunto de correo electrónico o un enlace de descarga que aparece en un sitio web legítimo o comprometido...

El modulo Inmediate Threat esta diseñado para informar y evaluar la postura de seguridad de la organización lo más rápido posible contra estas últimas ciberamenazas. La simulación es creada por el Laboratorio de Investigación de Cymulate, que detecta y analiza las amenazas inmediatamente después de ser lanzadas.

Al ejecutar esta simulación, podemos validar en poco tiempo si nuestra organización sería vulnerable a estas últimas amenazas y tomar medidas antes de que ocurra cualquier ataque. Se ofrecen recomendaciones de mitigación para cada amenaza que se ha descubierto y varían según el tipo de ataque simulado y la medida en que el ataque pudo distribuirse, pudiendo tomar medidas para mejorar o actualizar los controles cuando sea necesario.

Conociendo un poco más Cymulate

Si tuviesemos que definir el producto en una serie de Key Messages, los mismos serian:

- Modelado de amenazas utilizando el Framework Mitre

- Simulaciones de las últimas técnicas utilizadas en ciberamenazas

- Cobertura completa de la cadena de ataque, emulando el flujo lógico de eventos de una APT multi-vector

- Plantillas simples para personalizar simulaciones de ataques a nuestra necesidades

- Automatización de simulaciones basadas en Mitre, para que podamos ejecutarlas diariamente, semanalmente o de forma continua

- Directrices de remediación y mitigación asignadas al contexto Mitre

Algunas capturas del producto

- Dashboard Principal:

2. Resultado de una simulación de ataque:

3. Simulación continua y personalizable:

Conclusiones

Las herramientas Breach and Attack Simulation (BAS), tienen un gran potencial de crecimiento. Son relativamente nuevas, en este mundo tan cambiante de la ciberseguridad, pero oiremos hablar mucho de ellas.

Enfocadas en empresas con un alto nivel de madurez en ciberseguridad y en MSSPs que busquen prestar los mejores servicios , poniendo a prueba los WAFs, Endpoints ... o algo que se ve poco, pero que es esencial y con un gran potencial "Servicios Awareness" , podremos poner a prueba la ciberseguridad de las empresas, con el unico fin de mejorar la misma.

La ciberseguridad no se basa en poner multitud de productos, si no los necesarios bien configurados. La teoria de pareto en ciberseguridad es mucho mas visible que en otros entornos.