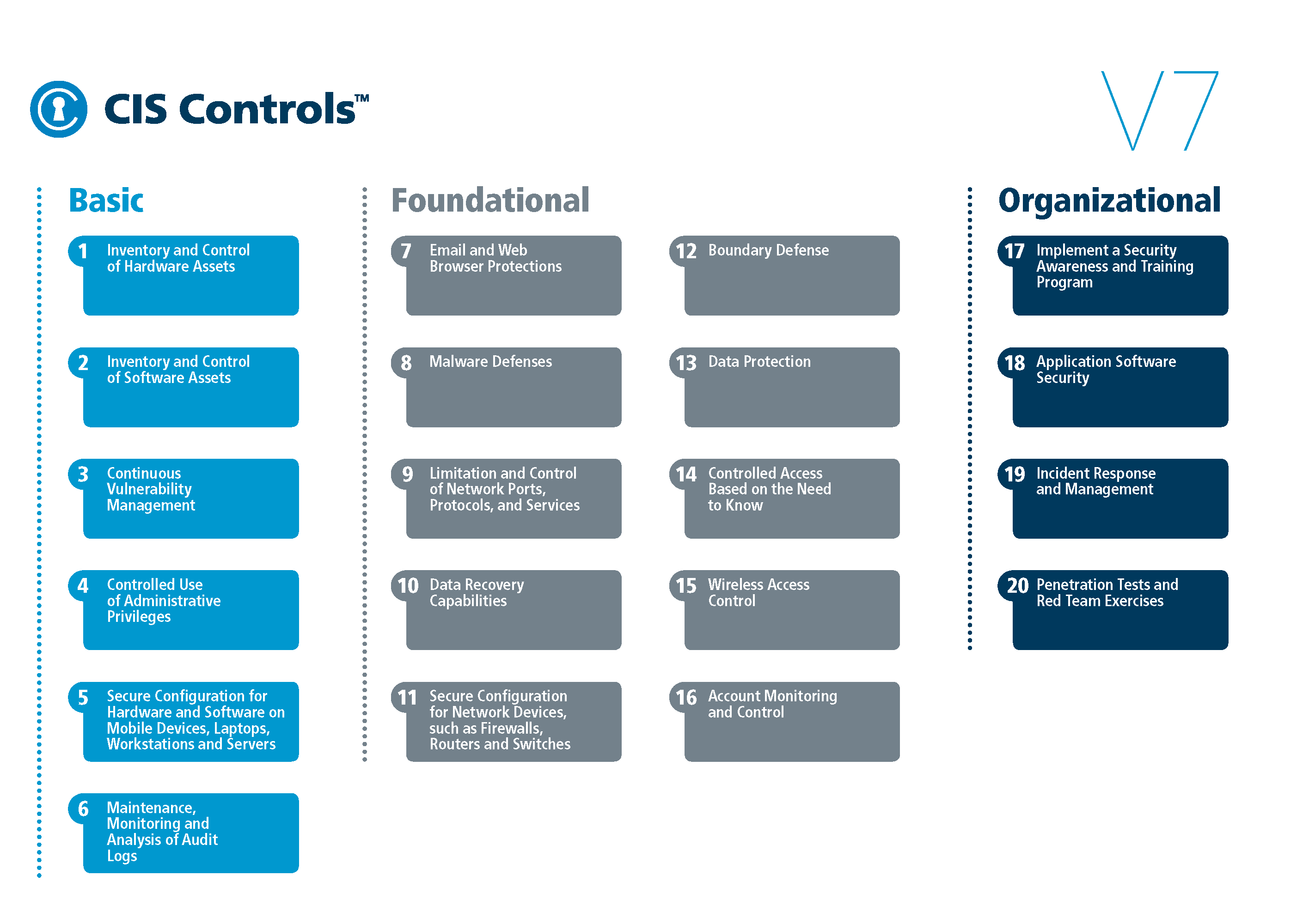

En 2008, los controles críticos de seguridad del Centro de Seguridad de Internet ("Controles CIS") se crearon como una colaboración entre representantes del gobierno de EE. UU. y organizaciones de investigación de seguridad del sector privado. Un conjunto de defensas prácticas específicamente dirigidas a detener los ciberataques, estas defensas propuestas eran de naturaleza técnica y tenían la intención de definir pasos prácticos específicos que una organización podría tomar para evitar que las ciberamenazas más comunes comprometan sus sistemas de información. Los Controles CIS fueron diseñados para responder a la frecuente pregunta: "¿Dónde debería comenzar cuando quiero mejorar mis defensas de ciberseguridad?"

Los controles CIS están diseñados para dar prioridad y enfoque, para aprovechar el poder de una gran comunidad de expertos para identificar y apoyar prácticas de gran valor y pasos fundamentales, y para dejar de "admirar el problema".

Establecer expectativas para las organizaciones

Los controles CIS adoptan el principio Pareto 80/20, la idea de que tomar solo una pequeña parte de todas las medidas de seguridad que posiblemente pueda tomar, produce un porcentaje muy grande del beneficio de tomar todas esas acciones posibles.

Mientras que los Controles CIS se centran en la acción técnica, los desarrolladores de los Controles reconocieron que muchas de estas recomendaciones obligarían a los equipos técnicos operacionales a cambiar las prácticas para mejorar tanto los controles operacionales como la seguridad, reevaluar sus estrategias básicas de defensa y ser más estructurados y disciplinado en sus actividades. No hay una solución de "caja mágica" para la ciberseguridad. Por lo tanto, el éxito con los Controles de CIS (o cualquier programa defensivo) depende de que las organizaciones desarrollen y operen a partir de una nueva hoja de ruta integral para mejorar la ciberdefensa.

Cuando se introduce a algunas organizaciones a los Controles CIS, pueden desanimarse pensando que los Controles reflejan un objetivo demasiado alto no alcanzables por la organización. En la práctica, esto no podría estar más lejos de la verdad; sin embargo, la implementación exitosa de los controles requerirá que muchas organizaciones cambien su forma de pensar sobre la ciberseguridad y la forma en que abordan las operaciones y la defensa de TI.

La información y la tecnología que la respalda es ahora el alma de toda organización. Los empleados ya no pueden instalar software al azar o viajar con datos confidenciales en sus bolsillos. Se ha establecido que la aceptación cultural de los cambios necesarios para implementar los controles técnicos es necesariamente requisito previo para el éxito. Este es probablemente el obstáculo más importante que la mayoría de las organizaciones deben superar. En este sentido, la compra y el refuerzo de la alta gerencia son esenciales.

Muchas organizaciones han tenido éxito en la implementación de los controles en un enfoque por etapas o fases, abordando algunos controles y subcontroles de manera temprana e implementando otros de acuerdo con un plan coordinado y aprobado por la administración superior. Además, dividir el trabajo de implementación de los controles entre varios individuos / equipos también ha demostrado acelerar el progreso de la implementación. Las organizaciones rara vez implementan cada subcontrol descrito en los controles CIS (la versión 6.0, por ejemplo, tiene 149 subcontroles). La mayoría de los subcontroles son fundamentales para la ciberdefensa efectiva, mientras que otros brindan asesoramiento sobre técnicas avanzadas.

Las organizaciones que tienen la seguridad más sólida están continuamente revisando y actualizando su postura en ciberseguridad y supervisan sus defensas a la luz de las amenazas en evolución. Las organizaciones que implementan los Controles CIS deben asumir que sus esfuerzos tomarán, en promedio, entre uno y tres años para alcanzar un nivel inicial de conformidad con los Controles CIS más críticos (es decir, los primeros cinco) y posiblemente hasta cinco años de esfuerzo dedicado para implementar con éxito todos o la mayoría de los controles. En última instancia, la velocidad de implementación dependerá en gran medida de las inversiones comprometidas con el esfuerzo y el nivel de apoyo de la direción.

Cómo implantar los controles críticos de ciberseguridad

Las organizaciones que estén considerando implementar los Controles CIS deben planificar cuidadosamente cómo lograrán una mejor "ciberhigiene". La mayoría de las organizaciones encontrarán que la creación de una estructura organizacional para los Controles CIS ayudará a asegurar el éxito. Algunas organizaciones pueden establecer un programa de "Gobierno, Riesgo y Cumplimiento (GRC)". Otras tácticas exitosas incluyen asignar administradores de programas para coordinar las tareas relacionadas con la implementación de controles CIS por administradores de servidores, especialistas en estaciones de trabajo, ingenieros de redes, desarrolladores de software e incluso profesionales externos a la tecnología de la información como especialistas en recursos humanos, capacitadores y oficiales de cumplimiento. .

Muchas organizaciones ya estan siguiendo una arquitectura de seguridad utilizando como base otras normas o regulaciones de seguridad. En muchas organizaciones, los regímenes de seguridad como el Framework de ciberseguridad NIST, la alineación del NIST y la serie ISO 27000 o las reglamentaciones como PCI DSS, HIPAA, NERC CIP, FISMA ya se están utilizando para definir los controles de ciberseguridad. Buscar un estándar como NIST 800-53 no impide que las organizaciones usen los Controles CIS como una "rampa" efectiva hacia el logro de estándares adicionales. Las asignaciones se han definido para los Controles de CIS para todos los principales estándares de seguridad para mostrar cómo la implementación de los Controles ayudará a una organización a priorizar su implementación de otro estándar.

Algunas organizaciones pueden creer que el enfoque exclusivamente técnico y prescriptivo de los controles CIS para la defensa de la ciberseguridad está más allá de sus recursos. En realidad, un enfoque de implementación por fases ayuda a garantizar los beneficios más importantes logrados mediante la implementación de los controles de mayor prioridad (es decir, los primeros cinco controles CIS). De hecho, la implementación del inventario de activos (Controles CIS 1 y 2) y las configuraciones estándar (Control 3) a menudo resulta en ahorros de costes generales para la empresa, ya que se requieren menos sistemas y administradores de red para administrar el entorno de ciberseguridad de la organización. El coste de implementación de los controles CIS será proporcional al tamaño de la organización. Las organizaciones más grandes pueden gastar más recursos generales para la defensa, pero las organizaciones más pequeñas probablemente gastarán un mayor porcentaje de su presupuesto en defensa debido a las economías de escala. Las organizaciones deben darse cuenta de que proteger a una organización de los ciberataques se ha convertido en un coste necesario asociado con el uso de la tecnología como una herramienta de negocio en la era de Internet.

Hay algunas consideraciones prácticas que debemos hacer al embarcarnos en este viaje. Mantener estas sugerencias en mente y desarrollarlas en el plan del programa ayudará a conseguir el éxito.

Específicamente, una organización debería:

- Tomar una decisión formal y consciente de alto nivel para hacer que los Controles CIS sean parte del estándar de defensa de la organización. La alta gerencia y la Junta de Directores deberían estar "a bordo" para recibir apoyo y rendición de cuentas.

- Asignar un administrador del programa, que estará cualificado y será responsable de la implementación de los controles CIS.

- Decidir quién será responsable de la sostenibilidad a largo plazo del mantenimiento de las defensas de ciberseguridad.

- Comenzar con un análisis de brechas, evaluación o auditoría del estado actual de la organización en los Controles CIS y desarrolla un plan de implementación programado con enfoque prioritario en los primeros cinco controles.

- Documentar el plan a largo plazo (3-5 años) para implementar defensas de ciberseguridad que no sean parte de la estrategia defensiva de la organización.

- Insertar las definiciones u objetivos de los Controles CIS en los documentos de la organización, creando políticas de seguridad para optimizar su implementación.

- Asegurar que los auditores internos y externos usan los controles CIS como parte de su punto de referencia para evaluar la postura de seguridad de la organización.

- Educar a los miembros de la fuerza laboral sobre los objetivos de seguridad de la organización y solicite su ayuda como parte de la defensa a largo plazo de los datos de la organización.

Si bien puede haber otros pasos que ayuden a mejorar las posibilidades de éxito, estas consideraciones son un buen punto de partida para estructurar el programa defensivo de una organización.

Los 5 controles críticos de ciberseguridad por donde comenzar

Los primeros cinco controles de seguridad crítica de CIS a menudo se denominan "higiene" de ciberseguridad, ya que varios estudios muestran que la implementación de los primeros cinco controles proporciona una defensa eficaz contra los ciberataques más comunes (~ 80% de los ataques). En un esfuerzo por ayudar a las organizaciones a implementar prácticamente los primeros cinco controles CIS, los objetivos de estos controles se describen claramente a continuación. Estos objetivos de nivel superior se deben utilizar al determinar cómo se implementarán los primeros cinco controles CIS y sus subcontroles.

CSC 1 | Inventario de dispositivos autorizados y no autorizados.

El objetivo de este control es ayudar a las organizaciones a definir una línea de base de lo que se debe defender. Sin una comprensión de qué dispositivos y datos están conectados, no pueden ser defendidos. Los escáneres (tanto activos como pasivos) colocados en la red de la organización que pueden detectar dispositivos es el lugar para comenzar. Este proceso de inventario debe ser lo más completo posible. Después de que una organización haya inventariado con precisión sus sistemas, el siguiente paso es evitar que los dispositivos no autorizados se unan a una red: aquí es donde se destaca la implementación de la autenticación a nivel de red. El objetivo inicial no es evitar que los atacantes se unan a la red, sino también comprender qué hay en la red para poder defenderla.

CSC 2 | Inventario de software autorizado y no autorizado.

El objetivo de este control es garantizar que solo se permite la ejecución de software autorizado en los sistemas de información de una organización. Si bien un inventario de software es importante, el control más importante que una organización puede implementar aquí es la inclusión en la lista blanca de aplicaciones, que limita la capacidad de ejecutar aplicaciones solo a aquellas que están explícitamente aprobadas. Este Control a menudo se considera uno de los más efectivos para prevenir y detectar ataques de ciberseguridad, aunque la lista blanca de aplicaciones a menudo no se implementa fácilmente. Este esfuerzo requerirá que una organización reconsidere sus modelos operativos: los usuarios ya no podrán instalar el software cuando y donde quieran. Pero este Control, ya implementado con éxito por numerosas organizaciones, probablemente proporcionará devoluciones inmediatas a una organización que intenta prevenir y detectar ataques específicos.

CSC 3 | Configuraciones seguras de hardware y software en dispositivos móviles, portátiles, estaciones de trabajo y servidores.

Por defecto, la mayoría de los sistemas tecnológicos se instalan con un enfoque en la facilidad de uso y no necesariamente en la seguridad. Los sistemas pueden tener la capacidad de ser protegidos, pero es probable que existan configuraciones que un sistema debe tener para garantizar una alta seguridad. La mayoría de las organizaciones ya cuentan con los sistemas de tecnología necesarios para configurar de manera segura sus sistemas a escala. Los Objetos de directiva de grupo de Microsoft Active Directory y Unix Puppet o Chef ya están comúnmente establecidos en las organizaciones. Al utilizar estándares de configuración o puntos de referencia, como los definidos por el Centro para la Seguridad de Internet, o que se encuentran en el Repositorio del Programa de Lista de Verificación Nacional del NIST, este control es alcanzable por la mayoría de las organizaciones.

CSC 4 | Evaluación continua de la vulnerabilidad y remediación.

El objetivo de este Control es comprender las debilidades técnicas del software que existen en los sistemas de información de una organización y eliminar o remediar esas debilidades. Las organizaciones exitosas implementan sistemas de administración de parches que cubren vulnerabilidades tanto de sistemas operativos como de aplicaciones de terceros. Esto permite la instalación automática, continua y proactiva de las actualizaciones para abordar las vulnerabilidades del software. Además de los sistemas de administración de parches, las organizaciones deben implementar un sistema comercial de administración de vulnerabilidades para darse la posibilidad de detectar dónde existen vulnerabilidades de software explotables actualmente para que puedan ser remediadas.

CSC 5 | Uso controlado de privilegios administrativos.

El objetivo de este Control es garantizar que los miembros de la fuerza laboral solo tengan los derechos, privilegios y permisos del sistema que necesitan para realizar su trabajo, ni más ni menos de lo necesario. Desafortunadamente, por razones de velocidad y conveniencia, muchas organizaciones permiten que el personal tenga un sistema local o incluso derechos de administrador de dominio que son demasiado generosos y abren la puerta a abusos, accidentales o de otro tipo. La respuesta simple para este Control es eliminar permisos o permisos innecesarios del sistema. Afortunadamente, para las organizaciones más grandes que luchan por realizar esta tarea a gran escala, existen proveedores de administración de privilegios que pueden proporcionar soluciones de administración de puntos finales para ayudar a disminuir la carga administrativa.

Conclusiones

El objetivo de los controles de CIS es describir qué pueden hacer las organizaciones para defender eficazmente sus sistemas de información contra los ataques más comunes y proporcionar un enfoque gradual para implementar una defensa de ciberseguridad más sólida. Los controles de CIS deben ser el criterio para que las organizaciones intenten comprender si han cumplido con un estándar de cuidado a la defensiva. Los controles continuarán evolucionando y cambiando para reflejar las amenazas más actuales que enfrentan los sistemas de información.

Se puede lograr una defensa cibernética efectiva, con mucho trabajo y dedicación. Como sabemos, rara vez recompensas y reconocimientos dignos vienen fácilmente. Las organizaciones deben suponer que implementar y mantener estas defensas técnicas será un programa continuo, no un proyecto a corto plazo con una fecha de finalización definida. Al igual que con cualquier programa, los recursos apropiados, como el tiempo, los presupuestos y las personas, deben dedicarse al esfuerzo para garantizar su éxito.