En un entorno empresarial dinámico en el que nos movemos diariamente, las organizaciones tienen el desafío de seguir el ritmo y las evoluciones del panorama de amenazas.

Los empleados están usando más dispositivos y colaborando de nuevas maneras ( Y ahora más que nunca lo sabemos debido al COVID19 ). Al mismo tiempo, los ciberatacantes se están volviendo más sofisticados. Estas tendencias convergentes se suman a una situación "desalentadora". Las organizaciones deben monitorizar los entornos para detectar actividades sospechosas y comportamientos maliciosos para responder a los problemas/incidencias de una forma sumamente rápida. Pero muchas empresas simplemente carecen del nivel adecuado de habilidades de análisis de seguridad o personal para realizar estas tareas de manera efectiva. ( Y este es uno de los potenciales ).

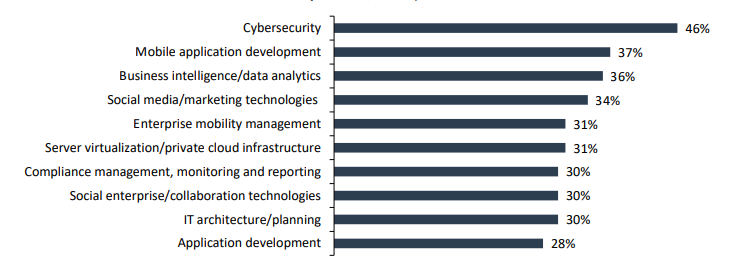

Incluso las organizaciones de clase empresarial carecen de habilidades analíticas de seguridad, gracias a un problema mayor que continuamente estamos escuchando : la escasez de perfiles/habilidades en ciberseguridad. Para ser más concretos , el 46% de las organizaciones afirman tener una escasez problemática en perfiles de ciberseguridad, siendo la primera en cuanto a escasez de habilidades de todo tipos en habilidades de TI. Siguen faltando muchísimos perfiles de cualquier tipo en ciberseguridad.

La movilidad ( o el estar encerrado en casa ) en el lugar de trabajo ha impulsado la productividad y la colaboración. Pero también ha puesto en riesgo los datos corporativos, usando múltiples dispositivos, en cualquier lugar, en cualquier momento, los trabajadores pueden exponerse a ellos y exponer a la empresa sin saberlo, acceden a información y aplicaciones comprometidas, hacen clic en las URL infectadas, abren archivos adjuntos de emails maliciosos, y asi , podriamos estar mucho rato ...

Desafortunadamente, estos son escenarios comunes:

Los cibercriminales explotan constantemente la naturaleza humana para robar datos confidenciales y críticos para la compañía. Ataques que perjudican sus resultado, la marca o la reputación de las empresas. Como muchas organizaciones trabajan proactivamente para abordar estos problemas en medio de un número creciente de incidentes, se debe considerar si las herramientas de ciberseguridad tradicionales pueden seguir este ritmo. Ya que esa tarea se vuelve más complicada a medida que el negocio se traslada a las aplicaciones y los datos que se consumen fuera del centro de datos corporativo: email, dispositivos móviles y plataformas sociales. Para hacer frente a las amenazas avanzadas ( APT ), las empresas deben considerar un camino diferente de miras. La gerencia de ciberseguridad necesita mejorar la visibilidad más allá de su propia red y empezar a contemplar un panorama completo de amenazas. En muchos casos, eso significa aprovechar la experiencia y la competencia de los socios tecnológicos que estan continuamente detectando, interpretando y evaluando incidentes y actividades potencialmente peligrosas.

Las direcciones de ciberseguridad necesitan protegerse contra posibles amenazas entrantes a través de puertas abiertas tradicionales, como el email. Pero las amenazas de hoy también vienen a través de puntos de entrada móviles y sociales. Los actores de amenazas están explotando estos nuevos vectores, y las organizaciones no los están protegiendo de manera efectiva.

Desde las áreas de ciberseguridad no solo deben ser capaces de detectar contenido y comportamiento malicioso, sino que también deben estar preparadas para actuar sobre ellos de una forma , casi inmediata. Idealmente, este proceso puede automatizarse para minimizar la intervención manual que consume recursos de un administrador . Reaccionar después de que una amenaza ha aterrizado es a menudo demasiado tarde y puede ejercer una presión indebida en la organización. Las organizaciones necesitan visibilidad a través de la monitorización continua y la presentación de informes y KPSIs . Los dueños de negocios y los equipos ejecutivos necesitan conocer su nivel de riesgo, la actividad de remediación y actividades de defensa. Esta información debe incluir vistas en tiempo real e históricas sobre la frecuencia de las amenazas, así como el impacto de la detección y las remediaciones proactiva en toda la organización.

Suite Proofpoint Advanced Threat Protection

Proofpoint, es un proveedor de seguridad basado en cloud, que ha combinado su experiencia de años en inteligencia de ciberseguridad y experiencia en reparación de amenazas para ayudar a proteger a los clientes ( +4,000 compañías ) de amenazas avanzadas / APTs. Por su parte, la compañía escanea más de mil millones de mensajes en busca de amenazas todos los días. Proofpoint también ha escaneado más de 21 millones de aplicaciones iOS y Android para identificar comportamientos de alto riesgo. Protege a más de 200 millones de usuarios y cuentas en redes sociales las 24 horas. Por esto, la amplitud de información y protección de amenazas es muy reconocida para que cualquier organización pueda replicar internamente sus recomendaciones y acciones a aplicar.

Es por esto que se debería considerar la asistencia y el conocimiento de Proofpoint que se enfoca en capturar y remediar amenazas potenciales antes de que puedan hacer un daño real y "tangible".

Proofpoint Threat Intelligence

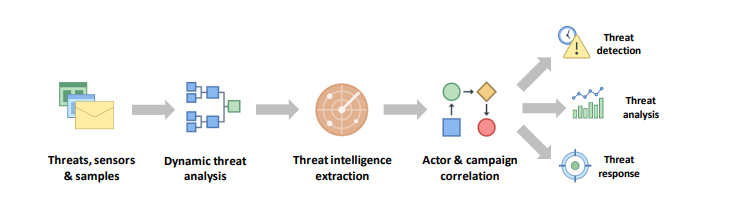

La inteligencia de amenazas de Proofpoint está diseñada para completar una parte importante del rompecabezas de seguridad. Reúne inteligencia analizando dinámicamente las amenazas, identificando positivamente el comportamiento malicioso y correlacionando los datos en un tejido de atacantes y campañas de ataque. Este proceso permite a las organizaciones detectar, analizar y responder a cualquier amenaza antes de que pueda generar impacto. Como ejemplo, cuando surgió la cepa ransomware Locky, Proofpoint pudo bloquear el ataque al inicio, gracias a la inteligencia sobre los actores y su distribución, esa velocidad no hubiera sido posible solo con análisis de malware. El análisis realizado después del evento se retroalimenta con el gráfico de amenazas Nexus para predecir y proteger aún más contra ataques y variantes posteriores. Nexus Threat Graph es una base de datos masiva que comprende más de 800 mil millones de puntos de datos. Proporciona información forense en tiempo real y profunda para detectar y mitigar las amenazas de manera efectiva.

El canal de inteligencia de amenazas de Proofpoint muestra cómo los productos, herramientas e investigadores de seguridad de la compañía trabajan juntos a través de vectores de correo electrónico, redes sociales y dispositivos móviles. Proofpoint recopila datos de amenazas de múltiples fuentes, analiza dinámicamente las amenazas y alimenta los datos en el Nexus Threat Graph. A partir de ahí, los investigadores de Proofpoint extraen y correlacionan esa inteligencia de amenazas. Proofpoint identifica a los actores y las campañas, y retroalimenta esta inteligencia en el conjunto de productos de Proofpoint para mejorar la detección, el análisis y la respuesta.

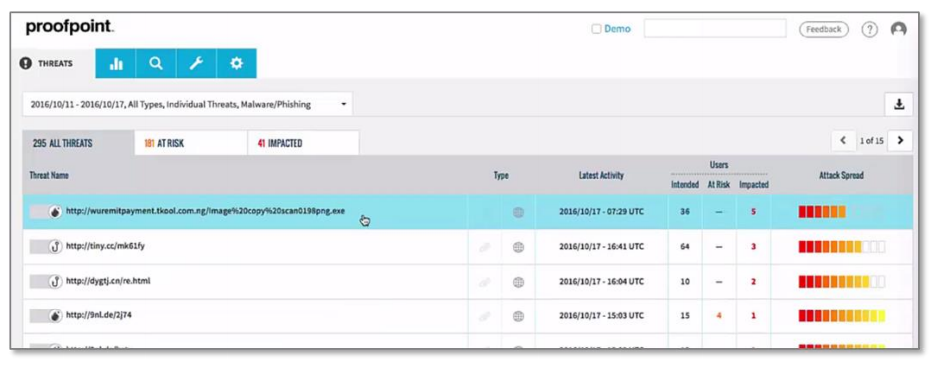

TAP Dashboard

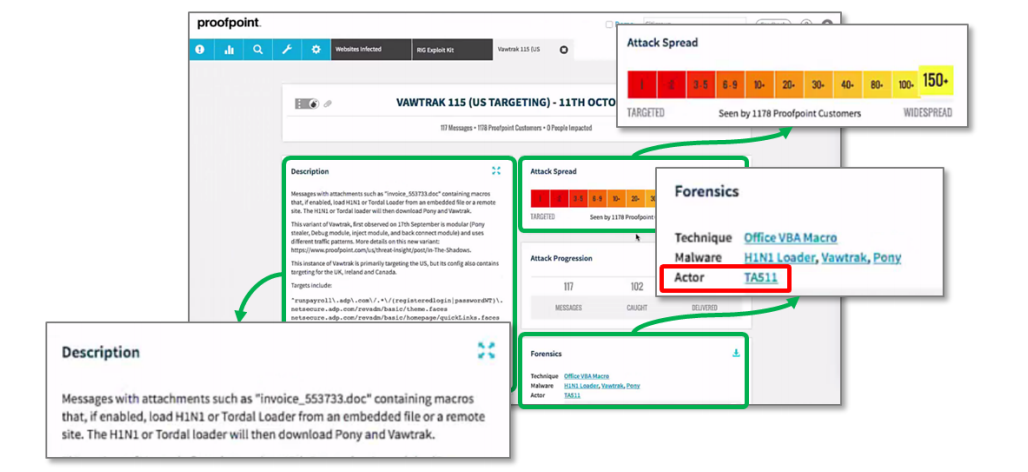

El panel de control TAP, que se muestro a continuación, utiliza un formato de visualización con pestañas. La pestaña principal muestra todas las amenazas identificadas para tenerlas perfectamente localizadas. Las pestañas adicionales proporcionan filtros para las amenazas que presentan un riesgo o que actualmente están afectando a los usuarios.

Cada pestaña contiene una lista de tabla de las amenazas. Incluye el nombre, el tipo, la actividad más reciente y el número de usuarios que fueron blanco de la amenaza , están en riesgo por la amenaza y están siendo impactados por la amenaza. También se incluye un gráfico tipo termómetro que proporciona una visualización de la propagación del ataque de todos los clientes de Proofpoint. Esta información proporcionada a través de la interfaz de usuario de Proofpoint está disponible a través de una API, lo que nos permite desarrollar nuestros propios procesamiento automatizado y respuestas a amenazas, con herramientas SOAR, por ejemplo.

La página de detalles de la amenaza incluye una descripción larga de la amenaza, escrita por los analistas de seguridad de Proofpoint. Está diseñado para impartir conocimientos críticos sobre la amenaza al administrador de seguridad.

La descripción proporciona un resumen del ataque, cargas útiles comunes, CVEs conocidos y otros detalles relevantes. El gráfico del termómetro de propagación de ataque proporciona detalles adicionales sobre el alcance de la amenaza entre los clientes de Proofpoint. Este detalle ayuda a indicar si el ataque es parte de una campaña generalizada o está dirigido a una organización o individuo específico. La sección forense incluye la técnica de ataque, como la explotación de una macro de Office VBA, el malware utilizado en la amenaza y el actor de la amenaza.

Hay información adicional disponible al desplazarse hacia abajo en la pantalla. Incluye capturas de pantalla de la simulación sandbox de la amenaza, la propagación del ataque dentro de la organización y una lista de usuarios en riesgo que pueden haber descargado el archivo adjunto malicioso o haber hecho clic en un enlace malicioso.

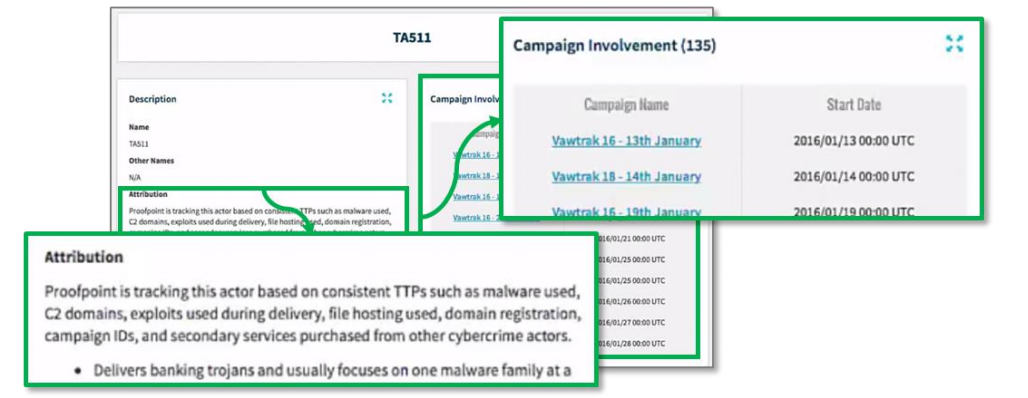

Los objetos en la página son accionables. Se expanden rellenar la pantalla o profundizan para obtener más detalles al hacer clic. La página de detalles del actor proporciona una descripción del actor desarrollado por los investigadores de seguridad de Proofpoint. Esta descripción detalla el modus operandi del actor: objetivos, focalización, ejecución de entrega y malware preferido.

El lado derecho de la página proporciona una lista de campañas asociadas con el actor. Una campaña representa un conjunto de amenazas que de alguna manera están asociadas entre sí o vinculadas entre sí para lograr el objetivo del actor malicioso. Por ejemplo, una organización que sufre múltiples ataques de phishing puede ver esos ataques como no relacionados. Utilizando sus datos forenses y el Gráfico de Amenazas Nexus que antes comentamos, los investigadores de seguridad de Proofpoint pueden identificar actores que trabajan en conjunto. Un par de ataques de phishing, por ejemplo, pueden estar relacionados y coordinados, con el objetivo de obtener la identidad y las credenciales de los gerentes o directores principales y clave para la organización objetivo. Debido a que Proofpoint tiene visibilidad de las amenazas dirigidas a todos sus clientes, los investigadores también pueden identificar campañas dirigidas a múltiples organizaciones simultáneamente, o incluso campañas dirigidas a organizaciones o industrias individuales, o que pudiesen estar relacionadas.

Nexus Threat Graph

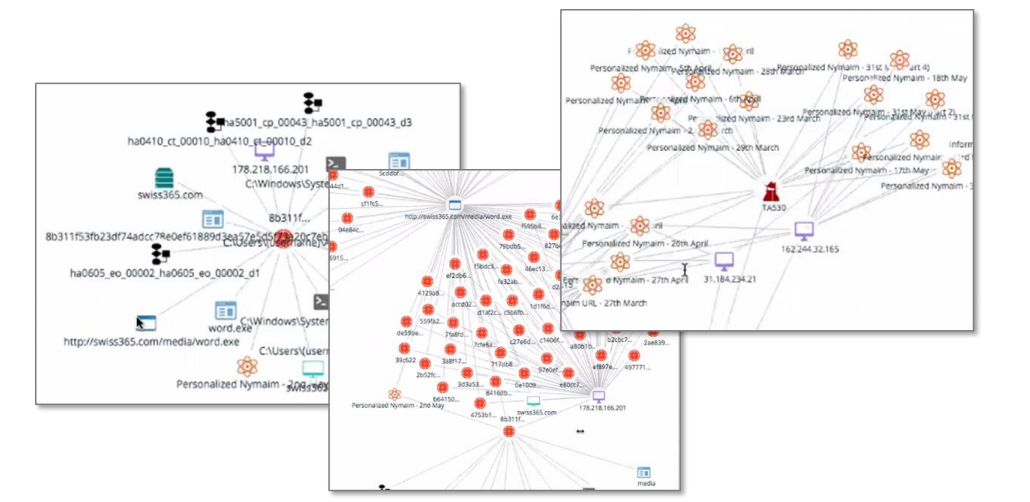

Nexus Threat Graph es la herramienta de visualización dinámica interna de los investigadores ( +100 investigadores de seguridad ) y productos de Proofpoint. En ella se observa que los investigadores profundizan en la inteligencia forense descubierta y se apoyan para todas las soluciones de Proofpoint. Los resultados de esta investigación se entregan a través del panel de control TAP visto anteriormente.

Caso de uso: Un analista de seguridad de Proofpoint señala o encuentra en el Gráfico de amenazas Nexus, un documento de Word descubierto por Proofpoint que contiene malware. La herramienta muestra el documento como un punto rojo en el centro del gráfico, como se ve a la izquierda de la próxima figura. Cada uno de los iconos directamente vinculados al documento representa varios atributos o actividades del malware.

Los elementos en el gráfico se pueden manipular moviendo o haciendo clic para expandir, mostrando una variedad de elementos e información interconectados. Esto permite al investigador girar rápidamente y descubrir relaciones entre objetos y eventos aparentemente no relacionados. Por ejemplo, las URL de malware y las direcciones IP de C&C pueden ser utilizadas por múltiples amenazas, o pueden estar asociadas con un conjunto específico de actores. Otros actores pueden mostrar preferencias por tipos de exploits u objetivos, o reutilizar un lenguaje único en los emails ( Simetrías en códigos ). Girar los datos y explorar conexiones y relaciones ayuda a los investigadores a mirar todo el ecosistema de la amenaza.

Conclusión

Hoy, las organizaciones requieren una plataforma integrada para detectar, analizar y responder a posibles amenazas. El potencial de daño e interrupción de las operaciones comerciales debido a una violación de seguridad es real, y el riesgo potencial para el negocio puede ser masivo.

Con Proofpoint se confirmó la identificación y priorización rápida y fácil de las amenazas de ciberseguridad basadas en el emails utilizando el panel de control TAP. El panel de control proporciona información resumida de un vistazo sobre cada amenaza. La información más detallada siempre estaba a solo un clic de distancia. El panel de control de TAP proporciona visibilidad de cada aspecto de una amenaza, incorporando información desarrollada por el equipo de Proofpoint que cuenta con más de 100 investigadores de ciberseguridad.

El equipo de Proofpoint aprovecha el poder de la herramienta de visualización Nexus Threat Graph para pivotar a través de los datos para explorar rápidamente las conexiones, reconocer patrones e identificar actores maliciosos y sus campañas. Los resultados de esta investigación se retroalimentan en la base de datos de análisis de amenazas global de Proofpoint y este ciclo virtuoso mejora la calidad del análisis y la identificación de amenazas de todos los productos de la compañía, permitiendo a las organizaciones mantener y mejorar su postura de ciberseguridad.

Proofpoint ofrece un amplio conjunto de productos para abordar la expansión de los vectores de ataque y detener las amenazas antes de que puedan causar un daño difícil de recuperar. Dispone de un amplio catálogo de productos enfocados en la protección del correo electrónico y es líder en el sector en esta materia. Las organizaciones deben considerar cómo proteger mejor la información corporativa confidencial, los datos de los empleados y la reputación y marca de la empresa de las ciberamenazas. Y en esto, Proofpoint puede permitir a las organizaciones administrar de manera efectiva los recursos dedicados a monitorizar los niveles de riesgo y los procesos de remediación. Esto nos permite concentrar nuestro tiempo y energía en el negocio: la productividad de los empleados, las iniciativas comerciales y el crecimiento de la organización.